この記事では、Roadmunk と Microsoft Entra ID を統合する方法について説明します。 Roadmunk を Microsoft Entra ID と統合すると、次のことができます。

- Roadmunk にアクセスできるユーザーを Microsoft Entra ID で制御します。

- ユーザーが自分の Microsoft Entra アカウントを使って Roadmunk に自動的にサインインできるようにします。

- 1 つの中央サイト (Azure Portal) でアカウントを管理できます。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- シングル サインオン (SSO) が有効な Roadmunk サブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

Roadmunk では、"サービス プロバイダー" (SP) と "ID プロバイダー" (IDP) によって開始される SSO がサポートされます。

ギャラリーからの Roadmunk の追加

Roadmunk を Microsoft Entra ID に統合するには、ギャラリーからマネージド SaaS アプリの一覧に Roadmunk を追加します。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリーから追加する] セクションの検索ボックスに「Roadmunk」と入力します。

- 結果から [Roadmunk] を選択し、そのアプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細をご覧ください。

Roadmunk 用の Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使って、Roadmunk に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるには、Microsoft Entra ユーザーと Roadmunk の関連ユーザーとの間にリンク関係を確立する必要があります。

Roadmunk に対して Microsoft Entra SSO を構成してテストする方法の概要は次のとおりです。

-

Microsoft Entra SSO を構成して、ユーザーがこの機能を使用できるようにします。

- B.Simon を使用して Microsoft Entra SSO をテストする Microsoft Entra テスト ユーザーを作成します。

- B.Simon が Microsoft Entra SSO を使用できるように、Microsoft Entra テスト ユーザーを割り当てます。

-

Roadmunk SSO を構成して、アプリケーション側で SSO 設定を構成します。

- Roadmunk のテスト ユーザーを作成し、Roadmunk の B.Simon に対応するユーザーを、Microsoft Entra のこのユーザーにリンクできるようにします。

- SSO をテストし、構成が機能することを確認します。

Microsoft Entra SSO の構成

Azure portal で、次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>Enterprise apps>Roadmunk アプリケーション統合ページに移動し、[管理] セクションを見つけて、シングル サインオンを選択します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[SAML でシングル サインオンをセットアップします] ページで、 [基本的な SAML 構成] のペン アイコンを選択して設定を編集します。

![[基本的な SAML 構成] の [編集] アイコンを示すスクリーンショット。](common/edit-urls.png)

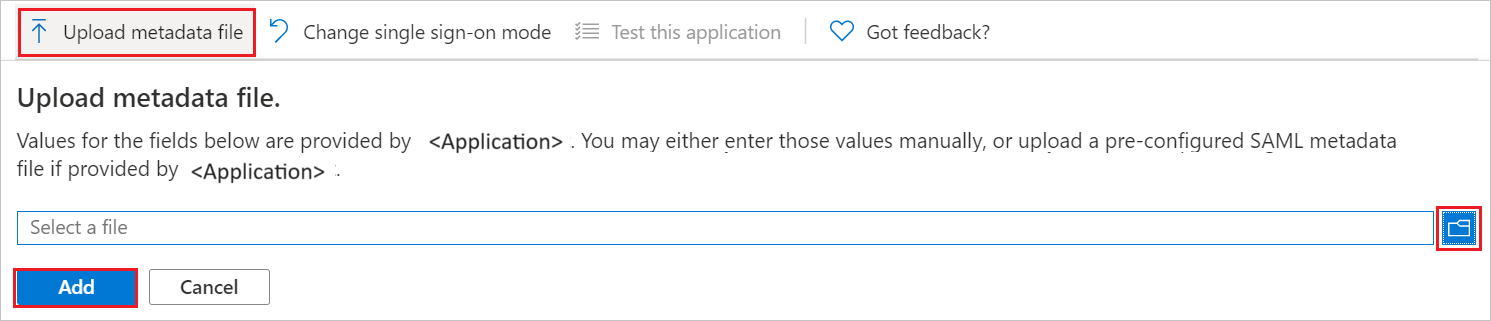

SP メタデータ ファイルがあり、IDP-initiated モードで構成する場合は、 [基本的な SAML 構成] セクションで次の手順に従います。

エー。 [メタデータ ファイルをアップロードする] を選択します。

b。 フォルダー アイコンを選択して、「Roadmunk SSO の構成」手順の手順 4 でダウンロードしたメタデータ ファイルを選択します。 [アップロード]を選択します。

メタデータ ファイルがアップロードされると、 [基本的な SAML 構成] セクションの [識別子] と [応答 URL] の値が自動的に設定されます。

![[基本的な SAML 構成] セクションを示すスクリーンショット。[識別子] フィールドと [応答 URL] フィールドが強調表示されています。](common/idp-intiated.png)

注意

[識別子] と [応答 URL] の値が自動的に設定されない場合は、手動で値を入力してください。

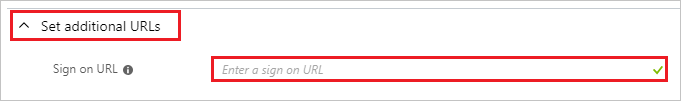

アプリケーションを SP-initiated モードで構成する場合は、 [追加の URL を設定します] を選択します。 [サインオン URL] フィールドに、「

https://login.roadmunk.com」と入力します。

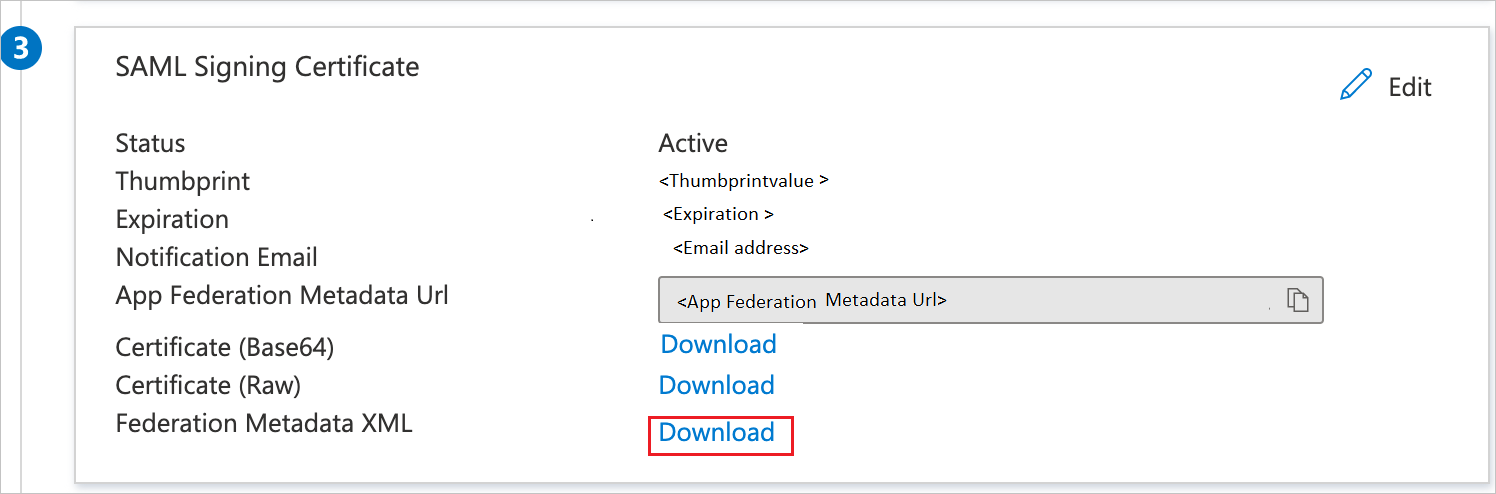

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、 [フェデレーション メタデータ XML] を見つけます。 次に、 [ダウンロード] を選択して証明書をダウンロードし、コンピューターに保存します。

[Roadmunk のセットアップ] セクションで、必要な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Roadmunk SSO の構成

Roadmunk の Web サイトに管理者としてサインインします。

ページ下部のユーザー アイコンを選択し、 [Account Settings](アカウント設定) を選択します。

[Company](会社)>[Authentication Settings](認証の設定) に移動します。

[Authentication Settings](認証の設定) ページで、次の手順に従います。

![[Authentication Settings]\(認証の設定\) ページを示すスクリーンショット。](media/roadmunk-tutorial/saml-sso.png)

エー。 [SAML Single Sign On (SSO)](SAML シングル サインオン (SSO)) をオンにします。

b。 [Step 1](手順 1) セクションで、メタデータ XML ファイルをアップロードするか、メタデータの URL を指定します。

c. [Step 2](手順 2) セクションで、Roadmunk メタデータ ファイルをダウンロードしてお使いのコンピューターに保存します。

d. SSO を使用してサインインする場合は、 [Step 3](手順 3) セクションで、 [Enforce SAML Sign-In Only](SAML サインインのみを適用する) を選択します。

え [保存] を選択します。

Roadmunk のテスト ユーザーの作成

Roadmunk の Web サイトに管理者としてサインインします。

ページ下部のユーザー アイコンを選択し、 [Account Settings](アカウント設定) を選択します。

![テスト ユーザーの [Account Settings]\(アカウント設定\) を開く方法を示すスクリーンショット。](media/roadmunk-tutorial/account.png)

[Users](ユーザー) タブを開き、 [Invite User](ユーザーの招待) を選択します。

![[Users]\(ユーザー\) タブを示すスクリーンショット。[Invite User]\(ユーザーの招待\) ボタンが強調表示されています。開かれているウィンドウでは、[Email]\(メール\) および [Role]\(ロール\) フィールドが強調表示されています。](media/roadmunk-tutorial/create-user.png)

表示されたフォームに必要な情報を入力し、 [Invite](招待) を選択します。

SSO のテスト

このセクションでは、アクセス パネルを使って Microsoft Entra SSO の構成をテストします。

マイ アプリ ポータルで [Roadmunk] タイルをクリックすると、SSO を設定した Roadmunk アカウントに自動的にサインインします。 詳細については、「マイ アプリ ポータルからアプリにサインインして開始する」を参照してください。

関連コンテンツ

Roadmunk を構成した後、セッション制御を適用できます。 セッション制御により、組織の機密データの流出と侵入をリアルタイムで保護することができます。 セッション制御は、条件付きアクセスを拡張したものです。

Microsoft Defender for Cloud Apps を使用してセッション制御を強制する方法をご覧ください。