この記事では、SignalFx と Microsoft Entra ID を統合する方法について説明します。 SignalFx と Microsoft Entra ID を統合すると、次のことができます。

- SignalFx にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントで SignalFx に自動的にサインイン (シングル サインオン) するように設定できます。

- 自分のアカウントを 1 か所 (Azure portal) で管理する。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- SignalFx でのシングル サインオン (SSO) が有効なサブスクリプション

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- SignalFx では、IDP Initiated SSO がサポートされます。

- SignalFx では、Just In Time ユーザー プロビジョニングがサポートされます。

手順 1:SignalFx アプリケーションを Azure に追加する

次の手順を使用して、マネージド SaaS アプリのリストに SignalFx アプリケーションを追加します。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリーから追加する] セクションで、検索ボックスに、「SignalFx」と入力します。

- 結果パネルで [SignalFx] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

- Microsoft Entra 管理センターを開いたままにして、新しいブラウザー タブを開きます。

手順 2:SignalFx SSO の構成を開始する

次の手順を使用して、SignalFx SSO の構成プロセスを開始します。

- 新しく開いたタブで、SignalFx UI にアクセスしてログインします。

- 上部のメニューで、[統合] を選択 します。

- 検索フィールドに「Microsoft Entra ID」と入力して選びます。

- [ 新しい統合の作成] を選択します。

- [Name]\(名前\) に、ユーザーにとってわかりやすく認識しやすい名前を入力します。

-

[Show on login page]\(ログイン ページに表示する\) をマークします。

- この機能により、ユーザーが選択できるカスタマイズされたボタンがログイン ページに表示されます。

- [名前] に入力した情報がボタンに表示されます。 したがって、ユーザーが認識しやすい名前を入力してください。

- このオプションが機能するのは、SignalFx アプリケーションにカスタム サブドメイン (yourcompanyname.signalfx.com など) を使用している場合のみです。 カスタム サブドメインを取得するには、SignalFx サポートにお問い合わせください。

- 統合 ID をコピーします。この情報は、後の手順で必要になります。

- SignalFx UI は開いたままにしておきます。

手順 3: Microsoft Entra SSO を構成する

Microsoft Entra SSO を有効にするには、次の手順を実行します。

Microsoft Entra 管理センターに戻り、SignalFx アプリケーション統合ページで、[管理] セクションを見つけて、[シングル サインオン] を選択します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[SAML でシングル サインオンをセットアップします] ページで、次の手順を実行します。

ある。 [識別子] に、次の URL

https://api.<realm>.signalfx.com/v1/saml/metadataを入力し、<realm>を SignalFx 領域に置き換え、<integration ID>を SignalFx UI から前にコピーした統合 ID に置き換えます。 (領域 US0 を除き、URL はhttps://api.signalfx.com/v1/saml/metadataである必要があります)。b。 [応答 URL] に、次の URL

https://api.<realm>.signalfx.com/v1/saml/acs/<integration ID>を入力し、<realm>を SignalFx 領域に置き換え、<integration ID>を SignalFx UI から前にコピーした統合 ID に置き換えます。 (US0 を除き、URL はhttps://api.signalfx.com/v1/saml/acs/<integration ID>である必要があります)SignalFx アプリケーションは、特定の形式の SAML アサーションを使用するため、カスタム属性のマッピングを SAML トークンの属性の構成に追加する必要があります。

次の要求が、Active Directory に設定されているソース属性と対応していることを確認します。

名前 ソース属性 ユーザー.名 User.givenname ユーザーのメールアドレス User.mail PersonImmutableID ユーザー.ユーザープリンシパルネーム ユーザーの名字 User.surname 注意

このプロセスでは、Active Directory が少なくとも 1 つの検証済みカスタム ドメインで構成され、このドメイン内の電子メール アカウントにアクセスできる必要があります。 この構成が不明な場合やサポートが必要な場合は、SignalFx サポートにお問い合わせください。

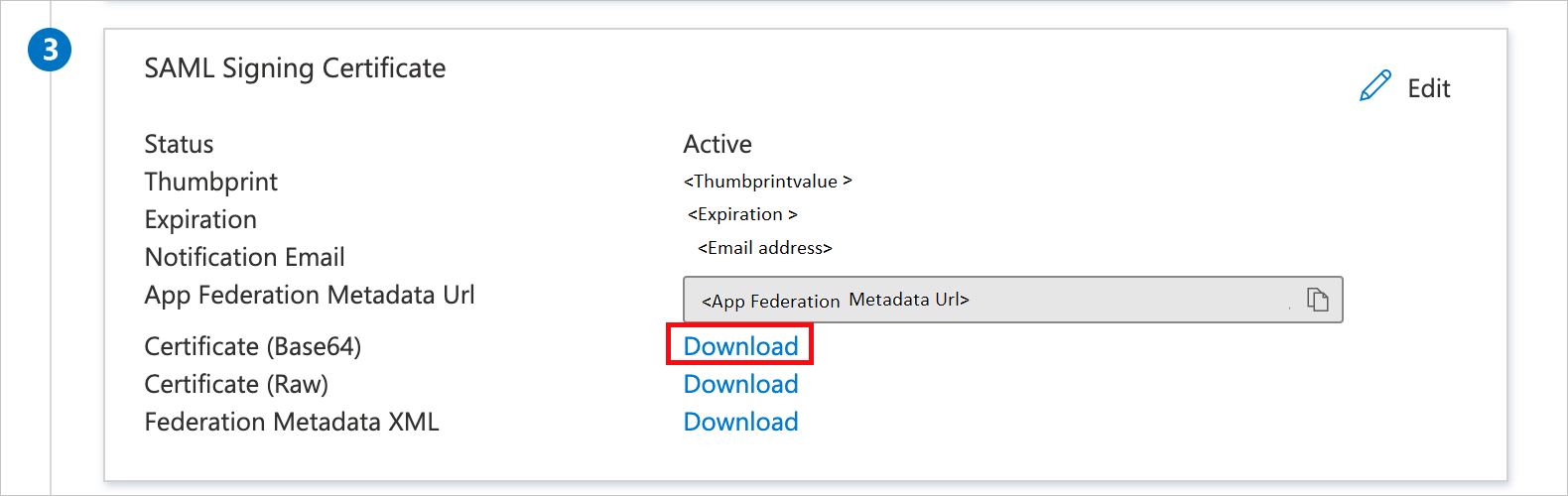

[SAML によるシングル サインオンのセットアップ] ページの [SAML 署名証明書] セクションで [証明書 (Base64)] を探し、 [ダウンロード] を選択します。 証明書をダウンロードして、コンピューターに保存します。 次に、 アプリのフェデレーション メタデータ URL の値をコピーします。この情報は、SignalFx UI の後の手順で必要になります。

[SignalFx のセットアップ] セクションで、[Microsoft Entra 識別子] の値をコピーします。 この情報は、SignalFx UI の後の手順で必要になります。

手順 4: Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- Entra ID>Users に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

-

[ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 -

[ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

手順 5: Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に SignalFx へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>Enterprise アプリ>SignalFx に移動します。

- アプリの概要ページで、[ユーザーとグループ] を選択します。

-

[ユーザーまたはグループの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ ユーザーとグループ ] ダイアログで、[ユーザー] の一覧から B.Simon を選択し、画面の下部にある [選択 ] ボタンを選択します。

- ユーザーにロールが割り当てられる予定の場合は、[ ロールの選択 ] ドロップダウンから選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] ボタンを選択します。

手順 6:SignalFx SSO の構成を完了する

- 前のタブを開き、SignalFx UI に戻って現在の Microsoft Entra 統合ページを表示します。

- [証明書 (Base64)] の横にある [ファイルのアップロード] を選択し、前にダウンロードした Base64 でエンコードされた証明書ファイルを見つけます。

- [Microsoft Entra 識別子] の横に、先ほどコピーした Microsoft Entra 識別子の値を貼り付けます。

- [フェデレーション メタデータ URL] の横に、先ほどコピーしたアプリのフェデレーション メタデータ URL の値を貼り付けます。

- 保存 を選択します。

手順 7:SSO のテスト

SSO をテストする方法と、SignalFx に初めてログインする際の期待に関する次の情報を確認します。

ログインのテスト

ログインをテストするには、プライベート (シークレット) ウィンドウを使用する必要があります。または、ログアウトしてもかまいません。そうしないと、アプリケーションを構成したユーザーの Cookie が妨げとなり、テスト ユーザーでの正常なログインができなくなります。

新しいテスト ユーザーが初めてログインすると、Azure によってパスワードの変更が強制されます。 この場合、SSO ログイン プロセスは完了しません。テスト ユーザーは Azure portal に送られます。 トラブルシューティングを行うには、テスト ユーザーはパスワードを変更し、SignalFx のログイン ページまたはマイ アプリに移動して再試行する必要があります。

- MyApps で SignalFx タイルを選択すると、SignalFx に自動的にログインします。

- マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

- MyApps で SignalFx タイルを選択すると、SignalFx に自動的にログインします。

SignalFx アプリケーションには、マイ アプリから、または組織に割り当てられたカスタム ログイン ページを介してアクセスできます。 テスト ユーザーは、そのいずれかの場所から統合をテストする必要があります。

- テスト ユーザーは、先ほどこのプロセスで作成された、b.simon@contoso.com の資格情報を使用できます。

初回ログイン

ユーザーが SAML SSO から初めて SignalFx にログインすると、リンクが記載された SignalFx のメールがそのユーザーに送信されます。 ユーザーは、認証のためにリンクを選択する必要があります。 このメール検証は、初めて使用するユーザーに対してのみ実施されます。

SignalFx では Just In Time ユーザー作成がサポートされています。つまり、SignalFx にユーザーが存在しない場合、ユーザーのアカウントは最初のログイン試行時に作成されます。

関連コンテンツ

SignalFx を構成したら、組織の機密データの流出と侵入をリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。