この記事では、Tableau Server と Microsoft Entra ID を統合する方法について説明します。 Tableau Server を Microsoft Entra ID を統合すると、次のことができます:

- Tableau Server にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントで Tableau Server に自動的にサインイン (シングル サインオン) するように設定できます。

- 1 つの中央の場所でアカウントを管理します。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- Tableau Server でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- Tableau Server では、SP によって開始される SSO がサポートされます

ギャラリーから Tableau Server を追加する

Microsoft Entra ID への Tableau Server の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Tableau Server を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリーから追加する] セクションで、検索ボックスに、「Tableau Server」と入力します。

- 結果パネルで [Tableau Server] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細をご覧ください。

Tableau Server 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使って、Tableau Server に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するには、Microsoft Entra ユーザーと Tableau Server の関連ユーザーとの間にリンク関係を確立する必要があります。

Tableau Server で Microsoft Entra SSO を構成してテストするには、次の手順を行います。

-

Microsoft Entra SSO を構成する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

-

Tableau Server SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- Tableau Server のテストユーザーを作成 - Tableau Server で Microsoft Entra 上の B.Simon の表現にリンクされた対応ユーザーを作成します。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>Enterprise アプリ>Tableau Server>シングルサインオンにアクセスします。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、次のフィールドの値を入力します。

ある。 [ サインオン URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://azure.<domain name>.linkb。 [識別子] ボックスに、

https://azure.<domain name>.linkという形式で URL を入力します。c. [ 応答 URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://azure.<domain name>.link/wg/saml/SSO/index.html注

上記の値は実際の値ではありません。 この記事で後述する Tableau Server 構成ページの実際のサインオン URL、識別子、応答 URL で値を更新します。

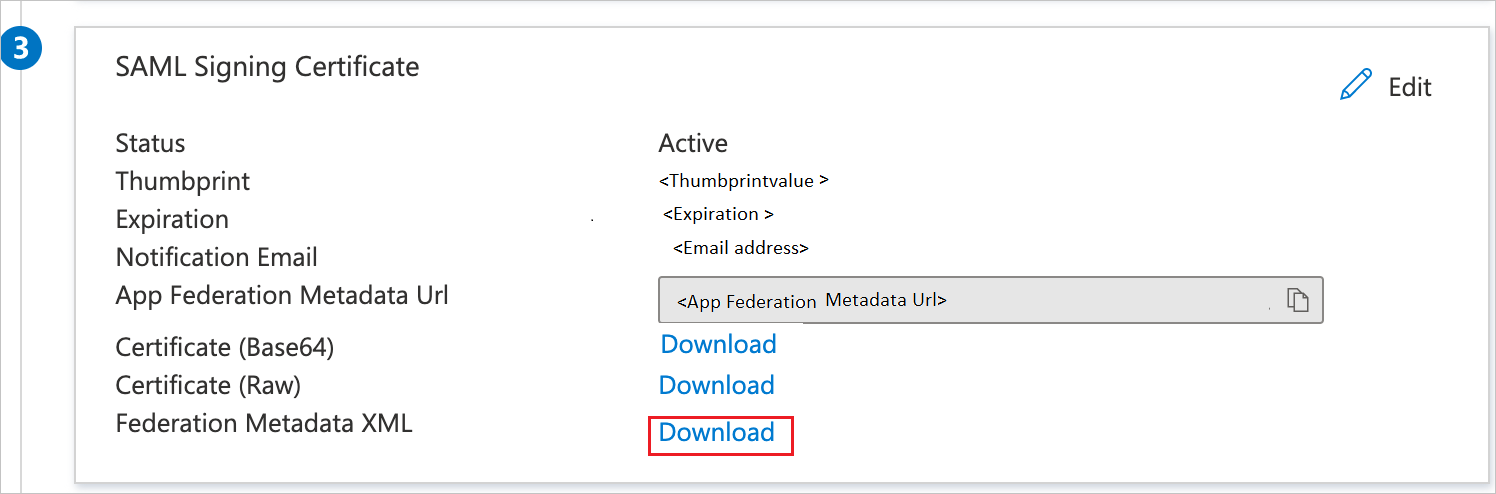

[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、 フェデレーション メタデータ XML を探し、[ ダウンロード ] を選択して証明書をダウンロードし、コンピューターに保存します。

[Tableau Server のセットアップ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Tableau Server SSO の構成

アプリケーションに合わせて SSO を構成するには、管理者として Tableau Server テナントにサインインする必要があります。

[ 構成 ] タブで、[ ユーザー ID とアクセス] を選択し、[ 認証 方法] タブを選択します。

![[ユーザー ID] と [アクセス] から選択された認証を示すスクリーンショット。](media/tableauserver-tutorial/auth.png)

[CONFIGURATION](構成) ページで、次の手順を実行します。

![[Configuration]\(構成\) ページを示すスクリーンショット。ここで、説明されている値を入力できます。](media/tableauserver-tutorial/config.png)

ある。 [Authentication Method](認証方法) として SAML を選択します。

b。 [Enable SAML Authentication for the server](サーバーの SAML 認証を有効にする) のチェック ボックスをオンにします。

c. Tableau Server のリターン URL - Tableau Server ユーザーがアクセスしている URL (

http://tableau_serverなど)。http://localhostの使用は推奨されません。 末尾にスラッシュ (http://tableau_server/など) がある URL の使用はサポートされていません。 [Tableau Server の戻り先 URL] をコピーし、[基本的な SAML 構成] セクションの [サインオン URL] テキスト ボックスに貼り付けます。d. SAML entity ID: IdP に対して Tableau Server のインストールを一意に識別するエンティティ ID。 必要に応じて、ここで Tableau Server の URL をもう一度入力できますが、Tableau Server の URL である必要はありません。 [SAML エンティティ ID] をコピーし、[基本的な SAML 構成] セクションの [識別子] テキスト ボックスに貼り付けます。

え [ XML メタデータ ファイルのダウンロード] を 選択し、テキスト エディター アプリケーションで開きます。 Http Post で Index 0 の [Assertion Consumer Service URL] を探し、URL をコピーします。 これを、[基本的な SAML 構成] セクションの [応答 URL] テキスト ボックスに貼り付けます。

f. Azure Portal からダウンロードしたフェデレーション メタデータ ファイルを検索し、 [SAML Idp metadata file](SAML Idp メタデータ ファイル) でアップロードします。

ジー ユーザー名、表示名、メール アドレスを IdP が保持するために使用する属性の名前を入力します。

h. 保存 を選択します。

注

ユーザーは、.crt 拡張子の付いた PEM でエンコードされた x509 証明書ファイルに加え、証明書キー ファイルとして .key 拡張子の付いた RSA または DSA 秘密キー ファイルをアップロードする必要があります。 証明書ファイルと証明書キー ファイルの詳細については、こちらのドキュメントを参照してください。 Tableau Server での SAML の構成についてサポートが必要な場合は、こちらのサーバー全体の SAML の構成に関する記事を参照してください。

注

SAML 証明書ファイルと SAML キー ファイルは個別に生成され、Tableau サーバー マネージャーにアップロードされます。 たとえば、linux シェルでは、openssl を使用して証明書とキーを生成します。

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout private.key -out saml.crt、ファイルと ファイルを、(この手順の開始時のスクリーンショットに示すように) または tableau ドキュメントに従ってコマンド ラインを使用してアップロードします。運用環境の場合は、SAML 証明書とキーをより安全に処理する方法を見つける必要があります。

Tableau Server のテスト ユーザーの作成

このセクションの目的は、Tableau Server で B.Simon というユーザーを作成することです。 Tableau Server 内のすべてのユーザーをプロビジョニングする必要があります。

また、ユーザーのユーザー名は、Microsoft Entra のカスタム属性 username で構成した値と一致する必要があります。 正しい対応付けがあれば、統合で Microsoft Entra シングル サインオンの構成が機能します。

注

ユーザーを手動で作成する必要がある場合は、組織の Tableau Server 管理者に問い合わせてください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、このオプションはログイン フローを開始できる Tableau Server のサインオン URL にリダイレクトされます。

Tableau Server のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用できます。 マイ アプリで [Tableau Server] タイルを選択すると、このオプションは Tableau Server のサインオン URL にリダイレクトされます。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

関連コンテンツ

Tableau Server を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Appsでセッション制御を適用する方法について説明します。