この記事では、自動ユーザー プロビジョニングを構成するために、Tanium SSO と Microsoft Entra ID の両方で実行する必要がある手順について説明します。 構成すると、Microsoft Entra ID で、Microsoft Entra プロビジョニング サービスを使用して、Tanium SSO に対するユーザーおよびグループのプロビジョニングおよびプロビジョニング解除が自動的に行われます。 これらの機能は、Tanium Cloud のお客様に対してのみサポートされています。 このサービスの機能、しくみ、よく寄せられる質問の重要な詳細については、「Microsoft Entra IDを使用して SaaS アプリケーションへのユーザー プロビジョニングとプロビジョニング解除を自動化する」を参照してください。

サポートされている機能

- Tanium SSO でユーザーを作成する。

- アクセスが不要になった場合は、Tanium SSO でユーザーを削除します。

- Microsoft Entra ID と Tanium SSO の間でユーザー属性の同期を維持します。

- Tanium SSO でグループとグループ メンバーシップをプロビジョニングする。

- Tanium SSO へのシングル サインオン (推奨)。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- Microsoft Entra のテナント

- 次のいずれかのロール: アプリケーション管理者、クラウドアプリケーション管理者、または アプリケーション所有者。

- 管理者アクセス許可がある Tanium SSO のユーザー アカウント。

手順 1: プロビジョニングデプロイメントを計画する

- プロビジョニング サービスのしくみを確認します。

- プロビジョニングの対象範囲にいるユーザーを決定します。

- Microsoft Entra ID と Tanium SSO の間でマップするデータを決定します。

手順 2: Tanium クラウド管理ポータル (CMP) で SCIM プロビジョニングを有効にする

- 「Tanium Cloud デプロイ ガイド: Configure SCIM Provisioning」の手順に従って、Tanium Cloud で 自動ユーザープロビジョニングを有効にしたいです。

- 後でTanium SSO を構成する際に使用するために、 トークン と SCIM API URL の値を保持します。

token-\<58 alphanumeric characters\>のように書式設定されたトークン文字列全体をコピーします。

手順 3: Microsoft Entra アプリケーション ギャラリーからTanium SSO を追加する

Microsoft Entra アプリケーション ギャラリーから Tanium SSO を追加して、Tanium SSO へのプロビジョニングの管理を開始します。 SSO のために Tanium SSO を以前に設定している場合は、同じアプリケーションを使用できます。 ただし、最初に統合をテストするときは、別のアプリを作成することをお勧めします。 ギャラリー からアプリケーションを追加する方法の詳細については、を参照してください。

手順 4: プロビジョニングのスコープに含まれるユーザーを定義する

Microsoft Entra プロビジョニング サービスを使用すると、アプリケーションへの割り当てに基づいて、またはユーザーまたはグループの属性に基づいてプロビジョニングされるユーザーをスコープできます。 割り当てに基づいてアプリにプロビジョニングされるユーザーのスコープを設定する場合は、 手順を使用してユーザーとグループをアプリケーションに割り当てることができます。 ユーザーまたはグループの属性のみに基づいてプロビジョニングする対象を決定する場合、スコープフィルターを使用できます。

小規模から始めます。 すべてのユーザーとグループにロールアウトする前に、少数のユーザーとグループでテストします。 プロビジョニングのスコープが割り当てられたユーザーとグループに設定されている場合は、1 つまたは 2 つのユーザーまたはグループをアプリに割り当てることで、これを制御できます。 スコープがすべてのユーザーとグループに設定されている場合は、 属性ベースのスコープ フィルターを指定できます。

追加のロールが必要な場合は、 アプリケーション マニフェストを更新 して新しいロールを追加できます。

手順 5: Tanium SSO への自動ユーザー プロビジョニングを構成する

このセクションでは、Microsoft Entra ID でのユーザー割り当てやグループ割り当てに基づいて、Tanium でユーザーが作成、更新、無効化されるように Microsoft Entra プロビジョニング サービスを構成する手順について説明します。

Microsoft Entra ID で Tanium SSO の自動ユーザー プロビジョニングを構成するには:

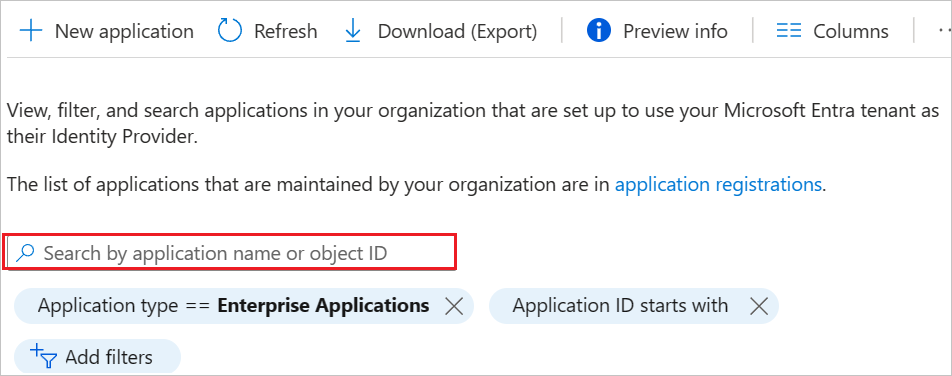

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>企業向けアプリケーションを参照する

![[エンタープライズ アプリケーション] ブレードのスクリーンショット。](common/enterprise-applications.png)

アプリケーションの一覧で [Tanium SSO] を選択します。

[プロビジョニング] タブを選択します。

![[プロビジョニング] タブのスクリーンショット。](common/provisioning.png)

[プロビジョニング モード] を [自動] に設定します。

![[プロビジョニング] タブの [自動] のスクリーンショット。](common/provisioning-automatic.png)

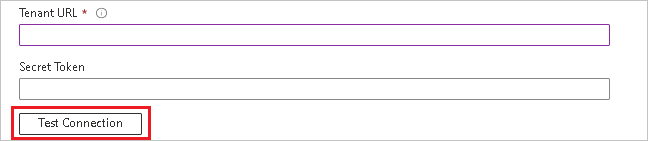

[資格情報の管理] セクションで、Tanium CMP から以前に取得した Tanium SSO テナント URL とシークレット トークンを入力します。 [ テスト接続] を選択して、Microsoft Entra ID がTanium SSO に接続できることを確認します。 接続に失敗した場合は、

token-プレフィックスを含む完全なトークン値を入力したことを確認します。

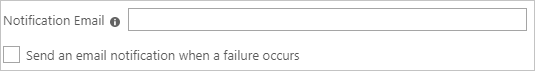

[ 通知メール ] フィールドに、プロビジョニング エラー通知を受け取るユーザーまたはグループのメール アドレスを入力し、[ エラーが発生したときに電子メール通知を送信 する] チェック ボックスをオンにします。

保存 を選択します。

[マッピング] セクションで、[Microsoft Entra ユーザーを Tanium SSO に同期する] を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から Tanium SSO に同期されるユーザー属性を確認します。 [照合] プロパティとして選択されている属性は、更新処理で Tanium SSO のユーザー アカウントとの照合に使用されます。 一致するターゲット属性を変更する場合は、その属性に基づくユーザーのフィルター処理が谷um SSO API でサポートされていることを確認する必要があります。 [保存] ボタンをクリックして変更をコミットします。

特性 タイプ フィルター処理でサポートされます Tanium SSO で必須 ユーザー名 糸 ✓ ✓ 活動中 ボーリアン ✓ 表示名 糸 ✓ エクスターナルID 糸 ✓ [マッピング] セクションで、[Microsoft Entra グループを Tanium SSO に同期する] を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から Tanium SSO に同期されるグループ属性を確認します。 [照合] プロパティとして選択されている属性は、更新処理で Tanium SSO のグループとの照合に使用されます。 [保存] ボタンをクリックして変更をコミットします。

特性 タイプ フィルター処理でサポートされます Tanium SSO で必須 表示名 糸 ✓ ✓ エクスターナルID 糸 ✓ メンバー リファレンス スコープ フィルターを構成するには、スコープ フィルターに関する記事に記載されている次の手順 を参照してください。

Tanium SSO に対して Microsoft Entra プロビジョニング サービスを有効にするには、[設定] セクションで [プロビジョニングの状態] を [オン] に変更します。

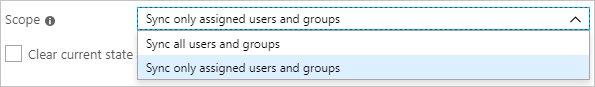

[設定] セクションの [スコープ] で目的の値を選択して、Tanium SSO にプロビジョニングするユーザーやグループを定義します。

プロビジョニングの準備ができたら、 [保存] を選択します。

この操作により、[設定] セクションの [スコープ] で定義されているすべてのユーザーとグループの初期同期サイクルが開始されます。 最初のサイクルは、Microsoft Entra プロビジョニング サービスが実行されている限り、約 40 分ごとに発生する後続のサイクルよりも実行に時間がかかります。

手順 6: デプロイを監視する

プロビジョニングを構成したら、次のリソースを使用してデプロイを監視します。

- プロビジョニング ログを使用して、どのユーザーが正常にプロビジョニングされたか、または正常にプロビジョニングされなかったかを判断する

- 進行状況バーを確認して、プロビジョニング サイクルの状態と完了までの近さを確認します

- プロビジョニング構成が異常な状態にあると思われる場合、アプリケーションは検疫に入ります。 検疫状態についての詳細は、アプリケーションプロビジョニングの隔離状態に関する記事をご覧ください。