この記事では、TASC (ベータ) と Microsoft Entra ID を統合する方法について説明します。 TASC (ベータ版) は、選択とキャリア開発のための心理テスト プラットフォームであり、人事担当者はベータ環境で人材に関するより良い決定を行うことができます。 TASC (ベータ版) を Microsoft Entra ID と統合すると、次のことが可能になります。

- TASC (ベータ版) へのアクセス権を持つユーザーを Microsoft Entra ID で管理する。

- ユーザーが自分の Microsoft Entra アカウントを使用して TASC (ベータ版) に自動的にサインインできるようにする。

- 1 つの中央の場所でアカウントを管理します。

TASC (ベータ版) に対する Microsoft Entra のシングル サインオンをテスト環境で構成およびテストする。 TASC (ベータ版) は、SP 開始および IDP 開始の両方のシングル サインオンと Just In Time ユーザー プロビジョニングをサポートしています。

[前提条件]

Microsoft Entra ID を TASC (ベータ版) と統合するには、以下が必要です。

- Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール: アプリケーション管理者、クラウドアプリケーション管理者、または アプリケーション所有者。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- TASC (ベータ版) でのシングル サインオン (SSO) が有効なサブスクリプション。

アプリケーションを追加してテスト ユーザーを割り当てる

シングル サインオンの構成プロセスを開始する前に、Microsoft Entra ギャラリーから TASC (ベータ版) アプリケーションを追加する必要があります。 アプリケーションに割り当ててシングル サインオン構成をテストするには、テスト ユーザー アカウントが必要です。

Microsoft Entra ギャラリーからTASC (ベータ版) を追加する

Microsoft Entra アプリケーション ギャラリーから TASC (ベータ版) を追加して、TASC (ベータ版) に対するシングル サインオンを構成します。 ギャラリーからアプリケーションを追加する方法の詳細については、「 クイック スタート: ギャラリーからアプリケーションを追加する」を参照してください。

Microsoft Entra テスト ユーザーの作成と割り当て

作成とユーザー アカウントの割り当てに関する記事のガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加し、ユーザー/グループをアプリに追加し、ロールを割り当てることができます。 このウィザードでは、シングル サインオン構成ウィンドウへのリンクも提供されます。 Microsoft 365 ウィザードの詳細を確認してください。.

Microsoft Entra SSO の構成

Microsoft Entra のシングル サインオンを有効にするには、次の手順を実行します。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[Entra ID]>[エンタープライズ アプリ]>[TASC (ベータ版)]>[シングル サインオン] の順に移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [ 識別子 ] ボックスに、次のパターンを使用して URL を入力します。

https://login.beta.tascnet.be/saml/<CustomerName>b。 [ 応答 URL ] ボックスに、次のパターンを使用して URL を入力します。

https://login.beta.tascnet.be/saml/<CustomerName>/acsアプリケーションをSP開始モードで構成する場合は、次の手順を実行してください。

[ サインオン URL ] ボックスに、次のパターンを使用して URL を入力します。

https://login.beta.tascnet.be/saml/<CustomerName>注

これらの値は実際の値ではありません。 実際の識別子、応答 URL、サインオン URL でこれらの値を更新します。 これらの値を取得するには、TASC (ベータ版) サポート チームに連絡してください。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

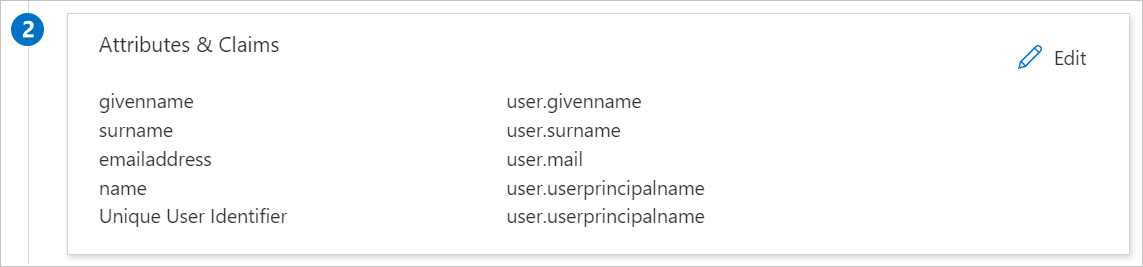

TASC (ベータ版) アプリケーションでは、特定の形式の SAML アサーションを受け取るため、SAML トークン属性の構成にカスタム属性マッピングを追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。

その他に、TASC (ベータ版) アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。それらの属性を次に示します。 これらの属性も事前に設定されていますが、要件に従って確認できます。

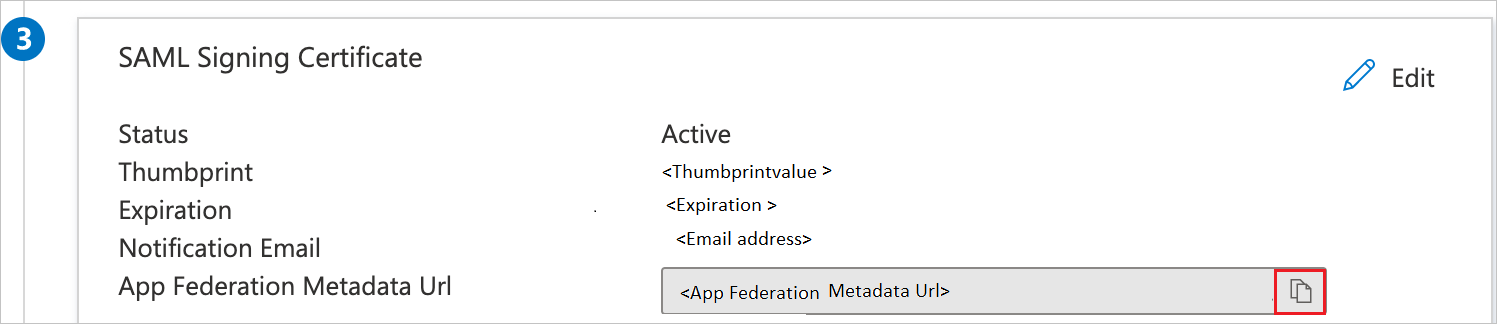

名前 ソース属性 groups ユーザー.グループ [ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、[コピー] ボタンを選択して アプリのフェデレーション メタデータ URL を コピーし、コンピューターに保存します。

TASC (ベータ版) の SSO を構成する

TASC (ベータ版) 側でシングル サインオンを構成するには、アプリのフェデレーション メタデータ URL を TASC (ベータ版) サポート チームに送信する必要があります。 この設定は、SAML SSO 接続が両方の側で正しく設定されるように設定します。

TASC (ベータ版) のテスト ユーザーを作成する

このセクションでは、B.Simon というユーザーを TASC (ベータ版) に作成します。 TASC (ベータ版) では、Just-In-Time ユーザー プロビジョニングがサポートされています。この設定は既定で有効になっています。 このセクションにはアクション項目はありません。 TASC (ベータ版) にユーザーがまだ存在していない場合、一般的には認証後に新しいものが作成されます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP 開始:

[ このアプリケーションをテストする] を選択すると、このオプションはログイン フローを開始できる TASC (ベータ) のサインオン URL にリダイレクトされます。

TASC (ベータ版) サインオン URLに直接アクセスし、そこからログインフローを開始します。

IDP 起動しました。

- [ このアプリケーションをテストする] を選択すると、SSO を設定した TASC (ベータ) に自動的にサインインします。

Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで TASC (ベータ) タイルを選択すると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した TASC (ベータ) に自動的にサインインされます。 詳細については、「 Microsoft Entra My Apps」を参照してください。

その他のリソース

関連コンテンツ

TASC (ベータ版) を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Cloud App Security でセッション制御を適用する方法について説明します。