この記事では、Trend Micro Web Security (TMWS) と Microsoft Entra ID を統合する方法について説明します。 TMWS を Microsoft Entra ID と統合すると、次のことができます:

- TMWS にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して TMWS に自動的にサインインできるようにする。

- 1 つの中央サイト (Azure Portal) でアカウントを管理できます。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- SSO が有効になっている TMWS サブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- TMWS では、SP initiated SSO がサポートされます。

ギャラリーから TMWS を追加する

Microsoft Entra ID への TMWS の統合を構成するには、ギャラリーからマネージド SaaS アプリのリストに TMWS を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Trend Micro Web Security (TMWS) 」と入力します。

- 検索結果で [Trend Micro Web Security (TMWS)] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細をご覧ください。

TMWS 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、TMWS に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと TMWS の関連ユーザーとの間にリンクを確立する必要があります。

次の基本的な手順を実行して、TMWS との Microsoft Entra SSO を構成し、テストします。

-

Microsoft Entra SSO を構成して、この機能をユーザーに対して有効にします。

- Microsoft Entra ユーザーを作成して、Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーに TMWS へのアクセスを許可します。

- Microsoft Entra ID でユーザーとグループの同期設定を構成します。

- アプリケーション側で TMWS SSO を構成します。

- SSO をテストして、構成を確認します。

Microsoft Entra SSO の構成

次の手順を完了して Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>Enterprise apps>Trend Micro Web Security (TMWS) アプリケーション統合ページに移動し、[管理] セクションで[シングル サインオン] を選択します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[SAML でシングル サインオンをセットアップします] ページで、 [基本的な SAML 構成] のペン ボタンを選択して設定を編集します。

![[基本的な SAML 構成] の設定を編集する](common/edit-urls.png)

[基本的な SAML 構成] セクションで、次のボックスに値を入力します。

ある。 [識別子 (エンティティ ID)] ボックスに、次のパターンで URL を入力します。

https://auth.iws-hybrid.trendmicro.com/([0-9a-f]{16})b。 [応答 URL] ボックスに、次の URL を入力します。

https://auth.iws-hybrid.trendmicro.com/simplesaml/module.php/saml/sp/saml2-acs.php/ics-sp注

前の手順の識別子の値は、実際に入力する値ではありません。 実際の識別子を使用する必要があります。 この値は、Azure AD の [認証方法] ページの [Azure 管理ポータルのサービス プロバイダー設定] セクションで [管理] > [ディレクトリ サービス] から取得できます。

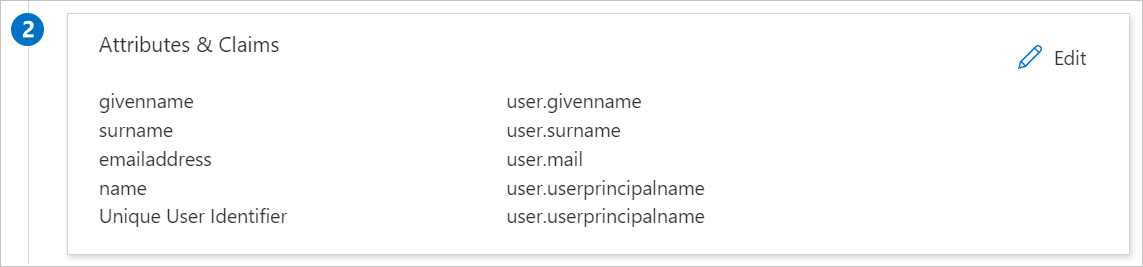

TMWS は、特定の形式の SAML アサーションを使用するため、カスタム属性のマッピングを SAML トークンの属性の構成に追加する必要があります。 次のスクリーンショットは、既定の属性を示しています。

上記のスクリーンショットの属性に加えて、TMWS では、他に 2 つの属性が SAML 応答で返されることが想定されています。 これらの属性を次の表に示します。 これらの属性値は事前に設定されますが、要件に合わせて変更できます。

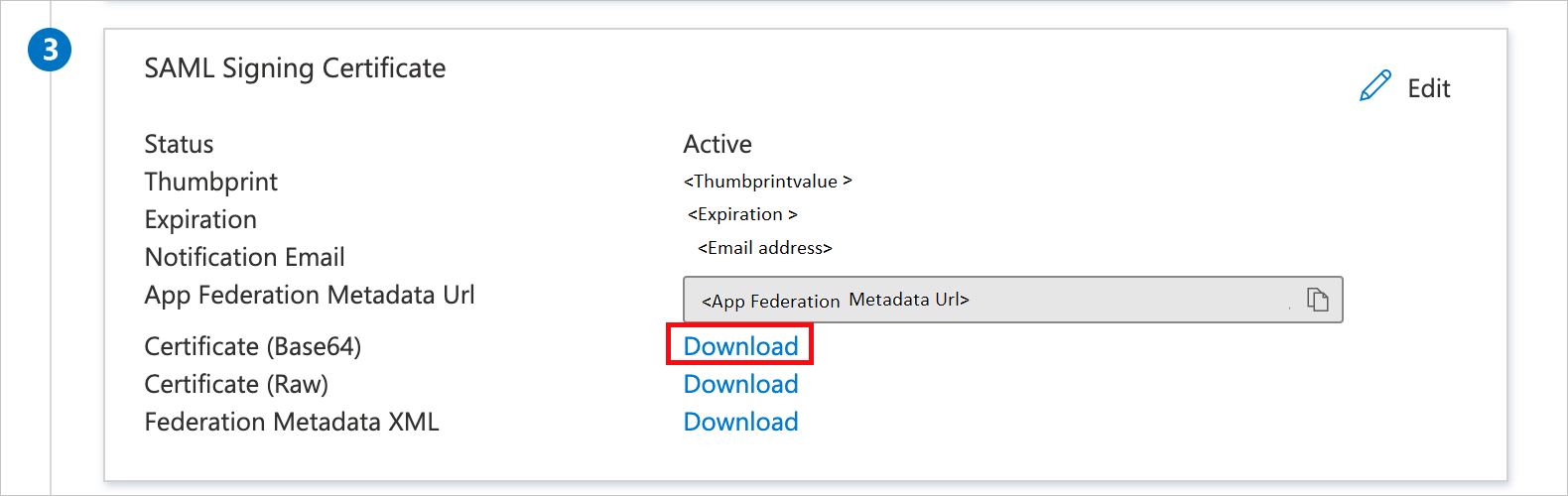

名前 ソース属性 sAMAccountNameuser.onpremisessamaccountnameupnuser.userprincipalname[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、 証明書 (Base64) を見つけます。 証明書名の横の [ダウンロード] リンクを選択し、証明書をダウンロードしてご利用のコンピューターに保存します。

[Trend Micro Web Security (TMWS) のセットアップ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- Entra ID>Users に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

-

[ユーザー] プロパティで、以下の手順を実行します。

- [ 表示名 ] フィールドに「

B.Simon」と入力します。 -

[ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、

B.Simon@contoso.comのようにします。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- [ 表示名 ] フィールドに「

- を選択してを作成します。

Microsoft Entra テスト ユーザーに TMWS へのアクセスを許可する

このセクションでは、B.Simon に TMWS へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- Entra ID>エンタープライズアプリケーションに移動します。

- アプリケーションの一覧で、 [Trend Micro Web Security (TMWS)] を選択します。

- アプリの概要ページの [管理] セクションで、 [ユーザーとグループ] を選択します。

- [ユーザーの追加] を選択し、 [割り当ての追加] ダイアログ ボックスで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログ ボックスで、[ユーザー] の一覧で [B.Simon] を選択し、画面の下部にある [選択] ボタンを選択します。

- SAML アサーションにロール値が必要な場合は、[ロールの 選択 ] ダイアログ ボックスで、一覧からユーザーに適したロールを選択し、画面の下部にある [選択 ] ボタンを選択します。

- [割り当ての追加] ダイアログ ボックスで [割り当て] を選びます。

Microsoft Entra ID でユーザーとグループの同期設定を構成する

左側のウィンドウで、Microsoft Entra IDを選択します。

[管理] で、 [アプリの登録] を選択し、 [すべてのアプリケーション] で新しいエンタープライズ アプリケーションを選択します。

[管理] で、[証明書とシークレット] を選択します。

[クライアント シークレット] 領域で、 [新しいクライアント シークレット] を選択します。

[クライアント シークレットの追加] 画面で、必要に応じて説明を追加し、クライアント シークレットの有効期限を選択してから、 [追加] を選択します。 [クライアント シークレット] 領域に、新しいクライアント シークレットが表示されます。

クライアント シークレットの値を記録します。 後で TMWS に入力します。

[管理] で API 許可を選択します。

[API のアクセス許可] ウィンドウで、 [アクセス許可の追加] を選択します。

[API アクセス許可の要求] ウィンドウの [Microsoft API] タブで、 [Microsoft Graph] 、 [アプリケーションの許可] の順に選択します。

次のアクセス許可を検索して追加します。

- グループ.リード.オール

- User.Read.All(ユーザー全体の読み取り)

アクセス許可の追加 を選択します。 設定が保存されたことを確認するメッセージが表示されます。 新しいアクセス許可が、 [API のアクセス許可] ウィンドウに表示されます。

[同意する] 領域で、 [ <管理者アカウント> に管理者の同意を与えます (既定のディレクトリ)] を選択し、 [はい] を選択します。 要求したアクセス許可に対して管理者の同意が与えられたことを確認するメッセージが表示されます。

[概要] を選択します。

右側のペインに表示される [アプリケーション (クライアント) ID] と [ディレクトリ (テナント) ID] の値を記録します。 後で、その情報を TMWS に入力します。

TMWS SSO を構成する

TMWS SSO を構成するには、アプリケーション側で次の手順を完了します。

TMWS 管理コンソールにサインインし、 Administration>USERS & AUTHENTICATION>Directory Services に移動します。

画面の上部の領域の [here](ここ) をクリックします。

[認証方法] ページで、[Microsoft Entra ID] を選択します。

[オン] または [オフ] を選択して、組織の Microsoft Entra ユーザーのデータが TMWS に同期されていない場合に、ユーザーが TMWS を通じて Web サイトにアクセスできるようにするかどうかを構成します。

注

Microsoft Entra External ID から同期されないユーザーは、既知の TMWS ゲートウェイまたは組織の専用ポートを介してのみ認証できます。

[Identity Provider Settings](ID プロバイダーの設定) セクションで、次の手順を実行します。

ある。 [サービス URL] ボックスに、コピーしたログイン URL の値を入力します。

b。 [ログオン名属性] ボックスに、取得したユーザー要求名を user.onpremisessamaccountname ソース属性と共に入力します。

c. [公開 SSL 証明書] ボックスには、ダウンロードした証明書 (Base64) を使用します。

[Synchronization Settings](同期設定) セクションで、次の手順を実行します。

ある。 [テナント] ボックスに、取得した [ディレクトリ (テナント) ID] または [カスタム ドメイン名] の値を入力します。

b。 [アプリケーション ID] ボックスに、取得した [アプリケーション (クライアント) ID] の値を入力します。

c. [クライアント シークレット] ボックスにクライアント シークレットを入力します。

d. [同期スケジュール] を選択し、手動で、またはスケジュールに従って Microsoft Entra ID との同期を行います。 [Manually](手動) を選択した場合は、Active Directory ユーザー情報に変更があるたびに必ず [Directory Services](ディレクトリ サービス) ページに戻って手動同期を実行し、TMWS の情報を最新の状態に保つようにしてください。

え [接続のテスト] を選択して、Microsoft Entra サービスに正常に接続できるかどうかを確認します。

f. 保存 を選択します。

注

Microsoft Entra ID を使用して TMWS を構成する方法の詳細については、「TMWS での Microsoft Entra 設定の構成」を参照してください。

SSO のテスト

Microsoft Entra サービスを構成し、ユーザーの認証方法として Microsoft Entra ID を指定したら、TMWS プロキシ サーバーにサインインしてセットアップを確認することができます。 Microsoft Entra サインインによってアカウントが確認されたら、インターネットにアクセスできます。

注

TMWS では、[概要]>[シングル サインオン]>[SAML によるシングル サインオンのセットアップ]>[テスト] からの新規エンタープライズ アプリケーションのシングル サインオンのテストがサポートされていません。

ブラウザーからすべての Cookie をクリアし、ブラウザーを再起動します。

ブラウザーで TMWS プロキシ サーバーにアクセスします。 詳細については、「PAC ファイルを使用したトラフィックの転送」を参照してください。

インターネットの任意の Web サイトにアクセスします。 TMWS は TMWS キャプティブ ポータルに誘導します。

Active Directory アカウント (形式: domain\sAMAccountName または sAMAccountName@domain)、メール アドレス、または UPN を指定し、 [Log On](ログオン) を選択します。 TMWS により Microsoft Entra サインイン ウィンドウにリダイレクトされます。

[Microsoft Entra サインイン] ウィンドウで、Microsoft Entra アカウントの資格情報を入力します。 これで TMWS にサインインできます。

関連コンテンツ

TMWS を構成したら、あなたの組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Appsでセッション制御を適用する方法について説明します。