この記事では、Workplace by Meta と Microsoft Entra ID を統合する方法について説明します。 Workplace by Meta を Microsoft Entra ID を統合すると、次のことができます:

- Workplace by Meta にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して Workplace by Meta に自動的にサインインできるようにする。

- 1 つの中央の場所でアカウントを管理します。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Workplace by Meta でのシングル サインオン (SSO) が有効なサブスクリプション。

注

Meta には、Workplace Standard (無料) と Workplace Premium (有料) の 2 つの製品があります。 すべての Workplace Premium テナントは、他のコストやライセンスを必要とせずに、SCIM と SSO の統合を構成できます。 SSO と SCIM は、Workplace Standard インスタンスでは使用できません。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- Workplace by Meta では、 SP によって開始される SSO がサポートされます。

- Workplace by Meta では、 Just-In-Time プロビジョニングがサポートされています。

- Workplace by Meta では、 自動ユーザー プロビジョニングがサポートされています。

- Workplace by Meta Mobile アプリケーションを Microsoft Entra ID と共に構成して SSO を有効にできるようになりました。 この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

ギャラリーからの Workplace by Meta の追加

Microsoft Entra ID への Workplace by Meta の統合を構成するには、ギャラリーから管理対象 SaaS アプリのリストに Workplace by Meta を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズアプリ>新しいアプリケーションに移動します。

- [ギャラリーから追加] セクションで、検索ボックスに「Workplace by Meta」と入力します。

- 結果パネルから Workplace by Meta を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Workplace by Meta 用の Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、Workplace by Meta に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと Workplace by Meta の関連ユーザーとの間にリンク関係を確立する必要があります。

Workplace by Meta に対する Microsoft Entra SSO を構成してテストするには、次の手順を行います:

-

Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

-

Workplace by Meta の SSO の構成 - アプリケーション側で単一 Sign-On 設定を構成します。

- Workplace by Meta のテストユーザーを作成 - Microsoft Entra 内のユーザー表現にリンクされている Workplace by Meta 内の B.Simon に対応するユーザーを作成します。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise apps>Workplace by Meta アプリケーション統合ページに移動し、[管理] セクションを見つけて、[シングル サインオン] を選択します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML を使用した単一 Sign-On のセットアップ ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、次のフィールドの値を入力します。

ある。 [ サインオン URL ](受信者 URL として WorkPlace にあります) テキスト ボックスに、次のパターンを使用して URL を入力します。

https://.workplace.com/work/saml.phpb。 識別子 (エンティティ ID) (対象ユーザー URL として WorkPlace で見つかりました) テキスト ボックスに、次のパターンを使用して URL を入力します。

https://www.workplace.com/company/c. [ 応答 URL ] (アサーション コンシューマー サービスとして WorkPlace にあります) テキスト ボックスに、次のパターンを使用して URL を入力します。

https://.workplace.com/work/saml.php注

これらの値は実際の値ではありません。 実際の Sign-On URL、識別子、応答 URL でこれらの値を更新します。 Workplace コミュニティの正しい値については、Workplace Company ダッシュボードの認証ページを参照してください。これについては、この記事の後半で説明します。

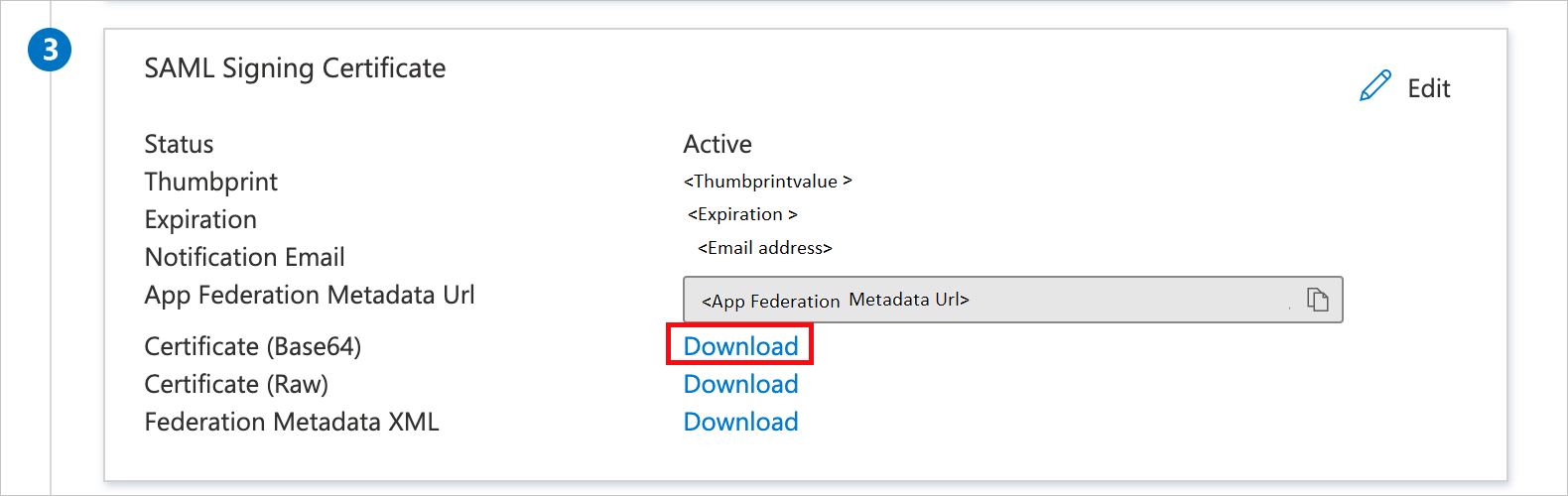

[ SAML を使用した単一 Sign-On の設定 ] ページの [ SAML 署名証明書 ] セクションで、[ 証明書 (Base64)] を探し、[ ダウンロード ] を選択して証明書をダウンロードし、コンピューターに保存します。

[ Workplace by Meta のセットアップ ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Workplace by Meta SSO の構成

別の Web ブラウザーのウィンドウで、Workplace by Meta 企業サイトに管理者としてサインインします

注

SAML 認証プロセスの一環として、Microsoft Entra ID にパラメーターを渡すために Workplace が最大サイズ 2.5 KBのクエリ文字列を使用する可能性があります。

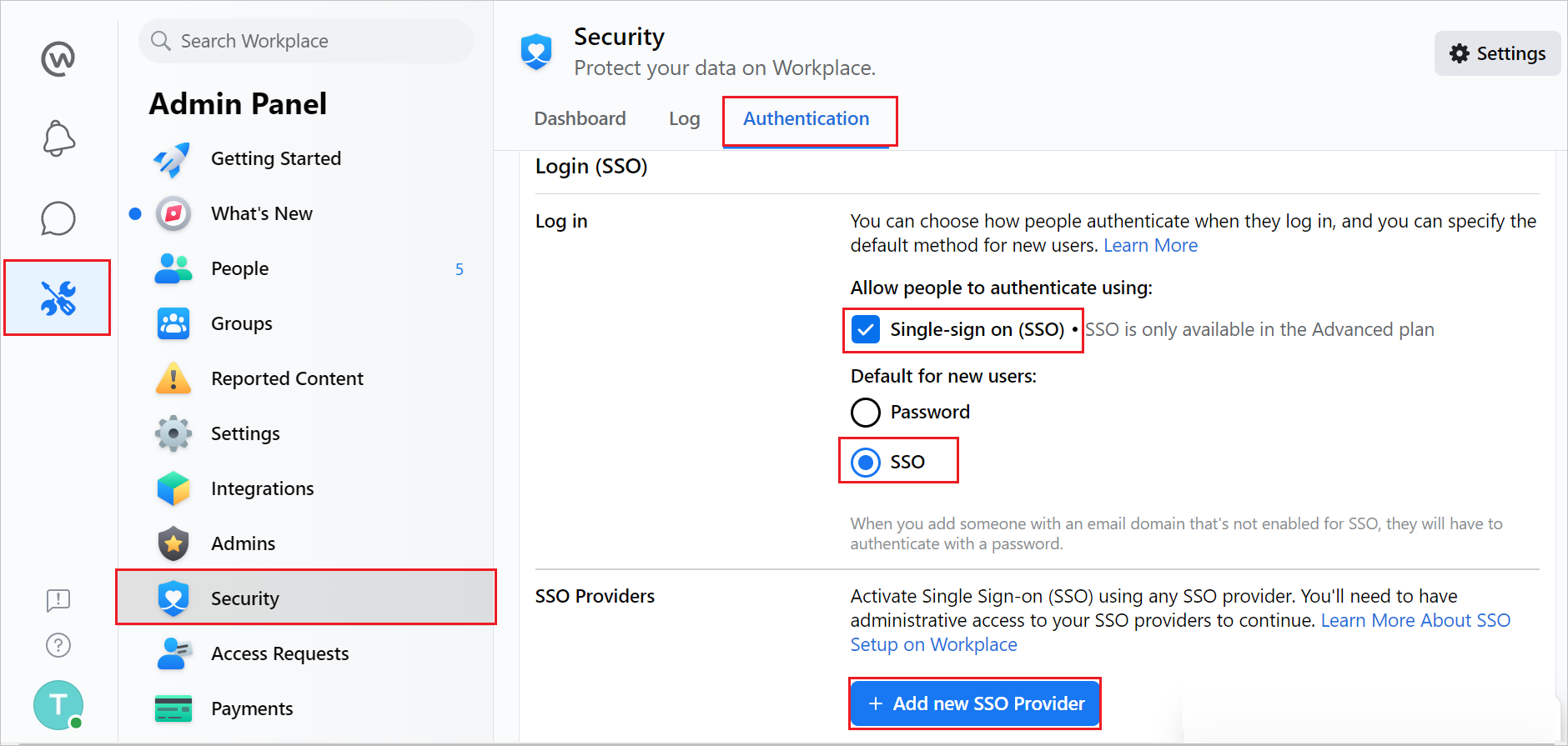

[管理パネル>セキュリティ>認証] タブに移動します。

ある。 [シングル サインオン (SSO)] オプションをオンにします。

b。 新しいユーザーの既定として SSO を選択します。

c. [+ 新しい SSO プロバイダーの追加] を選択します。

注

[Password login](パスワード ログイン) チェック ボックスもオンにしてください。 証明書のロールオーバー中に管理自身がロックアウトされてしまうことを防ぐために、そのような場合のログイン目的でこのオプションが必要になることがあります。

[Single Sign-On (SSO) Setup]\(シングル Sign-On (SSO) セットアップ\) ポップアップ ウィンドウで、次の手順を実行します。

![[認証] タブ](media/workplacebyfacebook-tutorial/single-sign-on-setup.png)

ある。 SSO プロバイダーの名前に、Azureadsso などの SSO インスタンス名を入力します。

b。 [SAML URL] ボックスに、ログイン URL の値を貼り付けます。

c. [SAML Issuer URL]\(SAML 発行者 URL\) ボックスに、Microsoft Entra Identifier の値を貼り付けます。

d. ダウンロードした 証明書 (Base64) をメモ帳に開き、その内容をクリップボードにコピーして、[ SAML 証明書 ] ボックスに貼り付けます。

え インスタンスの対象ユーザー URL をコピーし、[基本的な SAML 構成] セクションの [識別子 (エンティティ ID)] ボックスに貼り付けます。

f. インスタンスの受信者 URL をコピーし、[基本的な SAML 構成] セクションの [サインオン URL] ボックスに貼り付けます。

ジー インスタンスの ACS (Assertion Consumer Service) URL をコピーし、[基本的な SAML 構成] セクションの [応答 URL] ボックスに貼り付けます。

h. セクションの一番下までスクロールし、[SSO の テスト ] ボタンを選択します。 これにより、Microsoft Entra ログイン ページで表示されるポップアップ ウィンドウが表示されます。 通常どおり資格情報を入力して認証を行います。

トラブルシューティング: Microsoft Entra ID から返されるメール アドレスが、ログインしている Workplace アカウントと同じであることを確認します。

一. テストが正常に完了したら、ページの下部までスクロールし、[ 保存 ] ボタンを選択します。

j. Workplace を使用しているすべてのユーザーに、認証用の Microsoft Entra ログイン ページが表示されるようになりました。

SAML ログアウト リダイレクト (省略可能) -

必要に応じて、Microsoft Entra ID のログアウト ページの指定に使用される SAML ログアウト URL を構成できます。 この設定が有効に構成されている場合は、ユーザーに対して Workplace ログアウト ページが表示されなくなります。 代わりに、ユーザーは SAML ログアウト リダイレクト設定で追加された URL にリダイレクトされます。

再認証の頻度の構成

SAML チェックの要求を毎日、3 日ごと、1 週間ごと、2 週間ごと、1 か月ごとに行う、または行わないように、Workplace を構成できます。

注

モバイル アプリケーションで設定できる SAML チェック頻度の最小値は 1 週間です。

また、[Require SAML authentication for all users now](すべてのユーザーに SAML 認証を要求する) ボタンを使用して、すべてのユーザーに SAML の再設定を強制できます。

Workplace by Meta テスト ユーザーの作成

このセクションでは、B.Simon というユーザーを Workplace by Meta に作成します。 Workplace by Meta では、Just-In-Time プロビジョニングがサポートされています。この設定は既定で有効になっています。

このセクションにはアクションはありません。 Workplace by Meta にユーザーが 1 人もいない場合は、Workplace by Meta にアクセスしようとしたときに新しいユーザーが作成されます。

注

ユーザーを手動で作成する必要がある場合は、 Workplace by Meta クライアント サポート チームにお問い合わせください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、このオプションはログイン フローを開始できる Workplace by Meta のサインオン URL にリダイレクトされます。

Workplace by Meta のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用できます。 マイ アプリで [Workplace by Meta] タイルを選択すると、このオプションは Workplace by Meta のサインオン URL にリダイレクトされます。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

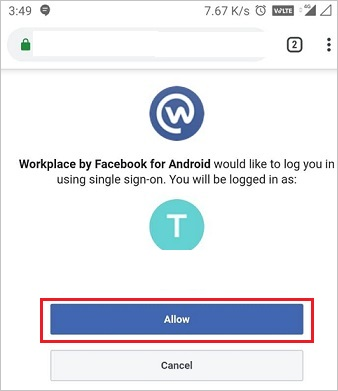

Workplace by Meta (モバイル) の SSO をテストする

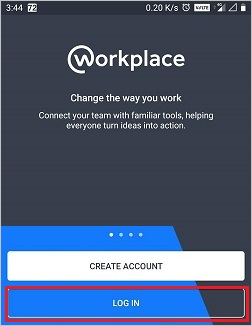

Workplace by Meta Mobile アプリケーションを開きます。 サインイン ページで、[ログイン] を選択 します。

ビジネス用メール アドレスを入力し、[続行] を選択 します。

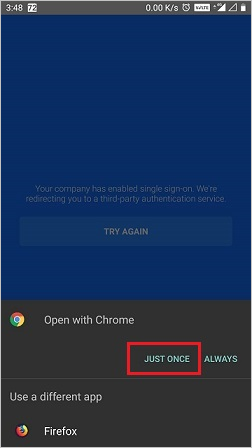

1 回だけ選択します。

[許可] を選択します。

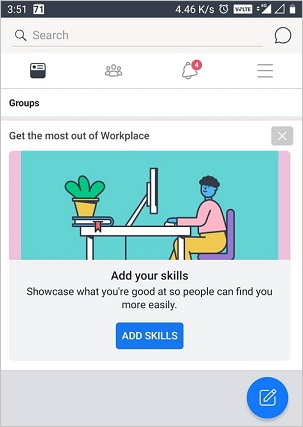

最後に、サインインに成功すると、アプリケーションのホームページが表示されます。

関連コンテンツ

Workplace by Meta を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。