この記事の目的は、Zscaler Private Access (ZPA) と Microsoft Entra ID で実行する手順を示して、ユーザーやグループを Zscaler Private Access (ZPA) に自動的にプロビジョニングおよびプロビジョニング解除するように Microsoft Entra ID を構成することです。

注

この記事では、Microsoft Entra ユーザー プロビジョニング サービスの上に構築されたコネクタについて説明します。 このサービスの機能、しくみ、よく寄せられる質問の重要な詳細については、「 Microsoft Entra ID を使用して SaaS アプリケーションへのユーザー プロビジョニングとプロビジョニング解除を自動化する」を参照してください。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Zscaler Private Access (ZPA) テナント

- 管理者アクセス許可を持つ Zscaler Private Access (ZPA) のユーザー アカウント。

Zscaler Private Access (ZPA) へのユーザーの割り当て

Microsoft Entra ID では、 割り当て と呼ばれる概念を使用して、選択したアプリへのアクセスを受け取るユーザーを決定します。 自動ユーザー プロビジョニングのコンテキストでは、Microsoft Entra ID 内のアプリケーションに割り当て済みのユーザーやグループのみが同期されます。

自動ユーザー プロビジョニングを構成して有効にする前に、Zscaler Private Access (ZPA) へのアクセスが必要な Microsoft Entra ID のユーザーやグループを決定しておく必要があります。 決定したら、次の手順に従って、これらのユーザーまたはグループを Zscaler Private Access (ZPA) に割り当てることができます。

ユーザーを Zscaler Private Access (ZPA) に割り当てるための重要なヒント

自動ユーザー プロビジョニング構成をテストするには、1 人の Microsoft Entra ユーザーを Zscaler Private Access (ZPA) に割り当てることをお勧めします。 後でユーザーやグループを追加で割り当てられます。

Zscaler Private Access (ZPA) にユーザーを割り当てるときは、有効なアプリケーション固有ロール (使用可能な場合) を割り当てダイアログで選択する必要があります。 既定のアクセス ロールを持つユーザーは、プロビジョニングから除外されます。

プロビジョニング用に Zscaler Private Access (ZPA) を設定する

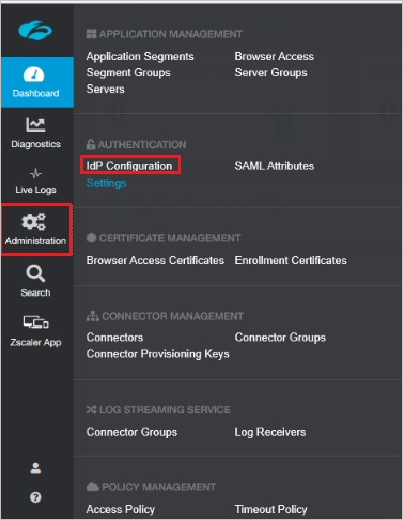

Zscaler Private Access (ZPA) 管理コンソールにサインインします。 [管理> IdP 構成] に移動します。

シングル サインオン用の IdP が構成されていることを確認します。 IdP が設定されていない場合は、画面の右上隅にあるプラス アイコンを選択して追加します。

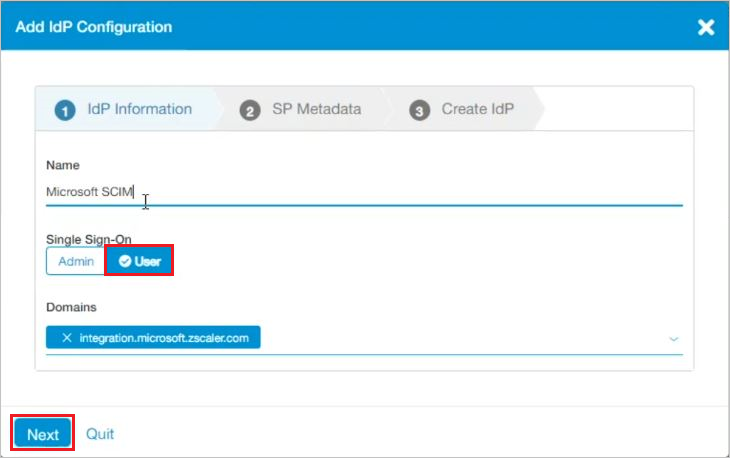

IdP 構成の追加ウィザードに従って、IdP を追加します。 [シングル サインオン] フィールドは [ユーザー] のままにします。 [名前] を指定し、ドロップダウン リストから [ドメイン] を選択します。 [次へ] を選択して、次のウィンドウに移動します。

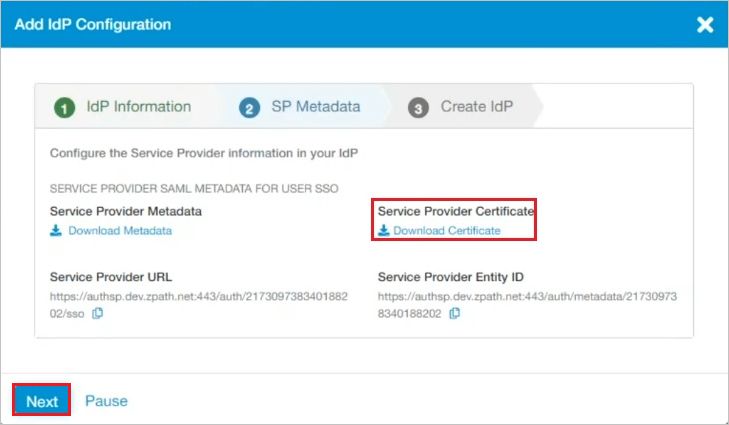

サービス プロバイダー証明書をダウンロードします。 [次へ] を選択して、次のウィンドウに移動します。

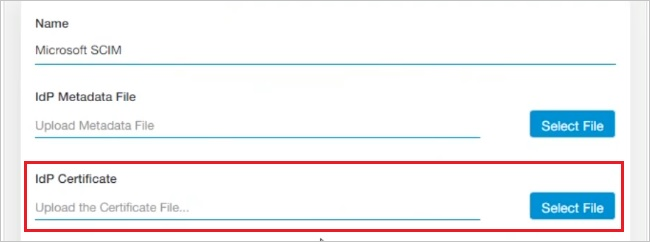

次のウィンドウで、前にダウンロードした サービス プロバイダー証明書 をアップロードします。

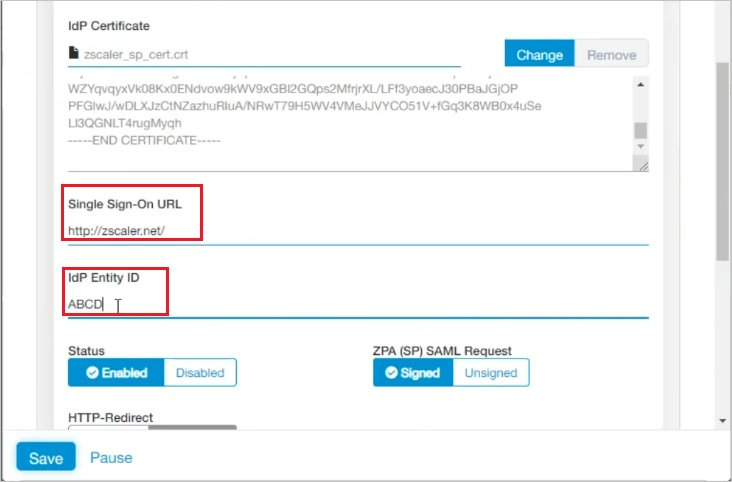

下にスクロールして、 シングル サインオン URL と IdP エンティティ ID を指定します。

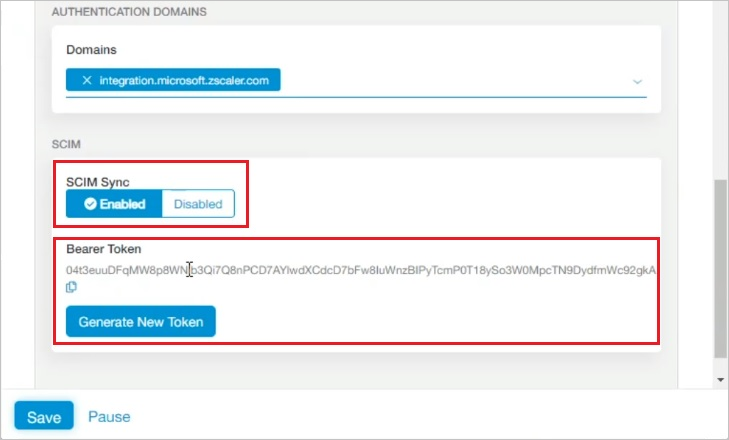

下にスクロールして SCIM 同期を有効にします。[ 新しいトークンの生成 ] ボタンを選択します。 ベアラー トークンをコピーします。 この値は、Zscaler Private Access (ZPA) アプリケーションの [プロビジョニング] タブの [シークレット トークン] フィールドに入力されます。

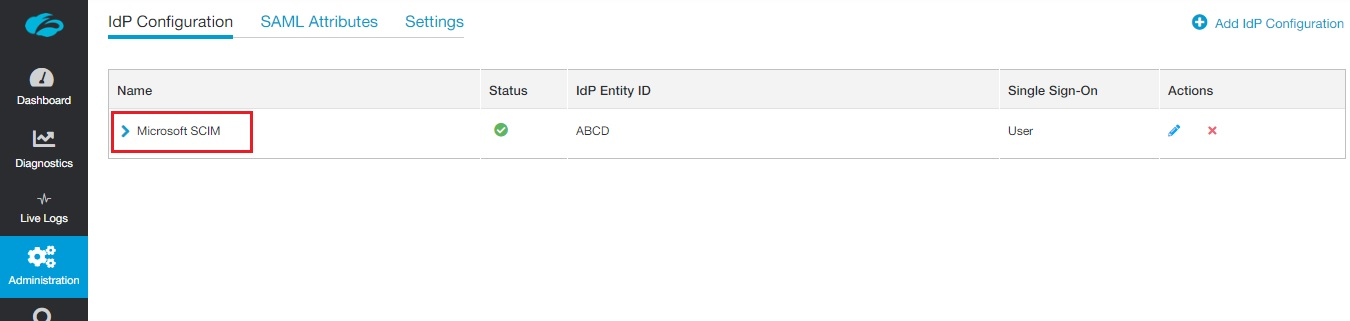

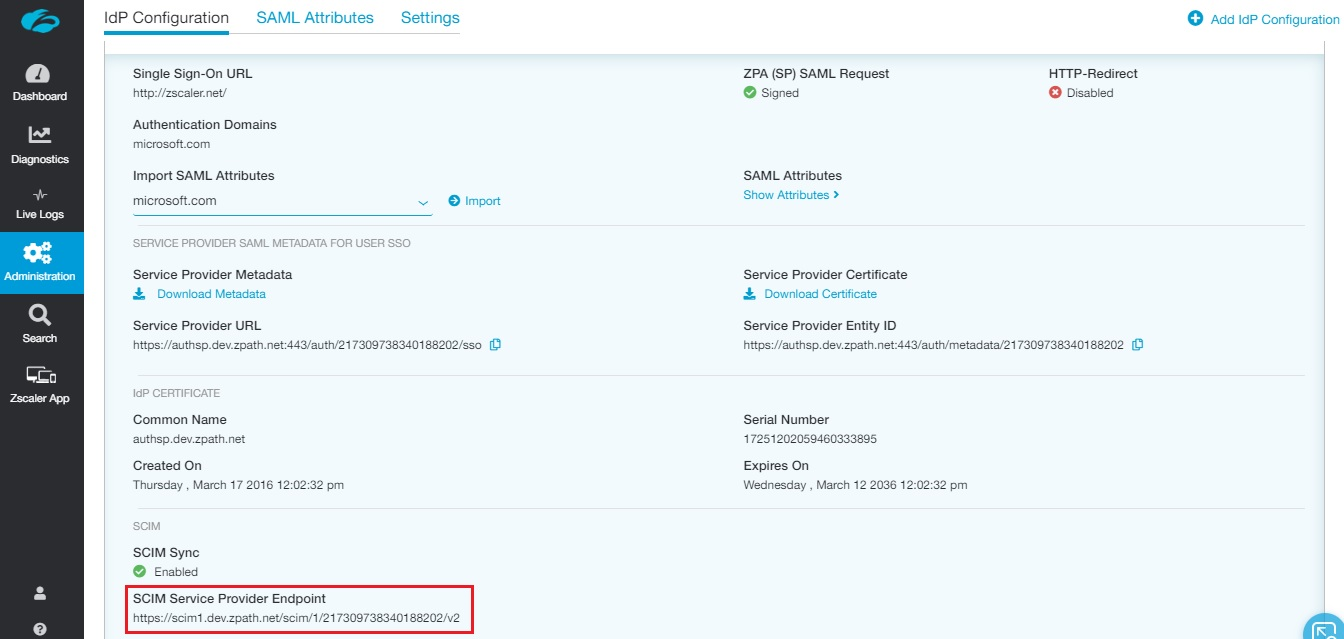

テナント URL を見つけるには、[管理> IdP 構成] に移動します。 ページに一覧表示されている新しく追加された IdP 構成の名前を選択します。

下にスクロールして、ページの最後にある SCIM サービス プロバイダー エンドポイント を表示します。 SCIM サービス プロバイダー エンドポイントをコピーします。 この値は、Zscaler Private Access (ZPA) アプリケーションの [プロビジョニング] タブの [テナント URL] フィールドに入力されます。

ギャラリーから Zscaler Private Access (ZPA) を追加する

Microsoft Entra ID での自動ユーザー プロビジョニング用に Zscaler Private Access (ZPA) を構成する前に、Zscaler Private Access (ZPA) を Microsoft Entra アプリケーション ギャラリーからマネージド SaaS アプリケーションの一覧に追加する必要があります。

Microsoft Entra アプリケーション ギャラリーから Zscaler Private Access (ZPA) を追加するには、次の手順に従います。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

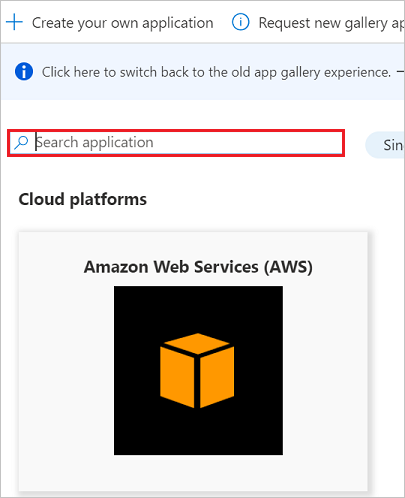

- Entra ID>エンタープライズアプリ>新しいアプリケーションを参照します。

- [ギャラリーからの追加] セクションで、「Zscaler Private Access (ZPA)」と入力し、検索ボックスで Zscaler Private Access (ZPA) を選択します。

- 結果パネルから Zscaler Private Access (ZPA) を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

Zscaler Private Access (ZPA) への自動ユーザー プロビジョニングの構成

このセクションでは、Microsoft Entra ID でのユーザー割り当てやグループ割り当てに基づいて、Zscaler Private Access (ZPA) でユーザーが作成、更新、無効化されるように Microsoft Entra プロビジョニング サービスを構成する手順について説明します。

ヒント

Zscaler Private Access (ZPA) のシングル サインオンに関する記事に記載されている手順に従って、 Zscaler Private Access (ZPA) に対して SAML ベースのシングル サインオンを有効にすることもできます。 シングル サインオンは自動ユーザー プロビジョニングとは別に構成できますが、これらの 2 つの機能は相補的な関係にあります。

注

ユーザーとグループをプロビジョニングしたりプロビジョニング解除したりする際は、グループ メンバーシップが適切に更新されるよう、定期的にプロビジョニングをやり直すことをお勧めします。 そうすることによって、サービスによって強制的にすべてのグループが再評価され、メンバーシップが更新されます。

注

Zscaler Private Access の SCIM エンドポイントの詳細については、 こちらを参照してください。

Microsoft Entra ID で Zscaler Private Access (ZPA) の自動ユーザー プロビジョニングを構成するには:

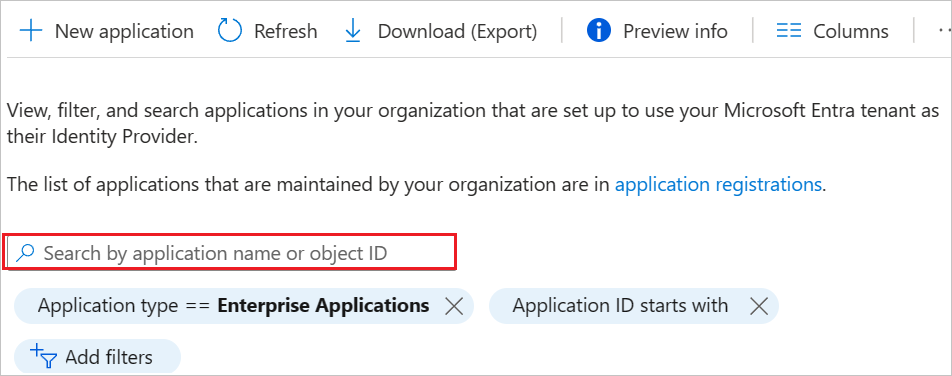

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise アプリ>Zscaler Private Access (ZPA) に移動します。

[プロビジョニング] タブ を 選択します。

![[プロビジョニング] オプションが強調表示されている [管理] オプションのスクリーンショット。](common/provisioning.png)

[プロビジョニング モード] を[自動] に設定します。

![[自動] オプションが強調表示されている [プロビジョニング モード] ドロップダウン リストのスクリーンショット。](common/provisioning-automatic.png)

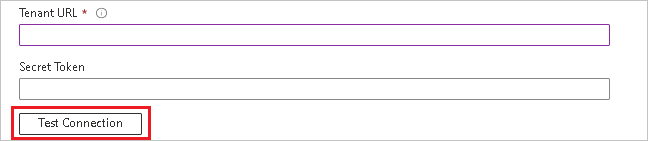

[ 管理者資格情報 ] セクションで、先ほど取得した SCIM サービス プロバイダー エンドポイント の値を テナント URL に入力します。 先ほど取得した ベアラー トークン 値を シークレット トークンに入力します。 [ テスト接続] を選択して、Microsoft Entra ID が Zscaler Private Access (ZPA) に接続できることを確認します。 接続に失敗する場合は、Zscaler Private Access (ZPA) アカウントに管理者アクセス許可があることを確認し、再試行します。

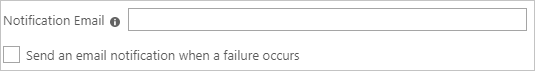

[ 通知メール ] フィールドに、プロビジョニング エラー通知を受け取るユーザーまたはグループのメール アドレスを入力し、[ エラー発生時に電子メール通知を送信する] チェック ボックスをオンにします。

[保存] を選択します。

[マッピング] セクション で 、[ Microsoft Entra ユーザーを Zscaler Private Access (ZPA) に同期する] を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から Zscaler Private Access (ZPA) に同期されるユーザー 属性 を確認します。 [照合プロパティ] として選択されている属性は、更新操作で Zscaler Private Access (ZPA) のユーザー アカウントとの照合に使用されます。 [ 保存 ] ボタンを選択して変更をコミットします。

属性 タイプ フィルター処理のサポート Zscaler Private Access で必須 ユーザー名 糸 ✓ ✓ エクスターナルID 糸 活動中 ボーリアン emails[type eq "仕事"].value 糸 名前.名 糸 名前.姓 糸 表示名 糸 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:部門 糸 [マッピング] セクション で 、[ Microsoft Entra グループを Zscaler Private Access (ZPA) に同期する] を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から Zscaler Private Access (ZPA) に同期されるグループ 属性 を確認します。 [照合プロパティ] として選択されている属性は、更新操作で Zscaler Private Access (ZPA) のグループとの照合に使用されます。 [ 保存 ] ボタンを選択して変更をコミットします。

属性 タイプ フィルター処理のサポート Zscaler Private Access で必須 表示名 糸 ✓ ✓ メンバー リファレンス エクスターナルID 糸 スコープ フィルターを構成するには、スコープ フィルターに関する記事に記載されている次の手順 を参照してください。

Zscaler Private Access (ZPA) に対して Microsoft Entra プロビジョニング サービスを有効にするには、[設定] セクションで [プロビジョニングの状態] を [オン] に変更します。

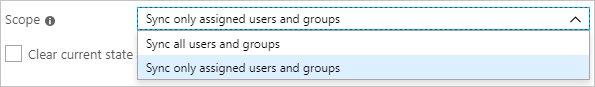

[設定] セクションの [スコープ] で目的の値を選択して、Zscaler Private Access (ZPA) にプロビジョニングするユーザーやグループを定義します。

プロビジョニングの準備ができたら、[ 保存] を選択します。

この操作により、[設定] セクションの [スコープ] で定義されているすべてのユーザーまたはグループの初期同期が開始されます。 初期同期は後続の同期よりも実行に時間がかかります。後続の同期は、Microsoft Entra プロビジョニング サービスが実行されている限り約 40 分ごとに実行されます。 [同期の詳細] セクションを使用すると、進行状況を監視し、リンクをクリックしてプロビジョニング アクティビティ レポートに移動できます。このレポートには、Zscaler Private Access (ZPA) に対して Microsoft Entra プロビジョニング サービスによって実行されたすべてのアクションが記載されています。

Microsoft Entra プロビジョニング ログを読み取る方法の詳細については、「 自動ユーザー アカウント プロビジョニングに関するレポート」を参照してください。