適切に構成された受信コネクタは、Microsoft 365 またはOffice 365への受信メールの信頼できるソースです。 ただし、Microsoft 365 または Office 365 ドメインのメールが最初にルーティングされる複雑なルーティング シナリオでは、受信コネクタのソースは通常、メッセージの送信元の真のインジケーターではありません。 複雑なルーティング シナリオは次のとおりです。

- サード パーティのクラウド フィルタリング サービス

- マネージド フィルタリング アプライアンス

- ハイブリッド環境 (オンプレミス Exchange など)

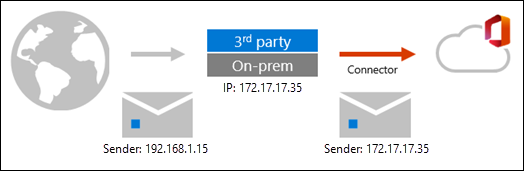

複雑なシナリオでのメール ルーティングは次のようになります。

ご覧のとおり、メッセージには、Microsoft 365 の前にあるサービス、アプライアンス、またはオンプレミスの Exchange organizationのソース IP が採用されています。 メッセージは、別のソース IP アドレスを持つ Microsoft 365 に到着します。 この動作は Microsoft 365 の制限ではありません。これは単に SMTP のしくみです。

これらのシナリオでは、コネクタの拡張フィルター処理 (リストのスキップとも呼ばれます) を使用して、Exchange Online Protection (EOP) とMicrosoft Defender for Office 365を最大限に活用できます。

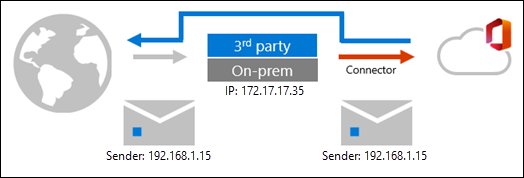

コネクタの拡張フィルター処理を有効にすると、複雑なルーティング シナリオでのメール ルーティングは次のようになります。

ご覧のとおり、コネクタの拡張フィルター処理を使用すると、IP アドレスと送信者の情報を保持できます。

これらのルーティング シナリオでは、通常、DKIM を使用してソース情報とメッセージの整合性を維持するために ARC シール が使用されます。 ただし、メッセージを変更する多くのサービスが ARC をサポートしていないため、DKIM は頻繁に失敗します。 このような状況で役立つ、コネクタの拡張フィルター処理は、前のホップからの IP アドレスを保持するだけでなく、DKIM 署名エラーからもインテリジェントに回復します。 この動作は、メッセージがスプーフィング インテリジェンス フィルターを介して認証を渡すのに役立ちます。

コネクタの拡張フィルター処理には、次の利点があります。

- Microsoft フィルタリング スタックと機械学習モデルの精度が向上しました。これには次のものが含まれます。

- 内容の変更および ARC シールの欠如から DMARC の誤検知を減らしました。

- ヒューリスティック クラスタリング

- なりすまし対策

- フィッシング詐欺対策

- 自動調査と対応 (AIR) での侵害後の機能の向上

- 明示的な電子メール認証 (SPF、DKIM、DMARC) を使用して、偽装となりすまし検出の送信元ドメインの評判を確認できます。 明示的および暗黙的な電子メール認証の詳細については、「Microsoft 365 でのEmail認証」を参照してください。

詳細については、この記事の後半の「 コネクタの拡張フィルター処理を有効にするとどうなるか」 セクションを参照してください。

この記事の手順を使用して、個々のコネクタでコネクタの拡張フィルター処理を有効にします。 Exchange Onlineのコネクタの詳細については、「コネクタを使用してメール フローを構成する」を参照してください。

注:

- コネクタの拡張フィルター処理は、ドメインの MX レコードが Microsoft 365 を指していないシナリオを対象としています。 例:

- Microsoft 365 に配信される前に、インターネット メールがオンプレミスの Exchange 環境を介してルーティングされるハイブリッド環境。 オンプレミスの受信者に送信されたメールは、Microsoft 365 によってスキャンされません。

- インターネット メールは、Microsoft 以外のサービスまたはデバイスを介してルーティングされてから、Microsoft 365 受信者に配信されます。 MX レコードはサード パーティのスパム フィルター処理を指しています。

- コネクタの拡張フィルター処理は、Microsoft 以外のサービスや、Microsoft 365 以降 にメールをスキャンするデバイスを対象としたものではありません。 Microsoft 365 がメッセージをスキャンした後は、クラウドまたはオンプレミスのorganizationの一部ではない Exchange 以外のサーバーを介してメールをルーティングすることで、信頼の連鎖を損なわないように注意してください。 メッセージが最終的に宛先メールボックスに到着すると、最初のスキャン判定のヘッダーが正確でなくなる可能性があります。

-

一元化されたメール トランスポートの非線形受信ルーティング シナリオでは、コネクタの拡張フィルター処理にオンプレミスハイブリッド サーバーを追加することはサポートされていません。 この構成により、Microsoft 365 は、オンプレミス環境から返されるメールをスキャンする可能性があります。これにより、compauth ヘッダー値がメッセージに追加され、 メッセージがスパムとして識別される可能性があります。 一元化されたメール トランスポートの 線形受信ルーティング シナリオでは、コネクタの拡張フィルター処理へのオンプレミス ハイブリッド サーバーの追加がサポートされています。

-

非線形受信ルーティングの例 (コネクタの拡張フィルター処理へのオンプレミス ハイブリッド サーバーの追加はサポートされていません)。

- インターネット > Microsoft 365 > オンプレミス > Microsoft 365

- Microsoft 365 > オンプレミス > Microsoft 365 >インターネット > Microsoft 以外のサービス

-

線形受信ルーティングの例 (コネクタの拡張フィルター処理へのオンプレミス ハイブリッド サーバーの追加がサポートされています)。

- インターネット > オンプレミス > Microsoft 365

- インターネット > Microsoft 以外のサービス > オンプレミス > Microsoft 365

-

非線形受信ルーティングの例 (コネクタの拡張フィルター処理へのオンプレミス ハイブリッド サーバーの追加はサポートされていません)。

コネクタの拡張フィルター処理を構成する

注:

現在、IPv6 アドレスは PowerShell でのみサポートされています。 PowerShell を使用してコネクタの拡張フィルター処理を構成するには、この記事の後半の「Exchange Online PowerShell または Exchange Online Protection PowerShell を使用してコネクタの拡張フィルター処理を構成する」セクションを参照してください。

はじめに把握しておくべき情報

オンプレミス ホストに関連付けられている信頼できる IP アドレス、または Microsoft 365 または Office 365 organizationに電子メールを送信するサード パーティ製フィルター (パブリック IP アドレスを持つ中間ホップを含む) をすべて含めます。 これらの IP アドレスを取得するには、サービスで提供されているドキュメントまたはサポートを参照してください。

このコネクタを通過するメッセージの SCL を -1 に 設定するメール フロー ルール (トランスポート ルールとも呼ばれます) がある場合は、コネクタの拡張フィルター処理を有効にした後、 それらのメール フロー ルールを無効にする 必要があります。

Microsoft Defender ポータルを開くには、[https://security.microsoft.com] に移動します。 [コネクタの拡張フィルター処理] ページに直接移動するには、https://security.microsoft.com/skiplistingを使用します。

Exchange Online PowerShell へ接続するには、「Exchange Online PowerShell に接続する」を参照してください。 PowerShell Exchange Online Protectionに接続するには、「PowerShell に接続する」Exchange Online Protection参照してください。

コネクタの拡張フィルター処理を構成するには、次のいずれかの役割グループのメンバーである必要があります。

- Microsoft Defender ポータルの組織の管理またはセキュリティ管理者。

- Exchange Onlineでの組織の管理。

Microsoft Defender ポータルを使用して、受信コネクタでコネクタの拡張フィルター処理を構成する

Microsoft Defender ポータルで、[コラボレーション>ポリシーEmail & & ルール>[ルール] ページ> [ルール] セクション>[Enhanced filtering] に移動します。

[ コネクタの拡張フィルター処理 ] ページで、名前をクリックして構成する受信コネクタを選択します。

表示されるコネクタの詳細ポップアップで、次の設定を構成します。

スキップする IP アドレス: 次のいずれかの値を選択します。

コネクタの拡張フィルター処理を無効にする: コネクタの拡張フィルター処理をオフにします。

最後の IP アドレスを自動的に検出してスキップする: 最後のメッセージ ソースのみをスキップする必要がある場合は、この値をお勧めします。

コネクタに関連付けられているこれらの IP アドレスをスキップする: スキップする IP アドレスの一覧を構成するには、この値を選択します。

重要

- Microsoft 365 または Office 365の IP アドレスの入力はサポートされていません。 この機能を使用して、サポートされていない電子メール ルーティング パスによって発生する問題を補正しないでください。 Microsoft 365 または Office 365 より前に、独自のorganizationのメッセージを処理する電子メール システムのみに IP 範囲を制限してください。

- RFC 1918 で定義されているループバック アドレス (127.0.0.0/8) またはプライベート IP アドレス (10.0.0.0/8、172.16.0.0/12、192.168.0.0/16) の入力はサポートされていません。 拡張フィルター処理では、ループバック アドレスとプライベート IP アドレスが自動的に検出され、スキップされます。 前のホップが、プライベート IP アドレスを割り当てるネットワーク アドレス変換 (NAT) デバイスの背後にある電子メール サーバーである場合は、パブリック IP アドレスを電子メール サーバーに割り当てるよう NAT を構成することをお勧めします。

- 現在、IPv6 アドレスは PowerShell でのみサポートされています。

[最後の IP アドレスを自動的に検出してスキップする ] または [コネクタに関連付けられているこれらの IP アドレスをスキップする] を選択した場合、[ これらのユーザーに適用 する] セクションが表示されます。

organization全体に適用する: いくつかの受信者に対して最初に機能をテストした後、この値をお勧めします。

少数のユーザーに適用する: コネクタの拡張フィルター処理が適用される受信者のメール アドレスの一覧を構成するには、この値を選択します。 この値は、機能の初期テストとしてお勧めします。

注:

- この値は、指定した実際のメール アドレスでのみ有効です。 たとえば、ユーザーがメールボックス (プロキシ アドレスとも呼ばれます) に関連付けられている 5 つのメール アドレスを持っている場合は、ここで 5 つの電子メール アドレスをすべて指定する必要があります。 それ以外の場合、他の 4 つの電子メール アドレスに送信されるメッセージは、通常のフィルター処理を実行します。

- 受信メールがオンプレミスの Exchange を経由するハイブリッド環境では、MailUser オブジェクトの targetAddress を指定する必要があります。 たとえば、「

michelle@contoso.mail.onmicrosoft.com」のように入力します。 - この値は、 すべての 受信者がここに指定されているメッセージでのみ有効です。 ここに指定 されていない受信者が メッセージに含まれている場合は、メッセージ のすべての 受信者に通常のフィルター処理が適用されます。

organization全体に適用する: いくつかの受信者に対して最初に機能をテストした後、この値をお勧めします。

完了したら、[保存] を選択します。

Exchange Online PowerShell または powerShell Exchange Online Protectionを使用して、受信コネクタでコネクタの拡張フィルター処理を構成する

受信コネクタでコネクタの拡張フィルター処理を構成するには、次の構文を使用します。

Set-InboundConnector -Identity <ConnectorIdentity> [-EFSkipLastIP <$true | $false>] [-EFSkipIPs <IPAddresses>] [-EFUsers "emailaddress1","emailaddress2",..."emailaddressN"]

EFSkipLastIP: 有効な値は次のとおりです。

-

$true: 最後のメッセージ ソースのみがスキップされます。 -

$false: EFSkipIP パラメーターで指定された IP アドレスをスキップします。 そこに IP アドレスが指定されていない場合、コネクタの拡張フィルター処理は受信コネクタで無効になります。 既定値は$falseです。

-

EFSkipIP: EFSkipLastIP パラメーター値が

$falseされたときにスキップする特定の IPv4 または IPv6 アドレス。 有効な値は次のとおりです。-

1 つの IP アドレス: たとえば、

192.168.1.1。 -

IP アドレス範囲: たとえば、

192.168.1.0-192.168.1.31。 -

クラスレス Inter-Domain ルーティング (CIDR) IP: たとえば、

192.168.1.0/25。

IP アドレスの制限については、前 のセクションの「コネクタに関連付けられているこれらの IP アドレスをスキップする」の説明を参照してください。

-

1 つの IP アドレス: たとえば、

EFUsers: コネクタの拡張フィルター処理を適用する受信者の電子メール アドレスのコンマ区切りの電子メール アドレス。 個々の受信者に関する制限事項については、前のセクションの 「少数のユーザーに適用 する」の説明を参照してください。 既定値は空白 (

$null) です。つまり、コネクタの拡張フィルター処理はすべての受信者に適用されます。

この例では、次の設定を使用して、From Anti-Spam Service という名前の受信コネクタを構成します。

- コネクタの拡張フィルター処理がコネクタで有効になり、最後のメッセージ ソースの IP アドレスはスキップされます。

- コネクタの拡張フィルター処理は、

michelle@contoso.com、laura@contoso.com、julia@contoso.comの受信者のメール アドレスにのみ適用されます。

Set-InboundConnector -Identity "From Anti-Spam Service" -EFSkipLastIP $true -EFUsers "michelle@contoso.com","laura@contoso.com","julia@contoso.com"

コネクタの拡張フィルター処理を無効にするには、EFSkipLastIP パラメーターに$false値を使用します。

構文とパラメーターの詳細については、「 Set-InboundConnector」を参照してください。

コネクタの拡張フィルター処理を有効にするとどうなりますか?

次の表は、コネクタの拡張フィルター処理を有効にする前後の接続の外観を示しています。

| 機能 | 拡張フィルター処理が有効になる前 | 拡張フィルター処理が有効になった後 |

|---|---|---|

| ドメイン認証のEmail | スプーフィング対策保護テクノロジを使用する暗黙的な方法。 | DNS のソース ドメインの SPF、DKIM、DMARC レコードに基づいて明示的に指定します。 |

| X-MS-Exchange-ExternalOriginalInternetSender | 使用不可 | このヘッダーは、リストのスキップが成功し、コネクタで有効になっていて、受信者の一致が発生した場合にスタンプされます。 このフィールドの値には、真のソース アドレスに関する情報が含まれています。 |

| X-MS-Exchange-SkipListedInternetSender | 使用不可 | このヘッダーは、受信者の一致に関係なく、コネクタでスキップ リストが有効になっている場合にスタンプされます。 このフィールドの値には、真のソース アドレスに関する情報が含まれています。 このヘッダーは、主にレポートの目的で使用され、WhatIf シナリオを理解するのに役立ちます。 |

Microsoft Defender ポータルの脅威保護の状態レポートを使用して、フィルター処理とレポートの機能強化を確認できます。 詳細については、「 脅威保護の状態レポート」を参照してください。

関連項目

Exchange Online、Microsoft 365、Office 365のメール フローのベスト プラクティス (概要)