FSLogix は、SMB ストレージ システムと連携して、プロファイル コンテナーや ODFC コンテナーを格納します。 SMB ストレージは、VHDLocations がストレージの場所への UNC パスを保持する標準構成で使用されます。 SMB ストレージ プロバイダーは、VHDLocations ではなく CCDLocations が使用される Cloud Cache 構成でも使用できます。

SMB ストレージのアクセス許可は、保存されているデータの適切なセキュリティを確保するために、ファイルまたはフォルダー レベルで適用される従来の NTFS アクセス制御リスト (ACL) に依存します。 Azure Files で使用する場合は、Active Directory (AD) のソースを有効にしてから、リソースに共有レベルのアクセス許可を割り当てる必要があります。 共有レベルのアクセス許可を割り当てる方法は 2 つあります。 特定の Entra ID ユーザー/グループに割り当てたり、既定の共有レベルのアクセス許可としてすべての認証済み ID に割り当てることができます。

開始する前に

SMB ストレージのアクセス許可を構成する前に、まず SMB ストレージ プロバイダーが作成され、組織の適切な ID オーソリティとストレージ プロバイダーの種類に適切に関連付けられている必要があります。

重要

環境内で SMB ストレージ用の Azure Files または Azure NetApp Files を使用するために必要なプロセスを理解している必要があります。

Azure Files

この概要では、Azure Files を SMB ストレージ プロバイダーとして使用する場合に必要な初期概念について説明します。 選択した Active Directory 構成に関係なく、すべての認証済み ID に割り当てられる既定の共有レベルのアクセス許可を、ストレージ ファイル データ SMB 共有の共同作成者を使用して構成することをお勧めします。 Windows ACL を設定するには、Storage File Data SMB Share Elevated Contributor ロールと SMB でレビュー済みの構成ディレクトリとファイルレベルのアクセス許可を持つ特定の Entra ID のユーザーまたはグループに対して共有レベルのアクセス許可を割り当てていることを確認してください。

Azure NetApp Files

Azure NetApp Files は、Windows ACL のみに依存します。

- NetApp アカウントを作成します。

- Azure NetApp Files に対応する Active Directory Domain Services サイト設計および計画に関するガイドラインを理解します。

- Azure NetApp Files 用の容量プールを作成します。

- Azure NetApp Files 用に SMB ボリュームを作成します。

Windows ACL を構成する

Windows ACL は、ユーザー (CREATOR OWNER) のみが自分のプロファイル ディレクトリまたは VHD(x) ファイルにアクセスできるように、正しく構成することが重要です。 さらに、運用上の観点から、他の管理グループに「フル コントロール」があることを確認する必要があります。 この概念はユーザー ベースのアクセスと呼ばれ、推奨される構成です。

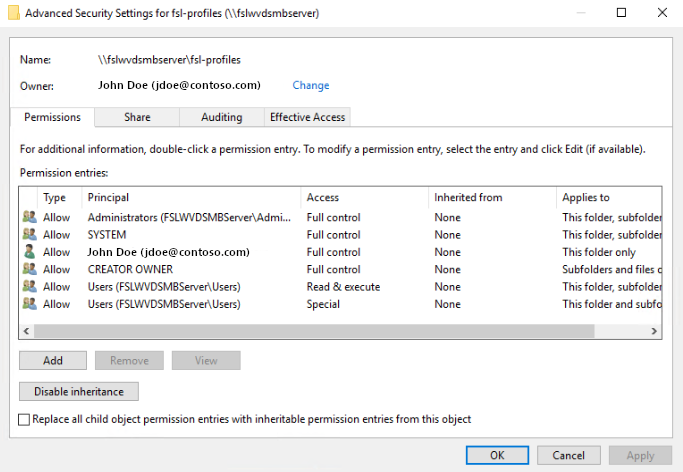

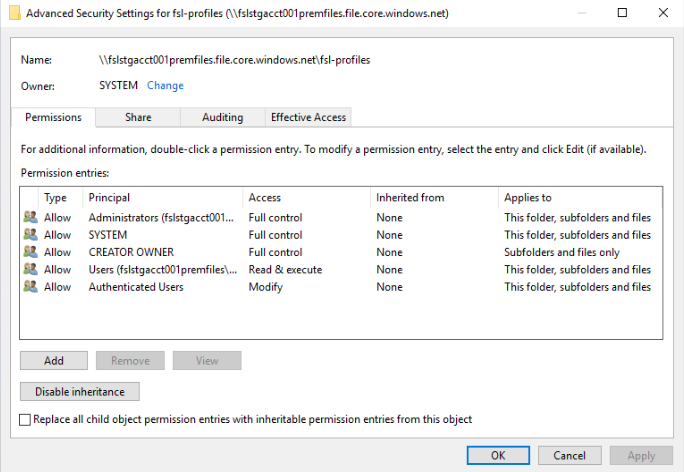

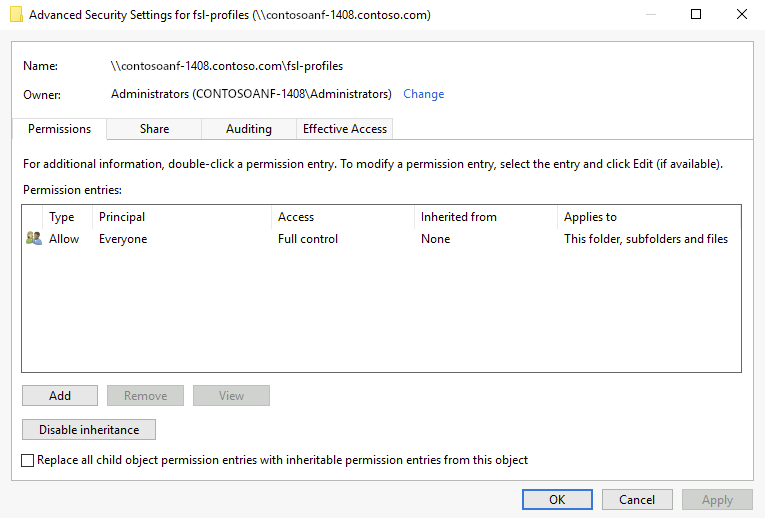

すべての SMB ファイル共有に、既定の ACL のセットがあります。 次の例は、3 つの最も一般的なタイプの SMB ファイル共有とその既定の ACL です。

|

|

|

|---|---|---|

| ファイル サーバー ACL | Azure ファイル共有 ACL | Azure NetApp ファイル ACL |

重要

Azure ファイル共有に ACL を適用するには、次の 2 つの方法のうち 1 つが必要になる場合があります。

- ストレージ アカウントまたはファイル共有アクセス制御 (IAM) で、ストレージ ファイル データの SMB 共有の管理者特権の共同作成者ロールを持つユーザーまたはグループを指定します。

- ストレージ アカウント キーを使用してファイル共有をマウントします。

2 つのレベル (共有レベルとファイル/ディレクトリ レベル) でアクセス チェックが行われるため、ACL の適用は制限されます。 ストレージ ファイル データ SMB 共有の管理者特権共同作成者ロールを持つユーザーのみが、ストレージ アカウント キーを使用せずに、ファイル共有ルートで、または他のファイルやディレクトリでアクセス許可を割り当てることができます。 その他のファイルまたはディレクトリのアクセス許可の割り当てはすべて、最初にストレージ アカウント キーを使用して共有に接続する必要があります。

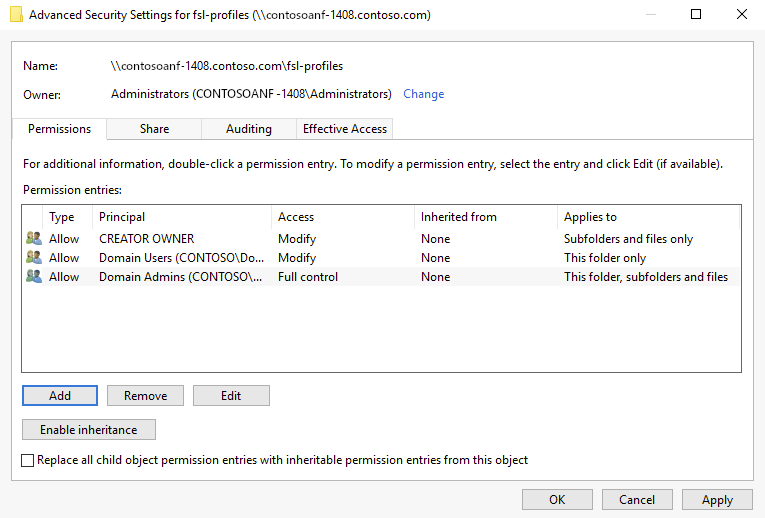

推奨される ACL

次の表は、構成する推奨 ACL の概要を示しています。

| プリンシパル | アクセス権 | 適用対象 | 説明 |

|---|---|---|---|

| CREATOR OWNER | 変更 (読み取り/書き込み) | サブフォルダーとファイルのみ | ユーザーによって作成されたプロファイル ディレクトリに、そのユーザーに対してのみ適切なアクセス許可があることを確認します。 |

| CONTOSO\Domain Admins | フル コントロール | このフォルダー、サブフォルダー、およびファイル | 管理目的で使用する組織グループに置き換えます。 |

| CONTOSO\ドメイン ユーザー | 変更 (読み取り/書き込み) | このフォルダーのみ | 許可されたユーザーが自分のプロファイル ディレクトリを作成できるようにします。 プロファイルを作成する権限が必要な組織ユーザーに置き換えます。 |

icacls を使用して Windows ACL を適用する

次の Windows コマンドを使用して、ルート ディレクトリを含むファイル共有内のすべてのディレクトリとファイルに対する推奨権限を設定します。

Note

例中のプレースホルダーをお客様独自の値に置き換えてください。

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

icacls を使用して Windows ACL を設定する方法や、サポートされるさまざまな種類の権限の詳細については、icacls をコマンド ライン リファレンスで参照してください。

Windows エクスプローラー を使用して Windows ACL を適用する

Windows ファイル エクスプローラーを使用して、ルート ディレクトリを含むファイル共有内のすべてのディレクトリとファイルに対する推奨権限を適用します。

Windows ファイル エクスプローラーを開いてファイル共有のルートに移動します。

右側のペインの開いた領域を右クリックし、[プロパティ] を選択します。

[セキュリティ] タブをクリックします。

[Advanced] \(詳細設定) を選択します。

[継承を無効にする] を選択します。

Note

メッセージが表示されたら、継承された権限がコピーされずに削除されました

[追加] を選択します。

[プリンシパルの選択] を選択します。

「CREATOR OWNER」と入力し、[名前の確認]、[OK] の順に選択します。

[適用対象:] で、[サブフォルダーとファイルのみ] を選択します。

[基本的な権限:] で、[変更] を選択します。

[OK] を選択します。

推奨される ACL に基づいて、手順 6 から 11 を繰り返します。

[OK] を選択し、もう一度 [OK] を選択して権限の適用を完了します。

SIDDirSDDL 設定を使用して Windows ACL を適用します

あるいは、FSLogix は、作成プロセス中にディレクトリに Windows ACL を設定する構成設定を提供します。 SIDDirSDDL 構成設定は、ディレクトリの作成時にディレクトリに適用する ACL を定義する SDDL 文字列を受け入れます。

SDDL 文字列を作成する

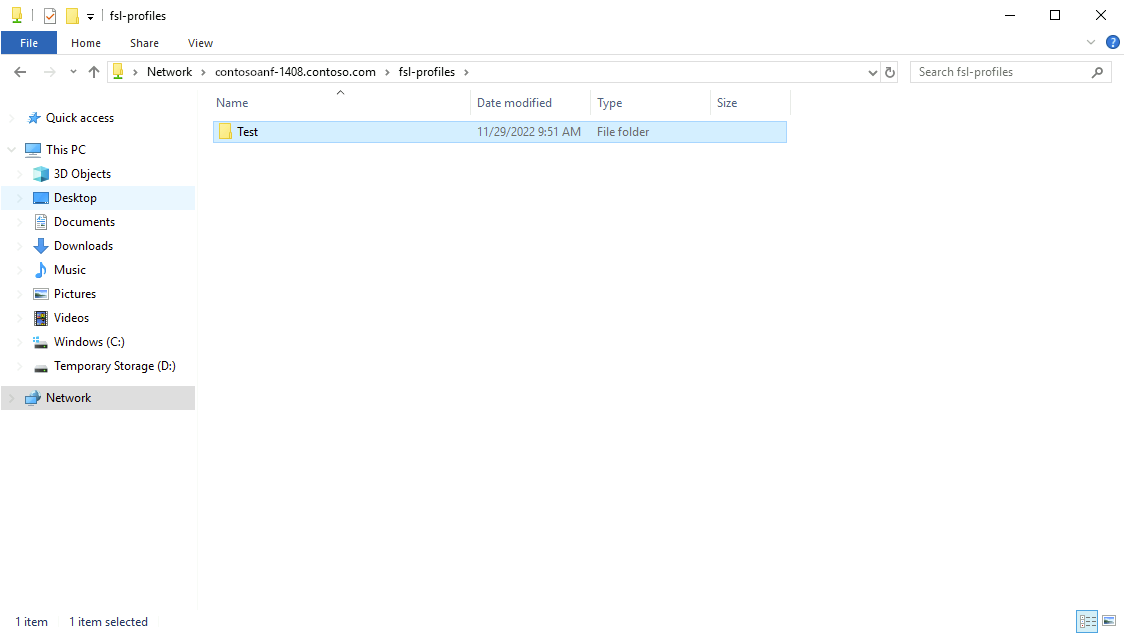

SMB ファイル共有に「Test」フォルダーを作成します。

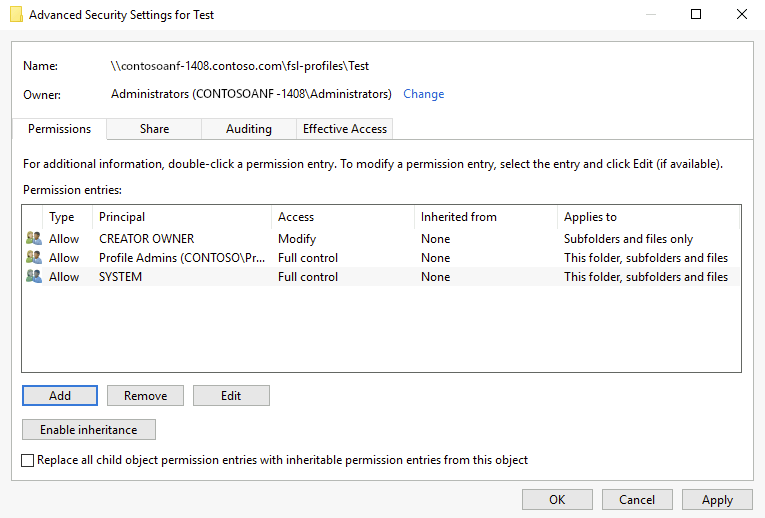

組織に合わせて権限を変更します。

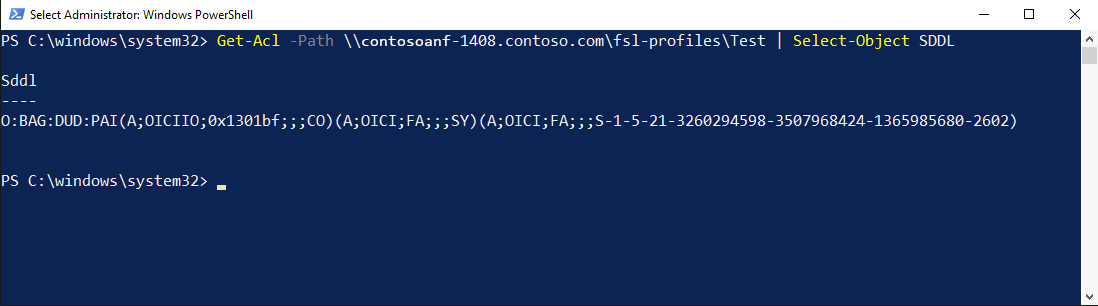

PowerShell ターミナルを開きます。

「

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl」と入力します。

出力をメモ帳にコピーします。

O:BAGをO:%sid%に置き換えます (ユーザーの SID をフォルダー所有者として設定します)。(A;OICIIO;0x1301bf;;;CO)を(A;OICIIO;0x1301bf;;;%sid%)に置き換えます (すべての項目に対する変更権限をユーザーの SID に付与します)。FSLogix 構成で、SIDDirSDDL 設定を適用します。

- 値の名前: SIDDirSDDL

- 値の種類: REG_SZ

- 値:

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

ユーザーが初めてサインインすると、これらのアクセス許可を持つディレクトリが作成されます。