Microsoft Graph Data Connect (Data Connect) を使用する場合、次の 2 種類の暗号化を使用できます。

保存データの暗号化: お客様は、Azure ストレージ アカウントを設定するときに 、Azure Data-at-rest 暗号化機能とカスタマー マネージド キーを使用して、データ配信用に適切にロックされ、セキュリティで保護されていることを確認できます。

転送中のデータの暗号化: Data Connect では、顧客所有のキー機能を使用したカスタム暗号化を通じて、転送中のデータの暗号化が提供されます。 また、お客様の Microsoft 365 と Azure リソース間のすべてのデータ要求は、 SOC が承認されたサービス標準を使用してセキュリティで保護されます。

Azure Key Vault (AKV) を使用して、公開キーまたは秘密キーを生成して保存し、必要に応じて更新することをお勧めします。 この記事では、セキュリティで保護されたデータ配信のためにアプリケーション内の要求されたデータセットに適用できるカスタム暗号化機能について説明します。

転送中のデータに対して顧客所有のキーを使用してカスタム暗号化を有効にする

お客様 (開発者) は、Data Connect アプリケーションでカスタム暗号化を使用して、より安全なデータセットの配信を行うことができます。 この機能を有効にするには、RSA キーを生成するように AKV を作成して設定するか、既存の AKV で RSA キーを使用して正しく設定されていることを確認します。 次に、新しい Data Connect アプリケーションを設定するときに暗号化を有効にするか、既存のアプリケーションを編集して暗号化を切り替え、現在の AKV をリンクします。 Data Connect は、AKV から承認された公開キーを使用してデータセットを暗号化し、暗号化解除キーと共に配信します。 暗号化解除キーは Data Connect によって暗号化され、顧客の秘密キーを使用して暗号化解除できます。

注:

PAM 同意プロセスまたはマネージド データ フロー (MDF) を引き続き使用しているお客様は、カスタム暗号化を使用できません。

Data Connect アプリケーションのカスタム暗号化を有効にする

既存の Data Connect アプリケーションがある場合は、次の手順に従ってカスタム暗号化を有効にします。

Azure Portal にサインインします。

- [Microsoft Graph Data Connect] を選択し、現在のアプリケーションを選択します。

- [プロパティ] >[Single テナント] を選択し、暗号化を切り替えます。

- AKV をお持ちでない場合は、新しいタブを開き、「Azure Key Vaultのセットアップ」の手順に従ってください。

- 「Azure Key Vaultの使用」および「Azure Key Vaultでの RSA キーの生成」の手順に従って、AKV に正しいロールアクセス許可があり、RSA キーが設定されていることを確認します。

- Data Connect アプリケーションのドロップダウン メニューで、Azure Key Vault URI (AKV の名前) を選択します。

- [ プロパティの更新] を選択して保存します。 管理者がアプリのプロパティの変更を承認すると、暗号化が適用されます。

注:

暗号化は、対象となるデータセットにのみ適用されます。 データセットを暗号化するには、AKV を正しく設定する必要があります。

既存の Data Connect アプリケーションがない場合は、次の手順を使用して作成します。

入門 ガイドに 従って、Data Connect アプリケーションをビルドします。

[Microsoft Entra アプリケーションを Microsoft Graph Data Connect に登録する] 手順を実行している場合は、次の操作を行います。

- [登録情報] ページでアプリケーションの詳細を入力します。

- [ データセットの暗号化を有効にする] を選択します。

- Key Vault、ドロップダウン メニューから AKV URI (AKV の名前) を選択します。

- AKV が存在しない場合は、新しいタブを開き、「Azure Key Vaultのセットアップ」の手順に従います。

- [Data Connect アプリケーション] タブに戻るし、ドロップダウンで AKV を探して選択します。 AKV がドロップダウンに設定されるページを更新する必要がある場合があります。

注:

暗号化は、アプリケーションで要求されたすべての適格なデータセットに適用されます。 [暗号化] の横にあるツール ヒントを選択して、対象となるデータセットを確認します。

![[Azure Key Vaultと暗号化] ボックスがオンのAzure portalのスクリーンショット](images/app-registration-encryption.png)

必要なアプリケーションの残りの詳細を入力し、Microsoft 365 管理者が確認するアプリケーションを送信します。

注:

既存のサービス プリンシパルをメモします。これは後で必要になります。

アプリを送信したら、「Azure Key Vaultの使用」と「Azure Key Vaultでの RSA キーの生成」の手順に従って、AKV に正しいロールアクセス許可があり、RSA キーが設定されていることを確認します。

管理者がアプリを承認すると、アプリケーション内のすべての対象データセットに暗号化が適用されます。 AKV で正しいロールのアクセス許可を設定し、RSA キーを生成せずにパイプラインを実行した場合、要求されたデータは暗号化されません。

データ配信後のデータセットの暗号化解除

暗号化されたデータが配信された後、顧客はデータの暗号化解除を担当します。 Data Connect では、配信後にデータの暗号化が解除されません。 このセクションでは、配信後にデータを復号化する方法について説明します。

前提条件

Azure Key Vaultが正しく設定されていることを確認します。詳細については、「カスタム暗号化に Azure Key Vaultを使用する」を参照してください。

メタデータと暗号化

RSA キー ペアの公開部分は、暗号化解除キーの暗号化に使用されます。 対応するプライベート 部分を使用して、データ配信後に暗号化解除キーを復号化できます。 Microsoft は暗号化解除キーを保存します。秘密キーを使用して暗号化解除キーを復号化できるのは、アプリケーションだけです。 秘密キーにアクセスできるのは自分だけです。 暗号化解除キーは、ファイルの暗号化に使用される AES 256 ビット対称キーです。

元のデータにアクセスするには、アプリケーションで暗号化と圧縮プロセスを逆にする必要があります。 データ ドロップから顧客データにアクセスするには:

抽出メタデータからファイル暗号化解除キーを取得します。

顧客の秘密キー (Azure Key Vaultで提供) を使用して暗号化キーの暗号化を解除します。 詳細については、「Azure Key Vault decrypt API」を参照してください。

ファイル暗号化キーを使用してファイルの暗号化を解除します。 C# の例については、「 データの暗号化」を参照してください。

メタデータ ファイル

抽出後、データ ドロップが表示されます。 各データ ドロップには、ルート ディレクトリに metadata/MoreMetadata/EncryptedDatasets パスを含むencryptionKeyDetails.json ファイルが含まれます。 この JSON ファイルには、コピー アクティビティに関する詳細が含まれています。 次の表では、スキーマについて説明します。

| フィールド | 説明 |

|---|---|

| DecryptionKeyDetails | 暗号化解除キーの詳細。 |

| PublicKeyVersion | 公開キーのバージョン。 これは、パートナーが暗号化解除に使用する必要がある対応する秘密キーのバージョンを特定するために必要です。 |

| DecryptionKeyValue | 暗号化解除キーの値の Base64 表現。 |

| DecryptionKeyIV | 暗号化解除キーの作成に使用される初期化ベクトルの Base64 表現。 |

暗号化解除キー

暗号化解除キーは、Azure Key Vaultで提供される顧客ごとのテナント公開キーを使用して、Base64 文字列として暗号化されます。 復号化キーは、次のコンポーネントで構成されます。

- value – 復号化キーの値の Base64 表現。 例:

oF8xFGjrhxC2LsrsrUA3eTCWDl2fYlBkUe886jRLnKFwdbH/9SRA+55ekL42JCcL+iXsQNZdMWmy3LnLgk2nSfZ96ecU/++sOM7QB/6kWrS2Wmg+5XCW5FErodnyBZKCbOo1RETgrxTH8YlcoLX5319VCmBleSMxgitn0Jl+VCM+NjfE87oPWyLo+vifaBtFnIgSOkzKh20dZm/Ue1AxXQlYQ/WptHBRa4Lmza/oXgbTpqk9Y+Mw+4IhVtHbCdcEt0DqQ0FRb/qjlwMPaYqOlZ5GxFTiQFsAtYVTpnvcffkDBp1gzlOL2iLhudc66PP4h6v4cBxHx6RTz8bO4KiaQg== - iv – 暗号化解除キーの作成に使用される初期化ベクトルの Base64 表現。 例:

vLvaqqAN8GaYI9gGuX1bsQ==

Encoding

暗号化解除プロセス中に注意する必要があるエンコードの詳細がいくつかあります。 次のデータには、これらのエンコードの種類が含まれています。

- 復号化キー: UTF-8

- 復号化キー IV: UTF-8

- AES のパディング – C# の CBC/PKCS5 PKCS7 は、Java の PKCS5 と同じです

また、Azure Key Vault Decrypt REST API の出力は Base64 URL エンコードされています。 値を Base64 URL からバイトにデコードし、結果を Base64 にエンコードする必要があります。

データの暗号化を解除するときは、これらのエンコードの違いを考慮してください。 エンコードされたデータが正しく復号化されていない場合は、次のようなエラーが発生する可能性があります: Invalid AES key length: 88 bytes。

暗号化の対象となるデータセット

次 のデータセットは、 Data Connect の暗号化の対象となります。

- Azure Active Directory のすべてのデータセット

- Outlook とExchange Onlineのすべてのデータセット

- Microsoft Teamsのすべてのデータセット

- Microsoft グループのすべてのデータセット

- OneDrive と SharePoint のすべてのデータセット

次のデータセットはまだ暗号化の対象ではありません。

- Viva Insightsのすべてのデータセット

注:

アプリケーションで暗号化が有効になっていて、対象となるデータセットと適格でないデータセットの組み合わせが含まれている場合、対象となるデータセットのみが暗号化されます。

アプリの承認管理

管理者は、次のプロセスを使用して Data Connect アプリを承認します。

管理者資格情報を使用して Microsoft 365 管理者承認ポータル にサインインします。

次の図に示すように、[組織の設定] で [セキュリティ & プライバシー] タブを選択し、[Microsoft Graph Data Connect アプリケーション] を選択します。

![[組織の設定]、[セキュリティ & プライバシー] タブ、Microsoft Graph Data Connect アプリが強調表示されているスクリーンショット。](images/org-settings-security-and-privacy-data-connect-apps.png)

確認する準備ができているアプリケーションを選択します。 アプリケーションの詳細の [ 概要 ] セクションで、暗号化が有効になっていることを確認します。

![[概要] と [データセットの暗号化] が強調表示されている Data Connect アプリのスクリーンショット](images/admin-encryption-enabled.png)

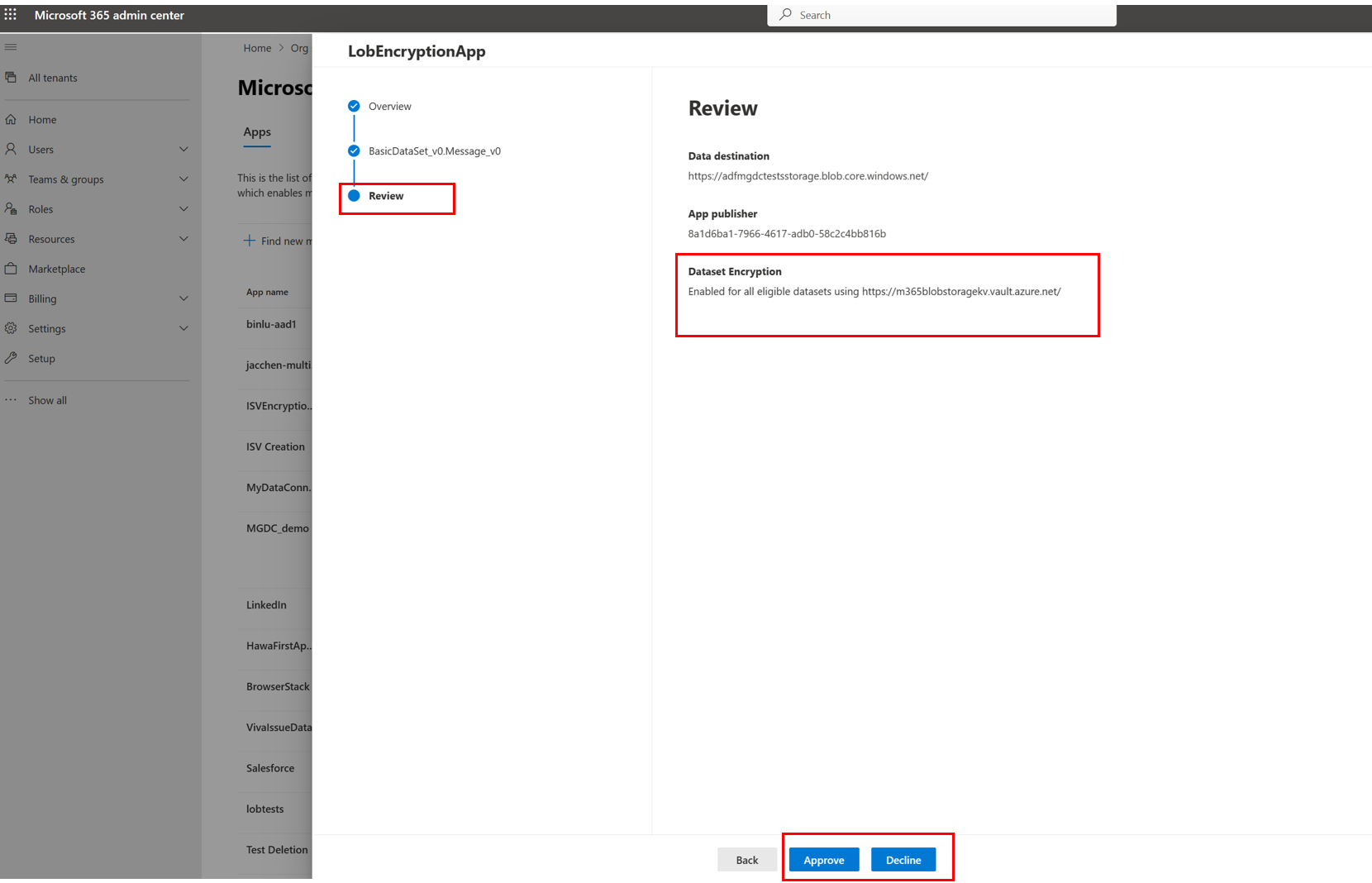

アプリケーションの詳細の [ レビュー ] セクションで、暗号化が選択されていることを確認し、データセットを確認します。

注:

アプリの登録中に暗号化が有効になっている場合は、アプリ内のすべての対象データセットに適用されます。

アプリケーションを確認したら、[承認]、[ 辞退]、または [キャンセル] を選択します。 アクションを実行する必要があり、Data Connect はアプリが承認された後にのみ暗号化を適用します。 詳細については、「アプリの承認」を参照してください。

カスタム暗号化に Azure Key Vaultを使用する

AKV を設定していない場合は、次のタブに進む前に、「Azure Key Vaultのセットアップ」タブの手順に従ってください。

既存の AKV を作成したら、[Azure Key Vaultの使用] タブに移動して、必要なロールのアクセス許可を有効にします。 次に、[Azure Key Vault で RSA キーを生成する] タブに移動して、カスタム暗号化に必要な RSA キーを AKV に作成します。

Microsoft 365 管理者がカスタム暗号化を有効にする操作は必要ありません。

1.開発者の資格情報を使用してAzure portalにサインインし、[Azure Key Vault] アイコンを選択します。

既存の AKV がない場合は、[ 作成] を選択します。 詳細については、「Azure portalを使用してキー コンテナーを作成する」を参照してください。

![[作成] が強調表示されている [Key Vaults] ページのスクリーンショット](images/create-akv.png)

[アクセス許可モデル] で [Azure ロールベースのアクセス制御 (推奨)] を選択します。

![AKV 登録の [Permissions model]\(アクセス許可モデル\) セクションのスクリーンショット](images/akv-permission-model.png)

[ ネットワーク ] タブで、[ パブリック アクセスを有効にする ] を選択して、Data Connect が生成および保存されたすべての公開キーにアクセスできるようにします。 Data Connect には、選択した公開キーへのアクセスのみが許可されています。

![Azure Key Vaultの [ネットワーク] タブのスクリーンショット](images/akv-networking.png)

手順に従い、完了したら [確認と作成 ] を選択します。

![アクセス制御 (IAM) と [追加] が強調表示されているアプリの Azure Key Vaultのスクリーンショット](images/akv-access-control.png)

![[ロールの割り当ての追加] オプションが強調表示されているスクリーンショット](images/akv-add-role-assignment.png)

![[メンバー] タブのスクリーンショット。[アクセス権の割り当て] セクションと [メンバーの選択] セクションが強調表示されています](images/akv-select-service-principal.png)

![[生成/インポート] が強調表示されているアプリケーション ページのスクリーンショット](images/akv-generate-keys.png)

![フィールドが強調表示された [キーの作成] ページのスクリーンショット](images/akv-generate-rsa-key.png)