Postman は、API を構築して使用するための API プラットフォームです。 Postman は API ライフサイクルの各ステップを簡素化し、コラボレーションを効率化して、より優れた API をより迅速に作成できるようにします。

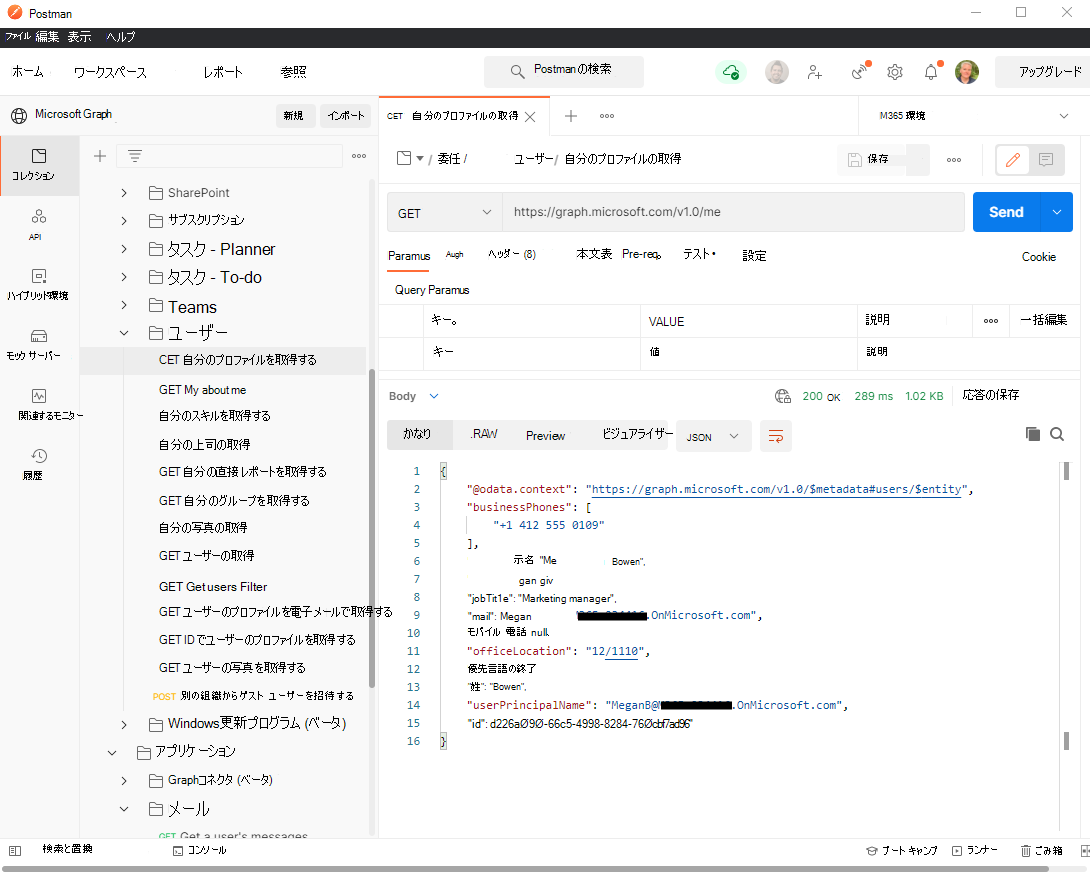

Microsoft Graph Postman のコレクションを使用して、Microsoft Graph API をすぐに開始できます。

この記事では、Postman で Microsoft Graph を実行するように環境の初期セットアップを構成する方法について説明します。 Postman を使用して Microsoft Graph に対して認証する方法の詳細については、「 Postman for Microsoft Graph で委任された認証を使用する」および「Postman for Microsoft Graphでアプリ専用認証を使用する」を参照してください。 Graph Explorer を使用して、web ブラウザーで直接 Microsoft Graph API を検索することもできます。

Postman の使用方法の詳細については、この記事の手順に従うか、次のビデオをご覧ください。

ヒント

Microsoft Graph Postman コレクションは、グローバル Microsoft Entra サービスで認証し、グローバル Microsoft Graph サービス (graph.microsoft.com) にアクセスするように構成されています。 コレクションを使用して 国内クラウドデプロイに接続する場合は、コレクションのフォークを変更する必要があります。

- 要求 URL を更新し、

graph.microsoft.comを国内クラウドの Microsoft Graph サービス ルート エンドポイントに置き換えます。 -

委任されたフォルダーとアプリケーション フォルダーの [承認] タブの [認証 URL] と [アクセス トークン URL] の値を更新し、

login.microsoftonline.comを国内クラウドのエンドポイントに置き換えます。 -

委任されたフォルダーとアプリケーション フォルダーの [承認] タブの [スコープ] の値を更新し、

graph.microsoft.comを国のクラウドの Microsoft Graph サービス ルート エンドポイントに置き換えます。

ステップ 1: Microsoft Graph Postman コレクションをフォークする

Postman コレクションを使用するには、Postman コレクションを独自の Postman ワークスペースにフォークします。 Web ブラウザからこれを行います。

- Postman に移動し、サインインします。

- Microsoft Graph というラベルの付いた Postman コレクションに移動します。

- 独自のフォークのラベルを入力します。任意のテキストを指定できます。

- [ワークスペース] で、[マイ ワークスペース] がドロップダウン リストで選択されていることを確認します。

- [フォーク コレクション] を選択します。

重要

このコレクションをパブリック ワークスペースにフォークしないでください。 プライベート ワークスペースを使用して、資格情報やその他の機密データを公開するリスクを軽減します。

自分のワークスペースにあるメインの Microsoft Graph Postman コレクションのフォークにリダイレクトされます。

ステップ 2: Postman Agent をダウンロードする (省略可能 - Postman Web ブラウザーのみ)

この特定の Postman コレクションを Web ブラウザで使用するには、Postman デスクトップ エージェント をダウンロードします。 Web ブラウザの CORS 制限により、これがないと Postman を Web に使用できません。

Postman for Windows アプリを使用している場合は、エージェントは必要ありません。 Postman for Windows を開くと、ワークスペースにこのフォークされたコレクションが表示されます。

手順 3: Microsoft Entra アプリケーションを作成する

このコレクションを独自の開発者テナントで使用するには、Microsoft Entra アプリケーションを作成し、呼び出す要求に適切なアクセス許可を付与します。 Microsoft 365 テナントをお持ちでない場合は、 Microsoft 365 開発者プログラムを通じてテナントの資格を得る可能性があります。詳細については、 FAQ を参照してください。 または、 1 か月間の無料試用版にサインアップするか、Microsoft 365 プランを購入することもできます。

- Microsoft Entra 管理センターにサインインします。

- [ID] メニューを展開> [アプリケーション>アプリの登録>新しい登録] を選択します。

-

[アプリケーション名] を

Postmanに設定します。 - ドロップダウン メニューから [Web] を選択します。

-

[リダイレクト URI] を

https://oauth.pstmn.io/v1/browser-callbackに設定します。 - [登録] を選択します。

- 左側のメニューで、[API アクセス許可] を選択します。

- 水平方向のメニューで、[ アクセス許可の追加] を選択し、[ Microsoft Graph] を選択します。

- [ 委任されたアクセス許可 ] オプションを選択し、「

Mail.」と入力し、[ メール ] オプションを展開して、[Mail.Read] を選択します。 - [ アプリケーションのアクセス許可 ] オプションを選択し、「

User.」と入力し、[ ユーザー オプション] を展開して、[User.Read.All] を選択します。 - [ アクセス許可の追加] を選択して、前の手順の両方のアクセス許可を追加します。

- 水平メニューで、[管理者の同意を付与する] を選択し、[はい] を選択します。

- 左側のメニューで、[概要] を選択します。 ここから、アプリケーション (クライアント) ID と ディレクトリ (テナント) ID を取得できます。 これらの情報は、ステップ 4 で必要になります。

- 左のメニューで、[証明書とシークレット] を選択します。

- [新しいクライアント シークレット] を選択して、説明を入力して [追加] を選択します。 新しいクライアント シークレット [値] をポイントしてコピーします。これは手順 4 で必要になります。

アプリケーションに 2 つのアクセス許可が構成されました。

Mail.Read は委任されたアクセス許可として追加されます。これは、サインインしているユーザーを必要とするアクセス許可です。 アプリケーションは、ユーザーの代わりにメールを読み取ることができます。

User.Read.All は、サインインしているユーザーを必要としないアクセス許可であるアプリケーションのアクセス許可として追加されます。 アプリケーションは、Microsoft Entra IDでユーザーを読み取ることができます。

手順 4:認証を構成する

大事な: 次の手順では、 "初期値" 列ではなく、常に "現在の値" 列に値を設定します。 これにより、シークレットとトークンがコンピューターにローカルに保存されます。

この手順では、アクセス トークンの取得に使用する環境変数を Postman で設定します。

- [フォーク環境] に移動します。

- フォークのラベルを追加します。 これは任意のテキストで作成できます。

- [ワークスペース] で、[マイ ワークスペース] がドロップダウン リストで選択されていることを確認します。

- [フォーク環境] を選択します。

-

ClientIDで、現在の値を手順 3.15 のアプリケーション (クライアント) ID 値に設定します。 -

TenantIDと呼ばれる新しい変数を作成し、現在の値を手順 3.15 のディレクトリ (テナント) ID 値に設定します。 -

ClientSecretで、現在の値を手順 3.17 のクライアント シークレット値に設定します。 - 右上にある [保存] を選択します。

- [環境の管理] タブを閉じます。

- 右上の目のアイコンの横で、[環境なし] ではなく [M365 環境] がドロップダウンで選択されていることを確認します。

次の手順

Postman で Microsoft Graph を実行するように環境を正常に設定できたので、認証手順に進みます。

コレクションへの投稿

Microsoft Graph Postman コレクションに独自の要求を投稿する場合は、Postman ライセンスが必要です。 フォークされたコレクションに変更を加えてから、コレクションの最上位ノードにカーソルを合わせて、[プル要求の作成] を選択できます。

既知の問題

"ここからはアクセスできません" と表示されて認証できない

組織の管理者によって構成された特定の条件付きアクセス ポリシーは、Postman からの認証フローをブロックできます。 別の方法を調べるには、管理者に問い合わせてください。

"OData へのアクセスが無効になっています。

「403 禁止」「OData へのアクセスが無効になっています」を参照してください。