Microsoft Cloud for Sovereignty の AI と LLM の構成の概要 (プレビュー)

重要

これはプレビュー機能です。 この情報は、リリース前に大幅に変更される可能性のあるプレリリース機能に関するものです。 マイクロソフトは、ここで提供される情報に関して、明示または黙示を問わず、いかなる保証も行いません。

公共機関は、Microsoft Cloud for Sovereignty を使用することで、パブリック クラウドの最新 AI 革新を活用しながら、地域のポリシーや規制要件に従ってデータを管理できます。

Microsoft Cloud for Sovereignty は、俊敏性および柔軟性、高度なサイバー セキュリティ機能、Azure OpenAI などの最新のイノベーションへのアクセスを提供し、デジタル変革と重要な公共サービスの提供を加速します。 それにより、顧客がコンプライアンス、セキュリティ、ポリシーの要件を満たすのを支援しながら、Microsoft Cloud でワークロードの構築、デジタル変換を支援できるようになります。

Azure OpenAI Service は、OpenAI のパワフルな言語モデル (GPT-4、GPT-3.5 (ChatGPT))、Codex、および Embeddings モデル シリーズへのアクセスを提供します。 これらの基礎言語モデルは、コンテンツ生成、要約、セマンティック検索、自然言語からコードへの変換などのタスクを実行するために、膨大な量のデータで事前トレーニングされています。 顧客は、Azure OpenAI Service を使って事前にトレーニングされたモデルにアクセスして、最小限の労力でより迅速にAI対応アプリケーションを構築しながら、Microsoft Cloud for Sovereignty を使ってエンタープライズ規模の主権コントロールとクラウドアーキテクチャにより、コンプライアンス、セキュリティ、ポリシー要件を実施することができます。

給付

Azure OpenAI サービスを使用すると、次のことが可能になります:

組織内のナレッジベースから重要な情報を探し出す時間を短縮することで、従業員の生産性を向上させます。

複雑な規制またはプログラム要件を単純化することでスタッフ満足度を向上させる。

使用事例

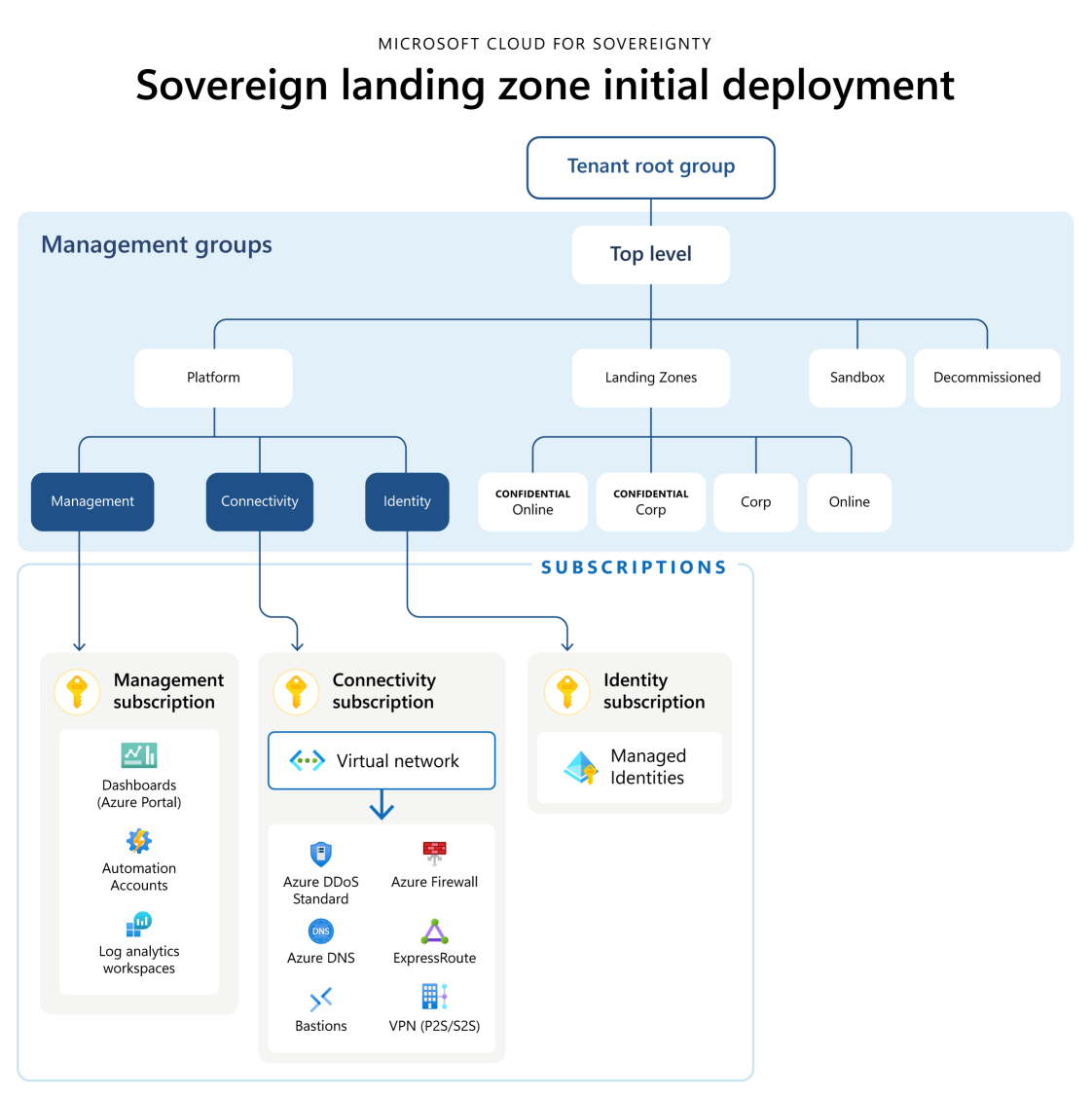

Sovereign の使用事例は、Sovereign Landing Zone (SLZ) に基づいくと実装が最もうまくいきます。 SLZ は、ネットワーキング、ロギング、管理サービスアイデンティティを容易にするための共通プラットフォームリソースとともに、管理グループ階層で構成されます (図を参照)。 次の図は、ソブリン AI および LLM 構成のリファレンス アーキテクチャを示しています。

SLZ ルート管理グループは、一般にランディングゾーン、あるいはエンタープライズスケールのランディングゾーンと呼ばれます。 親の下の子管理グループの 1 つに存在する個々のサブスクリプションは、一般にアプリケーション ランディング ゾーンまたはワークロード ランディング ゾーンと呼ばれます。 アプリケーションのワークロードは、4 つのデフォルトのランディング ゾーンの 1 つである SLZ 環境にデプロイできます:

Corp (企業) - インターネット非対面、非機密のワークロード

オンライン (企業) - インターネット対面、非機密のワークロード

機密 corp - インターネット非対面、機密ワークロード (機密のコンピューティング リソースの使用のみを許可)

機密オンライン - インターネット対面、機密ワークロード (機密のコンピューティング リソースの使用のみを許可)

Corp 管理グループと Online 管理グループの主な違いは、パブリック エンドポイントの処理方法です。 オンライン環境ではパブリック エンドポイントの使用が許可されているが、Corp 環境では許可されません。 SLZ のアーキテクチャに関する詳細。

SLZ 環境で、LLM ベースのソリューションは、Corp または オンライン管理グループ階層内の独自のサブスクリプションで専用ワークロードとして展開するのが最良です。

Corp 環境は、組織内部での使用を目的としたコパイロットのような LLM RAG ベースのアプリケーションを実装するための安全な標準パターンとして推奨されます。 ExpressRoute または VPN ベースの接続は、Corp の展開で、Azure AI サービスに接続し、エンドユーザーまたはコンシューマーに LLM 機能を提供するフロントエンド API またはユーザーインターフェイスにアクセスする際に必要です。

LLM または RAG ベースのアプリケーションを一般提供するには、オンライン 管理グループ階層でワークロード ランディング ゾーンを使用します。 ただし、実装に必要なすべてのサービスには、仮想ネットワーク内のプライベート エンドポイントを通じて安全にアクセスする必要があります。 エンドユーザーまたは消費者には、パブリック エンドポイント を通じてのみ API またはフロントエンド Web アプリケーションを提供します。

この場合、Web アプリケーション ファイアウォールを使用してパブリック エンドポイント を保護する必要があります。 また、適切な DDoS およびその他のセキュリティ サービスを適用して構成する必要があります。 基本設定によって、この構成はハブ仮想ネットワークで集中的に行われることもあれば、ワークロードの仮想ネットワークで分散的に行われることもあります。

機密ランディング ゾーンからのデータを LLM ベースのワークロードと統合する必要がある場合は、機密ランディング ゾーン内で、Azure AI Search や Azure OpenAI、Azure AI サービスのようなサービスでデータを処理して保存する変換プロセスを実行する必要があります。 さらに、これらのプロセスは、使用時に暗号化する必要がある機密データが、機密ではないサービスやワークロードに送信されないように、積極的にデータをフィルターし、管理する必要があります。 このフィルタリングは、ケース バイ ケースでカスタム ビジネス ロジックに実装する必要があります。

LLM ベースのワークロードでデータを取り込み、変換し、消費する必要がある場合は、データ ドメインに沿ったデータ ランディング ゾーンを展開することをお勧めします。 データ ランディング ゾーンには、データ統合とそれが含む データ製品 にサービスを提供するためのアジリティを実現する複数のレイヤーがあります。

データ ランディング ゾーンがデータの取り込みと分析を開始できるようにする標準のサービスで、新しいデータ ランディング ゾーンをデプロイできます。 データ ランディング ゾーンは、LLM データ ランディング ゾーンや他のすべてのデータ ランディング ゾーンと仮想ネットワークピアリングで接続できます。 この仕組みにより、Azure の内部ネットワークを通じて安全にデータを共有しながら、ハブを経由するよりも低いレイテンシーと高いスループットを実現できます。

一部の実装では、機密コンピューティングで利用可能な、使用時に暗号化を必要とする機密または極秘データの使用が必要となるかもしれません。 このシナリオでは、機密管理グループ配下のランディング ゾーンで、仮想マシンベースのデータ ソリューションを実行することができます。 PaaS データ サービスの中には、機密性の高い仮想マシンでは実行できないものがある可能性があります。