注:

Intune では、この記事に記載されている設定よりも多くの設定がサポートされている場合があります。 すべての設定が文書化されているわけではなく、今後も文書化されない可能性があります。 構成できる設定を確認するには、デバイス構成ポリシーを作成し、[設定カタログ] を選択します。 詳細については、「設定カタログ」を参照してください。

Intuneには、iOS/iPadOS ユーザーがデバイスでさまざまな Apple 機能を使用できるようにするための組み込み設定がいくつか含まれています。 たとえば、AirPrint プリンターの制御、ドックおよびホーム画面ページへのアプリとフォルダーの追加、アプリ通知の表示、ロック画面での資産タグの詳細の表示、シングル サインオン認証の使用、証明書認証の使用を行うことができます。

この機能は、以下に適用されます。

- iOS/iPadOS

これらの機能を使用して、モバイル デバイス管理 (MDM) ソリューションの一部として iOS/iPadOS デバイスを制御します。

この記事では、これらの設定の一覧を示し、各設定の動作について説明します。 これらの機能の詳細については、「 iOS/iPadOS または macOS デバイスの機能設定を追加する」を参照してください。

開始する前に

iOS/iPadOS デバイス機能の構成プロファイルを作成します。

注:

これらの設定は、さまざまな登録の種類に適用されます。一部の設定は、すべての登録オプションに適用されます。 さまざまな登録の種類の詳細については、「 iOS/iPadOS 登録」を参照してください。

AirPrint

設定適用: すべての登録の種類

注:

すべてのプリンターを同じプロファイルに追加してください。 Apple では、複数の AirPrint プロファイルが同じデバイスをターゲットにできないようにします。

IP アドレス: プリンターの IPv4 または IPv6 アドレスを入力します。 ホスト名を使用してプリンターを識別する場合は、ターミナルでプリンターに ping を実行して IP アドレスを取得できます。 IP アドレスとパスを取得 する (この記事では) 詳細を提供します。

リソース パス: パスは通常、ネットワーク上のプリンターに

ipp/printされます。 IP アドレスとパスを取得 する (この記事では) 詳細を提供します。ポート: AirPrint 宛先のリッスン ポートを入力します。 このプロパティを空白のままにすると、AirPrint は既定のポートを使用します。

この機能は、以下に適用されます。

- iOS 11.0 以降

- iPadOS 13.0+

TLS を強制する: 無効 ( 既定値) は、TLS を使用した AirPrint 接続をセキュリティで保護しません。 トランスポート層セキュリティ (TLS) を使用した AirPrint 接続のセキュリティ保護を有効にします。

この機能は、以下に適用されます。

- iOS 11.0 以降

- iPadOS 13.0+

AirPrint サーバーを追加するには、次のことができます。

- プリンターの詳細を入力して、AirPrint 宛先をリストに追加します。 多くの AirPrint サーバーを追加できます。

- この情報を含むコンマ区切りファイル (.csv) をインポートします。 または、 エクスポート して、追加した AirPrint サーバーの一覧を作成します。

サーバーの IP アドレス、リソース パス、ポートを取得する

AirPrinter サーバーを追加するには、プリンターの IP アドレス、リソース パス、ポートが必要です。 次の手順では、この情報を取得する方法を示します。

AirPrint プリンターと同じローカル ネットワーク (サブネット) に接続する Mac で、 ターミナル アプリ ( /Applications/Utilities から) を開きます。

ターミナル アプリで、「

ippfind」と入力し、[Enter] を選択します。プリンター情報をメモします。 たとえば、

ipp://myprinter.local.:631/ipp/port1のようなものを返すことができます。 最初の部分はプリンターの名前です。 最後の部分 (ipp/port1) はリソース パスです。ターミナル アプリで、「

ping myprinter.local」と入力し、[Enter] を選択します。IP アドレスをメモします。 たとえば、

PING myprinter.local (10.50.25.21)のようなものを返すことができます。IP アドレスとリソース パスの値を使用します。 この例では、IP アドレスが

10.50.25.21され、リソース パスが/ipp/port1されます。

ホーム画面のレイアウト

この機能は、以下に適用されます。

- iOS 9.3 以降

- iPadOS 13.0 以降

- 自動デバイス登録 (監視対象)

知っておく必要があること

ドック、ページ、ページ上のフォルダー、またはドック内のフォルダーにアプリを 1 回だけ追加します。 任意の 2 つの場所に同じアプリを追加すると、アプリがデバイスに表示されなくなり、レポート エラーが表示される可能性があります。

たとえば、カメラ アプリをドックとページに追加すると、カメラ アプリは表示されないため、レポートにポリシーのエラーが表示される場合があります。 カメラ アプリをホーム画面レイアウトに追加するには、両方ではなくドックまたはページのみを選択します。

ホーム画面レイアウトを適用すると、ユーザー定義のレイアウトが上書きされます。 そのため、ユーザーレス デバイスではホーム画面レイアウトを使用することをお勧めします。

既存のアプリを、ホーム画面レイアウト構成に含まれていないデバイスにインストールできます。 これらのアプリは、構成されたアプリの後にアルファベット順に表示されます。

ホーム画面グリッドの設定を使用してページを追加したり、ページやアプリをドックに追加したりすると、ホーム画面とページのアイコンがロックされます。 移動または削除することはできません。 この動作は、iOS/iPadOS と Apple の MDM ポリシーを使用して設計されている可能性があります。

管理対象ブラウザーで開くために必要な iOS/iPadOS Web クリップは、ホーム画面レイアウト ポリシーに入力した順序で表示されません。

ホーム画面

アプリを追加するには、この機能を使用します。 また、これらのアプリがページ、ドック、フォルダー内でどのように表示されるかを確認します。 アプリ アイコンも表示されます。 ボリューム購入プログラム (VPP) アプリ、基幹業務アプリ、Web リンク アプリ (Web アプリ URL) は、 追加したクライアント アプリから設定されます。

グリッド サイズ: デバイスのホーム画面に適したグリッド サイズを選択します。 アプリまたはフォルダーは、グリッド内の 1 か所を占めます。 ターゲット デバイスが選択したサイズをサポートしていない場合、一部のアプリが収まらない可能性があり、新しいページの次に使用可能な位置にプッシュされます。 参考までに:

- iPhone 5 では、4 列 x 5 行がサポートされています

- iPhone 6 以降では、4 列 x 6 行がサポートされています

- iPad では、5 列 x 6 行がサポートされます

+: [追加] ボタンを選択してアプリを追加します。

フォルダーの作成またはアプリの追加: アプリ またはフォルダーを追加 します。

アプリ: 一覧から既存のアプリを選択します。 このオプションは、デバイスのホーム画面にアプリを追加します。 アプリがない場合は、[アプリをIntuneに追加します。

authenticatorやdriveなど、アプリ名でアプリを検索することもできます。 または、アプリの発行元 (MicrosoftやAppleなど) で検索します。フォルダー: ホーム画面にフォルダーを追加します。 [フォルダー名] を入力し、一覧から既存のアプリを選択してフォルダーに移動します。 このフォルダー名は、デバイス上のユーザーに表示されます。

authenticatorやdriveなど、アプリ名でアプリを検索することもできます。 または、アプリの発行元 (MicrosoftやAppleなど) で検索します。アプリは左から右に並べられ、表示と同じ順序で配置されます。 アプリは他の位置に移動できます。 フォルダー内のページは 1 つだけです。 回避策として、フォルダーに 9 つ以上のアプリを追加します。 アプリは自動的に次のページに移動されます。 VPP アプリ、Web リンク (Web アプリ)、ストア アプリ、基幹業務アプリ、システム アプリの任意の組み合わせを追加できます。

ドック

iPhone 用に最大 4 つの項目を追加し、iPad (アプリとフォルダーを組み合わせた) の最大 6 つの項目を画面のドックに追加します。 多くのデバイスでは、サポートされる項目が少なくなります。 たとえば、iPhone デバイスでは最大 4 つの項目がサポートされます。 そのため、追加した最初の 4 つの項目のみが表示されます。

+: [追加] ボタンを選択して、アプリまたはフォルダーをドックに追加します。

フォルダーの作成またはアプリの追加: アプリ またはフォルダーを追加 します。

アプリ: 一覧から既存のアプリを選択します。 このオプションは、画面のドックにアプリを追加します。 アプリがない場合は、[アプリをIntuneに追加します。

authenticatorやdriveなど、アプリ名でアプリを検索することもできます。 または、アプリの発行元 (MicrosoftやAppleなど) で検索します。フォルダー: 画面のドックにフォルダーを追加します。 [フォルダー名] を入力し、一覧から既存のアプリを選択してフォルダーに移動します。 このフォルダー名は、デバイス上のユーザーに表示されます。

authenticatorやdriveなど、アプリ名でアプリを検索することもできます。 または、アプリの発行元 (MicrosoftやAppleなど) で検索します。アプリは左から右に並べられ、表示と同じ順序で配置されます。 アプリは他の位置に移動できます。 ページに収まらないアプリを追加すると、アプリは自動的に別のページに移動されます。 ドック上のフォルダーに最大 20 ページを追加できます。 VPP アプリ、Web リンク (Web アプリ)、ストア アプリ、基幹業務アプリ、システム アプリの任意の組み合わせを追加できます。

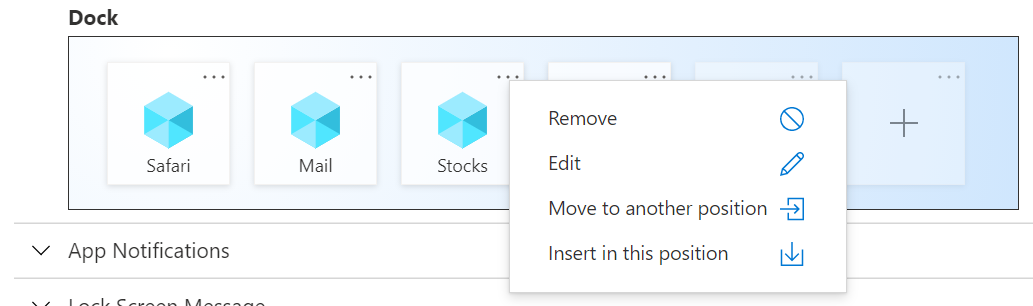

例

次の例では、ドック画面に Safari、Mail、Stocks の各アプリが表示されています。 Stocks アプリが選択され、そのプロパティが表示されます。

iPhone にポリシーを割り当てると、ドックは次の図のようになります。

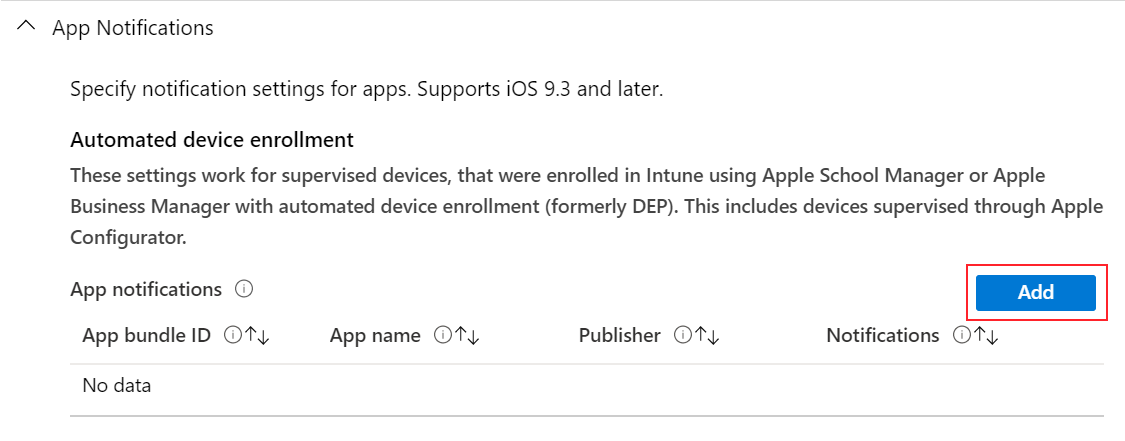

アプリの通知

設定適用: デバイスの自動登録 (監視対象)

追加: アプリの通知を追加します。

アプリ バンドル ID: 追加するアプリのアプリ バンドル ID を 入力します。

アプリ バンドル ID を取得するには:

- 一部の例については、 組み込みの iOS/iPadOS アプリのバンドル ID に関するページを参照してください。

- Intuneに追加されたアプリの場合は、Intune管理センターを使用できます。

[未構成] または [空白] に設定した場合、Intuneはこの設定を変更または更新しません。

[アプリ名]: 追加するアプリの名前を入力します。 この名前は、Microsoft Intune管理センターの参照に使用されます。 デバイスには表示 されません 。 [未構成] または [空白] に設定した場合、Intuneはこの設定を変更または更新しません。

発行元: 追加するアプリの発行元を入力します。 この名前は、Microsoft Intune管理センターの参照に使用されます。 デバイスには表示 されません 。 [未構成] または [空白] に設定した場合、Intuneはこの設定を変更または更新しません。

通知: デバイスに通知を送信するアプリを 有効 または 無効にします 。 [未構成] (既定) に設定すると、Intune では、この設定は変更または更新されません。

[有効] に設定されている場合は、次の構成も行います。

通知センターに表示: 有効にすると 、アプリはデバイス通知センターに通知を表示できます。 [無効] にすると 、アプリが通知センターに通知を表示できなくなります。 [未構成] または [空白] に設定した場合、Intuneはこの設定を変更または更新しません。

[ロック画面に表示]: [有効] にすると 、デバイスのロック画面にアプリ通知が表示されます。 [無効] にすると 、アプリがロック画面に通知を表示できなくなります。 [未構成] または [空白] に設定した場合、Intuneはこの設定を変更または更新しません。

アラートの種類: デバイスのロックが解除されたら、通知の表示方法を選択します。 次のようなオプションがあります:

- なし: 通知は表示されません。

- バナー: バナーが通知と一緒に簡単に表示されます。 この設定は、一時バナーとも呼ばれます。

- モーダル: 通知が表示され、ユーザーはデバイスの使用を続行する前に手動で無視する必要があります。 この設定は、永続的バナーとも呼ばれます。

[アプリ のバッジ] アイコン: [有効にする] を選択すると 、アプリ アイコンにバッジが追加されます。 バッジは、アプリが通知を送信したという意味です。 無効にすると 、アプリ アイコンにバッジが追加されません。 [未構成] に設定すると、Intune では、この設定は変更または更新されません。

サウンドを有効にする: 有効にすると 、通知が配信されたときにサウンドが再生されます。 通知 が配信されると、無効にしてもサウンドは再生されません。 [未構成] に設定すると、Intune では、この設定は変更または更新されません。

[プレビューの表示]: 最近のアプリ通知のプレビューを表示します。 プレビューを表示するタイミングを選択します。 選択した値は、デバイスでユーザーが構成した値をオーバーライドします ([設定] > [通知] > [プレビューの表示] )。 次のようなオプションがあります:

- [未構成]: Intune では、この設定は変更または更新されません。

- ロック解除時: プレビューには、デバイスのロックが解除されたときにのみ表示されます。

- 常に: プレビューは常にロック画面に表示されます。

- [なし]: プレビューは表示されません。

この機能は、以下に適用されます。

- iOS/iPadOS 14.0 以降

ロック画面のメッセージ

この機能は、以下に適用されます。

- iOS 9.3 以降

- iPadOS 13.0 以降

設定適用: デバイスの自動登録 (監視対象)

"紛失した場合は、 に戻ります。..メッセージ: デバイスが紛失または盗難にあった場合は、デバイスが見つかった場合に返される可能性のあるメモを入力します。 任意のテキストを入力できます。 たとえば、

If found, call Contoso at ...のようなものを入力します。入力したテキストは、サインイン ウィンドウに表示され、デバイスのロック画面に表示されます。

アセット タグ情報: デバイスのアセット タグに関する情報を入力します。 たとえば、「

Owned by Contoso Corp」または「Serial Number: {{serialnumber}}」と入力します。デバイス トークンを使用して、これらのフィールドにデバイス固有の情報を追加することもできます。 たとえば、シリアル番号を表示するには、「

Serial Number: {{serialnumber}}」または「Device ID: {{DEVICEID}}」と入力します。 ロック画面では、テキストはSerial Number 123456789ABCと同様に表示されます。 変数を入力するときは、必ず中かっこ{{ }}を使用してください。次のデバイス情報変数がサポートされています。 変数は UI では検証されず、大文字と小文字が区別されます。 正しくない変数を入力すると、誤った入力で保存されたプロファイルが表示されます。 たとえば、

{{deviceid}}や{{DEVICEID}}の代わりに「{{DeviceID}}」と入力すると、デバイスの一意の ID ではなくリテラル文字列が表示されます。 必ず正しい情報を入力してください。 すべての小文字またはすべての大文字の変数はサポートされていますが、混在はサポートされていません。-

{{AADDeviceId}}: デバイス ID をMicrosoft Entraします -

{{AccountId}}: テナント ID またはアカウント ID をIntuneします -

{{AccountName}}: テナント名またはアカウント名をIntuneします -

{{AppleId}}: ユーザーの Apple ID -

{{Department}}: セットアップ アシスタント中に割り当てられた部署 -

{{DeviceId}}: デバイス ID をIntuneします -

{{DeviceName}}: デバイス名Intune -

{{domain}}:ドメイン名 -

{{EASID}}: Exchange Active Sync ID -

{{EDUUserType}}: ユーザーの種類 -

{{IMEI}}: デバイスの IMEI -

{{mail}}: ユーザーのアドレスをEmailします -

{{ManagedAppleId}}: ユーザーのマネージド Apple ID -

{{MEID}}: デバイスの MEID -

{{partialUPN}}: @ 記号の前の UPN プレフィックス -

{{SearchableDeviceKey}}: NGC キー ID -

{{SerialNumber}}: デバイスのシリアル番号 -

{{SerialNumberLast4Digits}}: デバイスのシリアル番号の最後の 4 桁 -

{{SIGNEDDEVICEID}}: ポータル サイト登録中にクライアントに割り当てられたデバイス ID BLOB -

{{SignedDeviceIdWithUserId}}: Apple セットアップ アシスタント中にユーザー アフィニティを持つクライアントに割り当てられたデバイス ID BLOB -

{{UDID}}: デバイス UDID -

{{UDIDLast4Digits}}: デバイス UDID の最後の 4 桁 -

{{UserId}}: ユーザー ID Intune -

{{UserName}}:ユーザー名 -

{{userPrincipalName}}: ユーザーの UPN

-

シングル サインオン

設定: デバイス登録、自動デバイス登録 (監視)

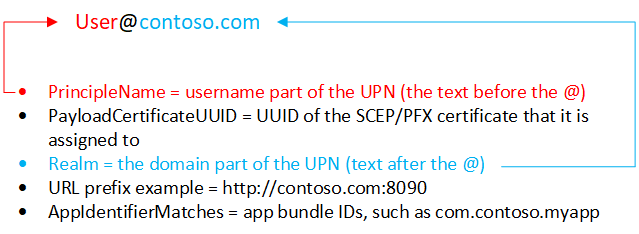

Microsoft Entra username 属性: Intune Microsoft Entra ID内の各ユーザーに対してこの属性を検索します。 Intuneデバイスにインストールされる XML を生成する前に、それぞれのフィールド (UPN など) を設定します。 次のようなオプションがあります:

[未構成]: Intune では、この設定は変更または更新されません。 既定では、プロファイルがデバイスに展開されるときに、OS によって Kerberos プリンシパル名の入力がユーザーに求められます。 MVM が SSO プロファイルをインストールするには、プリンシパル名が必要です。

ユーザー プリンシパル名: ユーザー プリンシパル名 (UPN) は、次のように解析されます。

領域は、[領域 ] テキスト ボックス に入力したテキストで上書きすることもできます。

たとえば、Contoso にはヨーロッパ、アジア、北米など、いくつかのリージョンがあります。 Contoso はアジアのユーザーに SSO を使用させたいと考えています。アプリには、

username@asia.contoso.com形式の UPN が必要です。 [ユーザー プリンシパル名] を選択すると、各ユーザーの領域がMicrosoft Entra IDから取得され、contoso.comされます。 そのため、アジアのユーザーの場合は、[ ユーザー プリンシパル名] を選択し、「asia.contoso.com」と入力します。 ユーザーの UPN は、username@contoso.comではなくusername@asia.contoso.comになります。Intuneデバイス ID: Intuneデバイス ID を自動的に選択Intune。 既定では、次の手順を実行します。

- アプリはデバイス ID のみを使用する必要があります。 ただし、アプリで領域とデバイス ID を使用している場合は、[ 領域 ] テキスト ボックスに領域を入力できます。

- デバイス ID を使用する場合は、領域を空のままにします。

Azure AD デバイス ID: Microsoft Entra デバイス ID

SAM アカウント名: Intuneオンプレミスのセキュリティ アカウント マネージャー (SAM) アカウント名が設定されます。

領域: URL のドメイン部分を入力します。 たとえば、「

contoso.com」と入力します。URL: ユーザー シングル サインオン (SSO) 認証を必要とする URL をorganizationに追加します。

たとえば、ユーザーがこれらのサイトのいずれかに接続すると、iOS/iPadOS デバイスは SSO 資格情報を使用します。 ユーザーは資格情報をもう一度入力する必要はありません。 多要素認証 (MFA) が有効になっている場合、ユーザーは 2 番目の認証を入力する必要があります。

また、

これらの URL は、FQDN を適切に書式設定する必要があります。 Apple では、URL が

http://<yourURL.domain>形式である必要があります。URL 一致パターンは、

http://またはhttps://で始まる必要があります。 単純な文字列一致が実行されるため、http://www.contoso.com/URL プレフィックスがhttp://www.contoso.com:80/と一致しません。 iOS 10.0 以降と iPadOS 13.0 以降では、単一のワイルドカード * を使用して、一致するすべての値を入力できます。 たとえば、http://*.contoso.com/はhttp://store.contoso.com/とhttp://www.contoso.comの両方に一致します。http://.comパターンとhttps://.comパターンは、それぞれすべての HTTP URL と HTTPS URL に一致します。

アプリ: シングル サインオンを使用できるユーザー デバイスにアプリを 追加 します。

AppIdentifierMatches配列には、アプリ バンドル ID に一致する文字列を含める必要があります。 これらの文字列は、com.contoso.myappなどの完全一致にすることも、*ワイルドカード文字を使用してバンドル ID にプレフィックス一致を入力することもできます。 ワイルドカード文字はピリオド文字 (.) の後に表示する必要があり、文字列の末尾に 1 回だけ表示できます (例:com.contoso.*)。 ワイルドカードが含まれている場合、バンドル ID がプレフィックスで始まるアプリには、アカウントへのアクセス権が付与されます。[アプリ名] を使用して、バンドル ID を識別するのに役立つわかりやすい名前を入力します。

資格情報更新証明書: 認証に証明書 (パスワードではなく) を使用する場合は、認証証明書として既存の SCEP または PFX 証明書を選択します。 通常、この証明書は、VPN、Wi-Fi、電子メールなどの他のプロファイルのユーザーに展開されるのと同じ証明書です。

Web コンテンツ フィルター

設定適用: デバイスの自動登録 (監視対象)

これらの設定では、Apple の Web コンテンツ フィルター設定が使用されます。 これらの設定の詳細については、 Apple のプラットフォーム展開サイト (Apple の Web サイト を開く) を参照してください。

フィルターの種類: 特定の Web サイトを許可することを選択します。 次のようなオプションがあります:

[未構成]: Intune では、この設定は変更または更新されません。

URL の構成: 不適切な表現や性的に露骨な言葉など、成人向けの用語を検索する Apple の組み込みの Web フィルターを使用します。 この機能は、読み込み時に各 Web ページを評価し、不適切なコンテンツを識別およびブロックします。 フィルターでチェックしない URL を追加することもできます。 または、Apple のフィルター設定に関係なく、特定の URL をブロックします。

許可されている URL: 許可する URL を 追加 します。 これらの URL は、Apple の Web フィルターをバイパスします。

入力する URL は、Apple Web フィルターによって評価される必要のない URL です。 これらの URL は、許可されている Web サイトの一覧ではありません。 許可されている Web サイトの一覧を作成するには、[ フィルターの種類] を [特定の Web サイトのみ] に設定します。

[ブロックされた URL]: Apple Web フィルター設定に関係なく、開きを停止する URL を 追加 します。

特定の Web サイトのみ (Safari Web ブラウザーのみ): これらの URL は Safari ブラウザーのブックマークに追加されます。 ユーザーは、これらのサイト へのアクセスのみが 許可されます。他のサイトを開く必要はありません。 このオプションは、ユーザーがアクセスできる URL の正確な一覧がわかっている場合にのみ使用します。

-

URL: 許可する Web サイトの URL を入力します。 たとえば、「

https://www.contoso.com」と入力します。 - ブックマーク パス: Apple はこの設定を変更しました。 すべてのブックマークは、[ 許可されたサイト ] フォルダーに移動します。 ブックマークは、入力したブックマーク パスに移動しません。

- タイトル: ブックマークのわかりやすいタイトルを入力します。

URL を入力しない場合、ユーザーは

microsoft.com、microsoft.net、apple.com以外の Web サイトにアクセスできません。 Intuneは、これらの URL を自動的に許可します。-

URL: 許可する Web サイトの URL を入力します。 たとえば、「

シングル サインオン アプリの拡張機能

この機能は、以下に適用されます。

- iOS 13.0 以降

- iPadOS 13.0 以降

設定適用: すべての登録の種類

SSO アプリ拡張機能の種類: SSO アプリ拡張機能の種類を選択します。 次のようなオプションがあります:

[未構成]: Intune では、この設定は変更または更新されません。 既定では、OS ではアプリ拡張機能は使用されません。 アプリ拡張機能を無効にするには、SSO アプリ拡張機能の種類を [未構成] に切り替えることができます。

Microsoft Entra ID: リダイレクトタイプの SSO アプリ拡張機能である Microsoft Entra ID Enterprise SSO プラグインを使用します。 このプラグインは、Apple の Enterprise シングル サインオン機能をサポートするすべてのアプリケーションで、オンプレミスの Active Directory アカウントに SSO を提供します。 この SSO アプリ拡張機能の種類を使用して、Microsoft Entra IDを使用して認証する Microsoft アプリ、organization アプリ、Web サイトで SSO を有効にします。

SSO プラグインは、セキュリティとユーザー エクスペリエンスの向上を提供する高度な認証ブローカーとして機能します。 認証に Microsoft Authenticator アプリを使用するすべてのアプリは、引き続き Apple デバイス用の Microsoft Enterprise SSO プラグインで SSO を取得します。

重要

Microsoft Entra SSO アプリ拡張機能の種類で SSO を実現するには、まずデバイスに iOS/iPadOS Microsoft Authenticator アプリをインストールします。 Authenticator アプリは Microsoft Enterprise SSO プラグインをデバイスに配信し、MDM SSO アプリ拡張機能の設定によってプラグインがアクティブ化されます。 Authenticator と SSO アプリ拡張機能プロファイルがデバイスにインストールされたら、ユーザーは資格情報を入力してサインインし、デバイスでセッションを確立する必要があります。 このセッションは、ユーザーに再認証を要求することなく、さまざまなアプリケーションで使用されます。 Authenticator の詳細については、「 Microsoft Authenticator アプリとは」を参照してください。

詳細については、「 iOS/iPadOS デバイスで Microsoft Enterprise SSO プラグインを使用する」を参照してください。

リダイレクト: モダン認証フローで SSO を使用するには、汎用的でカスタマイズ可能なリダイレクト アプリ拡張機能を使用します。 organizationのアプリ拡張機能の拡張機能 ID がわかっていることを確認してください。

資格情報: 一般的でカスタマイズ可能な資格情報アプリ拡張機能を使用して、チャレンジと応答の認証フローで SSO を使用します。 organizationのアプリ拡張機能の拡張機能 ID がわかっていることを確認してください。

Kerberos: iOS 13.0 以降と iPadOS 13.0 以降に含まれる、Apple の組み込みの Kerberos 拡張機能を使用します。 このオプションは、 資格情報 アプリ拡張機能の Kerberos 固有のバージョンです。

ヒント

[リダイレクト] と [資格情報] の種類を使用して、拡張機能を通過する独自の構成値を追加します。 資格情報を使用している場合は、Kerberos の種類で Apple によって提供される組み込みの構成設定を使用することを検討してください。

ユーザーが Authenticator アプリに正常にサインインした後、SSO 拡張機能を使用する他のアプリにサインインするように求められません。 SSO 拡張機能を使用しないマネージド アプリをユーザーが初めて開いた場合は、サインインしているアカウントを選択するように求められます。

共有デバイス モードを有効にする (Microsoft Entra IDのみ): 共有デバイス モード機能用に構成された iOS/iPadOS デバイスに Microsoft Enterprise SSO プラグインを展開する場合は、[はい] Microsoft Entra選択します。 共有モードのデバイスでは、多くのユーザーが共有デバイス モードをサポートするアプリケーションからグローバルにサインインおよびサインアウトできます。 [未構成] に設定すると、Intune では、この設定は変更または更新されません。 既定では、iOS/iPadOS デバイスは複数のユーザー間で共有することを意図していません。

共有デバイス モードとその有効化方法の詳細については、「iOSデバイスの共有デバイス モードと共有デバイス モードの概要」を参照してください。

この機能は、以下に適用されます。

- iOS/iPadOS 13.5 以降

拡張機能 ID (リダイレクトと資格情報): など、SSO アプリ拡張機能を識別するバンドル識別子を入力します。

チーム ID (リダイレクトと資格情報): SSO アプリ拡張機能のチーム識別子を入力します。 チーム識別子は、Apple によって生成された 10 文字の英数字 (数字と文字) の文字列です (

ABCDE12345など)。 チーム ID は必要ありません。チーム ID を見つけます (Apple の Web サイトが開きます) に関する詳細情報が表示されます。

領域 (資格情報と Kerberos): 認証領域の名前を入力します。 領域名は、

CONTOSO.COMのように大文字にする必要があります。 通常、領域名は DNS ドメイン名と同じですが、すべて大文字です。ドメイン (資格情報と Kerberos): SSO を使用して認証できるサイトのドメイン名またはホスト名を入力します。 たとえば、Web サイトが

mysite.contoso.comされている場合、mysiteはホスト名、.contoso.comはドメイン名です。 ユーザーがこれらのサイトのいずれかに接続すると、アプリ拡張機能によって認証チャレンジが処理されます。 この認証を使用すると、ユーザーは Face ID、Touch ID、または Apple pincode/path を使用してサインインできます。- シングル サインオン アプリ拡張機能Intuneプロファイル内のすべてのドメインは一意である必要があります。 さまざまな種類の SSO アプリ拡張機能を使用している場合でも、サインオン アプリ拡張機能プロファイルでドメインを繰り返すことはできません。

- これらのドメインでは、大文字と小文字は区別されません。

- ドメインはピリオド (

.) で始まる必要があります。

URL (リダイレクトのみ): リダイレクト アプリ拡張機能が SSO を使用する ID プロバイダーの URL プレフィックスを入力します。 ユーザーがこれらの URL にリダイレクトされると、SSO アプリ拡張機能が介入し、SSO を求められます。

- Intune シングル サインオン アプリ拡張機能プロファイル内のすべての URL は一意である必要があります。 さまざまな種類の SSO アプリ拡張機能を使用している場合でも、SSO アプリ拡張機能プロファイルでドメインを繰り返すことはできません。

- URL は、

http://またはhttps://で始まる必要があります。

追加の構成 (Microsoft Entra ID、リダイレクト、資格情報): SSO アプリ拡張機能に渡す拡張機能固有のデータをさらに入力します。

キー:

user nameやAppAllowListなど、追加するアイテムの名前を入力します。型: データの種類を入力します。 次のようなオプションがあります:

- String

- ブール値: [構成] の値に「

True」または「False」と入力します。 - 整数: [構成値] に数値を入力します。

値: データを入力します。

追加: 構成キーを追加する場合に選択します。

キーチェーンの使用をブロックする (Kerberos のみ): [はい] にすると、パスワードがキーチェーンに保存および格納されなくなります。 ブロックされた場合、ユーザーはパスワードの保存を求められません。Kerberos チケットの有効期限が切れたときにパスワードを再入力する必要があります。 [未構成] (既定) に設定すると、Intune では、この設定は変更または更新されません。 既定では、OS によってパスワードの保存とキーチェーンへの保存が許可される場合があります。 チケットの有効期限が切れた場合、ユーザーはパスワードの再入力を求められません。

顔 ID、タッチ ID、またはパスコードが必要 (Kerberos のみ): [はい] は 、資格情報が Kerberos チケットを更新するために必要な場合に、ユーザーに顔 ID、タッチ ID、またはデバイス パスコードを強制的に入力します。 [未構成] (既定) に設定すると、Intune では、この設定は変更または更新されません。 既定では、OS では、ユーザーが Kerberos チケットを更新するために生体認証またはデバイス パスコードを使用する必要がない場合があります。 キーチェーンの使用がブロックされている場合、この設定は適用されません。

既定の領域として設定 します (Kerberos のみ): [はい] は 、入力した 領域 の値を既定の領域として設定します。 [未構成] (既定) に設定すると、Intune では、この設定は変更または更新されません。 既定では、OS によって既定の領域が設定されない場合があります。

- organizationで複数の Kerberos SSO アプリ拡張機能を構成する場合は、[はい] を選択します。

- 複数の領域を使用している場合は、[ はい] を選択します。 入力した 領域 の値を既定の領域として設定します。

- 領域が 1 つだけの場合は、[ 未構成 ] (既定値) を選択します。

自動検出をブロック する (Kerberos のみ): [はい] にすると 、Kerberos 拡張機能が LDAP と DNS を自動的に使用して Active Directory サイト名を決定できなくなります。 [未構成] (既定) に設定すると、Intune では、この設定は変更または更新されません。

マネージド アプリのみを許可 する (Kerberos のみ): [はい] に設定すると、Kerberos 拡張機能ではマネージド アプリのみが許可され、アプリ バンドル ID で入力されたすべてのアプリが資格情報にアクセスできるようになります。 [未構成] (既定) に設定すると、Intune では、この設定は変更または更新されません。 既定では、OS では、管理されていないアプリが資格情報にアクセスできる場合があります。

この機能は、以下に適用されます。

- iOS/iPadOS 14 以降

プリンシパル名 (Kerberos のみ): Kerberos プリンシパルのユーザー名を入力します。 領域名を含める必要はありません。 たとえば、

user@contoso.comでは、userはプリンシパル名、contoso.comは領域名です。- また、中かっこ

{{ }}を入力して、プリンシパル名に変数を使用することもできます。 たとえば、ユーザー名を表示するには、「Username: {{username}}」と入力します。 - 変数の置換には注意してください。 変数は UI で検証されず、大文字と小文字が区別されます。 必ず正しい情報を入力してください。

- また、中かっこ

Active Directory サイト コード (Kerberos のみ): Kerberos 拡張機能で使用する Active Directory サイトの名前を入力します。 Kerberos 拡張機能は Active Directory サイト コードを自動的に見つけることができるので、この値を変更する必要がない場合があります。

キャッシュ名 (Kerberos のみ): Kerberos キャッシュの汎用セキュリティ サービス (GSS) 名を入力します。 ほとんどの場合、この値を設定する必要はありません。

サインイン ウィンドウのテキスト (Kerberos のみ): Kerberos サインイン ウィンドウでユーザーに表示されるテキストを入力します。

この機能は、以下に適用されます。

- iOS/iPadOS 14 以降

アプリ バンドル ID (Microsoft Entra ID、Kerberos): デバイスの拡張機能を介してシングル サインオンする必要がある他のアプリのバンドル ID を入力します。 Intune に追加されたアプリのバンドル ID を取得するには、Intune 管理センターを使用します。

Microsoft Entra ID SSO アプリ拡張機能の種類を使用する場合は、次のようになります。

これらのアプリでは、Microsoft Enterprise SSO プラグインを使用して、サインインを必要とせずにユーザーを認証します。

入力したアプリ バンドル ID には、Microsoft 認証ライブラリ (MSAL) などの Microsoft ライブラリを使用していない場合は、Microsoft Entra SSO アプリ拡張機能を使用するアクセス許可があります。

これらのアプリのエクスペリエンスは、Microsoft ライブラリと比較してシームレスではない可能性があります。 MSAL 認証を使用する古いアプリ、または最新の Microsoft ライブラリを使用しないアプリは、Microsoft Azure SSO アプリ拡張機能を適切に使用するために、この一覧に追加する必要があります。

Kerberos SSO アプリ拡張機能の種類を使用する場合は、次のアプリを使用します。

- Kerberos チケット許可チケットにアクセスする

- 認証チケットにアクセスする

- アクセスが承認されているサービスに対してユーザーを認証する

ドメイン 領域マッピング (Kerberos のみ): 領域にマップする必要があるドメイン DNS サフィックスを入力します。 ホストの DNS 名が領域名と一致しない場合は、この設定を使用します。 ほとんどの場合、このカスタム ドメインから領域へのマッピングを作成する必要はありません。

PKINIT 証明書 (Kerberos のみ): Kerberos 認証に使用できる公開キー暗号化 (PKINIT) 証明書を 選択 します。 Intuneで追加した PKCS 証明書または SCEP 証明書から選択できます。

証明書の詳細については、「Microsoft Intuneでの認証に証明書を使用する」を参照してください。

壁紙

イメージのないプロファイルが既存のイメージを持つデバイスに割り当てられている場合、予期しない動作が発生する可能性があります。 たとえば、イメージを含まないプロファイルを作成します。 このプロファイルは、イメージが既に存在するデバイスに割り当てられます。 このシナリオでは、イメージをデバイスの既定値に変更するか、元のイメージをデバイスに残すことができます。 この動作は、Apple の MDM プラットフォームによって制御され、制限されます。

設定適用: デバイスの自動登録 (監視対象)

-

壁紙の表示場所: 画像を表示するデバイス上の場所を選択します。 次のようなオプションがあります:

- [未構成]: Intune では、この設定は変更または更新されません。 カスタム イメージはデバイスに追加されません。 既定では、OS によって独自のイメージが設定される場合があります。

- ロック画面: ロック画面にイメージを追加します。

- ホーム画面: ホーム画面に画像を追加します。

- ロック画面とホーム画面: ロック画面とホーム画面で同じ画像を使用します。

- 壁紙画像: 使用する既存の .png、.jpg、または.jpeg画像をアップロードします。 ファイル サイズが 750 KB 未満であることを確認してください。 追加したイメージを 削除 することもできます。

ヒント

- 壁紙ポリシーを構成する場合、Microsoft は [ 壁紙の変更をブロック する] 設定を有効にすることをお勧めします。 この設定により、ユーザーが壁紙を変更できなくなります。

- ロック画面とホーム画面に異なる画像を表示するには、ロック画面の画像を含むプロファイルを作成します。 ホーム画面イメージを使用して別のプロファイルを作成します。 iOS/iPadOS ユーザーまたはデバイス グループに両方のプロファイルを割り当てます。

関連記事

プロファイルを割り当て、その状態を監視します。

macOS デバイスのデバイス機能構成プロファイルを作成します。