チュートリアル: インターネットベースの新しいデバイスの共同管理を有効にする

セキュリティと最新のプロビジョニングのために Intune を使用してクラウドに投資する場合、Configuration Manager を使用して組織内の PC を管理するための十分に確立されたプロセスを失いたくない場合があります。 共同管理を使用すると、そのプロセスを維持できます。

このチュートリアルでは、Microsoft Entra ID とオンプレミス Active Directory の両方を使用するが 、ハイブリッド Microsoft Entra ID インスタンスがない環境で、Windows 10 以降のデバイスの共同管理を設定します。 Configuration Manager 環境には、サイト サーバーと同じサーバー上にあるすべてのサイト システムの役割を持つ単一のプライマリ サイトが含まれています。 このチュートリアルは、Windows 10 以降のデバイスが既に Intune に登録されていることを前提としています。

オンプレミスの Active Directory と Microsoft Entra ID を結合するハイブリッド Microsoft Entra インスタンスがある場合は、Configuration Manager クライアントの共同管理を有効にするチュートリアルに従うことをお勧めします。

このチュートリアルは、次の場合に使用します。

- 共同管理を行う Windows 10 以降のデバイスがあります。 これらのデバイスは、Windows Autopilot 経由でプロビジョニングされているか、ハードウェア OEM から直接提供されている可能性があります。

- 現在 Intune で管理しているインターネット上の Windows 10 以降のデバイスがあり、Configuration Manager クライアントをそれらに追加する必要があります。

このチュートリアルの内容:

- Azure とオンプレミス環境の前提条件を確認します。

- クラウド管理ゲートウェイ (CMG) のパブリック SSL 証明書を要求します。

- Configuration Manager で Azure サービスを有効にします。

- CMG をデプロイして構成します。

- CMG を使用するように管理ポイントとクライアントを構成します。

- Configuration Manager で共同管理を有効にします。

- Configuration Manager クライアントをインストールするように Intune を構成します。

前提条件

Azure サービスと環境

Azure サブスクリプション (無料試用版)。

Microsoft Entra ID P1 または P2。

デバイスを 自動登録するように Intune が構成された Microsoft Intune サブスクリプション。

ヒント

Enterprise Mobility + Security サブスクリプション 無料試用版 には、Microsoft Entra ID P1 または P2 と Microsoft Intune の両方が含まれます。

個々の Intune または Enterprise Mobility + Security ライセンスを購入してユーザーに割り当てる必要はなくなりました。 詳細については、「 製品とライセンスに関する FAQ」を参照してください。

オンプレミスのインフラストラクチャ

サポートされているバージョンの Configuration Manager Current Branch。

このチュートリアルでは、 拡張 HTTP を 使用して、公開キー インフラストラクチャのより複雑な要件を回避します。 拡張 HTTP を使用する場合、クライアントの管理に使用するプライマリ サイトは、HTTP サイト システムに Configuration Manager で生成された証明書を使用するように構成する必要があります。

モバイル デバイス管理 (MDM) 機関が Intune に設定されています。

外部証明書

CMG サーバー認証証明書。 この SSL 証明書は、パブリックでグローバルに信頼された証明書プロバイダーからの証明書です。 この証明書は、秘密キーを使用して .pfx ファイルとしてエクスポートします。

このチュートリアルの後半では、この証明書の要求を構成する方法に関するガイダンスを提供します。

アクセス許可

このチュートリアルでは、次のアクセス許可を使用してタスクを完了します。

- Microsoft Entra ID の グローバル管理者 であるアカウント

- オンプレミス インフラストラクチャの ドメイン管理者 であるアカウント

- Configuration Manager のすべてのスコープの完全管理者であるアカウント

クラウド管理ゲートウェイのパブリック証明書を要求する

デバイスがインターネット上にある場合、共同管理には Configuration Manager CMG が必要です。 CMG を使用すると、インターネット ベースの Windows デバイスがオンプレミスの Configuration Manager 展開と通信できるようになります。 デバイスと Configuration Manager 環境の間で信頼を確立するには、CMG に SSL 証明書が必要です。

このチュートリアルでは、グローバルに信頼された証明書プロバイダーから機関を派生させる CMG サーバー認証証明書 と呼ばれるパブリック証明書を使用します。 オンプレミスの Microsoft 証明機関から権限を派生させる証明書を使用して共同管理を構成することはできますが、自己署名証明書の使用はこのチュートリアルの範囲外です。

CMG サーバー認証証明書は、Configuration Manager クライアントと CMG 間の通信トラフィックを暗号化するために使用されます。 証明書は信頼されたルートにトレースし、サーバーの ID をクライアントに確認します。 パブリック証明書には、Windows クライアントが既に信頼している信頼されたルートが含まれています。

この証明書について:

- Azure で CMG サービスの一意の名前を識別し、証明書要求でその名前を指定します。

- 特定のサーバーで証明書要求を生成し、要求をパブリック証明書プロバイダーに送信して、必要な SSL 証明書を取得します。

- プロバイダーから受け取った証明書を、要求を生成したシステムにインポートします。 後で CMG を Azure にデプロイするときに、同じコンピューターを使用して証明書をエクスポートします。

- CMG がインストールされると、証明書で指定した名前を使用して、Azure に CMG サービスが作成されます。

Azure でクラウド管理ゲートウェイの一意の名前を識別する

CMG サーバー認証証明書を要求するときは、Azure でクラウド サービス (クラシック) を識別するために一意の名前にする必要があるものを指定します。 既定では、Azure パブリック クラウドは cloudapp.net を使用し、CMG は <YourUniqueDnsName>.cloudapp.net として cloudapp.net ドメイン内でホストされます。

ヒント

このチュートリアルでは、CMG サーバー認証証明書は、 contoso.com で終わる完全修飾ドメイン名 (FQDN) を使用します。 CMG を作成したら、組織のパブリック DNS で正規名レコード (CNAME) を構成します。 このレコードは、パブリック証明書で使用する名前にマップする CMG のエイリアスを作成します。

パブリック証明書を要求する前に、使用する名前が Azure で使用可能であることを確認します。 Azure でサービスを直接作成することはありません。 代わりに、Configuration Manager では、パブリック証明書で指定されている名前を使用して、CMG をインストールするときにクラウド サービスを作成します。

Microsoft Azure ポータルにサインインします。

[ リソースの作成] を選択し、[ コンピューティング ] カテゴリを選択し、[ クラウド サービス] を選択します。 [ クラウド サービス (クラシック)] ページが開きます。

[ DNS 名] には、使用するクラウド サービスのプレフィックス名を指定します。

このプレフィックスは、CMG サーバー認証証明書のパブリック証明書を要求するときに後で使用するプレフィックスと同じである必要があります。 このチュートリアルでは、MyCSG.cloudapp.net の名前空間を作成する MyCSG を使用します。 インターフェイスは、名前が使用可能か、別のサービスによって既に使用されているかを確認します。

使用する名前が使用可能であることを確認したら、証明書署名要求 (CSR) を送信する準備ができました。

証明書を要求する

次の情報を使用して、CMG の証明書署名要求をパブリック証明書プロバイダーに送信します。 環境に関連するように、次の値を変更します。

- クラウド管理ゲートウェイのサービス名を識別する MyCMG

- 会社名としての Contoso

- パブリック ドメインとしての Contoso.com

プライマリ サイト サーバーを使用して CSR を生成することをお勧めします。 証明書を取得するときは、CSR を生成したのと同じサーバーに証明書を登録する必要があります。 この登録により、証明書の秘密キーをエクスポートできます。これは必須です。

CSR を生成するときに、バージョン 2 のキー プロバイダーの種類を要求します。 バージョン 2 の証明書のみがサポートされています。

ヒント

既定では、CMG をデプロイするときに、[ CMG がクラウド配布ポイントとして機能し、Azure Storage からコンテンツを提供することを許可する ] オプションが選択されています。 クラウドベースのコンテンツは共同管理を使用する必要はありませんが、ほとんどの環境で役立ちます。

クラウドベースの配布ポイント (CDP) は非推奨です。 バージョン 2107 以降では、新しい CDP インスタンスを作成できません。 インターネット ベースのデバイスにコンテンツを提供するには、CMG がコンテンツを配布できるようにします。 詳細については、「 非推奨の機能」を参照してください。

クラウド管理ゲートウェイの CSR の詳細を次に示します。

- 共通名: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (例: MyCSG.contoso.com)

- サブジェクトの別名: 共通名 (CN) と同じ

- 組織: 組織の名前

- 部署: 組織ごとに

- 市区町村: 組織ごとに

- 状態: 組織ごとに

- 国: 組織ごとに

- キー サイズ: 2048

- プロバイダー: Microsoft RSA SChannel 暗号化プロバイダー

証明書のインポート

パブリック証明書を受け取ったら、CSR を作成したコンピューターのローカル証明書ストアにインポートします。 次に、証明書を .pfx ファイルとしてエクスポートして、Azure の CMG に使用できるようにします。

通常、パブリック証明書プロバイダーは、証明書のインポート手順を提供します。 証明書をインポートするプロセスは、次のガイダンスのようになります。

証明書がインポートされるコンピューターで、証明書の .pfx ファイルを見つけます。

ファイルを右クリックし、[ PFX のインストール] を選択します。

証明書のインポート ウィザードが起動したら、[ 次へ] を選択します。

[ インポートするファイル ] ページで、[ 次へ] を選択します。

[ パスワード ] ページの [ パスワード] ボックス に秘密キーのパスワードを入力し、[ 次へ] を選択します。

キーをエクスポート可能にするオプションを選択します。

[ 証明書ストア] ページで、[ 証明書の種類に基づいて証明書ストアを自動的に選択する] を選択し、[ 次へ] を選択します。

[完了] を選択します。

証明書をエクスポートする

サーバーから CMG サーバー認証証明書をエクスポートします。 証明書を再エクスポートすると、Azure のクラウド管理ゲートウェイで使用できるようになります。

パブリック SSL 証明書をインポートしたサーバーで、 certlm.msc を実行して Certificate Manager コンソールを開きます。

証明書マネージャー コンソールで、[ Personal>Certificates] を選択します。 次に、前の手順で登録した CMG サーバー認証証明書を右クリックし、[ すべてのタスク>Export] を選択します。

証明書のエクスポート ウィザードで、[ 次へ] を選択し、[はい] を選択し 、秘密キーをエクスポートして、[ 次へ] を選択します。

[ エクスポート ファイル形式 ] ページで、[ Personal Information Exchange - PKCS # 12 ( ] を選択します。PFX)、[ 次へ] の順に選択し、パスワードを指定します。

ファイル名には、 C:\ConfigMgrCloudMGServer のような名前を指定します。 このファイルは、Azure で CMG を作成するときに参照します。

[ 次へ] を選択し、[ 完了] を選択する前に次の設定を確認してエクスポートを完了します。

- キーのエクスポート: はい

- 証明書パスにすべての証明書を含める: はい

- ファイル形式: 個人情報交換 (*.pfx)

エクスポートが完了したら、.pfx ファイルを見つけて、インターネット ベースのクライアントを管理する Configuration Manager プライマリ サイト サーバーの C:\Certs にコピーを配置します。

Certs フォルダーは、サーバー間で証明書を移動するときに使用する一時フォルダーです。 CMG を Azure にデプロイするときに、プライマリ サイト サーバーから証明書ファイルにアクセスします。

証明書をプライマリ サイト サーバーにコピーした後、メンバー サーバー上の個人用証明書ストアから証明書を削除できます。

Configuration Manager の Azure クラウド サービス を有効にする

Configuration Manager コンソール内から Azure サービスを構成するには、Azure サービスの構成ウィザードを使用し、2 つの Microsoft Entra アプリを作成します。

- サーバー アプリ: Microsoft Entra ID の Web アプリ。

- クライアント アプリ: Microsoft Entra ID のネイティブ クライアント アプリ。

プライマリ サイト サーバーから次の手順を実行します。

Configuration Manager コンソールを開き、 管理>Cloud Services>Azure Services に移動し、[ Azure サービスの構成] を選択します。

[ Azure サービスの構成] ページで、構成するクラウド管理サービスのフレンドリ名を指定します。 たとえば、 クラウド管理サービスです。

次に、[Cloud Management>Next] を選択します。

ヒント

ウィザードで行う構成の詳細については、「 Azure サービス ウィザードの開始」を参照してください。

[ アプリのプロパティ ] ページの [Web アプリ] で、[ 参照 ] を選択して [ サーバー アプリ] ダイアログを 開きます。 [ 作成] を選択し、次のフィールドを構成します。

アプリケーション名: Cloud Management Web アプリなどのアプリのフレンドリ名を指定します。

HomePage URL: Configuration Manager ではこの値は使用されませんが、Microsoft Entra ID にはこの値が必要です。 既定では、この値は

https://ConfigMgrServiceです。アプリ ID URI: この値は、Microsoft Entra テナントで一意である必要があります。 これは、Configuration Manager クライアントがサービスへのアクセスを要求するために使用するアクセス トークン内にあります。 既定では、この値は

https://ConfigMgrServiceです。 既定値を次のいずれかの推奨形式に変更します。-

api://{tenantId}/{string}、たとえば、api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}、たとえば、https://contoso.onmicrosoft.com/ConfigMgrService

-

次に、[ サインイン] を選択し、Microsoft Entra グローバル管理者アカウントを指定します。 Configuration Manager では、これらの資格情報は保存されません。 このペルソナには Configuration Manager のアクセス許可は必要ありません。また、Azure サービス ウィザードを実行するアカウントと同じアカウントである必要はありません。

サインインすると、結果が表示されます。 [ OK] を 選択して [ サーバー アプリケーションの作成 ] ダイアログを閉じ、[ アプリのプロパティ ] ページに戻ります。

[ ネイティブ クライアント アプリ] で、[ 参照 ] を選択して [ クライアント アプリ ] ダイアログを開きます。

[ 作成] を 選択して [ クライアント アプリケーションの作成 ] ダイアログを開き、次のフィールドを構成します。

アプリケーション名: Cloud Management ネイティブ クライアント アプリなど、アプリのフレンドリ名を指定します。

応答 URL: Configuration Manager ではこの値は使用されませんが、Microsoft Entra ID には必要です。 既定では、この値は

https://ConfigMgrClientです。

次に、[ サインイン] を選択し、Microsoft Entra グローバル管理者アカウントを指定します。 Web アプリと同様に、これらの資格情報は保存されず、Configuration Manager のアクセス許可は必要ありません。

サインインすると、結果が表示されます。 [ OK] を 選択して [ クライアント アプリケーションの作成 ] ダイアログを閉じ、[ アプリのプロパティ ] ページに戻ります。 次に、[ 次へ ] を選択して続行します。

[ 検出設定の構成] ページで、[ Microsoft Entra ユーザー検出を有効にする ] チェック ボックスをオンにします。 [ 次へ] を選択し、環境の [検出 ] ダイアログの構成を完了します。

[ 概要]、[ 進行状況]、[ 完了 ] の各ページに進み、ウィザードを閉じます。

Configuration Manager で Microsoft Entra ユーザー検出用の Azure サービスが有効になりました。 本体は今のところ開いたままにします。

ブラウザーを開き、 Azure portal にサインインします。

[ すべてのサービス>Microsoft Entra ID>App registrations] を選択し、次の操作を行います。

作成した Web アプリを選択します。

[API のアクセス許可] に移動し、[テナントの管理者の同意を付与する] を選択し、[はい] を選択します。

作成したネイティブ クライアント アプリを選択します。

[API のアクセス許可] に移動し、[テナントの管理者の同意を付与する] を選択し、[はい] を選択します。

Configuration Manager コンソールで、 管理>Overview>Cloud Services>Azure Services に移動し、Azure サービスを選択します。 次に、 Microsoft Entra ユーザーの [検出 ] を右クリックし、[ 今すぐ完全検出を実行] を選択します。 [はい] を選択して操作を確定します。

プライマリ サイト サーバーで Configuration Manager SMS_AZUREAD_DISCOVERY_AGENT.log ファイルを開き、次のエントリを探して、検出が機能していることを確認します。 Microsoft Entra ユーザーの UDX が正常に発行されました。

既定では、ログ ファイルは %Program_Files%\Microsoft Configuration Manager\Logs にあります。

Azure でクラウド サービスを作成する

チュートリアルのこのセクションでは、CMG クラウド サービスを作成し、両方のサービスの DNS CNAME レコードを作成します。

CMG を作成する

Azure にクラウド管理ゲートウェイをサービスとしてインストールするには、次の手順に従います。 CMG は、階層の最上位サイトにインストールされます。 このチュートリアルでは、証明書が登録およびエクスポートされたプライマリ サイトを引き続き使用します。

プライマリ サイト サーバーで、Configuration Manager コンソールを開きます。 [管理>Overview>Cloud Services>Cloud Management Gateway] に移動し、[クラウド管理ゲートウェイの作成] を選択します。

[ 全般 ] ページで、次の手順を実行します。

Azure 環境のクラウド 環境を選択します。 このチュートリアルでは 、AzurePublicCloud を使用します。

[ Azure Resource Manager のデプロイ] を選択します。

Azure サブスクリプションにサインインします。 Configuration Manager では、Configuration Manager で Azure クラウド サービスを有効にしたときに構成した情報に基づいて追加情報が入力されます。

[次へ] を選んで続行します。

[ 設定] ページで、 ConfigMgrCloudMGServer.pfx という名前のファイルを参照して選択します。 このファイルは、CMG サーバー認証証明書をインポートした後にエクスポートしたファイルです。 パスワードを指定すると、.pfx 証明書ファイルの詳細に基づいて、 サービス名 と 展開名 の情報が自動的に入力されます。

リージョン情報を設定します。

リソース グループの場合は、既存のリソース グループを使用するか、ConfigMgrCloudServices などのスペースを使用しないフレンドリ名のグループを作成します。 グループを作成する場合、グループは Azure のリソース グループとして追加されます。

大規模に構成する準備が整っていない限り、VM インスタンスに「1」と入力します。 仮想マシン (VM) インスタンスの数により、1 つの CMG クラウド サービスをスケールアウトして、より多くのクライアント接続をサポートできます。 後で Configuration Manager コンソールを使用して、使用する VM インスタンスの数を返して編集できます。

[ クライアント証明書失効の確認 ] チェック ボックスをオンにします。

[ CMG がクラウド配布ポイントとして機能し、Azure ストレージからコンテンツを提供することを許可 する] チェック ボックスをオンにします。

[次へ] を選んで続行します。

[アラート] ページで値を確認し、[次へ] を選択します。

[概要] ページを確認し、[次へ] を選択して CMG クラウド サービスを作成します。 [ 閉じる] を選択してウィザードを完了します。

Configuration Manager コンソールの CMG ノードで、新しいサービスを表示できるようになりました。

DNS CNAME レコードを作成する

CMG の DNS エントリを作成するときに、企業ネットワークの内外で Windows 10 以降のデバイスが名前解決を使用して Azure で CMG クラウド サービスを見つけられるようにします。

CNAME レコードの例は MyCMG.contoso.com であり、 MyCMG.cloudapp.net になります。 例の中で:

会社名は Contoso で、パブリック DNS 名前空間は contoso.com です。

CMG サービス名は MyCMG で、Azure で MyCMG.cloudapp.net されます。

CMG を使用するように管理ポイントとクライアントを構成する

オンプレミスの管理ポイントとクライアントがクラウド管理ゲートウェイを使用できるようにする設定を構成します。

クライアント通信には拡張 HTTP を使用するため、HTTPS 管理ポイントを使用する必要はありません。

CMG 接続ポイントを作成する

拡張 HTTP をサポートするようにサイトを構成します。

Configuration Manager コンソールで、 管理>Overview>Site Configuration>Sites に移動します。 プライマリ サイトのプロパティを開きます。

[Communication Security]\(通信セキュリティ\) タブで、[HTTP サイト システムに Configuration Manager で生成された証明書を使用する] の [HTTPS または HTTP] オプションを選択します。 次に、[ OK] を 選択して構成を保存します。

[管理>Overview>Site Configuration>Servers および Site System Roles に移動します。 CMG 接続ポイントをインストールする管理ポイントを持つサーバーを選択します。

[サイト システムの役割の追加>Next>Next] を選択します。

[ クラウド管理ゲートウェイ接続ポイント] を選択し、[ 次へ ] を選択して続行します。

[クラウド管理ゲートウェイ接続ポイント] ページで既定の選択内容を確認し、正しい CMG が選択されていることを確認します。

複数の CMG がある場合は、ドロップダウン リストを使用して別の CMG を指定できます。 インストール後に、使用中の CMG を変更することもできます。

[次へ] を選んで続行します。

[ 次へ ] を選択してインストールを開始し、[ 完了 ] ページで結果を表示します。 [ 閉じる] を選択して、接続ポイントのインストールを完了します。

[管理>Overview>Site Configuration>Servers および Site System Roles に移動します。 接続ポイントをインストールした管理ポイントの [プロパティ] を開きます。

[ 全般 ] タブで、[ Configuration Manager クラウド管理ゲートウェイトラフィックを許可する ] チェック ボックスをオンにし、[ OK] を 選択して構成を保存します。

ヒント

共同管理を有効にする必要はありませんが、ソフトウェアの更新ポイントに対して同じ編集を行うことをお勧めします。

CMG を使用するようにクライアントに指示するようにクライアント設定を構成する

クライアント設定を使用して、CMG と通信するように Configuration Manager クライアントを構成します。

Configuration Manager コンソール>Administration>Overview>Client Settings を開き、[既定のクライアント設定] 情報を編集します。

[ Cloud Services] を選択します。

[ 既定の設定] ページで 、次の設定を [はい] に設定します。

新しい Windows 10 ドメイン参加済みデバイスを Microsoft Entra ID に自動的に登録する

クライアントがクラウド管理ゲートウェイを使用できるようにする

クラウド配布ポイントへのアクセスを許可する

[ クライアント ポリシー] ページで、[ インターネット クライアントからのユーザー ポリシー要求を有効にする] を[はい] に設定します。

[ OK] を選択 して、この構成を保存します。

Configuration Manager での共同管理を有効にする

Azure の構成、サイト システムの役割、およびクライアント設定を設定すると、共同管理を有効にするように Configuration Manager を構成できます。 ただし、このチュートリアルが完了する前に共同管理を有効にした後でも、Intune でいくつかの構成を行う必要があります。

これらのタスクの 1 つは、Configuration Manager クライアントを展開するように Intune を構成することです。 このタスクは、共同管理構成ウィザード内から使用できるクライアント展開用のコマンド ラインを保存することで簡単になります。 そのため、Intune の構成を完了する前に、共同管理を有効にしています。

"パイロット グループ" という用語は、共同管理機能と構成ダイアログ全体で使用されます。 パイロット グループは、Configuration Manager デバイスのサブセットを含むコレクションです。 初期テストにはパイロット グループを使用します。 すべての Configuration Manager デバイスのワークロードを移動する準備ができるまで、必要に応じてデバイスを追加します。

ワークロードにパイロット グループを使用できる時間制限はありません。 すべての Configuration Manager デバイスにワークロードを移動したくない場合は、パイロット グループを無期限に使用できます。

パイロット グループを作成する手順を開始する前に、適切なコレクションを作成することをお勧めします。 その後、プロシージャを終了せずにそのコレクションを選択できます。 ワークロードごとに異なるパイロット グループを割り当てることができるため、複数のコレクションが必要になる場合があります。

バージョン 2111 以降の共同管理を有効にする

Configuration Manager バージョン 2111 以降では、共同管理オンボード エクスペリエンスが変更されました。 クラウド接続構成ウィザードを使用すると、共同管理やその他のクラウド機能を簡単に有効にすることができます。 推奨される既定値の合理化されたセットを選択することも、クラウドアタッチ機能をカスタマイズすることもできます。 また、クライアントの識別に役立つ 、共同管理対象デバイス用の 新しい組み込みデバイス コレクションもあります。 共同管理を有効にする方法の詳細については、「 クラウドアタッチを有効にする」を参照してください。

注:

新しいウィザードでは、共同管理を有効にすると同時にワークロードを移動しません。 ワークロードを移動するには、クラウドアタッチを有効にした後で共同管理プロパティを編集します。

バージョン 2107 以前の共同管理を有効にする

共同管理を有効にする場合は、Azure パブリック クラウド、Azure Government クラウド、または Azure China 21Vianet クラウド (バージョン 2006 で追加) を使用できます。 共同管理を有効にするには、次の手順に従います。

Configuration Manager コンソールで、[ 管理 ] ワークスペースに移動し、[ Cloud Services] を展開し、[ クラウドアタッチ ] ノードを選択します。 リボンで [ クラウドアタッチの構成 ] を選択して、クラウドアタッチ構成ウィザードを開きます。

バージョン 2103 以前の場合は、[ Cloud Services ] を展開し、[ 共同管理 ] ノードを選択します。 リボン の [共同管理の構成] を選択して、共同管理構成ウィザードを開きます。

ウィザードのオンボード ページで、 Azure 環境の場合は、次のいずれかの環境を選択します。

Azure パブリック クラウド

Azure Government クラウド

Azure China クラウド (バージョン 2006 で追加)

注:

Azure China クラウドにオンボードする前に、Configuration Manager クライアントをデバイスの最新バージョンに更新します。

Azure China クラウドまたは Azure Government クラウドを選択すると、テナントアタッチの [Microsoft Endpoint Manager 管理センターにアップロード] オプションが無効になります。

[サインイン] を選びます。 Microsoft Entra グローバル管理者としてサインインし、[ 次へ] を選択します。 このウィザードの目的で、この 1 回サインインします。 資格情報は保存されず、他の場所では再利用されません。

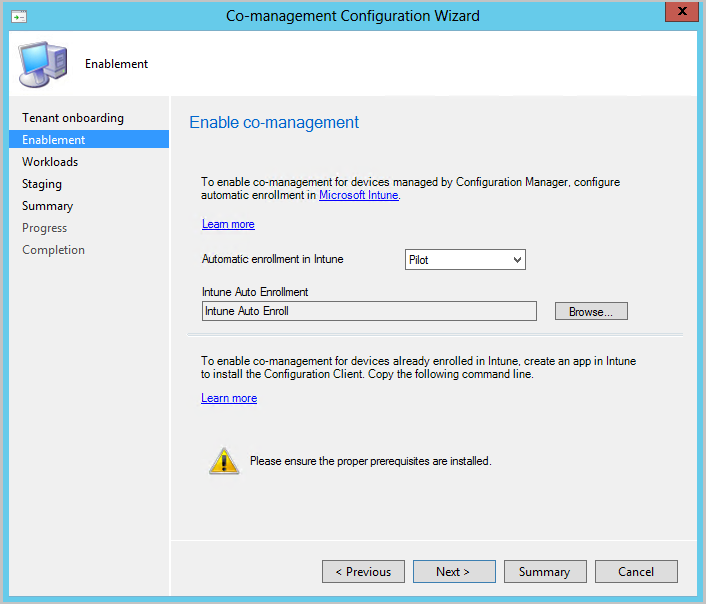

[有効化] ページ で 、次の設定を選択します。

Intune での自動登録: 既存の Configuration Manager クライアントの Intune での自動クライアント登録を有効にします。 このオプションを使用すると、クライアントのサブセットで共同管理を有効にして、最初に共同管理をテストしてから、段階的なアプローチを使用して共同管理をロールアウトできます。 ユーザーがデバイスの登録を解除すると、ポリシーの次の評価時にデバイスが再登録されます。

- パイロット: Intune 自動登録 コレクションのメンバーである Configuration Manager クライアントのみが Intune に自動的に登録されます。

- すべて: Windows 10 バージョン 1709 以降を実行しているすべてのクライアントに対して自動登録を有効にします。

- なし: すべてのクライアントの自動登録を無効にします。

Intune 自動登録: このコレクションには、共同管理にオンボードするすべてのクライアントが含まれている必要があります。 基本的には、他のすべてのステージング コレクションのスーパーセットです。

自動登録は、すべてのクライアントに対して即時に行うわけではありません。 この動作は、大規模な環境での登録のスケーリングを向上するのに役立ちます。 Configuration Manager は、クライアントの数に基づいて登録をランダム化します。 たとえば、環境に 100,000 個のクライアントがある場合、この設定を有効にすると、登録は数日にわたって行われます。

新しい共同管理デバイスが、Microsoft Entra デバイス トークンに基づいて Microsoft Intune サービスに自動的に登録されるようになりました。 自動登録が開始されるまで、ユーザーがデバイスにサインインするのを待つ必要はありません。 この変更は、登録状態 が [保留中のユーザー サインイン] を持つデバイスの数を減らすのに役立ちます。 この動作をサポートするには、デバイスで Windows 10 バージョン 1803 以降が実行されている必要があります。 詳細については、「 共同管理登録の状態」を参照してください。

既に共同管理に登録されているデバイスがある場合は、 前提条件を満たした直後に新しいデバイスが登録されます。

Intune に既に登録されているインターネット ベースのデバイスの場合は、 Enablement ページでコマンドをコピーして保存します。 このコマンドを使用して、Configuration Manager クライアントをインターネット ベースのデバイス用のアプリとして Intune にインストールします。 このコマンドを今すぐ保存しない場合は、いつでも共同管理構成を確認してこのコマンドを取得できます。

ヒント

このコマンドは、クラウド管理ゲートウェイの設定など、すべての前提条件を満たしている場合にのみ表示されます。

[ ワークロード ] ページで、ワークロードごとに、Intune で管理するために移動するデバイス グループを選択します。 詳細については、「 ワークロード」を参照してください。

共同管理のみを有効にする場合は、ワークロードを今すぐ切り替える必要はありません。 ワークロードは後で切り替えることができます。 詳細については、「 ワークロードを切り替える方法」を参照してください。

- パイロット Intune: [ステージング ] ページで指定するパイロット コレクション内のデバイスに対してのみ、関連付けられているワークロードを切り替えます。 各ワークロードには、異なるパイロット コレクションを含めることができます。

- Intune: すべての共同管理 Windows 10 以降のデバイスに関連付けられているワークロードを切り替えます。

重要

ワークロードを切り替える前に、Intune で対応するワークロードを適切に構成してデプロイしていることを確認してください。 ワークロードが常にデバイスの管理ツールの 1 つによって管理されていることを確認します。

[ ステージング ] ページで、 パイロット Intune に設定されている各ワークロードのパイロット コレクションを指定します。

![共同管理構成ウィザードの [ステージング] ページのスクリーンショット。パイロット コレクションを指定するためのオプションがあります。](media/3555750-co-management-onboarding-staging.png)

共同管理を有効にするには、ウィザードを完了します。

Intune を使用して Configuration Manager クライアントを展開する

Intune を使用して、現在 Intune でのみ管理されている Windows 10 以降のデバイスに Configuration Manager クライアントをインストールできます。

その後、以前に管理されていない Windows 10 以降のデバイスが Intune に登録されると、Configuration Manager クライアントが自動的にインストールされます。

注:

Autopilot を経由するデバイスに Configuration Manager クライアントを展開する予定の場合は、デバイスではなく Configuration Manager クライアントの割り当てをユーザーに設定することをお勧めします。

このアクションにより、 Autopilot 中に基幹業務アプリと Win32 アプリのインストールの競合が回避されます。

Configuration Manager クライアントをインストールする Intune アプリを作成する

プライマリ サイト サーバーから、 Microsoft Intune 管理センターにサインインします。 次に、[ アプリ>すべてのアプリ>追加] に移動します。

[アプリの種類] で、[その他] で [基幹業務アプリ] を選択します。

[アプリ パッケージ ファイル] で、Configuration Manager ファイル ccmsetup.msi の場所 (C:\Program Files\Microsoft Configuration Manager\bin\i386\ccmsetup.msiなど) を参照します。 次に、[開く>OK] を選択します。

[ アプリ情報] を選択し、次の詳細を指定します。

説明: Configuration Manager クライアントと入力します。

発行元: 「Microsoft」と入力します。

コマンド ライン引数:

CCMSETUPCMDコマンドを指定します。 共同管理構成ウィザードの [有効化] ページから保存したコマンドを使用できます。 このコマンドには、クラウド サービスの名前と、デバイスが Configuration Manager クライアント ソフトウェアをインストールできるようにする追加の値が含まれています。コマンド ライン構造体は、

CCMSETUPCMDとSMSSiteCodeパラメーターのみを使用する次の例のようになります。CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"ヒント

使用可能なコマンドがない場合は、Configuration Manager コンソールで

CoMgmtSettingsProdのプロパティを表示して、コマンドのコピーを取得できます。 コマンドは、CMG の設定など、すべての前提条件を満たしている場合にのみ表示されます。

[OK] を選択>[追加] を選択します。 アプリが作成され、Intune コンソールで使用できるようになります。 アプリを使用できるようになったら、次のセクションを使用して、Intune からデバイスにアプリを割り当てることができます。

Intune アプリを割り当てて Configuration Manager クライアントをインストールする

次の手順では、前の手順で作成した Configuration Manager クライアントをインストールするためのアプリをデプロイします。

Microsoft Intune 管理センターにサインインします。 [ アプリ>すべてのアプリ] を選択し、[ ConfigMgr クライアント セットアップ ブートストラップ] を選択します。 これは、Configuration Manager クライアントをデプロイするために作成したアプリです。

[プロパティ] を選択し、[割り当て] に [編集] を選択します。 [必要な割り当て] で [グループの追加] を選択して、共同管理に参加するユーザーとデバイスを持つ Microsoft Entra グループを設定します。

[ 確認と保存>保存] を 選択して構成を保存します。 これで、アプリを割り当てたユーザーとデバイスにアプリが必要になりました。 アプリが Configuration Manager クライアントをデバイスにインストールすると、共同管理によって管理されます。

概要

このチュートリアルの構成手順を完了したら、デバイスの共同管理を開始できます。

次の手順

- 共同管理ダッシュボードを使用して、 共同管理デバイスの状態を確認します。

- Windows Autopilot を使用して新しいデバイスをプロビジョニングします。

- 条件付きアクセスと Intune コンプライアンス規則を使用して、企業リソースへのユーザー アクセスを管理します。