チュートリアル: 既存の Configuration Manager クライアントの共同管理を有効にする

共同管理では、組織内の PC を管理するために Configuration Manager を使用するという確立されたプロセスを維持できます。 それと同時に、セキュリティと最新のプロビジョニングのために Intune を使用することでクラウドに投資します。

このチュートリアルでは、Configuration Manager に既に登録されている Windows 10 以降のデバイスの共同管理を設定します。 このチュートリアルは、既に Configuration Manager を使用して Windows 10 以降のデバイスを管理することを前提としています。

このチュートリアルは、次の場合に使用します。

ハイブリッド Microsoft Entra 構成で Microsoft Entra ID に接続できるオンプレミスの Active Directory があります。

オンプレミスの AD と Microsoft Entra ID を結合するハイブリッド Microsoft Entra ID を展開できない場合は、コンパニオン チュートリアル「 新しいインターネット ベースの Windows 10 以降のデバイスの共同管理を有効にする」に従うことをお勧めします。

クラウド接続する既存の Configuration Manager クライアントがあります。

このチュートリアルでは、次の操作を行います。

- Azure とオンプレミス環境の前提条件を確認する

- ハイブリッド Microsoft Entra ID を設定する

- Microsoft Entra ID に登録するように Configuration Manager クライアント エージェントを構成する

- デバイスを自動登録するように Intune を構成する

- Configuration Manager での共同管理を有効にする

前提条件

Azure サービスと環境

Azure サブスクリプション (無料試用版)

Microsoft Entra ID P1 または P2

Microsoft Intune サブスクリプション

ヒント

Enterprise Mobility + Security (EMS) サブスクリプションには、Microsoft Entra ID P1 または P2 と Microsoft Intune の両方が含まれています。 EMS サブスクリプション (無料試用版)。

環境内にまだ存在しない場合は、このチュートリアルでは、オンプレミスの Active Directory と Microsoft Entra テナントの間で Microsoft Entra Connect を構成します。

注:

Microsoft Entra ID にのみ登録されているデバイスは、共同管理ではサポートされていません。 この構成は、 職場参加と呼ばれることもあります。 Microsoft Entra ID または Microsoft Entra ハイブリッドに参加している必要があります。 詳細については、「 Microsoft Entra 登録済み状態のデバイスの処理」を参照してください。

オンプレミスのインフラストラクチャ

- Configuration Manager Current Branch のサポートされているバージョン

- モバイル デバイス管理 (MDM) 機関を Intune に設定する必要があります。

アクセス許可

このチュートリアルでは、次のアクセス許可を使用してタスクを完了します。

- オンプレミス インフラストラクチャの ドメイン管理者 であるアカウント

- Configuration Manager のすべてのスコープの完全な管理者であるアカウント

- Microsoft Entra ID の グローバル管理者 であるアカウント

- テナントへのサインインに使用するアカウントに Intune ライセンスが割り当てられていることを確認します。 そうしないと、予期しないエラーが発生したというエラー メッセージでサインイン が失敗します。

ハイブリッド Microsoft Entra ID を設定する

ハイブリッド Microsoft Entra ID を設定する場合、実際には、Microsoft Entra Connect と Active Directory フェデレーション サービス (ADFS) を使用して、オンプレミス AD と Microsoft Entra ID の統合を設定します。 構成が成功すると、ワーカーはオンプレミスの AD 資格情報を使用して外部システムにシームレスにサインインできます。

重要

このチュートリアルでは、マネージド ドメインのハイブリッド Microsoft Entra ID を設定するためのベアボーン プロセスについて詳しく説明します。 このプロセスについて理解し、ハイブリッド Microsoft Entra ID を理解してデプロイするためのガイドとしてこのチュートリアルに依存しないことをお勧めします。

ハイブリッド Microsoft Entra ID の詳細については、Microsoft Entra ドキュメントの次の記事を参照してください。

Microsoft Entra Connect を設定する

ハイブリッド Microsoft Entra ID では、オンプレミスの Active Directory (AD) にコンピューター アカウントを保持し、Microsoft Entra ID 内のデバイス オブジェクトを同期させるために Microsoft Entra Connect の構成が必要です。

バージョン 1.1.819.0 以降、Microsoft Entra Connect には、Microsoft Entra ハイブリッド参加を構成するためのウィザードが用意されています。 そのウィザードを使用すると、構成プロセスが簡略化されます。

Microsoft Entra Connect を構成するには、Microsoft Entra ID のグローバル管理者の資格情報が必要です。 次の手順は、Microsoft Entra Connect の設定に対して権限があると見なすべきではありませんが、Intune と Configuration Manager の間の共同管理の構成を効率化するためにここで提供されています。 Microsoft Entra ID の設定に関するこのおよび関連する手順に関する権限のあるコンテンツについては、Microsoft Entra ドキュメントの「マネージド ドメイン用に Microsoft Entra ハイブリッド参加を構成する 」を参照してください。

Microsoft Entra Connect を使用して Microsoft Entra ハイブリッド参加を構成する

最新バージョンの Microsoft Entra Connect (1.1.819.0 以降) を取得してインストールします。

Microsoft Entra Connect を起動し、[ 構成] を選択します。

[ その他のタスク ] ページで、[ デバイス オプションの構成] を選択し、[ 次へ] を選択します。

[ 概要 ] ページで、[ 次へ] を選択します。

[ Microsoft Entra ID に接続する ] ページで、Microsoft Entra ID のグローバル管理者の資格情報を入力します。

[ デバイス オプション ] ページで、[ Microsoft Entra ハイブリッド参加の構成] を選択し、[ 次へ] を選択します。

[ デバイス オペレーティング システム ] ページで、Active Directory 環境内のデバイスで使用されるオペレーティング システムを選択し、[ 次へ] を選択します。

Windows ダウンレベル ドメイン参加済みデバイスをサポートするオプションを選択できますが、デバイスの共同管理は Windows 10 以降でのみサポートされることに注意してください。

[SCP] ページで、Microsoft Entra Connect でサービス接続ポイント (SCP) を構成するオンプレミスフォレストごとに、次の手順を実行し、[次へ] を選択します。

- フォレストを選択します。

- 認証サービスを選択します。 フェデレーション ドメインがある場合は、組織が Windows 10 以降のクライアントのみを持ち、コンピューター/デバイス同期を構成しているか、組織が シームレスSSO を使用している場合を除き、AD FS サーバーを選択します。

- [ 追加] をクリックして、エンタープライズ管理者の資格情報を入力します。

マネージド ドメインがある場合は、この手順をスキップします。

[ フェデレーション構成 ] ページで、AD FS 管理者の資格情報を入力し、[ 次へ] を選択します。

[ 構成の準備完了 ] ページで、[構成] を選択 します。

[ 構成の完了] ページで、[終了] を選択 します。

ドメインに参加している Windows デバイスの Microsoft Entra ハイブリッド参加の完了に関する問題が発生した場合は、「 Windows の現在のデバイスでの Microsoft Entra ハイブリッド参加のトラブルシューティング」を参照してください。

Microsoft Entra ID に登録するようにクライアントに指示するようにクライアント設定を構成する

クライアント設定を使用して、Microsoft Entra ID に自動的に登録するように Configuration Manager クライアントを構成します。

Configuration Manager コンソール>Administration>Overview>Client Settings を開き、既定のクライアント設定を編集します。

[ Cloud Services] を選択します。

[ 既定の設定] ページで、[ 新しい Windows 10 ドメイン参加済みデバイスを Microsoft Entra ID で自動的に登録 する] を [ はい] に設定します。

[ OK] を選択 して、この構成を保存します。

Intune へのデバイスの自動登録を構成する

次に、Intune でデバイスの自動登録を設定します。 自動登録では、Configuration Manager で管理するデバイスは Intune に自動的に登録されます。

自動登録を使用すると、ユーザーは Windows 10 以降のデバイスを Intune に登録することもできます。 デバイスは、ユーザーが個人所有のデバイスに職場アカウントを追加するとき、または会社所有のデバイスが Microsoft Entra ID に参加したときに登録されます。

Azure portal にサインインし、[Microsoft Entra ID>Mobility (MDM と MAM)>Microsoft Intune] を選択します。

MDM ユーザー スコープを構成します。 次のいずれかを指定して、Microsoft Intune によって管理されるユーザーのデバイスを構成し、URL 値の既定値をそのまま使用します。

一部: Windows 10 以降のデバイスを自動的に登録できる グループ を選択する

すべて: すべてのユーザーが Windows 10 以降のデバイスを自動的に登録できます

なし: MDM の自動登録を無効にする

重要

グループに対して MAM ユーザー スコープと自動 MDM 登録 (MDM ユーザー スコープ) の両方が有効になっている場合、MAM のみが有効になります。 職場で個人用デバイスに参加するときに、そのグループ内のユーザーに対して追加されるのはモバイル アプリケーション管理 (MAM) のみです。 デバイスは自動的に MDM に登録されません。

Configuration Manager がデバイスを Intune に登録するように設定されている場合でも、デバイス トークン登録の MDM ユーザー スコープを変更する必要があります。 Configuration Manager では、サイト データベースに格納されている MDM URL を使用して、クライアントが想定される Intune テナントに属していることを確認します。

[ 保存] を 選択して、自動登録の構成を完了します。

モビリティ (MDM と MAM) に戻り、[Microsoft Intune 登録] を選択します。

注:

一部のテナントには、構成するこれらのオプションがない場合があります。

Microsoft Intune は、Microsoft Entra ID 用の MDM アプリを構成する方法です。 Microsoft Intune 登録 は、iOS および Android 登録に多要素認証ポリシーを適用するときに作成される特定の Microsoft Entra アプリです。 詳細については、「Intune へのデバイスの登録で多要素認証を要求する」を参照してください。

[MDM ユーザー スコープ] で、[ すべて] を選択し、[ 保存] を選択します。

Configuration Manager での共同管理を有効にする

ハイブリッド Microsoft Entra のセットアップと Configuration Manager クライアント構成が整ったら、スイッチを反転させ、Windows 10 以降のデバイスの共同管理を有効にする準備が整いました。 "パイロット グループ" という語句は、共同管理機能と構成ダイアログ全体で使用されます。 パイロット グループは、Configuration Manager デバイスのサブセットを含むコレクションです。 すべての Configuration Manager デバイスのワークロードを移動する準備ができるまで、必要に応じてデバイスを追加して、最初のテストに パイロット グループ を使用します。 ワークロードにパイロット グループを使用できる時間制限はありません。 すべての Configuration Manager デバイスにワークロードを移動しない場合は、 パイロット グループ を無期限に使用できます。

共同管理を有効にすると、コレクションを パイロット グループとして割り当てます。 これは、共同管理構成をテストする少数のクライアントを含むグループです。 プロシージャを開始する前に、適切なコレクションを作成することをお勧めします。 その後、プロシージャを終了せずにそのコレクションを選択できます。 ワークロードごとに異なる パイロット グループ を割り当てることができるので、複数のコレクションが必要になる場合があります。

注:

デバイスは Microsoft Entra デバイス トークンに基づいて Microsoft Intune サービスに登録され、ユーザー トークンには登録されないため、登録には既定の Intune 登録制限 のみが適用されます。

バージョン 2111 以降の共同管理を有効にする

Configuration Manager バージョン 2111 以降では、共同管理オンボード エクスペリエンスが変更されました。 クラウド接続構成ウィザードを使用すると、共同管理やその他のクラウド機能を簡単に有効にすることができます。 推奨される既定値の合理化されたセットを選択することも、クラウドアタッチ機能をカスタマイズすることもできます。 また、クライアントの識別に役立つ 、共同管理対象デバイス用の 新しい組み込みデバイス コレクションもあります。 共同管理を有効にする方法の詳細については、「 クラウドアタッチを有効にする」を参照してください。

注:

新しいウィザードでは、共同管理を有効にすると同時にワークロードを移動しません。 ワークロードを移動するには、クラウドアタッチを有効にした後で共同管理プロパティを編集します。

バージョン 2107 以前の共同管理を有効にする

共同管理を有効にする場合は、Azure パブリック クラウド、Azure Government クラウド、または Azure China 21Vianet クラウド (バージョン 2006 で追加) を使用できます。 共同管理を有効にするには、次の手順に従います。

Configuration Manager コンソールで、[ 管理 ] ワークスペースに移動し、[ Cloud Services] を展開し、[ クラウドアタッチ ] ノードを選択します。 リボンで [ クラウドアタッチの構成 ] を選択して、クラウドアタッチ構成ウィザードを開きます。

バージョン 2103 以前の場合は、[ Cloud Services ] を展開し、[ 共同管理 ] ノードを選択します。 リボン の [共同管理の構成] を選択して、共同管理構成ウィザードを開きます。

ウィザードのオンボード ページで、 Azure 環境の場合は、次のいずれかの環境を選択します。

Azure パブリック クラウド

Azure Government クラウド

Azure China クラウド (バージョン 2006 で追加)

注:

Azure China クラウドにオンボードする前に、Configuration Manager クライアントをデバイスの最新バージョンに更新します。

Azure China クラウドまたは Azure Government クラウドを選択すると、テナントアタッチの [Microsoft Endpoint Manager 管理センターにアップロード] オプションが無効になります。

[サインイン] を選びます。 Microsoft Entra グローバル管理者としてサインインし、[ 次へ] を選択します。 このウィザードの目的で、この 1 回サインインします。 資格情報は保存されず、他の場所では再利用されません。

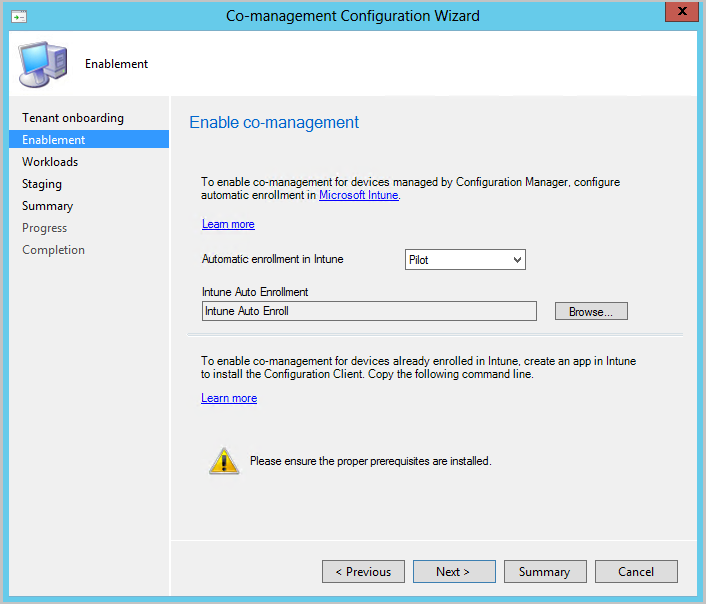

[有効化] ページ で 、次の設定を選択します。

Intune での自動登録: 既存の Configuration Manager クライアントの Intune での自動クライアント登録を有効にします。 このオプションを使用すると、クライアントのサブセットで共同管理を有効にして、最初に共同管理をテストしてから、段階的なアプローチを使用して共同管理をロールアウトできます。 ユーザーがデバイスの登録を解除すると、ポリシーの次の評価時にデバイスが再登録されます。

- パイロット: Intune 自動登録 コレクションのメンバーである Configuration Manager クライアントのみが Intune に自動的に登録されます。

- すべて: Windows 10 バージョン 1709 以降を実行しているすべてのクライアントに対して自動登録を有効にします。

- なし: すべてのクライアントの自動登録を無効にします。

Intune 自動登録: このコレクションには、共同管理にオンボードするすべてのクライアントが含まれている必要があります。 基本的には、他のすべてのステージング コレクションのスーパーセットです。

自動登録は、すべてのクライアントに対して即時に行うわけではありません。 この動作は、大規模な環境での登録のスケーリングを向上するのに役立ちます。 Configuration Manager は、クライアントの数に基づいて登録をランダム化します。 たとえば、環境に 100,000 個のクライアントがある場合、この設定を有効にすると、登録は数日にわたって行われます。

新しい共同管理デバイスが、Microsoft Entra デバイス トークンに基づいて Microsoft Intune サービスに自動的に登録されるようになりました。 自動登録が開始されるまで、ユーザーがデバイスにサインインするのを待つ必要はありません。 この変更は、登録状態 が [保留中のユーザー サインイン] を持つデバイスの数を減らすのに役立ちます。 この動作をサポートするには、デバイスで Windows 10 バージョン 1803 以降が実行されている必要があります。 詳細については、「 共同管理登録の状態」を参照してください。

既に共同管理に登録されているデバイスがある場合は、 前提条件を満たした直後に新しいデバイスが登録されます。

Intune に既に登録されているインターネット ベースのデバイスの場合は、 Enablement ページでコマンドをコピーして保存します。 このコマンドを使用して、Configuration Manager クライアントをインターネット ベースのデバイス用のアプリとして Intune にインストールします。 このコマンドを今すぐ保存しない場合は、いつでも共同管理構成を確認してこのコマンドを取得できます。

ヒント

このコマンドは、クラウド管理ゲートウェイの設定など、すべての前提条件を満たしている場合にのみ表示されます。

[ ワークロード ] ページで、ワークロードごとに、Intune で管理するために移動するデバイス グループを選択します。 詳細については、「 ワークロード」を参照してください。

共同管理のみを有効にする場合は、ワークロードを今すぐ切り替える必要はありません。 ワークロードは後で切り替えることができます。 詳細については、「 ワークロードを切り替える方法」を参照してください。

- パイロット Intune: [ステージング ] ページで指定するパイロット コレクション内のデバイスに対してのみ、関連付けられているワークロードを切り替えます。 各ワークロードには、異なるパイロット コレクションを含めることができます。

- Intune: すべての共同管理 Windows 10 以降のデバイスに関連付けられているワークロードを切り替えます。

重要

ワークロードを切り替える前に、Intune で対応するワークロードを適切に構成してデプロイしていることを確認してください。 ワークロードが常にデバイスの管理ツールの 1 つによって管理されていることを確認します。

[ ステージング ] ページで、 パイロット Intune に設定されている各ワークロードのパイロット コレクションを指定します。

![共同管理構成ウィザードの [ステージング] ページのスクリーンショット。パイロット コレクションを指定するためのオプションがあります。](media/3555750-co-management-onboarding-staging.png)

共同管理を有効にするには、ウィザードを完了します。