iOS/iPadOS デバイスで Microsoft Enterprise SSO プラグインを使用する

Microsoft Enterprise SSO プラグインは、Apple デバイスにシングル サインオン (SSO) 機能を提供する Microsoft Entra ID の機能です。 このプラグインでは、Apple のシングル サインオン アプリ拡張フレームワークを使用しています。

- iOS/iPadOS デバイスの場合、Enterprise SSO プラグインには SSO アプリ拡張機能が含まれています。

- macOS デバイスの場合、Enterprise SSO プラグインには プラットフォーム SSO と SSO アプリ拡張機能が含まれています。

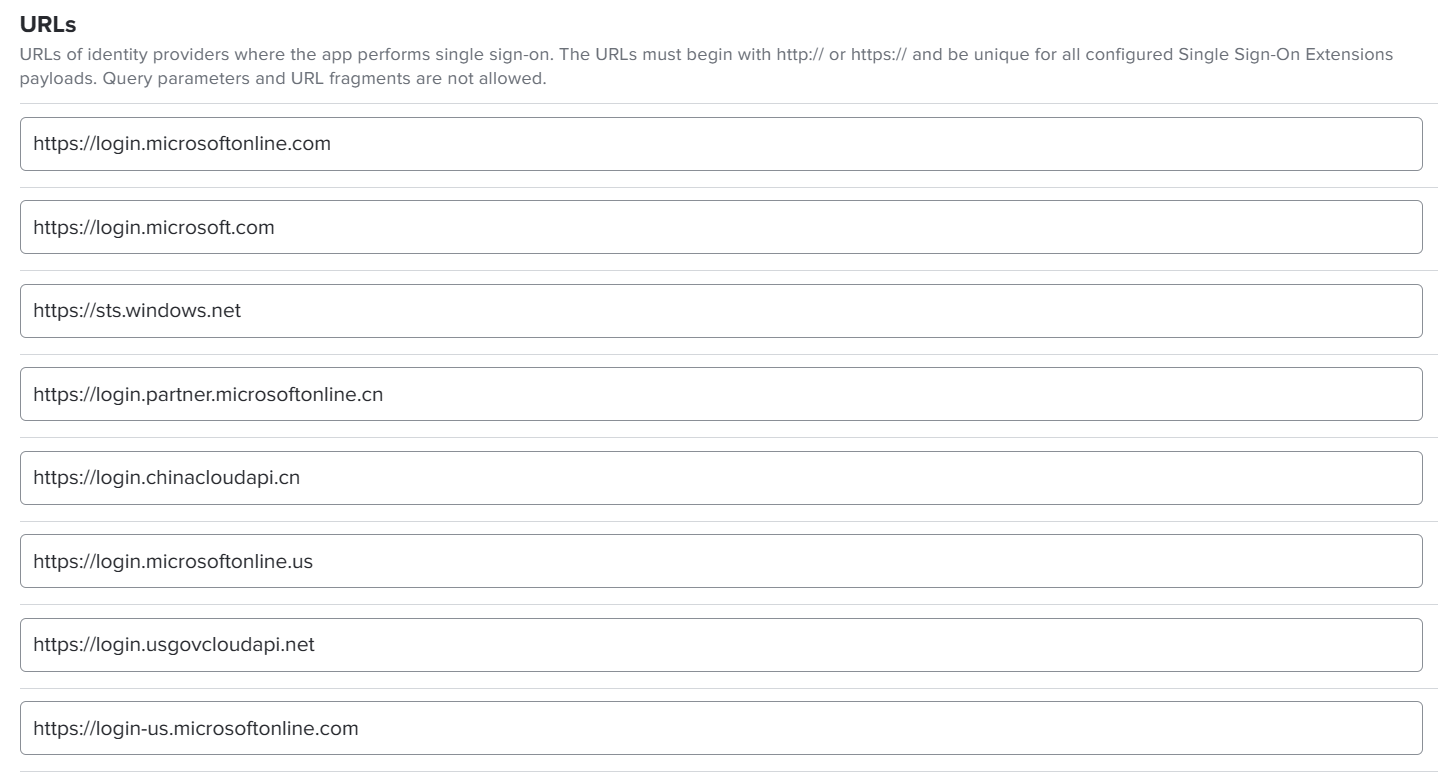

SSO アプリ拡張機能は、認証に Microsoft Entra ID を使用するアプリや Web サイト (Microsoft 365 アプリを含む) にシングル サインオンを提供します。 これにより、SSO プロファイルの構成をサポートする MDM を含め、Mobile Device Management (MDM) によって管理されるデバイスを使用するときにユーザーが取得する認証プロンプトの数が減ります。

この機能は、以下に適用されます。

iOS/iPadOS

macOS の場合は、「 Microsoft Intune で macOS デバイスのプラットフォーム SSO を構成する」に移動します。

この記事では、Intune、Jamf Pro、およびその他の MDM ソリューションを使用して、iOS/iPadOS Apple デバイス用の SSO アプリ拡張機能構成ポリシーを作成する方法について説明します。

アプリのサポート

アプリで Microsoft Enterprise SSO プラグインを使用するには、次の 2 つのオプションがあります。

オプション 1 - MSAL: Microsoft 認証ライブラリ (MSAL) をサポートするアプリは、Microsoft Enterprise SSO プラグインを自動的に利用します。 たとえば、Microsoft 365 アプリでは MSAL がサポートされています。 そのため、自動的にプラグインが使用されます。

組織が独自のアプリを作成する場合、アプリ開発者は MSAL に依存関係を追加できます。 この依存関係により、アプリで Microsoft Enterprise SSO プラグインを使用できます。

サンプル チュートリアルについては、「 チュートリアル: ユーザーにサインインし、iOS または macOS アプリから Microsoft Graph を呼び出す」を参照してください。

オプション 2 - AllowList: MSAL でサポートされていないアプリまたは開発されていないアプリは、SSO アプリ拡張機能を使用できます。 これらのアプリには、Safari などのブラウザーや、Safari Web ビュー API を使用するアプリが含まれます。

これらの MSAL 以外のアプリの場合は、Intune SSO アプリ拡張機能ポリシー (この記事で) の拡張機能構成にアプリケーション バンドル ID またはプレフィックスを追加します。

たとえば、MSAL をサポートしていない Microsoft アプリを許可するには、Intune ポリシーの AppPrefixAllowList プロパティに

com.microsoft.を追加します。 許可するアプリには注意してください。サインインしているユーザーの対話型サインイン プロンプトをバイパスできます。詳細については、「 Microsoft Enterprise SSO プラグイン for Apple デバイス - MSAL を使用しないアプリ」を参照してください。

前提条件

iOS/iPadOS デバイスで Microsoft Enterprise SSO プラグインを使用するには:

デバイスは Intune によって管理されます。

デバイスで、次のプラグインがサポートされている必要があります。

- iOS/iPadOS 13.0 以降

Microsoft Authenticator アプリをデバイスにインストールする必要があります。

ユーザーは、Microsoft Authenticator アプリを手動でインストールできます。 または、管理者は Intune を使用してアプリを展開できます。 Microsoft Authenticator アプリをインストールする方法については、「 Apple ボリューム購入アプリの管理」を参照してください。

Enterprise SSO プラグインの要件は、 Apple ネットワーク構成 URL を含めて構成されています。

注:

iOS/iPadOS デバイスでは、Apple では SSO アプリ拡張機能と Microsoft Authenticator アプリをインストールする必要があります。 ユーザーは Microsoft Authenticator アプリを使用または構成する必要はありません。デバイスにインストールするだけで済みます。

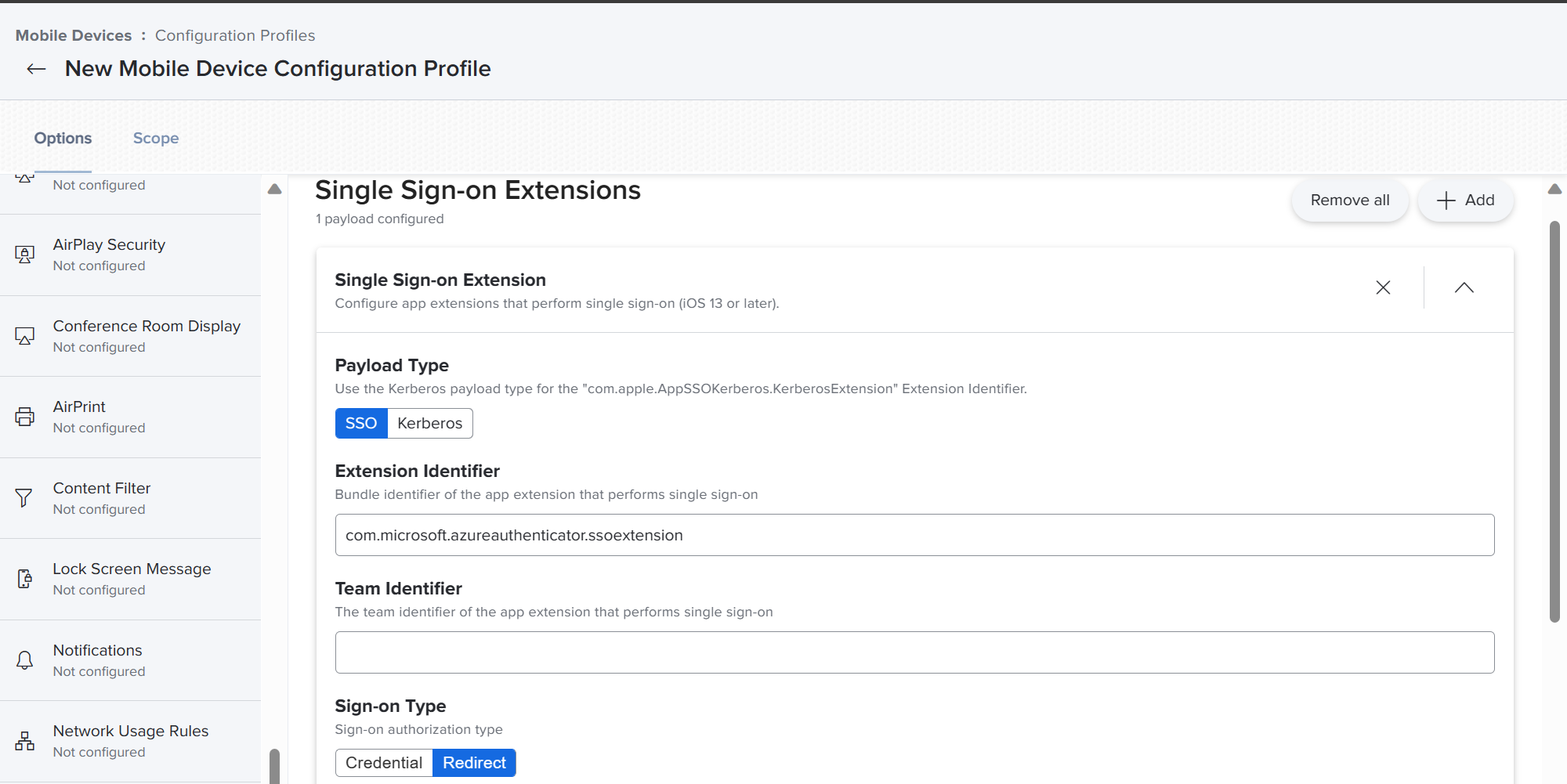

Microsoft Enterprise SSO プラグインと Kerberos SSO 拡張機能

SSO アプリ拡張機能を使用する場合は、認証に SSO または Kerberos ペイロードの種類を使用します。 SSO アプリ拡張機能は、これらの認証方法を使用するアプリと Web サイトのサインイン エクスペリエンスを向上させるように設計されています。

Microsoft Enterprise SSO プラグインは、SSO ペイロードの種類を リダイレクト 認証で使用します。 SSO リダイレクトと Kerberos 拡張機能の種類は、両方ともデバイスで同時に使用できます。 デバイスで使用する予定の拡張機能種類ごとに、必ず個別のデバイス プロファイルを作成してください。

シナリオに適した SSO 拡張機能の種類を判断するには、次の表を使用してください。

| Apple デバイス用の Microsoft Enterprise SSO プラグイン | Kerberos を使用したシングル サインオン アプリ拡張機能 |

|---|---|

| Microsoft Entra ID SSO アプリ拡張機能の種類を使用します | Kerberos の SSO アプリ拡張機能が使用されます |

| 次のアプリがサポートされます。 - Microsoft 365 - Microsoft Entra ID と統合されたアプリ、Web サイト、またはサービス |

次のアプリがサポートされます。 - AD に統合されたアプリ、Web サイト、またはサービス |

シングル サインオン アプリ拡張機能の詳細については、 Microsoft Intune の Apple デバイスの SSO の概要とオプションに関するページを参照してください。

シングル サインオン アプリ拡張機能構成ポリシーを作成する

Microsoft Intune 管理センターで、デバイス構成プロファイルを作成します。 このプロファイルには、デバイスで SSO アプリ拡張機能を構成するための設定が含まれます。

Microsoft Intune 管理センターにサインインします。

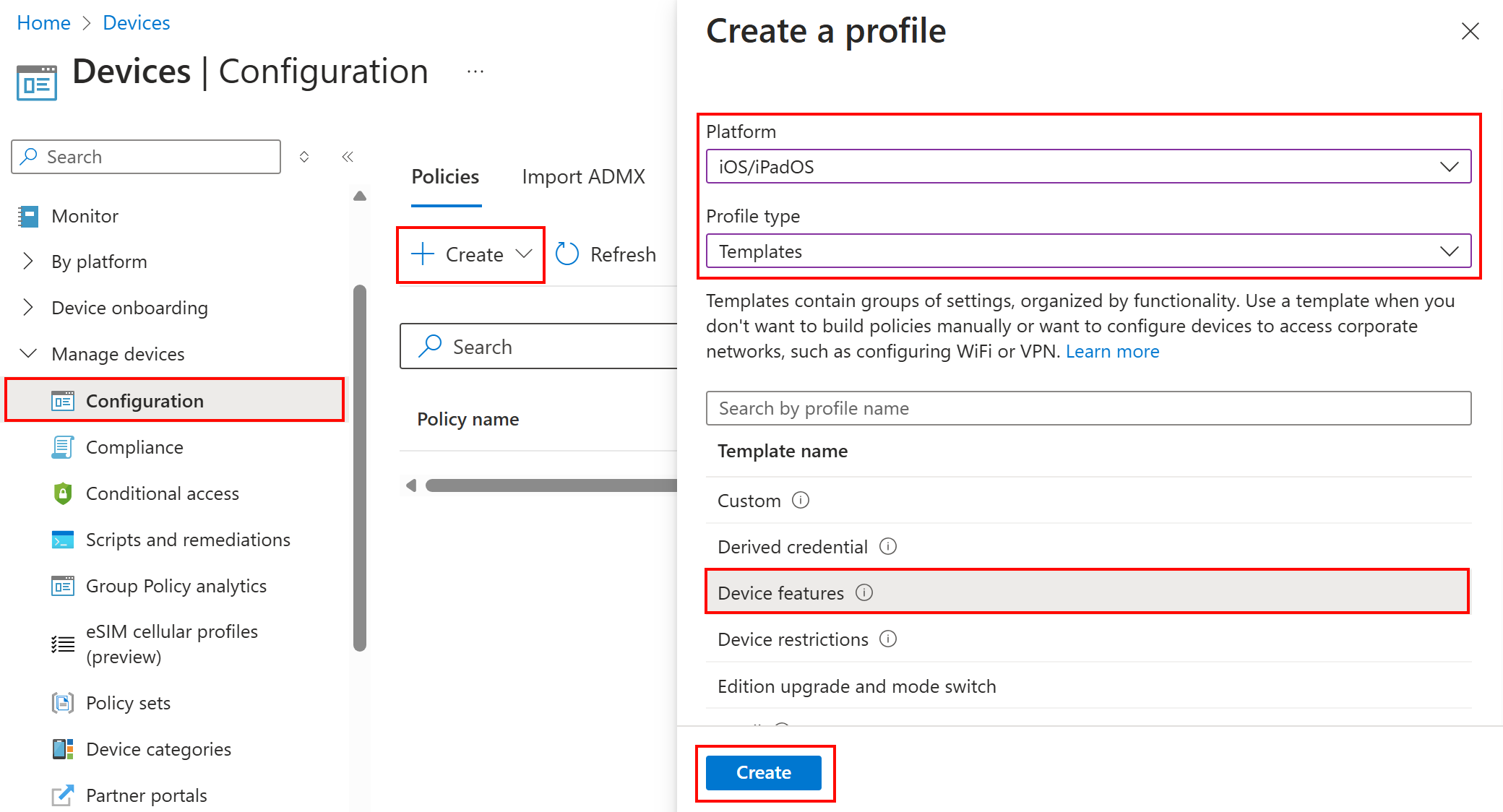

[デバイス]>[デバイスの管理]>[構成]>[作成]>[新しいポリシー] の順に選択します。

次のプロパティを入力します。

- プラットフォーム: [iOS/iPadOS] を選択します。

- プロファイルの種類: [テンプレート>デバイス機能] を選択します。

[ 作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: ポリシーのわかりやすい名前を入力します。 後で簡単に識別できるよう、ポリシーに名前を付けます。 たとえば、適切なポリシー名は iOS: SSO アプリ拡張機能です。

- [説明]: ポリシーの説明を入力します。 この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

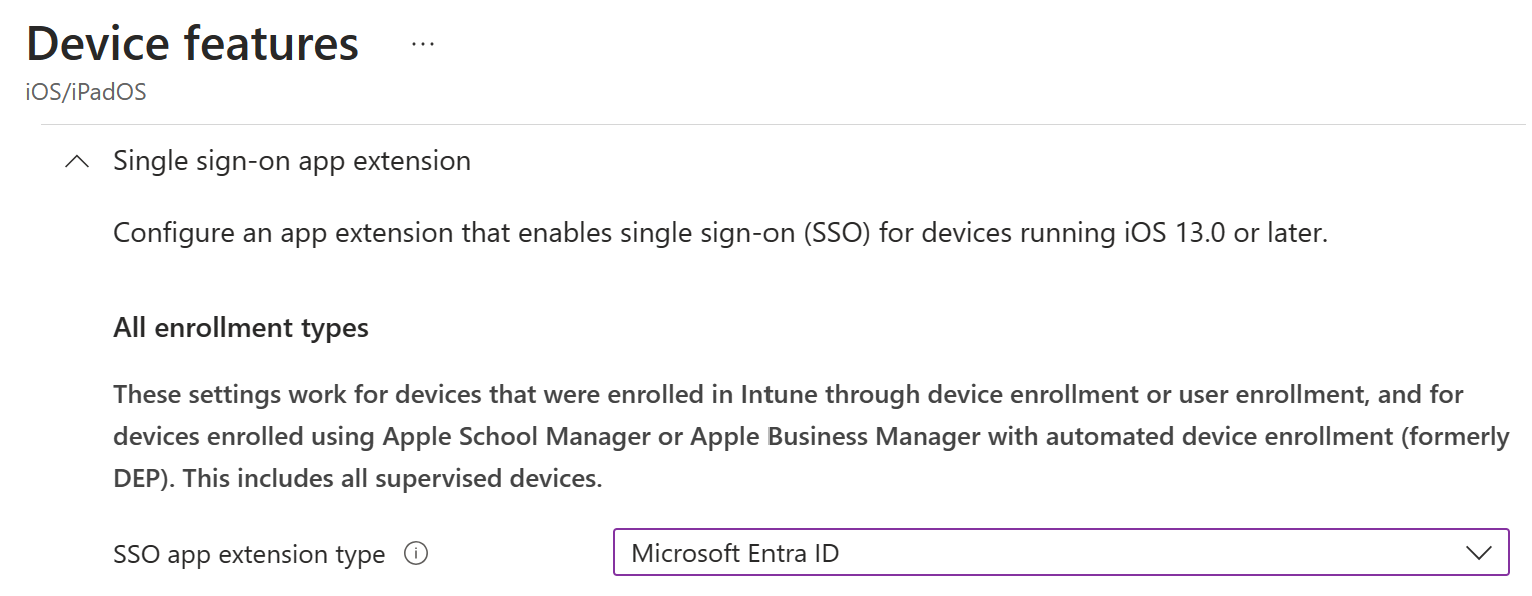

[構成設定] で、[シングル サインオン アプリ拡張機能] を選択し、次のプロパティを構成します。

SSO アプリ拡張機能の種類: [Microsoft Entra ID] を選択します。

[共有デバイス モードを有効にする]:

[未構成]: Intune では、この設定は変更または更新されません。

共有 iPad、個人用デバイス、ユーザー アフィニティが設定された (または設定されていない) デバイスなど、ほとんどのシナリオでは、このオプションを選択します。

はい: 対象のデバイスが Microsoft Entra 共有デバイス モードを使用している場合 にのみ 、このオプションを選択します。 詳細については、「 共有デバイス モードの概要」を参照してください。

[アプリ バンドル ID]: MSAL をサポートしておらず、かつ SSO の使用を許可されているアプリのバンドル ID の一覧を入力します。 詳細については、「 MSAL を使用しないアプリケーション」を参照してください。

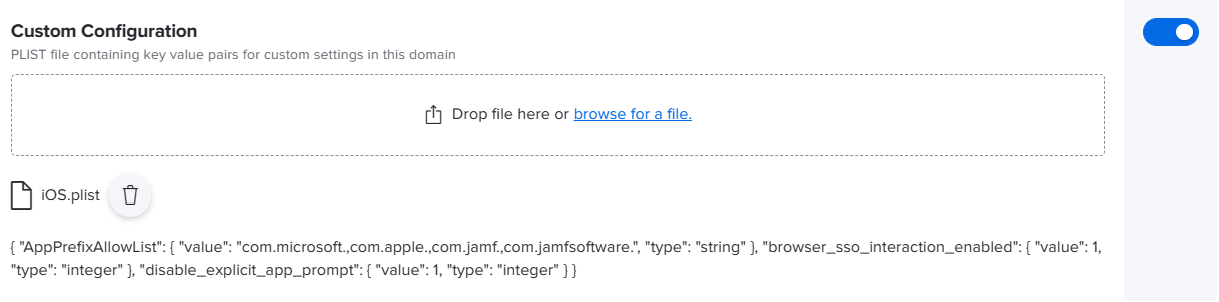

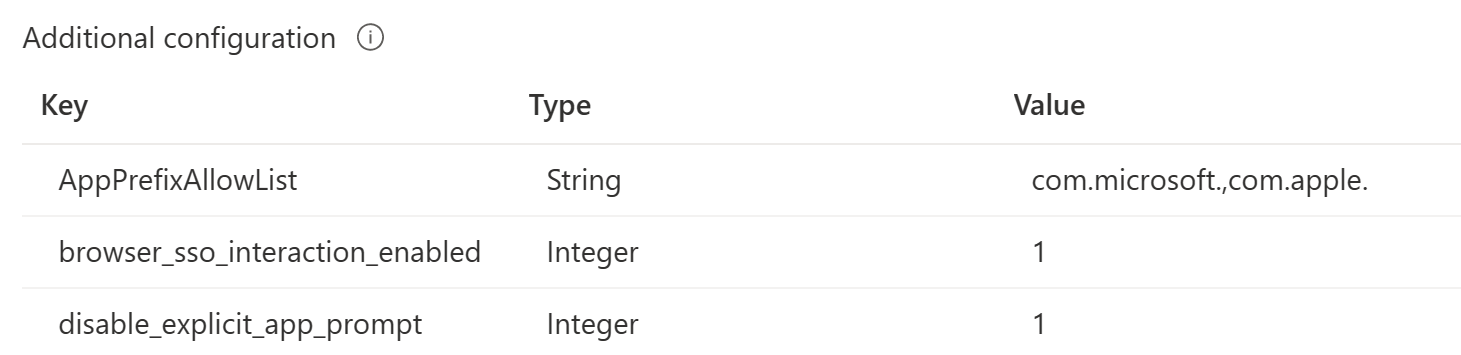

[追加の構成]: エンド ユーザー エクスペリエンスをカスタマイズするには、次のプロパティを追加します。 これらのプロパティは、Microsoft SSO 拡張機能で使用される既定値ですが、組織のニーズに合わせてカスタマイズできます。

キー 型 説明 AppPrefixAllowList String 推奨値: com.apple.

MSAL をサポートしておらず、かつ SSO の使用を許可されているアプリのプレフィックスの一覧を入力します。 たとえば、「com.microsoft.,com.apple.」と入力して、すべての Microsoft アプリと Apple アプリを許可します。

これらのアプリが許可リストの要件を満たしていることを確認してください。browser_sso_interaction_enabled 整数 推奨値: 1

1に設定した場合、ユーザーは Safari ブラウザーや、MSAL をサポートしていないアプリからサインインできます。 この設定を有効にすると、ユーザーは Safari またはその他のアプリから拡張機能をブートストラップできるようになります。disable_explicit_app_prompt 整数 推奨値: 1

アプリによっては、プロトコル レイヤーでエンドユーザー向けのプロンプトが誤って強制的に表示されることがあります。 この問題が発生した場合は、Microsoft Enterprise SSO プラグインが他のアプリに対して機能している場合でも、ユーザーにサインインを求めるプロンプトが表示されます。

1(1) に設定すると、これらのプロンプトが減ります。ヒント

これらのプロパティと構成できるその他のプロパティの詳細については、 Apple デバイス用の Microsoft Enterprise SSO プラグインに関するページを参照してください。

設定の構成が完了し、Microsoft & Apple アプリを許可している場合、設定は Intune 構成プロファイルの次の値のようになります。

プロファイルの作成を続行し、これらの設定を受け取るユーザーまたはグループにプロファイルを割り当てます。 特定の手順については、 プロファイルの作成に関するページを参照してください。

プロファイルの割り当てに関するガイダンスについては、「 ユーザー プロファイルとデバイス プロファイルの割り当て」を参照してください。

デバイスが Intune サービスでチェックインすると、このプロファイルが受信されます。 詳細については、「 ポリシーの更新間隔」を参照してください。

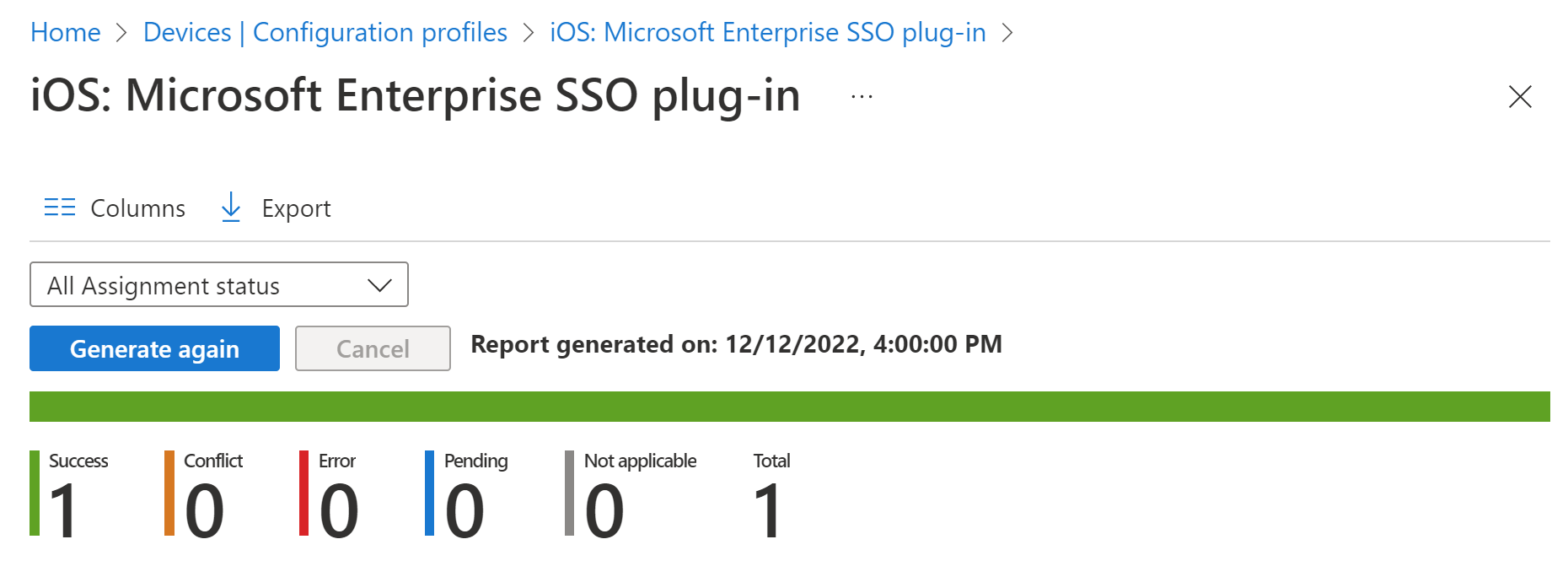

プロファイルが正しく展開されたことを確認するには、Intune 管理センターで [デバイス>管理デバイス>Configuration] に移動し>作成したプロファイルを選択してレポートを生成します。

エンド ユーザーのエクスペリエンス

アプリ ポリシーを使用して Microsoft Authenticator アプリを展開していない場合は、ユーザーが手動でインストールする必要があります。 ユーザーは Authenticator アプリを使用する必要はありません。デバイスにインストールする必要があります。

ユーザーは、サポートされているアプリまたは Web サイトにサインインして拡張機能をブートストラップします。 ブートストラップは初回サインインのプロセスで、これにより拡張機能が設定されます。

ユーザーが正常にサインインすると、拡張機能は、サポートされている他のアプリや Web サイトへのサインインに自動的に使用されます。

シングル サインオンをテストするには、 Safari をプライベート モードで 開き (Apple の Web サイトを開く)、 https://portal.office.com サイトを開きます。 ユーザー名とパスワードは必要ありません。

ヒント

SSO プラグインのしくみと、Apple デバイスの SSO トラブルシューティング ガイドを使用して Microsoft Enterprise SSO 拡張機能の トラブルシューティングを行う方法について説明します。

関連記事

Microsoft Enterprise SSO プラグインの詳細については、 Apple デバイス用の Microsoft Enterprise SSO プラグインに関するページを参照してください。

シングル サインオン拡張機能ペイロードの Apple からの情報については、「 シングル サインオン拡張機能のペイロード設定 (Apple の Web サイトを開く)」を参照してください。

Microsoft Enterprise SSO 拡張機能のトラブルシューティングについては、「 Apple デバイスでの Microsoft Enterprise SSO 拡張機能プラグインのトラブルシューティング」を参照してください。

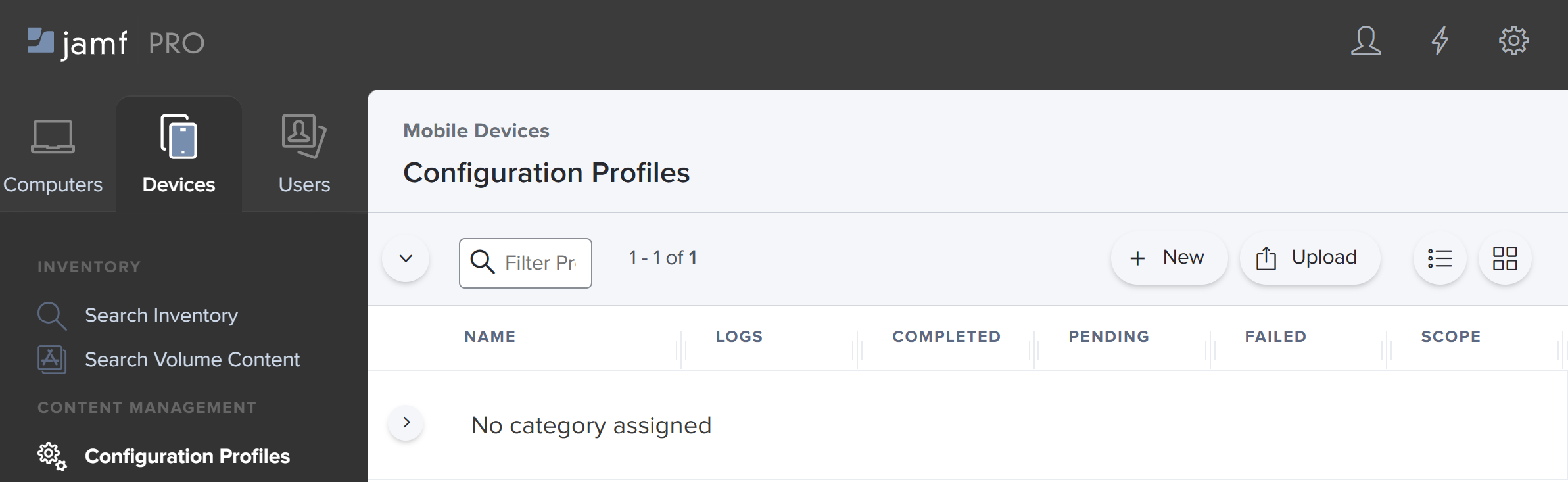

![Jamf Pro ポータルを示すスクリーンショット。構成プロファイルの SSO オプションを選択し、[iOS/iPadOS デバイスの追加] を選択します。](media/apple-enterprise-sso-plug-in/ios-ipados-sso-extensions-jamf.png)