Microsoft Intune で Windows LAPS ポリシーを管理する

Microsoft Intune で管理する Windows デバイスで Windows ローカル管理者パスワード ソリューション (Windows LAPS) を管理する準備ができたら、この記事の情報は Intune 管理センターを使用して次の操作を行う際に役立ちます。

- Intune LAPS ポリシーを作成してデバイスに割り当てます。

- デバイスのローカル管理者アカウントの詳細を表示します。

- マネージド アカウントのパスワードを手動でローテーションします。

- LAPS ポリシーでレポートを使用します。

ポリシーを作成する前に、 Windows LAPS に対する Microsoft Intune サポートの情報を理解しておいてください。これには次のものが含まれます。

- Intune の Windows LAPS ポリシーと機能の概要。

- LAPS に Intune ポリシーを使用するための前提条件。

- アカウントで LAPS ポリシーを管理するために必要なロールベースの管理者制御 (RBAC) アクセス許可。

- Intune LAPS ポリシーの構成と使用に関する分析情報を提供できるよく寄せられる質問。

適用対象:

- Windows 10

- Windows 11

Intune LAPS ポリシーについて

Intune では、 ローカル管理者パスワード ソリューション (Windows LAPS) プロファイルを使用してデバイスで Windows LAPS を構成するためのサポートが提供されています。 アカウント保護のエンドポイント セキュリティ ポリシーを通じて利用できます。

Intune ポリシーでは、Windows LAPS 構成サービス プロバイダー (CSP) を使用して LAPS を管理します。 Windows LAPS CSP 構成は、GPO やレガシ Microsoft LAPS ツールなど、他の LAPS ソースからの既存の構成よりも優先され、上書きされます。

Windows LAPS を使用すると、デバイスごとに 1 つのローカル管理者アカウントを管理できます。 Intune ポリシーでは、ポリシー設定 [管理者アカウント名] を使用して、適用するローカル 管理者アカウントを指定できます。 ポリシーで指定されたアカウント名がデバイスに存在しない場合、アカウントは管理されません。 ただし、 管理者アカウント名 を空白のままにすると、既定では、既知の相対識別子 (RID) によって識別されるデバイス組み込みのローカル管理者アカウントがポリシーによって設定されます。

注:

ポリシーを作成する前に、テナントで Windows LAPS をサポートするための Intune の 前提条件 が満たされていることを確認します。

Intune の LAPS ポリシーでは、新しいアカウントやパスワードは作成されません。 代わりに、デバイスに既に存在するアカウントを管理します。

LAPS ポリシーを慎重に構成して割り当てます。 Windows LAPS CSP では、デバイス上の LAPS 設定ごとに 1 つの構成がサポートされます。 競合する設定を含む複数の Intune ポリシーを受け取るデバイスは、ポリシーの処理に失敗する可能性があります。 競合により、マネージド ローカル管理者アカウントとパスワードが tenants Directory にバックアップされるのを防ぐことができます。

競合の可能性を減らすために、ユーザー グループではなく、デバイス グループを介して各デバイスに 1 つの LAPS ポリシーを割り当てることをお勧めします。 LAPS ポリシーはユーザー グループの割り当てをサポートしていますが、異なるユーザーがデバイスにサインインするたびに LAPS 構成を変更するサイクルが発生する可能性があります。 ポリシーを頻繁に変更すると、競合が発生したり、デバイスの要件への準拠が不足したり、デバイスのローカル管理者アカウントが現在管理されているかが混乱する可能性があります。

LAPS ポリシーを作成する

重要

Microsoft Entra ID を使用した Windows LAPS の有効化に関するドキュメントで説明されているように、 Microsoft Entra で LAPS が有効 になっていることを確認します。

LAPS ポリシーを作成または管理するには、アカウントに セキュリティ ベースライン カテゴリの該当する権限が必要です。 既定では、これらのアクセス許可は組み込みのロール Endpoint Security Manager に含まれます。 カスタム ロールを使用するには、カスタム ロールに セキュリティ ベースライン カテゴリの権限が含まれていることを確認します。 「LAPS のロールベースのアクセス制御」を参照してください。

ポリシーを作成する前に、 Windows LAPS CSP ドキュメントで使用可能な設定の詳細を確認できます。

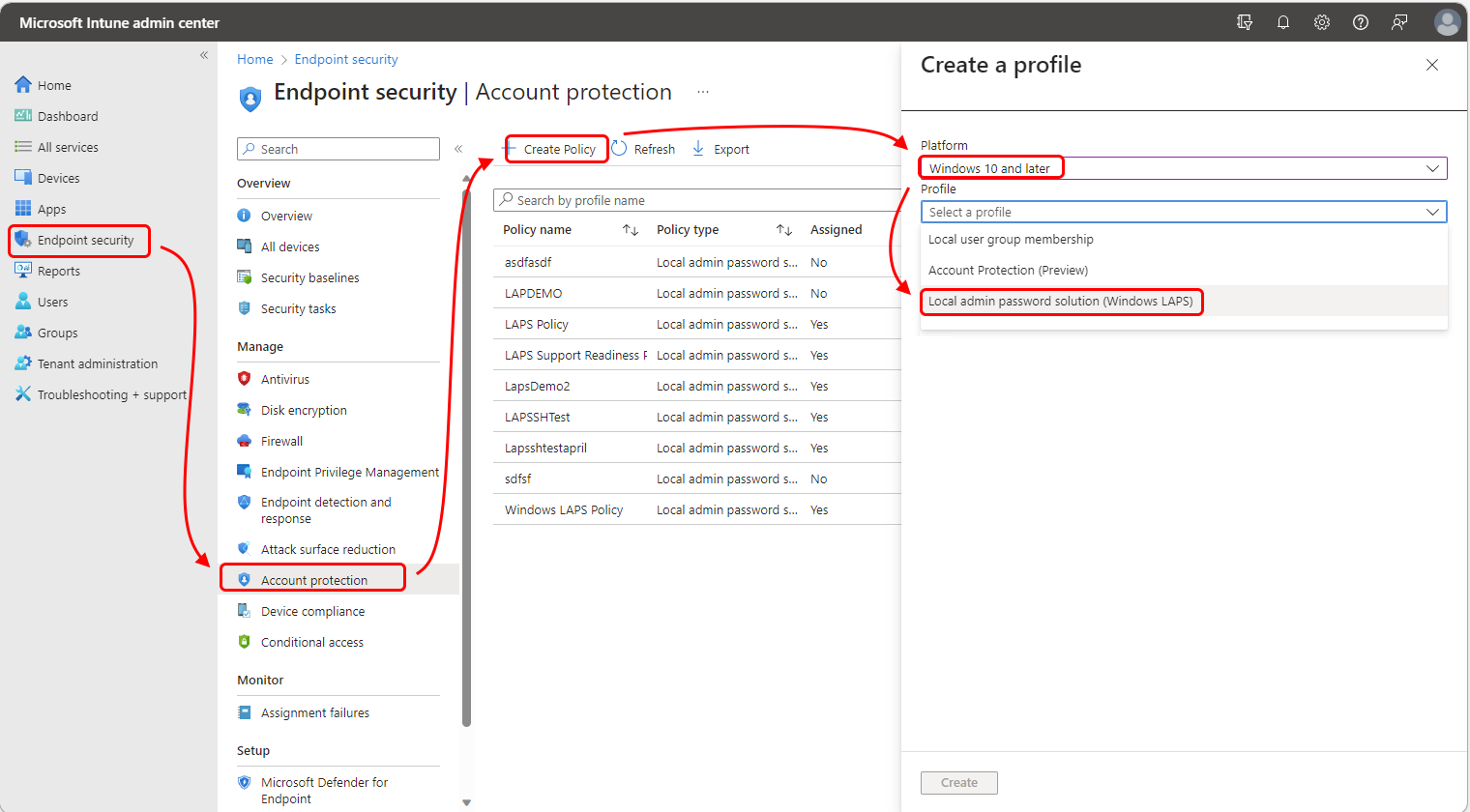

Microsoft Intune 管理センターにサインインし、[エンドポイント セキュリティ>アカウント保護] に移動し、[ポリシーの作成] を選択します。

[プラットフォーム] を [Windows 10 以降] に設定し、[プロファイル] を [ローカル管理者パスワード ソリューション (Windows LAPS)] に設定し、[作成] を選択します。

[ 基本] で、次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるように、プロファイルに名前を付けます。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、おすすめされています。

[構成設定] で、ローカル管理者アカウントのバックアップに使用するディレクトリの種類を定義するバックアップ ディレクトリの選択を構成します。 また、アカウントとパスワードをバックアップしないことを選択することもできます。 ディレクトリの種類によって、このポリシーで使用できる追加の設定も決定されます。

重要

ポリシーを構成するときは、ポリシーのバックアップ ディレクトリの種類が、ポリシーが割り当てられているデバイスの参加の種類でサポートされている必要があることに注意してください。 たとえば、ディレクトリを Active Directory に設定し、デバイスがドメインに参加していない (ただし Microsoft Entra のメンバー) 場合、デバイスは Intune のポリシー設定をエラーなしで適用できますが、デバイス上の LAPS はその構成を正常に使用してアカウントをバックアップできません。

Backup Directory を構成したら、組織の要件を満たすように使用可能な設定を確認して構成します。

[スコープ タグ] ページで、適用するスコープ タグを選択し、[次へ] を選択します。

[ 割り当て] で、このポリシーを受け取るグループを選択します。 デバイス グループに LAPS ポリシーを割り当てることをお勧めします。 ユーザー グループに割り当てられたポリシーは、デバイスからデバイスへのユーザーに従います。 デバイスのユーザーが変更されると、新しいポリシーがデバイスに適用され、デバイスがバックアップするアカウントや、マネージド アカウントのパスワードが次にローテーションされるタイミングなど、一貫性のない動作が発生する可能性があります。

注:

すべての Intune ポリシーと同様に、新しいポリシーがデバイスに適用されると、Intune はそのデバイスに対してポリシーのチェックインと処理を通知しようとします。

デバイスが Intune で正常にチェックインされ、LAPS ポリシーが正常に処理されるまでは、管理対象のローカル管理者アカウントに関するデータを管理センター内で表示または管理することはできません。

プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

[ 確認と作成] で設定を確認し、[ 作成] を選択します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 ポリシーは、ポリシーの一覧にも表示されます。

デバイス アクションの状態を表示する

アカウントに、エンドポイント セキュリティ ワークロード内のすべてのポリシー テンプレートに権限を付与する セキュリティ ベースライン のアクセス許可と同等のアクセス許可がある場合は、Intune 管理センターを使用して、デバイスに対して要求されたデバイス アクションの状態を表示できます。

詳細については、「 LAPS のロールベースのアクセス制御」を参照してください。

Microsoft Intune 管理センターで、[デバイス>] [すべてのデバイス] の順に移動し、ローカル管理者アカウントをバックアップする LAPS ポリシーを持つデバイスを選択します。 Intune には、そのデバイスの [概要] ウィンドウが表示されます。

[デバイスの概要] ウィンドウで、 デバイス アクションの状態を表示できます。 以前に要求されたアクションと保留中のアクションは、要求の時刻や、アクションが失敗したか成功した場合など、表示されます。 次のスクリーンショットの例では、デバイスのローカル管理者アカウントのパスワードが正常にローテーションされています。

一覧からアクションを選択すると、[ デバイス アクションの状態 ] ウィンドウが開き、そのアクションに関する追加の詳細を表示できます。

アカウントとパスワードの詳細を表示する

アカウントとパスワードの詳細を表示するには、アカウントに次のいずれかの Microsoft Entra アクセス許可が必要です。

microsoft.directory/deviceLocalCredentials/password/readmicrosoft.directory/deviceLocalCredentials/standard/read

アカウントにこれらのアクセス許可を付与するには、次の方法を使用します。

- 次の 組み込みの Microsoft Entra ロールを割り当てます。

- クラウド デバイス管理者

Microsoft Entra ID で、これらのアクセス許可を付与するカスタム ロールを作成して割り当てます。 Microsoft Entra ドキュメントの「Microsoft Entra ID でカスタム ロールを作成して割り当てる」を参照してください。

詳細については、「 LAPS のロールベースのアクセス制御」を参照してください。

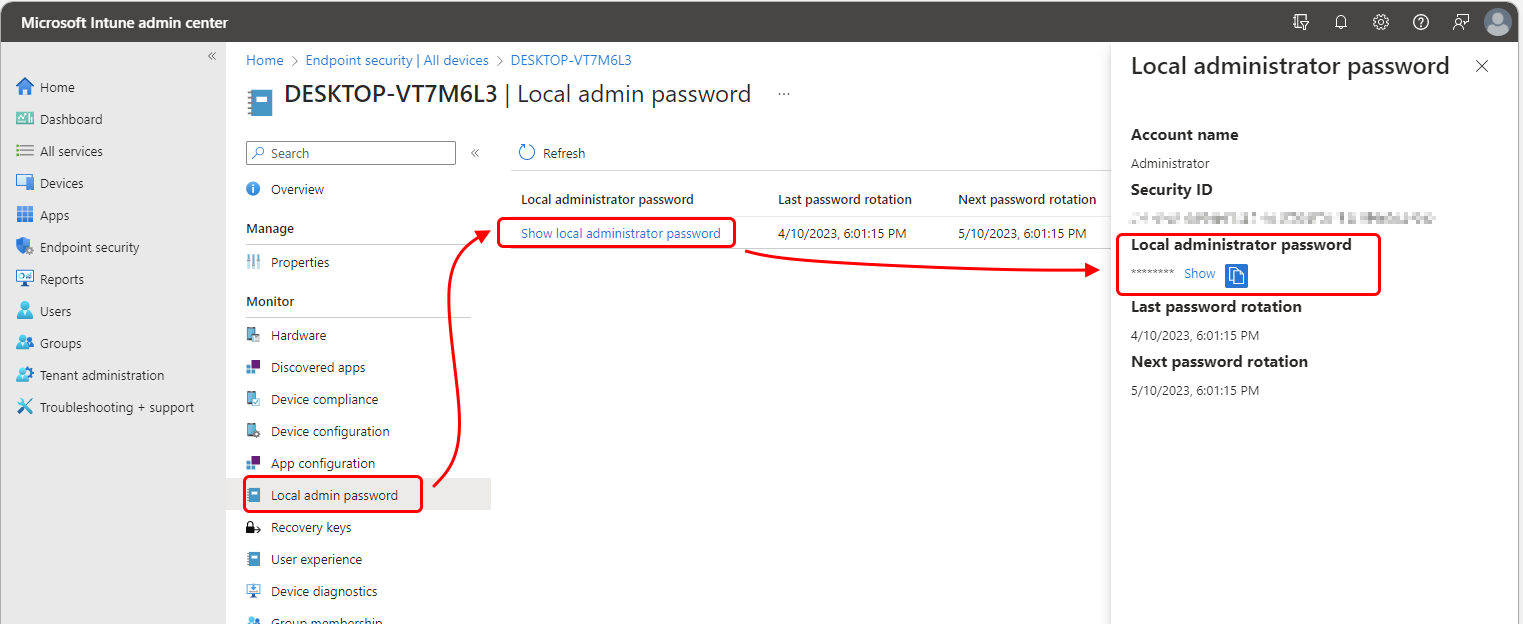

Microsoft Intune 管理センターで、[デバイス>] [すべてのデバイス>] の順に移動し、Windows デバイスを選択して [概要] ウィンドウを開きます。

[概要] ウィンドウで、デバイスの [デバイス アクション] の状態を表示できます。 状態には、パスワードのローテーションなど、現在および過去のアクションが表示されます。

[デバイスの概要] ウィンドウの [ 監視 ] の下にある [ ローカル管理者パスワード] を選択します。 アカウントに十分なアクセス許可がある場合、デバイスの [ローカル管理者パスワード] ウィンドウが開きます。これは、Azure portal 内から使用できるビューと同じです。

管理センター内から次の情報を表示できます。 ただし、 ローカル管理者パスワード は、アカウントが Microsoft Entra にバックアップされたときにのみ表示できます。 オンプレミスの Active Directory (Windows Server Active Directory) にバックアップされているアカウントについては表示できません。

- アカウント名 – デバイスからバックアップされたローカル管理者アカウントの名前。

- セキュリティ ID – デバイスからバックアップされるアカウントの既知の SID。

- ローカル管理者パスワード – 既定で隠されています。 アカウントにアクセス許可がある場合は、[ 表示 ] を選択してパスワードを表示できます。 その後、[ コピー ] オプションを使用して、パスワードをクリップボードにコピーできます。 この情報は、オンプレミスの Active Directory にバックアップするデバイスでは使用できません。

- 最後のパスワードローテーション – UTC で、パスワードがポリシーによって最後に変更またはローテーションされた日時。

- 次のパスワードローテーション – UTC で、ポリシーごとにパスワードがローテーションされる次の日付と時刻。

デバイス アカウントとパスワード情報を表示する際の考慮事項を次に示します。

ローカル管理者アカウントのパスワードを取得 (表示) すると、 監査イベントがトリガーされます。

次のデバイスのパスワードの詳細を表示することはできません。

- ローカル管理者アカウントがオンプレミスの Active Directory にバックアップされているデバイス

- Active Directory を使用してアカウント パスワードをバックアップするように設定されているデバイス。

パスワードを手動でローテーションする

LAPS ポリシーには、アカウント パスワードを自動的にローテーションするためのスケジュールが含まれています。 スケジュールされたローテーションに加えて、[ローカル管理者パスワードのローテーション] の Intune デバイス アクションを使用して、デバイス LAPS ポリシーによって設定されたローテーション スケジュールに関係なく、デバイス パスワードを手動でローテーションできます。

このデバイス アクションを使用するには、アカウントに次の 3 つの Intune アクセス許可が必要です。

- マネージド デバイス: 読み取り

- 組織: 読み取り

- リモート タスク: ローカル管理者パスワードをローテーションする

「LAPS のロールベースのアクセス制御」を参照してください。

パスワードをローテーションするには

Microsoft Intune 管理センターで、[デバイス>] [すべてのデバイス] に移動し、ローテーションするアカウントを持つ Windows デバイスを選択します。

デバイスの詳細を表示しながら、メニュー バーの右側にある省略記号 (...) を展開して使用可能なオプションを表示し、[ローカル管理者パスワードのローテーション] を選択します。

[ ローカル管理者パスワードのローテーション] を選択すると、パスワードがローテーションされる前に確認が必要な警告が Intune に表示されます。

パスワードをローテーションする意図を確認すると、Intune によってプロセスが開始され、完了するまでに数分かかることがあります。 この間、デバイスの詳細ウィンドウには、アクションが [保留中] であることを示すバナーとデバイス アクションの状態が表示されます。

ローテーションが成功すると、確認が [デバイス アクション] の状態に [完了] として表示されます。

手動でのパスワードローテーションに関する考慮事項を次に示します。

[ ローカル管理者パスワード デバイスのローテーション] アクションはすべての Windows デバイスで使用できますが、アカウントのバックアップが正常に行われず、パスワード データを正常にバックアップしていないデバイスはローテーション要求を完了できません。

手動ローテーション試行のたびに 、監査イベントが発生します。 スケジュールされたパスワードローテーションでは、監査イベントもログに記録されます。

パスワードを手動でローテーションすると、次にスケジュールされたパスワードローテーションまでの時間がリセットされます。 次にスケジュールされたローテーションまでの時間は、LAPS ポリシーの PasswordAgeDays 設定で管理されます。

このしくみ: デバイスは 3 月 1 日にポリシーを受け取り、 PasswordAgeDays を 10 日に設定します。 その結果、デバイスは 3 月 11 日に 10 日後にパスワードを自動的にローテーションします。 3 月 5 日、管理者はそのデバイスのパスワードを手動でローテーションし、 PasswordAgeDays の開始日を 3 月 5 日にリセットするアクションを行います。 その結果、デバイスは 10 日後の 3 月 15 日にパスワードを自動的にローテーションするようになりました。

Microsoft Entra 参加済みデバイスの場合、手動ローテーションが要求された時点でデバイスがオンラインになっている必要があります。 要求時にデバイスがオンラインでない場合は、エラーが発生します。

パスワードローテーションは 一括アクションとしてサポートされていません。 一度に回転できるデバイスは 1 つだけです。

ポリシーの競合を回避する

次の詳細は、競合を回避し、LAPS ポリシーによって管理されるデバイスからの予期される動作を理解するのに役立ちます。

ポリシーが成功したデバイスに、競合が発生する 2 つ以上のポリシーが割り当てられている場合:

- デバイスで使用されていた設定は、最後に設定した値のデバイスに残ります。 元のポリシーと新しいポリシーの両方が競合しているとして報告されます。

- 競合を解決するには、競合するポリシーが適用されないまでポリシーの割り当てを削除するか、該当するポリシーを再構成して同じ構成を設定し、競合を削除します。

LAPS ポリシーを持たないデバイスが同時に 2 つの競合ポリシーを受信する場合:

- 設定はデバイスに送信されず、両方のポリシーが競合しているとして報告されます。

- 競合は残りますが、ポリシーの設定はデバイスには適用されません。

競合を解決するには、デバイスからポリシーの割り当てを削除するか、競合が残らなくなるまで該当するポリシーの設定を再構成する必要があります。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[バックアップ ディレクトリ] 設定のオプションを示すスクリーン ショット。](media/windows-laps-policy/specify-the-backup-directory.png)