VBA マクロは、悪意のあるアクターがマルウェアやランサムウェアを展開するための一般的な方法です。 そのため、Office のセキュリティを強化するために、インターネットからファイル内のマクロをブロックするように Office アプリケーションの既定の動作を変更しています。

この変更は、マクロを含む電子メールの添付ファイルなど、ユーザーがインターネットからファイルを操作する方法に影響します。 これで、ユーザーがこのようなファイルを開くと、次のメッセージが表示されます。

[ 詳細情報] ボタンは、マクロを使用した悪意のあるアクターのセキュリティ リスク、フィッシングやマルウェアを防ぐための安全なプラクティス、およびこれらのマクロを有効にする方法 (必要な場合) の手順を含む エンド ユーザーとインフォメーション ワーカー向けの記事 に移動します。

場合によっては、ファイルがイントラネット内の場所からのものであり、信頼されていると識別されていない場合にも、ユーザーにメッセージが表示されます。 たとえば、ユーザーが共有の IP アドレスを使用してネットワーク共有上のファイルにアクセスしている場合です。 詳細については、「 ネットワーク共有または信頼できる Web サイトに一元的に配置されたファイル」を参照してください。

重要

この変更が導入される前でも、組織はインターネット ポリシーから Office ファイルでマクロを実行できないようにブロック マクロ を使用して、ユーザーが誤ってマクロを含むインターネットからファイルを開くのを防ぐことができます。 このポリシーは、Microsoft 365 Apps for enterpriseのセキュリティ ベースラインの一部として有効にすることをお勧めします。 ポリシーを構成した場合、organizationはこの既定の変更の影響を受けることはありません。

詳細については、「 ポリシーを使用して Office がマクロを処理する方法を管理する」を参照してください。

この変更に備える

Office ファイル内のマクロを利用するorganizationの部署を使用して、この変更に備えます。 これらのファイルは、イントラネット ネットワーク共有やイントラネット Web サイトなどの場所から開かれることがよくあります。 これらのマクロを識別し、それらのマクロを引き続き使用するために 実行する手順 を決定する必要があります。 これらの場所から Office ファイルにマクロを提供する独立系ソフトウェア ベンダー (ISV) と連携します。 たとえば、コードにデジタル署名できるかどうかを確認し、信頼できる発行元として扱うことができます。

また、次の情報も確認してください。

| 準備アクション | 詳細 |

|---|---|

| 各更新チャネルのどのバージョンにこの変更が加わるかを理解する | この変更の影響を受ける Office のバージョン |

| ファイルでマクロを実行するかどうかを判断するために Office が実行するプロセスのフローチャートを確認する | インターネットからファイルでマクロを実行するかどうかを Office が判断する方法 |

| VBA マクロの実行を制御するために使用できるポリシーについて説明します | ポリシーを使用して Office がマクロを処理する方法を管理する |

信頼できるファイルで VBA マクロを実行できるようにするための手順

信頼できるファイルでの VBA マクロの実行を許可する方法は、それらのファイルの場所やファイルの種類によって異なります。

次の表に、VBA マクロのブロックを解除して実行できるようにするためのさまざまな一般的なシナリオと考えられる方法を示します。 特定のシナリオで考えられるすべてのアプローチを実行する必要はありません。 複数のアプローチを一覧表示する場合は、organizationに最適なものを選択します。

| シナリオ | 考えられる取り組み |

|---|---|

| 個々のファイル |

• ファイルの [プロパティ] ダイアログの [全般] タブの [ブロック解除] チェック ボックスをオンにする • PowerShell で ブロック解除ファイル コマンドレットを使用する 詳細については、「 ファイルから Web のマークを削除する」を参照してください。 |

| ネットワーク共有または信頼できる Web サイトに一元的に配置されたファイル | [個々のファイル] に記載されている方法を使用して、ファイルのブロックを解除します。 [ ブロック解除 ] チェック ボックスが表示されず、そのネットワークの場所にあるすべてのファイルを信頼する場合: • 場所を信頼済みサイトとして指定する • 場所をローカル イントラネット ゾーンに追加する 詳細については、「 ネットワーク共有または信頼できる Web サイトに一元的に配置されたファイル」を参照してください。 |

| OneDrive または SharePoint に格納されているファイル (Teams チャネルで使用されるサイトを含む) | • [ デスクトップ アプリで開く ] オプションを使用して、ユーザーがファイルを直接開く •ユーザーがファイルを開く前にローカルにダウンロードした場合は、ファイルのローカルコピーからWebのマークを削除します (「個々のファイル」のアプローチを参照してください) • 場所を信頼済みサイトとして指定する 詳細については、「 OneDrive または SharePoint 上のファイル」を参照してください。 |

| Word、PowerPoint、Excel 用のマクロ対応テンプレート ファイル | テンプレート ファイルがユーザーのデバイスに格納されている場合: • テンプレート ファイルから Web のマークを削除します (「個々のファイル」のアプローチを参照してください) • テンプレート ファイルを信頼できる場所に保存する テンプレート ファイルがネットワーク上の場所に格納されている場合: • デジタル署名を使用し、発行元を信頼する • テンプレート ファイルを信頼する (「ネットワーク共有または信頼された Web サイトに一元的に配置されたファイル」のアプローチを参照してください) 詳細については、「Word、PowerPoint、Excel のマクロ対応テンプレート ファイル」を参照してください。 |

| PowerPointのマクロ対応アドイン ファイル | • アドイン ファイルから Web のマークを削除する • デジタル署名を使用し、発行元を信頼する • アドイン ファイルを信頼できる場所に保存する 詳細については、「 PowerPointおよび Excel 用のマクロ対応アドイン ファイル」を参照してください。 |

| Excel のマクロ対応アドイン ファイル | • アドイン ファイルから Web のマークを削除する • アドイン ファイルを信頼できる場所に保存する 詳細については、「 PowerPointおよび Excel 用のマクロ対応アドイン ファイル」を参照してください。 |

| 信頼された発行元によって署名されたマクロ | • [推奨] 信頼された発行元のパブリック コード署名証明書をユーザーに展開し、ユーザーが信頼された発行元自体を追加できないようにします。 • ファイルから Web のマークを削除し、ユーザーにマクロの発行元を信頼された発行元として追加させます。 詳細については、「 信頼された発行元によって署名されたマクロ」を参照してください。 |

| ユーザーのデバイス上のフォルダーに保存されたファイルのグループ | フォルダーを信頼できる場所に指定する 詳細については、「 信頼できる場所」を参照してください。 |

この変更の影響を受ける Office のバージョン

この変更は、Windows を実行しているデバイス上の Office にのみ影響し、Access、Excel、PowerPoint、Project、Publisher、Visio、Wordにのみ影響します。

次の表は、Access、Excel、PowerPoint、Visio、Wordの各更新チャネルでこの変更がいつ利用可能になったのかを示しています。

| 更新プログラム チャネル | バージョン | Date |

|---|---|---|

| 最新機能提供チャネル (プレビュー) | バージョン 2203 | 2022 年 4 月 12 日にロールアウトを開始しました |

| 最新チャネル | バージョン 2206 | 2022 年 7 月 27 日にロールアウトを開始しました |

| 月次エンタープライズ チャネル | バージョン 2208 | 2022 年 10 月 11 日 |

| 半期エンタープライズ チャネル (プレビュー) | バージョン 2208 | 2022 年 10 月 11 日 |

| 半期エンタープライズ チャネル | バージョン 2208 | 2023 年 1 月 10 日 |

重要

Semi-Annual Enterprise Channel (プレビュー) は、2025 年 7 月以降非推奨になります。 セキュリティで保護され、サポートを維持するには、組織は、新しい機能への早期アクセスを引き続き受け取るために、デバイスを現在のチャネルまたは月次エンタープライズ チャネルに直ちに移行する必要があります。

次の表は、パブリッシャーの各更新チャネルでこの変更がいつ利用可能になったかを示しています。

| 更新プログラム チャネル | バージョン | Date |

|---|---|---|

| 最新チャネル | バージョン 2301 | 2023 年 2 月 14 日 |

| 月次エンタープライズ チャネル | バージョン 2212 | 2023 年 2 月 14 日 |

| 月次エンタープライズ チャネル | バージョン 2211 | 2023 年 2 月 14 日 |

| 半期エンタープライズ チャネル (プレビュー) | バージョン 2208 | 2023 年 2 月 14 日 |

| 半期エンタープライズ チャネル | バージョン 2208 | 2023 年 2 月 14 日 |

| 半期エンタープライズ チャネル | バージョン 2202 | 2023 年 2 月 14 日 |

| 半期エンタープライズ チャネル | バージョン 2108 | 2023 年 2 月 14 日 |

次の表は、Project の各更新チャネルでこの変更がいつ利用可能になったのかを示しています。

| 更新プログラム チャネル | バージョン | Date |

|---|---|---|

| 最新チャネル | バージョン 2407 | 2024 年 8 月 13 日 |

| 月次エンタープライズ チャネル | バージョン 2406 | 2024 年 8 月 13 日 |

| 月次エンタープライズ チャネル | バージョン 2405 | 2024 年 8 月 13 日 |

| 半期エンタープライズ チャネル (プレビュー) | バージョン 2402 | 2024 年 8 月 13 日 |

| 半期エンタープライズ チャネル | バージョン 2402 | 2024 年 8 月 13 日 |

| 半期エンタープライズ チャネル | バージョン 2308 | 2024 年 8 月 13 日 |

| 半期エンタープライズ チャネル | バージョン 2302 | 2024 年 8 月 13 日 |

この変更は、Mac の Office、Android または iOS デバイス上の Office、またはOffice on the webには影響しません。

インターネットからファイルでマクロを実行するかどうかを Office が判断する方法

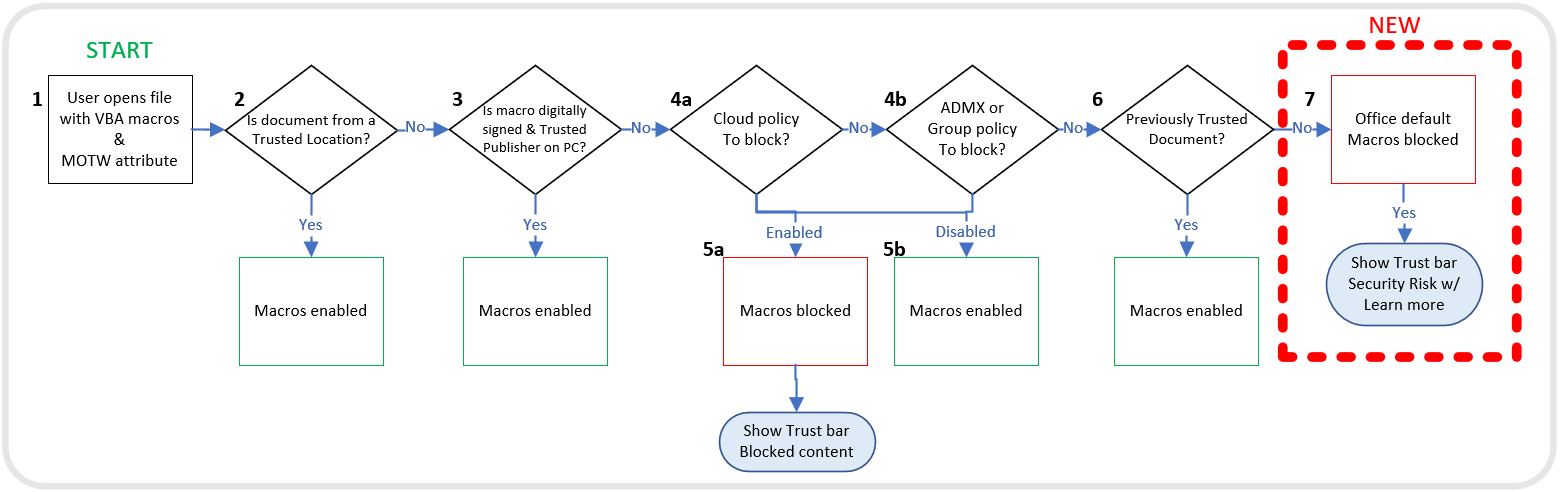

次のフローチャート図は、Office がインターネットからファイル内でマクロを実行するかどうかを決定する方法を示しています。

次の手順では、Excel アドイン ファイルを除くフローチャート グラフィックの情報について説明します。 これらのファイルの詳細については、「 PowerPointおよび Excel 用のマクロ対応アドイン ファイル」を参照してください。 また、ローカル イントラネット ゾーンに存在しない、または信頼されたサイトではないネットワーク共有上にファイルがある場合、そのファイル内のマクロはブロックされます。

ユーザーは、インターネットから取得したマクロを含む Office ファイルを開きます。 たとえば、電子メールの添付ファイルなどです。 ファイルには Mark of the Web (MOTW) があります。

注:

- Web のマークは、インターネットや制限付きゾーンなどの信頼されていない場所のファイルに Windows によって追加されます。 たとえば、ブラウザーのダウンロードや電子メールの添付ファイルなどです。 詳細については、「 Web とゾーンのマーク」を参照してください。

- Web のマークは NTFS ファイル システムに保存されたファイルにのみ適用され、FAT32 形式のデバイスに保存されたファイルには適用されません。

ファイルが信頼できる場所からのファイルの場合は、マクロが有効になっている状態でファイルが開きます。 ファイルが信頼できる場所からでない場合、評価は続行されます。

マクロにデジタル署名があり、デバイスに対応する信頼された発行元証明書がある場合は、マクロが有効になっている状態でファイルが開きます。 そうでない場合は、評価が続行されます。

マクロが許可されているかブロックされているかを確認するために、ポリシーがチェックされます。 ポリシーが [未構成] に設定されている場合、評価は手順 6 に進みます。

(a) マクロがポリシーによってブロックされている場合、マクロはブロックされます。

(b) マクロがポリシーによって有効になっている場合は、マクロが有効になります。既定の動作でこの変更が行われる前にユーザーがファイルを開き、[信頼バーから コンテンツを有効にする] を 選択した場合、ファイルが信頼されていると見なされるため、マクロが有効になります。

注:

- 詳細については、「 信頼されたドキュメントの新しいセキュリティ強化ポリシー」を参照してください。

- Office LTSC 2021 や Office 2019 などの永続的なバージョンの Office の場合、この手順は手順 3 以降と手順 4 より前に行われ、既定の動作への変更の影響を受けません。

この手順では、Office の既定の動作に対する変更が有効になります。 この変更により、インターネットからファイル内のマクロがブロックされ、ファイルを開くとユーザーに セキュリティ リスク バナーが表示されます。

注:

以前は、既定の動作でこの変更が行われる前に、アプリは VBA マクロ通知設定ポリシーが有効になっているかどうかと、その構成方法を確認チェック。 ポリシーが [無効] または [未構成] に設定されている場合、アプリは [ファイル]、[オプション>][トラスト センター>Trust Centerの設定>...> の設定をチェックします。マクロ設定。 既定値は "通知を使用してすべてのマクロを無効にする" に設定されています。これにより、ユーザーはトラスト バーのコンテンツを有効にすることができます。

信頼できるファイルで VBA マクロを実行できるようにする方法に関するガイダンス

ファイルから Web のマークを削除する

インターネットやメールの添付ファイルなど、ファイル内のマクロのブロックを解除するには、ローカル デバイスで Web のマークを削除します。 削除するには、ファイルを右クリックし、[プロパティ] を選択し、[全般] タブの [ブロック解除] チェック ボックスをオンにします。

![マクロが有効なドキュメントの [ファイルのプロパティ] ダイアログ ボックスのスクリーンショット。ファイルのブロックを解除するためのセキュリティ オプションが強調表示されています。](media/internet-macros-blocked/vba-unblock-file-properties.png)

注:

- 通常、ネットワーク共有上のファイルの場合、マクロがブロックされているファイルの [ブロック解除 ] チェック ボックスがユーザーに表示されない場合があります。 このような場合は、「 ネットワーク共有または信頼できる Web サイト上に一元的に配置されたファイル」を参照してください。

- ネットワーク共有上のファイルに対して [ブロック解除 ] チェック ボックスを使用できる場合でも、共有が インターネット ゾーンにあると見なされた場合、このチェック ボックスをオンにしても効果はありません。 詳細については、「 Web とゾーンのマーク」を参照してください。

PowerShell の ブロック解除ファイル コマンドレットを使用して、ファイルから ZoneId 値を削除することもできます。 ZoneId 値を削除すると、VBA マクロを既定で実行できます。 コマンドレットを使用すると、ファイルの [プロパティ] ダイアログの [全般] タブの [ブロック解除] チェック ボックスをオンにした場合と同じ処理が実行されます。 ZoneId 値の詳細については、「 Web とゾーンのマーク」を参照してください。

ネットワーク共有または信頼できる Web サイトに一元的に配置されたファイル

ユーザーが信頼された Web サイトまたは内部ファイル サーバーからファイルにアクセスする場合は、次のいずれかの手順を実行して、それらの場所のマクロがブロックされないようにすることができます。

場所を信頼済みサイトとして指定する

ネットワークの場所がイントラネット上にある場合は、 ローカル イントラネット ゾーンに場所を追加します

注:

- 信頼できるサイトとして何かを追加すると、Office に関連しないシナリオに対してサイト全体に昇格されたアクセス許可も付与されます。

- ローカル イントラネット ゾーンのアプローチでは、そのゾーンに新しい場所を追加するのではなく、ローカル イントラネット ゾーンの一部と見なされている場所にファイルを保存することをお勧めします。

- 一般に、信頼されたサイトは 、ローカル イントラネット ゾーンと比較してセキュリティが強化されているため、使用することをお勧めします。

たとえば、ユーザーが IP アドレスを使用してネットワーク共有にアクセスしている場合、ファイル共有が 信頼済みサイト または ローカル イントラネット ゾーンに存在しない限り、それらのファイル内のマクロはブロックされます。

ヒント

- 信頼されたサイトの一覧またはローカル イントラネット ゾーンの内容を表示するには、Windows デバイスの [コントロール パネル>Internet Options>Change セキュリティ設定] に移動します。

- 個々のファイルが信頼されたサイトまたはローカル イントラネットの場所からのファイルであるかどうかをチェックするには、「Web とゾーンのマーク」を参照してください。

たとえば、信頼済みサイトの一覧に FQDN または IP アドレスを追加することで、ファイル サーバーまたはネットワーク共有を信頼済みサイトとして追加できます。

![Web サイトを追加または削除し、信頼されたサイトのセキュリティ設定を管理するオプションを示す [信頼済みサイト] ダイアログ ボックスのスクリーンショット。](media/internet-macros-blocked/trusted-sites-dialog-example.png)

http:// またはネットワーク共有で始まる URL を追加する場合は、[ このゾーン内のすべてのサイトにサーバー検証 (https:) を要求する] チェック ボックスをオフにします。

重要

これらの場所のファイルではマクロがブロックされないため、これらの場所は慎重に管理する必要があります。 これらの場所にファイルを保存できるユーザーを制御してください。

グループ ポリシーポリシーと [Site to Zone Assignment List]\(サイト間割り当てリスト\) ポリシーを使用して、信頼されたサイトとして場所を追加したり、organization内の Windows デバイスのローカル イントラネット ゾーンに場所を追加したりできます。 このポリシーは、グループ ポリシー管理コンソールの Windows コンポーネント\インターネット エクスプローラー\インターネット コントロール パネル\セキュリティ ページにあります。 コンピューターの構成\ポリシー\管理用テンプレートとユーザー構成\ポリシー\管理用テンプレートの両方で使用できます。

OneDrive または SharePoint 上のファイル

ユーザーが Web ブラウザーを使用して OneDrive または SharePoint 上のファイルをダウンロードした場合、Windows インターネット セキュリティ ゾーン (コントロール パネル>Internet Options>Security) の構成によって、ブラウザーが Web のマークを設定するかどうかを決定します。 たとえば、Microsoft Edge では、Web のマークがインターネット ゾーンの場合、ファイルに設定されます。

ユーザーが OneDrive Web サイトまたは SharePoint サイト (Teams チャネルで使用されるサイトを含む) から開いたファイルで [デスクトップ アプリで開く ] を選択した場合、ファイルには Mark of the Web は含まれません。

ユーザーが OneDrive 同期 クライアントを実行していて、同期クライアントがファイルをダウンロードした場合、ファイルに Mark of the Web は含まれません。

Windows の既知のフォルダー (デスクトップ、ドキュメント、画像、スクリーンショット、カメラ ロール) にあり、OneDrive に同期されているファイルには、Web のマークがありません。

マクロをブロックせずに OneDrive または SharePoint のファイルを使用する必要がある財務部門など、ユーザーのグループがある場合は、次のようなオプションが考えられます。

[ デスクトップ アプリで開く ] オプションを使用してファイルを開いさせる

ファイルを信頼できる場所にダウンロードさせる。

OneDrive または SharePoint ドメインの Windows インターネット セキュリティ ゾーンの割り当てを信頼済みサイトに設定します。 管理者は、"サイト間割り当てリスト" ポリシーを使用し、

https://{your-domain-name}.sharepoint.com(SharePoint の場合) またはhttps://{your-domain-name}-my.sharepoint.com(OneDrive の場合) を信頼済みサイト ゾーンに配置するようにポリシーを構成できます。このポリシーは、グループ ポリシー管理コンソールの Windows コンポーネント\インターネット エクスプローラー\インターネット コントロール パネル\セキュリティ ページにあります。 コンピューターの構成\ポリシー\管理用テンプレートとユーザー構成\ポリシー\管理用テンプレートの両方で使用できます。

SharePoint のアクセス許可と OneDrive 共有は、これらの場所を信頼済みサイトに追加することで変更されません。 アクセス制御の維持は重要です。 SharePoint にファイルを追加するアクセス許可を持つすべてのユーザーは、マクロなどのアクティブなコンテンツを含むファイルを追加できます。 信頼済みサイト ゾーン内のドメインからファイルをダウンロードするユーザーは、マクロをブロックする既定値をバイパスします。

Word、PowerPoint、Excel 用のマクロ対応テンプレート ファイル

インターネットからダウンロードしたWord、PowerPoint、Excel のマクロが有効なテンプレート ファイルには、Web のマークがあります。 たとえば、次の拡張子を持つテンプレート ファイルです。

- .dot

- .dotm

- 。鍋

- .potm

- .xlt

- .xltm

ユーザーがマクロが有効なテンプレート ファイルを開くと、ユーザーはテンプレート ファイル内のマクロの実行をブロックされます。 ユーザーがテンプレート ファイルのソースを信頼している場合は、テンプレート ファイルから Web のマークを削除し、Office アプリでテンプレート ファイルをもう一度開くことができます。

マクロがブロックされずにマクロが有効なテンプレートを使用する必要があるユーザーのグループがある場合は、次のいずれかのアクションを実行できます。

- デジタル署名を使用し、発行元を信頼します。

- デジタル署名を使用していない場合は、テンプレート ファイルを 信頼できる場所 に保存し、ユーザーにその場所からテンプレート ファイルを取得させることができます。

PowerPointと Excel 用のマクロ対応アドイン ファイル

インターネットからダウンロードされたPowerPointと Excel のマクロ対応アドイン ファイルには、Web のマークがあります。 たとえば、次の拡張子を持つアドイン ファイルです。

- .ppa

- .ppam

- .xla

- .xlam

File>Options>Add-ins を使用して、または [開発者] リボンを使用して、ユーザーがマクロ対応アドインをインストールしようとすると、アドインは無効な状態で読み込まれ、ユーザーはアドインの使用をブロックされます。 ユーザーがアドイン ファイルのソースを信頼している場合は、アドイン ファイルから Web のマークを削除し、PowerPointまたは Excel をもう一度開いてアドインを使用できます。

マクロをブロックせずにマクロが有効なアドイン ファイルを使用する必要があるユーザーのグループがある場合は、次のアクションを実行できます。

PowerPoint アドイン ファイルの場合:

- .ppa または .ppam ファイルから Web のマークを削除します。

- デジタル署名を使用し、発行元を信頼します。

- ユーザーが取得する 信頼できる場所 にアドイン ファイルを保存します。

Excel アドイン ファイルの場合:

- .xla または .xlam ファイルから Web のマークを削除します。

- ユーザーが取得する 信頼できる場所 にアドイン ファイルを保存します。

注:

デジタル署名を使用して発行元を信頼しても、Mark of the Web を持つ Excel アドイン ファイルでは機能しません。 この動作は、Web のマークを持つ Excel アドイン ファイルでは新しい動作ではありません。 これは、以前のセキュリティ強化作業 (Microsoft セキュリティ情報 MS16-088 に関連) の結果として、2016 年からこのように機能しています。

信頼された発行元によって署名されたマクロ

マクロが署名されていて、証明書を検証し、ソースを信頼した場合は、そのソースを信頼された発行元にすることができます。 可能であれば、ユーザーの信頼できる発行元を管理することをお勧めします。 詳細については、「 Office ファイルの信頼された発行元」を参照してください。

ユーザーの数が少ない場合は、 ファイルから Web のマークを削除 し、 マクロのソースを信頼できる発行元として デバイスに追加できます。

警告

- 同じ証明書で有効に署名されたすべてのマクロは、信頼された発行元からのマクロとして認識され、実行されます。

- 信頼された発行元は、Office 固有の設定だけでなく Windows 全体の設定であるため、信頼された発行元を追加すると、Office に関連するもの以外のシナリオに影響する可能性があります。

信頼できる場所

インターネットからユーザーのデバイス上の信頼できる場所にファイルを保存すると、Web のマークのチェックが無視され、VBA マクロが有効になっている状態で開きます。 たとえば、基幹業務アプリケーションでは、マクロを含むレポートを定期的に送信できます。 マクロを含むファイルが信頼できる場所に保存されている場合、ユーザーはファイルの [プロパティ ] に移動する必要がなく、[ ブロック解除 ] を選択してマクロの実行を許可します。

信頼できる場所に保存されたファイルではマクロがブロックされないため、信頼できる場所を慎重に管理し、慎重に使用する必要があります。 ネットワークの場所は信頼できる場所として設定することもできますが、推奨されません。 詳細については、「 Office ファイルの信頼できる場所」を参照してください。

Web のマークに関する追加情報

Web と信頼されたドキュメントのマーク

Windows を実行しているデバイスにファイルをダウンロードすると、Web のマークがファイルに追加され、そのソースがインターネットからのものとして識別されます。 現時点では、ユーザーが Web のマークを含むファイルを開くと、[コンテンツを有効にする] ボタンを含むセキュリティ警告バナーが表示されます。 ユーザーが [コンテンツの有効化] を選択した場合、ファイルは信頼できるドキュメントと見なされ、マクロの実行が許可されます。 ファイルは信頼できるドキュメントと見なされるため、インターネットからファイル内のマクロをブロックする既定の動作の変更が実装された後でも、マクロは引き続き実行されます。

インターネットからファイル内のマクロをブロックする既定の動作が変更されると、インターネットからマクロを含むファイルを初めて開くと、別のバナーが表示されます。 この セキュリティ リスク バナーには、[ コンテンツを有効にする] オプションはありません。 ただし、ユーザーはファイルの [プロパティ ] ダイアログに移動し、[ ブロック解除] を選択できます。これにより、ポリシーまたはセキュリティ センターの設定がブロックされていない限り、ファイルから Web のマークが削除され、マクロの実行が許可されます。

Web とゾーンのマーク

既定では、Web のマークは 、インターネット または 制限付きサイト ゾーンからのファイルにのみ追加されます。

ヒント

Windows デバイスでこれらのゾーンを表示するには、[コントロール パネル>Internet Options>Change セキュリティ設定] に移動します。

コマンド プロンプトで次のコマンドを実行し、 {name of file} をファイル名に置き換えることで、ファイルの ZoneId 値を表示できます。

notepad {name of file}:Zone.Identifier

このコマンドを実行すると、メモ帳が開き、[ZoneTransfer] セクションの下に ZoneId が表示されます。

ZoneId 値と、それらがマップするゾーンの一覧を次に示します。

- 0 = マイ コンピューター

- 1 = ローカル イントラネット

- 2 = 信頼済みサイト

- 3 = インターネット

- 4 = 制限付きサイト

たとえば、ZoneId が 2 の場合、そのファイル内の VBA マクロは既定ではブロックされません。 ただし、ZoneId が 3 の場合、そのファイル内のマクロは既定でブロックされます。

PowerShell の Unblock-File コマンドレットを使用して、ファイルから ZoneId 値を削除できます。 ZoneId 値を削除すると、VBA マクロを既定で実行できます。 コマンドレットを使用すると、ファイルの [プロパティ] ダイアログの [全般] タブの [ブロック解除] チェック ボックスをオンにした場合と同じ処理が実行されます。

ポリシーを使用して Office がマクロを処理する方法を管理する

ポリシーを使用して、Office がマクロを処理する方法を管理できます。 インターネット ポリシーの Office ファイルでの実行をブロックするマクロを 使用することをお勧めします。 ただし、そのポリシーがorganizationに適していない場合、もう 1 つのオプションは VBA マクロ通知設定ポリシーです。

これらのポリシーを展開する方法の詳細については、「ポリシーを 管理するために使用できるツール」を参照してください。

重要

ポリシーは、Microsoft 365 Apps for enterpriseを使用している場合にのみ使用できます。 ポリシーは、Microsoft 365 Apps for businessでは使用できません。

インターネットからの Office ファイルでのマクロの実行をブロックする

このポリシーは、ユーザーがインターネットからマクロを含むファイルを誤って開くのを防ぎます。 Windows を実行しているデバイスにファイルをダウンロードするか、ネットワーク共有の場所から開くと、Web のマークがインターネットから提供されたことを示すファイルに追加されます。

このポリシーは、Microsoft 365 Apps for enterpriseのセキュリティ ベースラインの一部として有効にすることをお勧めします。 ほとんどのユーザーに対してこのポリシーを有効にし、必要に応じて特定のユーザーに対してのみ例外を作成する必要があります。

7 つのアプリケーションごとに個別のポリシーがあります。 次の表は、グループ ポリシー管理コンソールの [ユーザー構成]\[ポリシー]\[管理用テンプレート] の下の各ポリシーの場所を示しています。

| アプリケーション | ポリシーの場所 |

|---|---|

| Access | Microsoft Access 2016\Application Settings\Security\Trust Center |

| Excel | Microsoft Excel 2016\Excel のオプション\セキュリティ\セキュリティ センター |

| PowerPoint | Microsoft PowerPoint 2016\PowerPoint オプション\Security\Trust Center |

| Project | Microsoft Project 2016\Project Options\Security\Trust Center |

| Publisher | Microsoft Publisher 2016\Publisher Options\Security\Trust Center |

| Visio | Microsoft Visio 2016\Visio オプション\セキュリティ\セキュリティ センター |

| Word | Microsoft Word 2016\Word オプション\Security\Trust Center |

ポリシーに対して選択した状態によって、提供する保護のレベルが決まります。 次の表は、既定の動作の変更が実装される前に、各状態で取得する現在の保護レベルを示しています。

| アイコン | 保護レベル | ポリシーの状態 | 説明 |

|---|---|---|---|

|

|

保護済み [推奨] | 有効 | ユーザーは、インターネットから取得したファイル内のマクロの実行がブロックされます。 Microsoft が推奨するセキュリティ ベースラインの一部。 |

|

|

保護されていません | 無効 | [File>Options>Trust Centerの設定>Trust Center Settings...> で構成された設定を考慮します。マクロ設定。 |

|

|

保護されていません | Not Configured | [File>Options>Trust Centerの設定>Trust Center Settings...> で構成された設定を考慮します。マクロ設定。 |

注:

- このポリシーを [無効] に設定すると、マクロを使用してファイルを開くと、既定でセキュリティ警告が表示されます。 この警告は、マクロが無効になっていることをユーザーに知らせますが、[ コンテンツを有効にする] ボタンを選択してマクロを実行できるようにします。

- この警告は、マクロをブロックするために実装しているこの最近の変更の前に、ユーザーが以前に示した警告と同じです。

- このポリシーを [永続的に無効] に設定することはお勧めしません。 ただし、場合によっては、新しいマクロブロック動作がorganizationにどのように影響するかをテストしたり、マクロを安全に使用できるようにするためのソリューションを開発したりするときに、一時的に実行することが実用的な場合があります。

既定の動作に対する変更を実装すると、ポリシーが [未構成] に設定されると、保護のレベルが変更されます。

| アイコン | 保護レベル | ポリシーの状態 | 説明 |

|---|---|---|---|

|

|

Protected | Not Configured | ユーザーは、インターネットから取得したファイル内のマクロの実行がブロックされます。 ユーザーには、[詳細情報] ボタンが表示された [セキュリティ リスク] バナーが表示されます |

VBA マクロ通知の設定

"インターネットから Office ファイルでのマクロの実行をブロックする" ポリシーを使用しない場合は、"VBA マクロ通知設定" ポリシーを使用して、Office によるマクロの処理方法を管理できます。

このポリシーは、ユーザーが悪意のあるマクロを有効にすることを防ぎます。 既定では、VBA マクロを含むファイルをブロックし、マクロが存在し、無効になっていることを警告するトラスト バーを表示するように Office が構成されています。 ユーザーは、必要に応じてファイルを検査および編集できますが、信頼バーで [コンテンツを有効にする] を選択するまで無効な機能を使用することはできません。 ユーザーが [コンテンツの有効化] を選択した場合、ファイルは信頼されたドキュメントとして追加され、マクロの実行が許可されます。

7 つのアプリケーションごとに個別のポリシーがあります。 次の表は、グループ ポリシー管理コンソールの [ユーザー構成]\[ポリシー]\[管理用テンプレート] の下の各ポリシーの場所を示しています。

| アプリケーション | ポリシーの場所 |

|---|---|

| Access | Microsoft Access 2016\Application Settings\Security\Trust Center |

| Excel [1] | Microsoft Excel 2016\Excel のオプション\セキュリティ\セキュリティ センター |

| PowerPoint | Microsoft PowerPoint 2016\PowerPoint オプション\Security\Trust Center |

| Project | Microsoft Project 2016\Project Options\Security\Trust Center |

| Publisher | Microsoft Publisher 2016\Publisher Options\Security\Trust Center |

| Visio | Microsoft Visio 2016\Visio オプション\セキュリティ\セキュリティ センター |

| Word | Microsoft Word 2016\Word オプション\Security\Trust Center |

注:

- [1] Excel の 場合、ポリシーの名前は [マクロ通知設定] です。

ポリシーに対して選択した状態によって、提供する保護のレベルが決まります。 次の表は、各状態で取得する保護のレベルを示しています。

| アイコン | 保護レベル | ポリシーの状態 | ポリシー値 |

|---|---|---|---|

|

|

保護済み [推奨] | 有効 | デジタル署名マクロを除くすべてのマクロを無効にします ([信頼された発行元が署名するマクロを要求する] を選択します)。 |

|

|

Protected | 有効 | 通知なしですべてを無効にする |

|

|

部分的に保護 | 有効 | 通知ですべてを無効にする |

|

|

部分的に保護 | 無効 | ("通知ですべて無効にする" と同じ動作) |

|

|

保護されていません | 有効 | すべてのマクロを有効にする (推奨されません) |

重要

マクロのセキュリティ保護は重要です。 マクロを必要としないユーザーの場合は、[通知なしですべて無効にする] を選択して、すべてのマクロをオフにします。

セキュリティ ベースラインの推奨事項は、次の操作を行う必要があるということです。

- "VBA マクロ通知設定" ポリシーを有効にします。

- マクロが必要なユーザーの場合は、[デジタル署名されたマクロを除くすべてのマクロを無効にする] を選択し、[信頼できる発行元によってマクロを署名する必要がある] を選択します。証明書は、ユーザーのデバイスに信頼できる発行元としてインストールする必要があります。

ポリシーを構成しない場合、ユーザーは [File>Options>Trust Center>Trust Center Settings...> でマクロ保護設定を構成できます。マクロ設定。

次の表は、[ マクロ設定] でユーザーが行うことができる選択肢と、各設定が提供する保護のレベルを示しています。

| アイコン | 保護レベル | 選択した設定 |

|---|---|---|

|

|

Protected | [デジタル署名されたマクロを除き、すべてのマクロを無効にする] |

|

|

Protected | [警告を表示せずにすべてのマクロを無効にする] |

|

|

部分的に保護 | 通知を使用してすべてのマクロを無効にする (既定) |

|

|

保護されていません | [すべてのマクロを有効にする (推奨しません。危険なコードが実行される可能性があります)] |

注:

Excel のポリシー設定の値と製品 UI では、"all" という単語が "VBA" に置き換えられます。たとえば、"通知なしで VBA マクロを無効にする" などです。

ポリシーを管理するために使用できるツール

organization内のユーザーに対してポリシー設定を構成および展開するために使用できるツールがいくつかあります。

クラウド ポリシー

Cloud Policy を使用すると、デバイスがドメインに参加していない場合でも、organization内のデバイスにポリシー設定を構成して展開できます。 Cloud Policy は Web ベースのツールであり、Microsoft 365 Apps管理センターにあります。

Cloud Policy では、ポリシー構成を作成し、グループに割り当ててから、ポリシー構成に含めるポリシーを選択します。 含めるポリシーを選択するには、ポリシーの名前で検索できます。 クラウド ポリシーは、Microsoft 推奨セキュリティ ベースラインの一部であるポリシーも示します。 Cloud Policy で使用できるポリシーは、グループ ポリシー管理コンソールで使用できるのと同じユーザー構成ポリシーです。

詳細については、「 Microsoft 365 向けクラウド ポリシー サービスの概要」を参照してください。

Microsoft Intune 管理センター

Microsoft Intune管理センターでは、[設定] カタログ (プレビュー) または [管理用テンプレート] を使用して、Windows 10以降を実行しているデバイスのポリシー設定をユーザーに構成して展開できます。

作業を開始するには、[デバイス>構成プロファイル>プロファイルの作成] に移動します。 [プラットフォーム] で、[Windows 10以降] を選択し、プロファイルの種類を選択します。

詳細については、次の記事を参照してください。

- 設定カタログを使用して Windows と macOS のデバイスで設定を構成する - プレビュー

- Windows 10/11 テンプレートを使用して、Microsoft Intune でグループ ポリシー設定を構成する

グループ ポリシー管理コンソール

organizationにWindows ServerとActive Directory Domain Services (AD DS) がデプロイされている場合は、グループ ポリシーを使用してポリシーを構成できます。 グループ ポリシーを使用するには、Office 用の最新の管理用テンプレート ファイル (ADMX/ADML) をダウンロードします。これには、Microsoft 365 Apps for enterpriseのポリシー設定が含まれています。 管理テンプレート ファイルを AD DS にコピーした後、グループ ポリシー管理コンソールを使用して、ユーザーとドメイン参加済みデバイスのポリシー設定を含むグループ ポリシー オブジェクト (GPO) を作成できます。