Microsoft 365 の多要素認証

パスワードは、コンピューターまたはオンライン サービスへのサインインを認証する最も一般的な方法ですが、最も脆弱な方法でもあります。 ユーザーは、簡単なパスワードを選択して、異なるコンピューターやサービスに対して同じパスワードを使用できます。

サインインのセキュリティを強化するには、強力である必要があるパスワードと、次に基づく追加の検証方法の両方を使用する多要素認証 (MFA) を使用する必要があります。

- スマートフォンなど、簡単に複製できないもの。

- ユーザーに固有の生物学的特徴 (指紋、顔、または他の生体認証属性など)。

追加の検証方法は、ユーザーのパスワードが検証されるまで使用されません。 MFA では、強力なユーザー パスワードが侵害された場合でも、攻撃者がスマート フォンや指紋を持っていないため、サインインを完了できません。

Microsoft 365 の MFA サポート

既定では、Microsoft 365 および Office 365 は、ユーザー アカウントに対する MFA を次の方法でサポートします。

- 電話に送信される、確認コードの入力に必要なテキスト メッセージ。

- 電話呼び出し。

- Microsoft Authenticator スマート フォン アプリ。

どちらの場合も、MFA サインインでは、追加の検証に "簡単に複製されない"方法を使用しています。 Microsoft 365 および Office 365 の MFA は、次の複数の方法で有効にできます。

- セキュリティの既定値を使用する

- 条件付きアクセス ポリシーを使用する

- 個別のユーザー アカウントごとに設定する (推奨されません)

これらの方法は、ご利用の Microsoft 365 プランに応じて決まります。

| 計画 | 推奨事項 | お客様の種類 |

|---|---|---|

| すべての Microsoft 365 プラン | すべてのユーザー アカウントに対して MFA を要求する、セキュリティの既定値を使用します。 個々のユーザー アカウントでユーザーごとの MFA を構成することもできますが、これはお勧めしません。 |

小規模企業 |

| Microsoft 365 Business Premium Microsoft 365 E3 Microsoft Entra ID P1 ライセンス |

セキュリティの既定値または条件付きアクセス ポリシーを使用して、グループ メンバーシップ、アプリ、またはその他の条件に基づいてユーザー アカウントに MFA を要求します。 | 小規模企業から大規模企業まで |

| Microsoft 365 E5 Microsoft Entra ID P2 ライセンス |

サインイン リスク条件に基づいて MFA を要求するには、Microsoft Entra ID 保護を使用します。 | 大規模企業 |

セキュリティの既定値

セキュリティの既定値は、2019 年 10 月 21 日以降に作成された Microsoft 365 および Office 365 の有料または試用版サブスクリプションの新機能です。 これらのサブスクリプションでは、次のセキュリティの既定値が有効になっています。

- すべてのユーザーが Microsoft Authenticator アプリで MFA を使用する必要があります。

- 従来の認証をブロックします。

ユーザーは、スマートフォンから Microsoft Authenticator アプリを使用して MFA に 14 日間登録できます。これは、セキュリティの既定値が有効になった後、初めてサインインしたときから始まります。 14 日が経過すると、ユーザーは MFA 登録が完了するまでサインインできなくなります。

セキュリティの既定値では、すべての組織が、既定で有効になっているユーザー サインインの基本レベルのセキュリティを確保しています。 条件付きアクセス ポリシーを使用する MFA を優先して、セキュリティの既定値を無効にすることができます。

Azure portalの [プロパティ] ウィンドウで、Microsoft Entra ID のセキュリティの既定値を有効または無効にします。

![[ディレクトリのプロパティ] ページの画像。](../../media/multi-factor-authentication-microsoft-365/security-defaults-mfa.png?view=o365-worldwide)

すべての Microsoft 365 プランで、セキュリティの既定値を使用できます。

詳細については、こちらの「セキュリティの既定値の概要」をご覧ください。

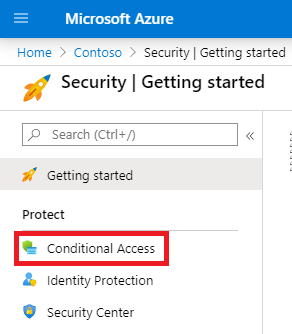

条件付きアクセス ポリシー

条件付きアクセス ポリシーは、サインインが評価および許可される条件を指定する一連のルールです。 たとえば、次のような条件付きアクセス ポリシーを作成できます。

- ユーザー アカウント名が Exchange、ユーザー、パスワード、セキュリティ、SharePoint、またはグローバル管理者の役割を割り当てられたユーザーのグループのメンバーである場合、アクセスを許可する前に MFA が必要です。

このポリシーを使用すると、これらの管理者の役割に割り当てられている場合やそうでない場合に、個々のユーザー アカウントを MFA 用に構成するのではなく、グループ メンバーシップに基づいて MFA を要求できます。

また、条件付きアクセス ポリシーを使用して、特定のアプリに対して MFA を要求する、または Windows 10 を実行しているノート PC などの準拠デバイスからのサインインを要求するなど、より高度な機能を使用することもできます。

条件付きアクセス ポリシーは、Azure portalのMicrosoft Entra ID に対して [セキュリティ] ウィンドウから構成します。

条件付きアクセス ポリシーは、次のプランで使用できます。

- Microsoft 365 Business Premium

- Microsoft 365 E3 および E5

- Microsoft Entra ID P1 と Microsoft Entra ID P2 ライセンス

Microsoft 365 Business Premium を使用している小規模企業の場合、次の手順で、条件付きアクセス ポリシーを簡単に使用できます。

- MFA を必要とするユーザー アカウントを含むグループを作成します。

- グローバル管理者に対して MFA を要求する ポリシーを有効にします。

- 次の設定を使用して、グループ ベースの条件付きアクセス ポリシーを作成します

- >割り当て ユーザーとグループ: 上記の手順 1 のグループの名前。

- >割り当てクラウド アプリまたはアクション: すべてのクラウド アプリ。

- アクセス制御 アクセス権の>付与 >> 多要素認証が必要です。

- ポリシーを有効にします。

- 上記の手順 1 で作成したグループにユーザー アカウントを追加してテストします。

- 追加のユーザー アカウントに MFA を要求するには、手順 1 で作成したグループに追加します。

この条件付きアクセス ポリシーを使用すると、お客様のペースでユーザーに MFA の要件を展開できます。

大規模企業は、一般的な条件付きアクセス ポリシーを使用して、次のポリシーを構成する必要があります。

詳細については、こちらの条件付きアクセスの概要をご覧ください。

Microsoft Entra ID 保護

Microsoft Entra ID 保護では、サインイン リスクが中程度または高い場合に MFA を要求する追加の条件付きアクセス ポリシーを作成できます。

Microsoft Entra ID 保護およびリスクベースの条件付きアクセス ポリシーは、次の場合に使用できます。

- Microsoft 365 E5

- Microsoft Entra ID P2 ライセンス

詳細については、このMicrosoft Entra ID 保護の概要に関するページを参照してください。

従来のユーザーごとの MFA (推奨されません)

ユーザー アカウントのサインインに MFA を要求するには、セキュリティの既定値または条件付きアクセス ポリシーを使用する必要があります。ただし、これらのいずれかを使用できない場合、Microsoft は、管理者ロール (特にグローバル管理者ロール) を持つユーザー アカウントに対して、任意のサイズのサブスクリプションに対して MFA を強くお勧めします。

個々のユーザー アカウントに対して MFA を有効にするには、Microsoft 365 管理センターの [アクティブなユーザー] ウィンドウを使用します。

![[アクティブ ユーザー] ページの [多要素認証] オプションの画像。](../../media/multi-factor-authentication-microsoft-365/per-user-mfa.png?view=o365-worldwide)

有効にすると、次回ユーザーがサインインすると、MFA に登録し、追加の検証方法を選択してテストするように求められます。

これらの方法を組み合わせて使用する

この表は、セキュリティの既定値、条件付きアクセス ポリシー、およびユーザーごとのアカウント設定で MFA を有効にした結果を示しています。

| 項目 | 有効 | 無効 | 第 2 の認証方法 |

|---|---|---|---|

| セキュリティの既定値 | 条件付きアクセス ポリシーを使用できない | 条件付きアクセス ポリシーを使用できる | Microsoft Authenticator アプリ |

| 条件付きアクセス ポリシー | いずれかが有効になっている場合、セキュリティの既定値を有効にすることはできません | すべてが無効になっている場合は、セキュリティの既定値を有効にすることができます | MFA 登録中にユーザーが指定 |

| 従来のユーザーごとの MFA (推奨されません) | 各サインインで MFA を必要とするセキュリティの既定値と条件付きアクセス ポリシーをオーバーライドします | セキュリティの既定値と条件付きアクセス ポリシーによって上書きされます | MFA 登録中にユーザーが指定 |

セキュリティの既定値が有効になっている場合、すべての新しいユーザーは、次回のサインイン時に MFA 登録と Microsoft Authenticator アプリの使用を求められます。

MFA 設定を管理する方法

以下の 2 種類の方法で MFA 設定を管理できます。

Azure ポータルでは、次のことができます。

- セキュリティの既定値を有効または無効にする

- 条件付きアクセス ポリシーを構成する

Microsoft 365 管理センターでは、ユーザーごとの MFA 設定とサービス MFA 設定を構成できます。

次の手順

関連コンテンツ

多要素認証を有効にする (ビデオ)

スマートフォンの多要素認証をオンにする (ビデオ)

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示