学生のパスワードレス

セキュリティ上の脅威が高まる中で、学校では、通常は学生に対して回避されるセキュリティ機能を使用する方法について考え始めるのが重要です。

この記事では、学校でパスワードレス資格情報を使用する方法について説明します。

要件:

- Entra P1 を含むライセンスまたはバンドル。

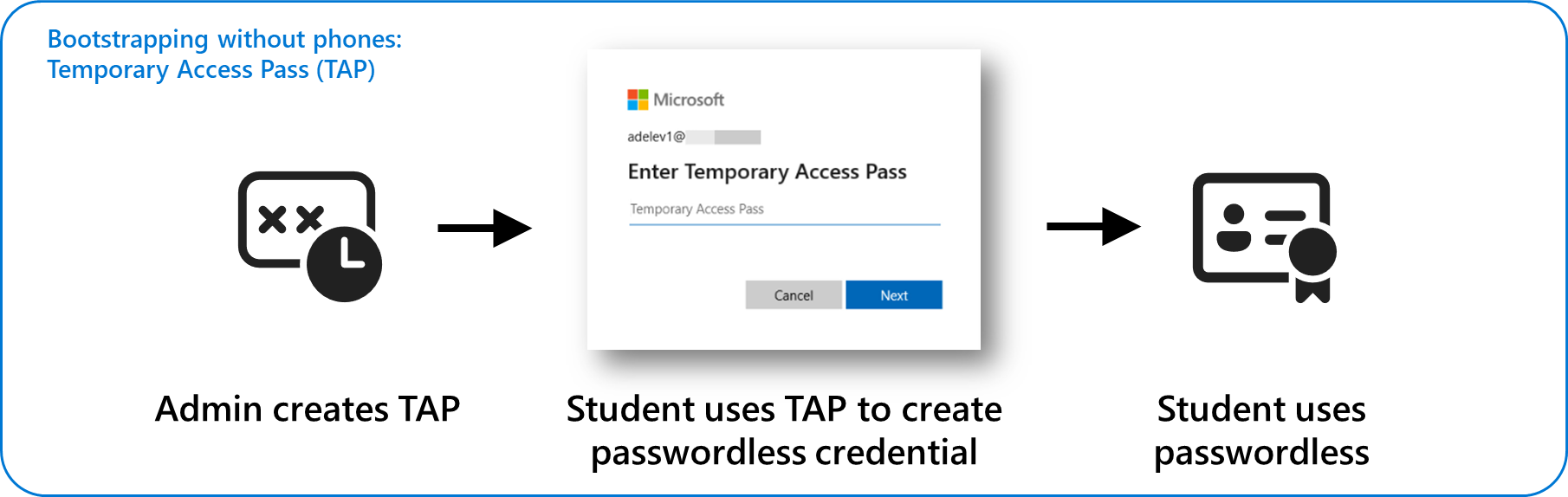

セットアップの多要素認証 (MFA) 要件 (ブートストラップとも呼ばれることもあります) により、パスワードレス フィッシング耐性資格情報を学生に配布することは困難でした。 一時的なアクセス パス (TAP) は、ユーザーがデバイスバインドパスワードレス資格情報を含む資格情報を設定するための電話無料オプションを提供します。

一時的なアクセス パスは、1 つまたは複数の使用のために構成できる時間制限付きパスコードです。 ユーザーは TAP を使用してサインインして、Microsoft Authenticator、FIDO2、Windows Hello for Business、Secure Enclave でのプラットフォーム シングル サインオン (SSO)、Passkeys などの他のパスワードレス認証方法をオンボードできます。

管理者は TAP を作成し、学生に配布できます。 学生は TAP を使用して、パスワードレス資格情報を作成できます。 その後、学生は passworldess 資格情報を使用してデバイスにサインインできます。

各オペレーティング システムには、デバイスバインドパスワードレス資格情報の実装が異なります。

| オペレーティング システム | ハードウェア バインド キー テクノロジ | に適しています | ハードウェア要件 | 生体認証情報 |

|---|---|---|---|---|

| Windows | Windows Hello for Business | 1:1 デバイス | 信頼済みプラットフォーム モジュール (TPM) | Windows Hello |

| macOS | Secure Enclave を使用したプラットフォーム SSO (プレビュー) | 1:1 デバイス | セキュリティで保護されたエンクレーブ | TouchID |

| iOS | Microsoft Authenticator を使用したパスキー (プレビュー) | 1:1 デバイス | iOS 16 以降 | FaceId |

| Android | Microsoft Authenticator を使用したパスキー (プレビュー) | 1:1 デバイス | Android 14 以降 | OEM 固有 |

| Windows、macOS | FIDO2 セキュリティ キー | 1:1 または共有デバイス | FIDO2 セキュリティ キー | 各種 |

| パスキー (同期可能) - 2024 年後半 | 該当なし | ハードウェアにバインドされていない – 保護はパスキー プロバイダー ベンダーによって異なります | 該当なし | 各種 |

これらのテクノロジは、ユーザーがデバイスを物理的に所有しているハードウェアバインドされた秘密キーの組み合わせを使用するため、フィッシングに耐性のある認証強度を提供します。 デバイス固有の秘密キーのロック解除または "解放" に使用されるローカル デバイス PIN またはパスワード。 秘密キーがデバイスから離れたり、ネットワーク経由で送信されたりすることはありません。 Microsoft Entra ID には、ハードウェアバインドされた秘密キーによって署名されたデータの検証に使用される対応する公開キーのみが所有されています。 PIN またはローカル パスワードはデバイス固有であり、(ユーザーが同じ PIN を使用しない限り) サービスやその他のデバイスにログインするために使用することはできません。

ヒント

K-12 学生およびデバイスの 1:1 デバイスで最高のパスワードレス エクスペリエンスを実現するために、Microsoft では TAP + Windows Hello (またはその他のプラットフォーム固有のハードウェア バインド キー テクノロジ) をお勧めします。 共有デバイスの場合、MICROSOFT は FIDO2 セキュリティ キーを推奨します。

パスワードレスと Microsoft Entra ID の詳細については、「 Microsoft Entra パスワードレス サインイン」を参照してください。

パスワードレス ユーザー エクスペリエンス

これらの手順では、次の条件で Autopilot 中のユーザー エクスペリエンスを示します。

- ユーザーは一時的なアクセス パスを持っています。

- このデバイスでは、Windows Hello for Business が有効になっています。

デバイスが既にプロビジョニングされている場合、ユーザーが Windows Hello for Business が有効になっているデバイスにログインするときの手順 2 のエクスペリエンスは同じです。

- 職場または学校アカウントでサインインし、一時的なアクセス パスを使用して Autopilot を開始します。

- プロビジョニングが完了すると、ユーザーは Windows Hello for Business を構成するように求められます。

- ユーザーは、一時的なアクセス パスを入力するように求められます。

- ユーザーは PIN を作成し、デバイスでサポートされている場合は生体認証資格情報を設定します。

- ユーザーは PIN または生体認証を使用してサインインできるようになりました。

ユーザーが TAP を持っていない場合、または TAP の有効期限が切れている場合のユーザー エクスペリエンス

Autopilot を使用するときにユーザーに一時的なアクセス パスがない場合は、多要素認証の登録を求められます。

ユーザーに一時的なアクセス パスを割り当てて、もう一度やり直すか、コンピューターを再起動するように依頼すると、ユーザーは代わりに一時的なアクセス パスを使用するように求められます。

パスワードレスの計画

パスワードレス資格情報を学生にプロビジョニングする主な課題は、TAP を配布することです。

オプションは以下のとおりです。

- パスワードが初めて学生に提供されたときの TAP の生成、またはパスワードレスを適用するための TAP とパスワードなしのみを提供する。

- 学生が新しいデバイスを受け取ったときに TAP を生成して配布する。

- パスワードレス認証オプションを有効にし、学生に構成を依頼し、IT サポートに問い合わせ、セットアップ時に TAP を要求します。

- TAP を作成するためのアクセス権をローカルの IT または教師に委任します。

Entra の 認証方法を 使用して、特定の種類の認証方法を使用できるユーザーを制御できます。 たとえば、教師とスタッフに Microsoft Authenticator の使用を許可できますが、学生のみが一時アクセス パスを使用できます。

| ターゲット ユーザー属性 | 一般的なユーザー | 認証方法 |

|---|---|---|

| メイン デバイスに加えて iOS または Android デバイスを使用できます | スタッフ、大学生、モバイル デバイスが許可されている学校の学生 | ✔️ Microsoft Authenticator ✔️ 一時アクセス パス ✔️ FIDO2 セキュリティ キー ✔️ Passkeys |

| モバイル デバイスへのアクセスなし | K-12 学生 | ✔️ 一時アクセス パス ✔️ FIDO2 セキュリティ キー ✔️ Passkeys |

Entra で使用できる認証方法の詳細については、「 認証方法」を参照してください。

認証方法を構成する

認証方法ポリシーを使用するように Entra を構成する

多要素認証とセルフサービス パスワード リセット ポリシー設定が認証方法機能に移行された後で、認証方法を構成できます。 詳細については、「 MFA とセルフサービス パスワード リセット ポリシー設定を Microsoft Entra ID の認証方法ポリシーに移行する方法」を参照してください。

要件に基づいて認証方法を構成する

認証方法を使用して、ユーザーのグループで必要な構成をターゲットにします。 詳細については、「 認証方法」を参照してください。 例:

- 電話、SMS、Microsoft Authenticator メソッドのターゲット グループを変更して、スタッフを含め、学生を除外します。

- 一時アクセス パスのターゲット グループを変更して、学生を含めます。

一時的なアクセス パスの発行

管理者は、一時的なアクセス パスを発行し、ユーザーに配布できます。 詳細については、「 一時的なアクセス パスを作成する」を参照してください。

デバイスの構成

要件を満たすように、各オペレーティング システムのパスワードレス サインイン方法を構成します。

Intune で管理されるデバイスの場合、Windows Hello for Business を構成する方法は 2 つあります。

- テナント全体。 デバイス内のテナント全体の Windows Hello for Business ポリシー>Windows>WindowsEnrollment > Windows Hello for Business。 通常、学校では Windows Hello for Business を無効にして、学生がサインイン中に多要素認証を設定するように求められるのを避けます。

- ポリシーを使用する対象。 ターゲット ポリシーはテナント全体のポリシーよりも優先され、設定をグループの対象にしたり、ロールアウトをステージングしたりできます。

詳細については、「 Windows Hello for Business の構成」を参照してください。

Windows Hello for Business 資格情報を使用してオンプレミス リソースへのシングル サインオン アクセスを構成するには、追加の手順が必要です。 詳細については、「 Microsoft Entra 参加済みデバイスのシングル サインオンを構成する」を参照してください。

Windows Hello for Business エクスペリエンスをカスタマイズする

これらの設定は省略可能ですが、Windows Hello for Business エクスペリエンスをカスタマイズするために使用できます。

DisablePostLogonProvisioning – 既定では、Windows Hello for Business ではサインイン中にプロビジョニングが必要です。 この設定を有効にすると、サインイン プロンプトは無効になります。 ユーザーは、設定アプリで Windows Hello for Business を構成できます。

構成 値 OMA-URI: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioningデータ型: ブール型 Value: はい EnablePasswordlessExperience - Windows 11 でポリシーが有効になっている場合、特定の Windows 認証シナリオでは、ユーザーにパスワードを使用するオプションが提供されないため、組織を支援し、ユーザーがパスワードから段階的に移行する準備を行うことができます。 詳細については、「 Windows パスワードレス エクスペリエンス」を参照してください。

構成 値 OMA-URI: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperienceデータ型: 整数 Value: 1

カスタム ポリシーを作成する手順については、「 Microsoft Intune で Windows 10/11 デバイスのカスタム設定を追加する」を参照してください。

Passworldess 認証を監視する

Entra には、認証方法を監視するためのレポートが含まれています。 詳細については、「 認証方法アクティビティ」を参照してください。

レポートを使用してロールアウトの進行状況を確認し、ユーザーがパスワードレス資格情報を使用しているタイミングを特定します。

条件付きアクセスで認証強度を適用する

認証に Microsoft Entra ID を使用するサービスへのアクセスは、条件付きアクセスを使用して、認証方法の強度などに基づいて制限できます。

たとえば、認証に Microsoft Entra ID を使用してサービスへのアクセスを学生に要求するには、パスワードレス資格情報を持つマネージド デバイスを使用して、次の設定で条件付きアクセス ポリシーを構成します。

| 構成 | 値 |

|---|---|

| 名前 | 学生 |

| Target | すべての学生 |

| 許可 | 苦情デバイス: はい 認証強度: フィッシングに対する耐性 |

条件付きアクセス ポリシーの認証強度の詳細については、「 Microsoft Entra 認証強度の概要」を参照してください。

条件付きアクセス ポリシーを構成する手順については、「 Microsoft Entra ID の条件付きアクセスとは」を参照してください。

ヒント

デバイスが複数のユーザー間で共有されるシナリオでは、代替のパスワードレス認証オプションは FIDO 2 セキュリティ キーです。 共有デバイスは、場所に基づいて条件付きアクセス ポリシーから除外できますが、これはお勧めしません。

パスワードレス資格情報の管理

パスワードレス資格情報は、パスワードの変更、リセット、またはポリシーの影響を受けません。 デバイスが侵害または盗難にあった場合は、セキュリティ チームに必要な手順に従う必要があります。 アクションの例としては、次のようなものがあります。

- 侵害が調査されるまでアクションを実行しません。

- 侵害されたデバイスのリモート ワイプをトリガーする。

- 資格情報またはユーザー アカウントを無効にする。

デバイスが侵害された場合は、Microsoft Entra ID から関連付けられているパスワードレス資格情報を削除して、不正な使用を防ぐことができます。

ユーザー アカウントに関連付けられている認証方法を削除するには、ユーザーの認証方法からキーを削除します。 [ 詳細] 列で、関連付けられているデバイスを識別できます。

- Microsoft Entra 管理センターにサインインし、パスキーを削除する必要があるユーザーを検索します。

- [認証方法] を選択>関連する認証方法の横にある [".." を選択します。メニューをクリックし、[削除] を選択します。

次の手順

Intune へのデバイスの登録の詳細については、次のページを参照してください。