Microsoft 365 クラウド専用 ID

この記事は、Microsoft 365 Enterprise および Office 365 Enterprise の両方に適用されます。

クラウド専用 ID モデルを選択した場合は、Microsoft 365 サブスクリプションのMicrosoft Entra テナントが既に存在し、すべてのユーザー、グループ、連絡先を格納できます。 手順 2 の管理者アカウントとこのソリューションの手順 3 のユーザー アカウントの保護を設定したら、organizationに必要な新しいアカウントとグループの作成を開始する準備ができました。

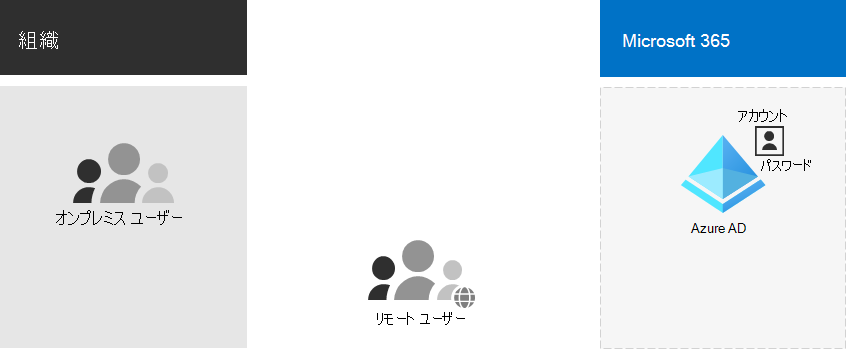

クラウドのみの ID の基本的なコンポーネントを次に示します。

組織内のユーザーとそのユーザー アカウントは、さまざまな方法で分類できます。 たとえば、一部は従業員であり、永続的なステータスを持っています。 一部は、一時的なステータスを持つベンダー、請負業者、またはパートナーです。 一部の外部ユーザーは、ユーザー アカウントを持たないが、対話とコラボレーションをサポートするために特定のサービスとリソースへのアクセス権を引き続き付与する必要があります。 次に例を示します。

テナント アカウントは、組織内でクラウド サービスのライセンスを付与したユーザーを表します。

B2B (Business to Busines) アカウントは、コラボレーションへの参加のために招待された組織外部のユーザーを表します。

organizationのユーザーの種類を取得します。 グループ化とは たとえば、ユーザーを高度な機能または目的でグループ化して、organizationにグループ化できます。

さらに、一部のクラウド サービスは、ユーザー アカウントなしでorganization外のユーザーと共有できます。 これらのユーザー グループも識別する必要があります。

クラウド環境の管理を簡略化するいくつかの目的で、Microsoft Entra ID のグループを使用できます。 たとえば、Microsoft Entra グループでは、次のことができます。

- グループベースのライセンスを使用して、Microsoft 365 のライセンスをメンバーとして追加されるとすぐに自動的にユーザー アカウントに割り当てます。

- 部署名などのユーザー アカウント属性に基づいて、ユーザー アカウントを特定のグループに動的に追加します。

- サービスとしてのソフトウェア (SaaS) アプリケーションのユーザーを自動的にプロビジョニングし、多要素認証 (MFA) やその他の条件付きアクセス ポリシーを使用して、それらのアプリケーションへのアクセスを保護します。

- チームと SharePoint Online チーム サイトのアクセス許可とアクセス レベルをプロビジョニングします。