スモール ビジネス ヘルプとラーニングに関するすべてのスモール ビジネス コンテンツをご覧ください。

ユーザー サインインのセキュリティを強化するには:

- Windows Hello for Business を使用する

- パスワード保護Microsoft Entra使用する

- 多要素認証 (MFA) を使用する

- ID とデバイスのアクセス構成を展開する

- Microsoft Entra ID 保護を使用して資格情報の侵害から保護する

Windows Hello for Business

Windows 11 EnterpriseのWindows Hello for Businessは、Windows デバイスで署名するときに、パスワードを強力な 2 要素認証に置き換えます。 この 2 要素認証は、デバイスと生体認証または PIN に関連付けられる新しい種類のユーザー資格情報です。

詳しくは、「Windows Hello for Business の概要」をご覧ください。

Microsoft Entraパスワード保護

Microsoft Entraパスワード保護は、既知の脆弱なパスワードとそのバリエーションを検出してブロックし、organizationに固有の追加の弱い用語をブロックすることもできます。 既定のグローバル禁止パスワード リストは、Microsoft Entra テナント内のすべてのユーザーに自動的に適用されます。 カスタムの禁止パスワード リストに追加のエントリを定義できます。 ユーザーがパスワードを変更またはリセットすると、これらの禁止パスワード リストがチェックされ、強力なパスワードの使用が強制されます。

詳細については、「パスワード保護Microsoft Entra構成する」を参照してください。

MFA

MFA では、ユーザーのサインインは、ユーザー アカウントのパスワード以外に追加の検証を受ける必要があります。 悪意のあるユーザーがユーザー アカウントのパスワードを決定した場合でも、アクセスが許可される前にスマートフォンに送信されるテキスト メッセージなど、追加の検証に応答できる必要があります。

MFA を使用するための最初の手順は、すべての管理者アカウント(特権アカウント)に MFA を要求することです。 この最初の手順以外にも、Microsoft はすべてのユーザーに MFA をお勧めします。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

Microsoft 365 プランに基づいてユーザーに MFA の使用を要求する方法は 3 つあります。

| プラン | 推奨事項 |

|---|---|

| すべての Microsoft 365 プラン (Microsoft Entra ID P1 または P2 ライセンスなし) | Microsoft Entra IDでセキュリティの既定値を有効にします。 Microsoft Entra IDのセキュリティの既定値には、ユーザーと管理者の MFA が含まれます。 |

| Microsoft 365 E3 (P1 ライセンスMicrosoft Entra ID含む) |

共通の条件付きアクセス ポリシーを使用して、次のポリシーを構成します: - 管理者に MFA を要求する - すべてのユーザーに MFA を要求する - 従来の認証をブロックする |

| Microsoft 365 E5 (Microsoft Entra ID P2 ライセンスを含む) | Microsoft Entra ID 保護を利用して、次の 2 つのポリシーを作成して、Microsoft の推奨される条件付きアクセスと関連するポリシーのセットの実装を開始します。 - サインインのリスクが中、または高のときに MFA を要求する - 高リスク ユーザーはパスワードを変更する必要がある |

MFA の管理の詳細については、「 Microsoft 365 の多要素認証」を参照してください。

セキュリティの既定値

セキュリティの既定値は、Microsoft 365 の新機能であり、2019 年 10 月 21 日以降に作成された有料または試用版サブスクリプションOffice 365です。 これらのサブスクリプションにはセキュリティの既定値が有効になっています。これにより、 すべてのユーザーが Microsoft Authenticator アプリで MFA を使用する必要があります。

ユーザーは、スマートフォンから Microsoft Authenticator アプリを使用して MFA に 14 日間登録できます。これは、セキュリティの既定値が有効になった後、初めてサインインしたときから始まります。 14 日が経過すると、ユーザーは MFA 登録が完了するまでサインインできなくなります。

セキュリティの既定値では、すべての組織が、既定で有効になっているユーザー サインインの基本レベルのセキュリティを確保しています。 条件付きアクセス ポリシーを使用する MFA を優先して、または個々のアカウントに対して、セキュリティの既定値を無効にすることができます。

詳細については、「セキュリティの既定値の概要」を参照してください。

条件付きアクセス ポリシー

条件付きアクセス ポリシーとは、サインインが評価され、アクセスが許可される条件を指定する一連のルールです。 たとえば、次のような条件付きアクセス ポリシーを作成できます。

- ユーザー アカウント名が Exchange、ユーザー、パスワード、セキュリティ、SharePoint、Exchange 管理者、SharePoint 管理者、またはグローバル管理者の役割を割り当てられたユーザーのグループのメンバーである場合、アクセスを許可する前に MFA が必要です。

このポリシーを使用すると、これらの管理者の役割に割り当てられている場合やそうでない場合に、個々のユーザー アカウントを MFA 用に構成するのではなく、グループ メンバーシップに基づいて MFA を要求できます。

また、条件付きアクセス ポリシーを使用して、Windows 11を実行しているノート PC などの準拠デバイスからサインインを行う必要があるなど、より高度な機能を実現することもできます。

条件付きアクセスには、Microsoft 365 E3 と E5 に含まれる P1 ライセンスMicrosoft Entra ID必要があります。

詳細については、「条件付きアクセスの概要」 を参照してください。

これらの方法を組み合わせて使用する

以下の点にご注意ください。

- 条件付きアクセス ポリシーが有効になっている場合、セキュリティの既定値を有効にすることはできません。

- セキュリティの既定値が有効になっている場合、条件付きアクセス ポリシーを有効にすることはできません。

セキュリティの既定値が有効になっている場合、すべての新しいユーザーは MFA 登録と Microsoft Authenticator アプリの使用を求められます。

この表は、セキュリティの既定値と条件付きアクセス ポリシーで MFA を有効にした結果を示しています。

| メソッド | Enabled | 無効 | 追加の認証方法 |

|---|---|---|---|

| セキュリティの既定値 | 条件付きアクセス ポリシーを使用できない | 条件付きアクセス ポリシーを使用できる | Microsoft Authenticator アプリ |

| 条件付きアクセス ポリシー | いずれかが有効になっている場合、セキュリティの既定値を有効にすることはできません | すべてが無効になっている場合は、セキュリティの既定値を有効にすることができます | MFA 登録中にユーザーが指定 |

ゼロ トラスト ID とデバイスのアクセス構成

ゼロ トラスト ID とデバイスのアクセス設定とポリシーは、推奨される前提条件の機能とその設定を、条件付きアクセス、Intune、Microsoft Entra ID 保護 ポリシーと組み合わせて使用して、特定のアクセス要求を許可するかどうかを決定し、どのような条件下で行うかを決定します。 この決定は、サインインのユーザーアカウント、使用しているデバイス、ユーザーがアクセスに使用しているアプリ、アクセス要求が行われた場所、および要求のリスクの評価に基づいています。 この機能により、承認されたユーザーとデバイスのみが重要なリソースにアクセスできるようになります。

注:

Microsoft Entra ID 保護には、Microsoft 365 E5に含まれる P2 ライセンスをMicrosoft Entra IDする必要があります。

ID とデバイスのアクセス ポリシーは、3つの層で使用するように定義されています。

- ベースライン保護とは、アプリとデータにアクセスするID とデバイスの最小レベルのセキュリティです。

- 機密保護は、特定のデータに追加のセキュリティを提供します。 ID とデバイスは、より高いレベルのセキュリティとデバイスの正常性要件の対象です。

- 高度に規制または分類されたデータが存在する環境の保護は、通常、高度に分類されている、企業秘密が含まれている、またはデータ規制の対象となる少量のデータ用です。 ID とデバイスは、より高いレベルのセキュリティとデバイスの正常性用件の対象です。

これらの層とそれに対応する構成は、データ、ID、およびデバイス全体で一貫したレベルの保護を提供します。

Microsoft では、組織で Microsoft Teams、Exchange Online、および SharePoint の設定を含むゼロ トラスト ID とデバイス アクセス ポリシーの構成および展開を強くお勧めします。 詳細については、「ゼロ トラスト ID とデバイス アクセス構成」を参照してください。

Microsoft Entra ID 保護

このセクションでは、資格情報の侵害から保護するポリシーを構成する方法について説明します。攻撃者は、ユーザーのアカウント名とパスワードを判断して、organizationのクラウド サービスとデータにアクセスします。 Microsoft Entra ID 保護には、攻撃者がユーザー アカウントの資格情報を侵害するのを防ぐさまざまな方法が用意されています。

Microsoft Entra ID 保護を使用すると、次のことができます。

| 機能 | 説明 |

|---|---|

| organizationの ID の潜在的な脆弱性を特定して対処する | Microsoft Entra IDでは、機械学習を使用して、サインインやサインイン後のアクティビティなどの異常や疑わしいアクティビティを検出します。 このデータを使用して、Microsoft Entra ID 保護は、問題を評価し、アクションを実行するのに役立つレポートとアラートを生成します。 |

| organizationの ID に関連する疑わしいアクションを検出し、それらに自動的に応答する | 特定のリスク レベルに到達すると自動的に検出された問題に対処するよう、リスクベースのポリシーを構成できます。 これらのポリシーは、Microsoft Entra IDとMicrosoft Intuneによって提供されるその他の条件付きアクセス制御に加えて、アクセスを自動的にブロックするか、パスワードリセットを含む是正措置を講じることができ、後続のサインインに多要素認証Microsoft Entra要求できます。 |

| 不審なインシデントを調査し、管理操作によって解決する | セキュリティ インシデントに関する情報を使用して、リスク イベントを調査できます。 基本的なワークフローは、調査を追跡し、パスワードリセットなどの修復アクションを開始するために使用できます。 |

Microsoft Entra ID 保護の詳細を参照してください。

Microsoft Entra ID 保護を有効にする手順を参照してください。

MFA と安全なサインインのための管理技術リソース

- MFA for Microsoft 365

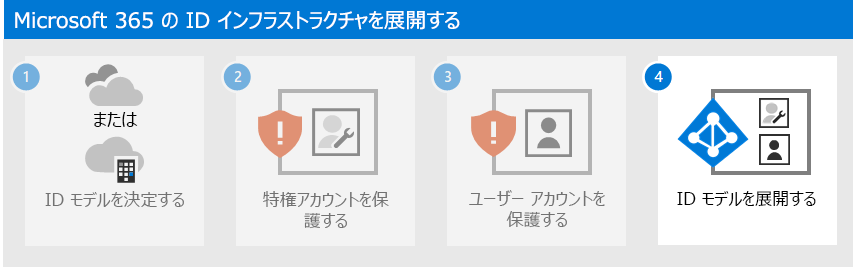

- Microsoft 365 ID の展開

- Azure Academy Microsoft Entra ID トレーニング ビデオ

- Microsoft Entra多要素認証登録ポリシーを構成する

- ID とデバイスのアクセス構成

次のステップ

手順 4 に進み、選択した ID モデルに基づいて ID インフラストラクチャを展開します: