Microsoft Defender for Endpointデバイス制御に関してよく寄せられる質問

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

この記事では、Microsoft Defender for Endpointのデバイス制御リムーバブル ストレージ機能に関してよく寄せられる質問に対する回答を示します。

グループ ID/PolicyRule ID/エントリ ID の GUID を生成操作方法?

GUID は、オンライン オープンソースまたは PowerShell を使用して生成できます。 詳細については、「 PowerShell を使用して GUID を生成する方法」を参照してください。

リムーバブル ストレージ メディアとポリシーの制限事項は何ですか?

バックエンド呼び出しは、Intuneまたは Microsoft Graph APIから OMA-URI (GET to read または PATCH to update) を介して実行されます。 この制限は、Microsoft の OMA-URI カスタム構成プロファイルと同じです。これは、XML ファイルの正式な 350,000 文字です。 たとえば、特定のユーザーに対してユーザー SID ごとに 2 つのエントリ ブロックを "許可" /"監査許可" し、最後に "拒否" するエントリの 2 ブロックが必要な場合は、2,276 人のユーザーを管理できます。

ポリシーが機能しないのはなぜですか?

最も一般的な理由は、マルウェア対策クライアントのバージョンが必要ない点です。

もう 1 つの理由は、XML ファイルが正しく書式設定されていない可能性があります。 たとえば、XML ファイルまたはテキスト エディターで "&" 文字に正しいマークダウン形式を使用していないと、ファイルの先頭にバイト オーダー マーク (BOM) 0xEF 0xBB 0xBFが追加され、XML 解析が機能しない可能性があります。 簡単な解決策の 1 つは、 サンプル ファイル をダウンロードし ( [未加工 ] を選択し、[ 名前を付けて保存] を選択)、更新することです。

グループ ポリシーを使用してポリシーを展開および管理する場合は、すべてのポリシー ルールを というPolicyRules親ノード内の 1 つの XML ファイルに結合してください。 また、すべてのグループを という Groups親ノード内の 1 つの XML ファイルに結合します。 Intuneを使用してデバイスを管理する場合は、 としてCustom OMA-URI展開するときに、グループとポリシーごとに個別の XML ファイルを保持します。

デバイス (マシン) には有効な証明書が必要です。 コンピューターで次のコマンドを実行して、チェックします。

Get-AuthenticodeSignature C:\Windows\System32\wbem\WmiPrvSE.exe

それでもポリシーが機能しない場合は、サポートに問い合わせて、サポート タクシーを共有してください。 そのファイルを取得するには、管理者としてコマンド プロンプトを開き、次のコマンドを使用します。

"%programfiles%\Windows Defender\MpCmdRun.exe" -GetFiles

一部のポリシー グループの構成 UX がないのはなぜですか?

デバイス制御ポリシー グループを定義し、グループ ポリシーでデバイス制御ポリシー ルールを定義するための構成 UX はありません。 ただし、WindowsDefender.adml ファイルと .admxWindowsDefender.admx ファイルで [未加工] と [名前を付けて保存] を選択すると、関連.admlファイルとファイルを引き続き取得できます。

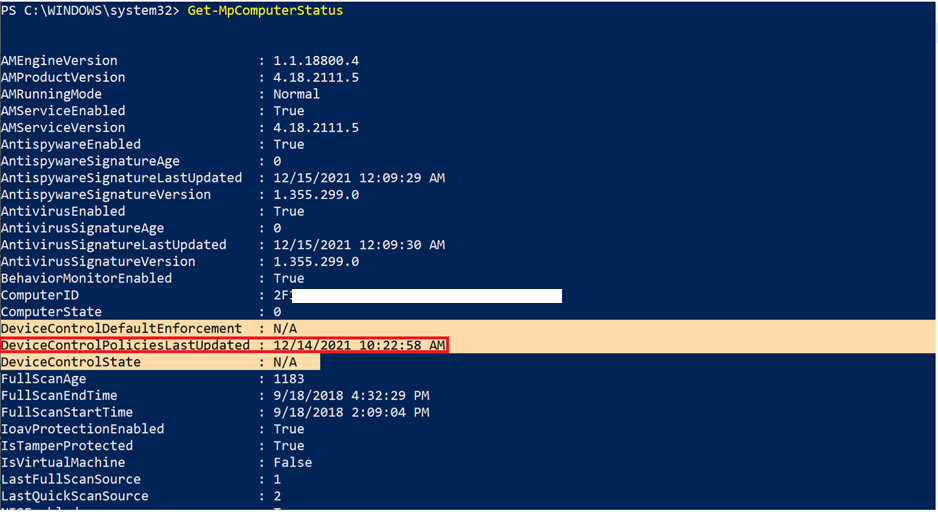

最新のポリシーがターゲット コンピューターに展開されていることを確認操作方法。

PowerShell コマンドレット Get-MpComputerStatus は管理者として実行できます。 次の値は、最新のポリシーがターゲット コンピューターに適用されているかどうかを示します。

organizationで古いマルウェア対策クライアント バージョンを使用しているコンピューターを確認するにはどうすればよいですか?

次のクエリを使用して、Microsoft 365 セキュリティ ポータルでマルウェア対策クライアントのバージョンを取得できます。

//check the anti-malware client version

DeviceFileEvents

|where FileName == "MsMpEng.exe"

|where FolderPath contains @"C:\ProgramData\Microsoft\Windows Defender\Platform\"

|extend PlatformVersion=tostring(split(FolderPath, "\\", 5))

//|project DeviceName, PlatformVersion // check which machine is using legacy platformVersion

|summarize dcount(DeviceName) by PlatformVersion // check how many machines are using which platformVersion

|order by PlatformVersion desc

デバイス マネージャーで media プロパティを見操作方法?

メディアを接続します。

デバイス マネージャーを開きます。

デバイス マネージャーでメディアを見つけて右クリックし、[プロパティ] を選択します。

[詳細] を開き、[プロパティ] を選択します。

もう 1 つの方法は、監査ポリシーをorganizationに展開し、高度なハンティングまたはデバイス制御レポートでイベントを確認することです。

Microsoft Entra グループの Sid を見操作方法?

Microsoft Entra グループとは異なり、Sid は Microsoft Entra グループにオブジェクト ID を使用しています。 オブジェクト ID は、Azure portalから確認できます。

organizationでプリンターがブロックされるのはなぜですか?

既定の適用設定は、すべてのデバイスコントロールコンポーネントに対するものです。つまり、 にDeny設定すると、すべてのプリンターもブロックされます。 プリンターを明示的に許可するカスタム ポリシーを作成するか、既定の適用ポリシーをカスタム ポリシーに置き換えることができます。

ファイル システム レベルのアクセスによってフォルダーの作成がブロックされないのはなぜですか?

ファイル システム レベルのアクセス書き込みアクセス拒否が構成されている場合でも、空のフォルダーの作成はブロックされません。 空でないファイルはすべてブロックされます。

USB がまだ Allow-Ready ポリシーでブロックされているのはなぜですか?

一部の特定の USB デバイスでは、読み取りアクセス以上のものが必要です。次の一覧は、いくつかの例を示しています。

- 一部の Kingston で暗号化された USB への読み取りアクセスには、CDROM の実行アクセスが必要です。

- 一部の WD My Passport USB に読み取りアクセスするには、ディスク レベルの書き込みアクセスが必要です。 この場合、書き込みアクセスを拒否する場合は、ファイル システム レベルのアクセスを使用する必要があります

これを理解する最善の方法は、必要なアクセスマスクを明確に示す高度なハンティングでイベントをチェックすることです。

グループ ポリシーとIntuneの両方のデプロイ ポリシーを使用できますか?

グループ ポリシーとIntuneを使用してデバイス制御を管理できますが、1 台のコンピューターでは、グループ ポリシーまたはIntuneを使用します。 マシンが両方でカバーされている場合、デバイス制御はグループ ポリシー設定のみを適用します。

デバイス制御はMicrosoft Defender for Businessで使用できますか?

はい(Windows と Mac の場合)。

Windows でデバイス コントロールを設定するには、 Defender for Business で攻撃面の縮小ルールを使用します。 Microsoft Intuneが必要です。 Defender for Business のスタンドアロン バージョンにはIntuneは含まれていませんが、追加することはできます。 Microsoft 365 Business PremiumにはIntuneが含まれます。 「デバイス コントロールリムーバブル 記憶域Access Control Microsoft Defender for Endpoint」を参照してください。

Mac でデバイス コントロールを設定するには、Intune または Jamf を使用します。 macOS のデバイス制御に関するページを参照してください。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示