id を安全に管理し、アプリを管理し、デバイスを管理するMicrosoft Intune

組織がハイブリッドとリモートの従業員をサポートする場合、organization リソースにアクセスするさまざまなデバイスの管理に挑戦しています。 従業員と学生は、共同作業を行い、どこからでも作業し、これらのリソースに安全にアクセスして接続する必要があります。 管理者は、organizationデータを保護し、エンド ユーザー アクセスを管理し、作業する場所からユーザーをサポートする必要があります。

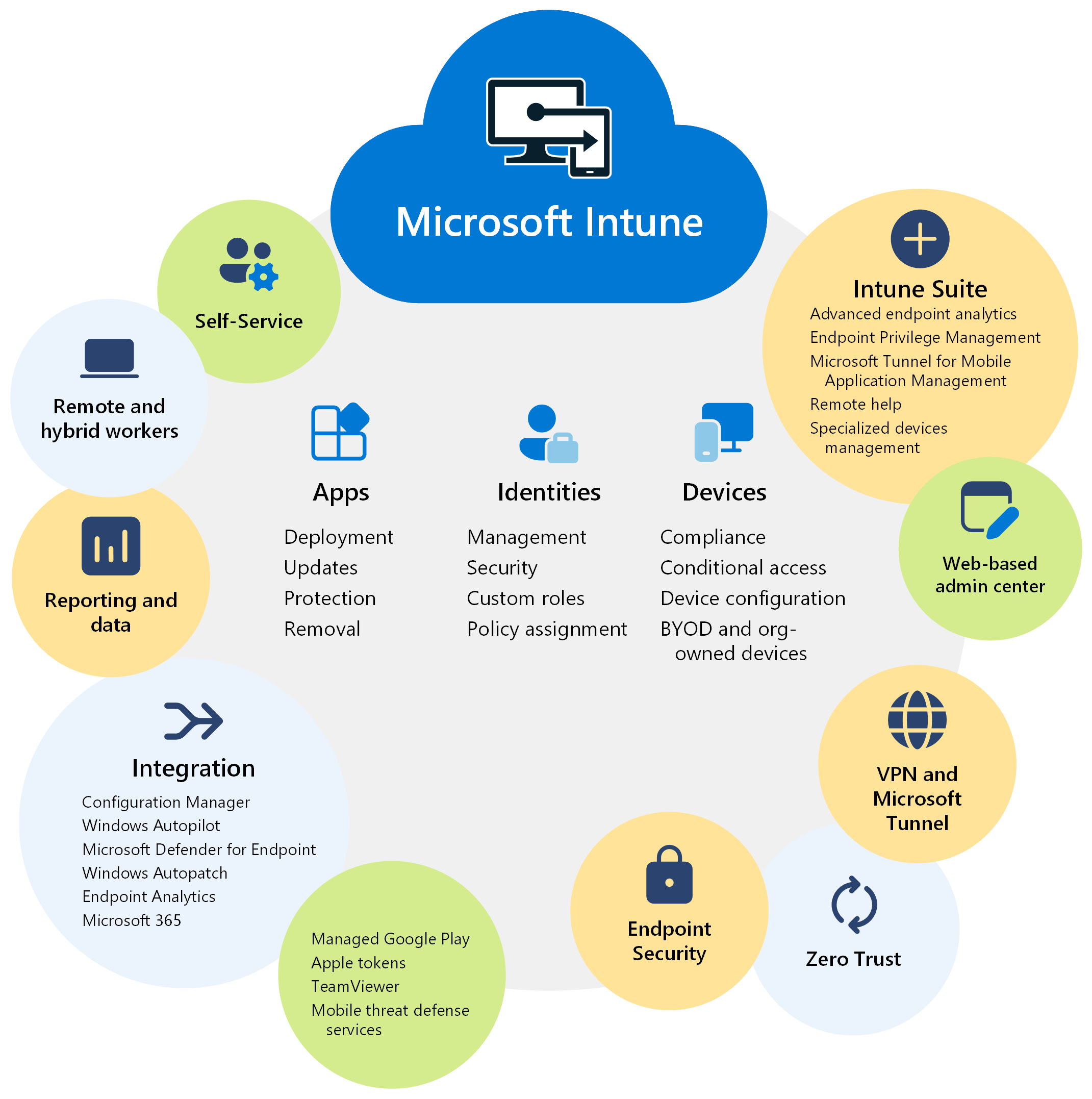

これらの課題とタスクを支援するには、Microsoft Intuneを使用します。

Microsoft Intuneは、クラウドベースのエンドポイント管理ソリューションです。 組織のリソースへのユーザー アクセスを管理し、モバイル デバイス、デスクトップ コンピューター、仮想エンドポイントなど、多くのデバイス全体でアプリとデバイスの管理を簡素化します。

組織が所有するデバイスとユーザーの個人デバイスのアクセスとデータを保護できます。 また、Intune には、ゼロ トラスト セキュリティ モデルをサポートするコンプライアンスとレポート機能があります。

この記事では、Microsoft Intuneのいくつかの機能と利点を示します。

ヒント

- Intune を入手するには、[Microsoft Intuneと Intune 30 日間の試用版で使用できるライセンス] に移動します。

- クラウドネイティブの意味については、「クラウドネイティブ エンドポイントの詳細」を参照してください。

主な機能と利点

Intune の主な機能と利点は次のとおりです。

organizationが所有するデバイスや個人所有のデバイスなど、ユーザーとデバイスを管理できます。 Microsoft Intuneは、Android、Android オープン ソース プロジェクト (AOSP)、iOS/iPadOS、Linux Ubuntu Desktop、macOS、および Windows クライアント デバイスをサポートしています。 Intune では、これらのデバイスを使用して、作成したポリシー organizationリソースに安全にアクセスできます。

詳細については、次を参照してください:

- Microsoft Intuneを使用して ID を管理する

- Microsoft Intuneを使用してデバイスを管理する

- Microsoft Intuneでサポートされているオペレーティング システム

注:

オンプレミスの Windows Server を管理する場合は、Configuration Managerを使用できます。

Intune では、アプリの 展開、更新、削除など、組み込みのアプリ エクスペリエンスを使用してアプリ管理を簡略化します。 プライベート アプリ ストアからアプリに接続して配布したり、Microsoft 365 アプリを有効にしたり、Win32 アプリを展開したり、アプリ保護ポリシーを作成したり、データ & アプリへのアクセスを管理したりできます。

詳細については、「Microsoft Intuneを使用してアプリを管理する」を参照してください。

Intune では、アプリ、セキュリティ、デバイス構成、コンプライアンス、条件付きアクセスなどの ポリシーの展開を自動化 します。 ポリシーの準備ができたら、これらのポリシーをユーザー グループとデバイス グループに展開できます。 これらのポリシーを受け取るために、デバイスにはインターネット アクセスのみが必要です。

従業員と学生は、ポータル サイト アプリのセルフサービス機能を使用して、PIN/パスワードのリセット、アプリのインストール、グループへの参加などを行うことができます。 ポータル サイト アプリをカスタマイズして、サポート呼び出しを減らすことができます。

詳細については、「Intune ポータル サイト アプリ、ポータル サイト Web サイト、Intune アプリを構成する」を参照してください。

Intune は、Microsoft Defender for Endpointやサード パーティのパートナー サービスなど、モバイル脅威防御サービスと統合されます。 これらのサービスを使用すると、エンドポイント セキュリティに重点を置き、脅威に対応するポリシーを作成し、リアルタイムのリスク分析を行い、修復を自動化できます。

詳細については、「 Mobile Threat Defense と Intune の統合」を参照してください。

データ ドリブン レポートなど、エンドポイント管理に重点を置いた Web ベースの管理センターを使用 します。 管理者は、インターネットにアクセスできる任意のデバイスから Intune 管理センターにサインインできます。

詳細については、「 Intune 管理センターのチュートリアル」を参照してください。 管理センターにサインインするには、管理センター Microsoft Intune移動します。

この管理センターでは 、Microsoft Graph REST API を使用して、プログラムによって Intune サービスにアクセスします。 管理センターのすべてのアクションは、Microsoft Graph 通話です。 Graph に詳しくなく、詳細については、「Graph とMicrosoft Intuneの統合」をご覧ください。

Microsoft Intune Suiteは、高度なエンドポイント管理とセキュリティを提供します。 スイートには、リモート ヘルプ、Endpoint Privilege Management、MAM 用 Microsoft Tunnelなどのオプションのアドオン機能があります。

詳細については、Intune Suite アドオン機能に関するページを参照してください。

Microsoft Intuneを使用して最新のエンドポイント管理を利用する方法について説明します。

他の Microsoft サービスやアプリとの統合

Microsoft Intuneは、エンドポイント管理に重点を置く他の Microsoft 製品やサービスと統合されています。次に例を示します。

ソフトウェア更新プログラムの展開やデータ センターの管理など、オンプレミスのエンドポイント管理と Windows Server 用のConfiguration Manager

共同管理シナリオでは、Intune とConfiguration Managerを一緒に使用したり、テナントアタッチを使用したり、両方を使用したりすることができます。 これらのオプションを使用すると、Web ベースの管理センターの利点を得ることができ、Intune で利用できる他のクラウドベースの機能を使用できます。

詳細については、次のページを参照してください。

最新の OS の展開とプロビジョニング用の Windows Autopilot

Windows Autopilot を使用すると、新しいデバイスをプロビジョニングし、これらのデバイスを OEM またはデバイス プロバイダーからユーザーに直接送信できます。 既存のデバイスの場合は、これらのデバイスを再イメージ化して Windows Autopilot を使用し、最新バージョンの Windows を展開できます。

詳細については、次のページを参照してください。

デバイスのパフォーマンスと信頼性など、エンド ユーザー エクスペリエンスの可視性とレポートのためのエンドポイント分析

エンドポイント分析を使用して、デバイスの速度を低下させるポリシーまたはハードウェアの問題を特定できます。 また、エンド ユーザー エクスペリエンスを事前に改善し、ヘルプ デスクのチケットを減らすのに役立つガイダンスも提供します。

詳細については、次のページを参照してください。

Outlook、Teams、Sharepoint、OneDrive など、エンド ユーザーの生産性を向上させるための Microsoft 365 Office アプリ

Intune を使用すると、organizationのユーザーとデバイスに Microsoft 365 アプリを展開できます。 ユーザーが初めてサインインするときに、これらのアプリをデプロイすることもできます。

詳細については、次のページを参照してください。

企業が脅威を防止、検出、調査、対応するのに役立つMicrosoft Defender for Endpoint

Intune では、Intune とMicrosoft Defender for Endpointの間にサービス間接続を作成できます。 接続されると、ファイルをスキャンし、脅威を検出し、脅威レベルをMicrosoft Defender for Endpointに報告するポリシーを作成できます。 許容レベルのリスクを設定するコンプライアンス ポリシーを作成することもできます。 条件付きアクセスと組み合わせると、非準拠デバイスのorganization リソースへのアクセスをブロックできます。

詳細については、次のページを参照してください。

Windows 自動パッチ による Windows、エンタープライズ、Microsoft Edge、Microsoft Teams 用の Microsoft 365 アプリの自動修正プログラム

Windows Autopatch はクラウドベースのサービスです。 ソフトウェアを最新の状態に保ち、ユーザーに最新の生産性ツールを提供し、オンプレミスのインフラストラクチャを最小限に抑え、IT 管理者が他のプロジェクトに集中できるように支援します。 Windows Autopatch では、共同管理 (Intune + Configuration Manager) を使用して、Microsoft Intuneを使用して Intune に登録されたデバイスまたはデバイスのパッチ適用を管理します。

詳細については、次のページを参照してください。

サード パーティのパートナー デバイスとアプリとの統合

Intune 管理センターを使用すると、次のようなさまざまなパートナー サービスに簡単に接続できます。

マネージド Google Play: マネージド Google Play アカウントに接続すると、管理者は Android アプリ用のorganizationのプライベート ストアにアクセスし、これらのアプリをデバイスにデプロイできます。

詳細については、「Intune を使用して Android Enterprise デバイスにマネージド Google Play アプリを追加する」を参照してください。

Apple トークンと証明書: 追加されると、iOS/iPadOS デバイスと macOS デバイスが Intune に登録され、Intune からポリシーを受け取ることができます。 管理者は、購入したボリュームの iOS/iPad および macOS アプリ ライセンスにアクセスし、これらのアプリをデバイスにデプロイできます。

詳細については、次を参照してください:

TeamViewer: TeamViewer アカウントに接続すると、TeamViewer を使用してデバイスをリモートで支援できます。

詳細については、「 TeamViewer を使用して Intune デバイスをリモートで管理する」を参照してください。

これらのサービスを使用すると、Intune は次の手順を実行します。

- 管理者にサード パーティのパートナー アプリ サービスへの簡単なアクセスを提供します。

- 何百ものサード パーティのパートナー アプリを管理できます。

- パブリック 小売店アプリ、基幹業務 (LOB) アプリ、パブリック ストアで使用できないプライベート アプリ、カスタム アプリなどをサポートします。

Intune にサード パーティのパートナー デバイスを登録するためのプラットフォーム固有の要件の詳細については、次のページを参照してください。

- 展開ガイド: Microsoft Intune で Android デバイスを登録する

- 展開ガイド: Microsoft Intune で iOS および iPadOS デバイスを登録する

- デプロイ ガイド: Microsoft Intuneに Linux デバイスを登録する

- 展開ガイド: Microsoft Intune で macOS デバイスを登録する

デバイス管理、アプリケーション管理、またはその両方に登録する

組織所有のデバイスは、 モバイル デバイス管理 (MDM) のために Intune に登録されます。 MDM はデバイス中心であるため、デバイス機能は必要なユーザーに基づいて構成されます。 たとえば、Wi-Fi へのアクセスを許可するようにデバイスを構成できますが、サインインしているユーザーがorganization アカウントの場合に限られます。

Intune では、機能 & 設定を構成し、セキュリティ & 保護を提供するポリシーを作成します。 デバイスは、サインインするユーザー ID、インストールされているアプリ、アクセスされるデータなど、organizationによって完全に管理されます。

デバイスが登録されると、登録プロセス中にポリシーを展開できます。 登録が完了すると、デバイスを使用する準備が整います。

Bring-your-own-device (BYOD) シナリオの個人用デバイスの場合は、 モバイル アプリケーション管理 (MAM) に Intune を使用できます。 MAM はユーザー中心であるため、アプリ データは、このデータへのアクセスに使用されるデバイスに関係なく保護されます。 アプリへの安全なアクセスやアプリ内のデータの保護など、アプリに焦点を当てています。

MAM を使用すると、次のことができます。

- モバイル アプリをユーザーに発行する。

- アプリを構成し、アプリを自動的に更新します。

- アプリ インベントリとアプリの使用状況に焦点を当てたデータ レポートを表示します。

MDM と MAM を一緒に使用することもできます。 デバイスが登録されていて、追加のセキュリティが必要なアプリがある場合は、MAM アプリ保護ポリシーを使用することもできます。

詳細については、次を参照してください:

任意のデバイス上のデータを保護する

Intune を使用すると、 マネージド デバイス (Intune に 登録) 上のデータを保護し、 非管理対象デバイス (Intune に登録されていない) 上のデータを保護できます。 Intune では、organizationデータを個人データから分離できます。 アイデアは、ユーザーが情報にアクセスして共有する方法を制御することで、会社の情報を保護することです。

organization所有デバイスの場合は、デバイス 、特にセキュリティを完全に制御する必要があります。 デバイスが登録されると、セキュリティ規則と設定を受け取ります。

Intune に登録されているデバイスでは、次のことができます。

- セキュリティ設定の構成、パスワード要件の設定、証明書の展開などを行うポリシーを作成して展開します。

- モバイル脅威防御サービスを使用して、デバイスのスキャン、脅威の検出、脅威の修復を行います。

- セキュリティ設定とルールのコンプライアンスを測定するデータとレポートを表示します。

- 条件付きアクセスを使用して、organizationリソース、アプリ、およびデータへのアクセスをマネージド デバイスと準拠デバイスのみに許可します。

- デバイスorganization紛失または盗難にあった場合は、データを削除します。

個人のデバイスの場合、ユーザーは IT 管理者にフル コントロールを持たせたくない場合があります。 ハイブリッド作業環境をサポートするには、ユーザーにオプションを指定します。 たとえば、組織のリソースにフル アクセスする場合は、ユーザーが自分のデバイスを登録します。 または、これらのユーザーが Outlook または Microsoft Teams へのアクセスのみを必要とする場合は、多要素認証 (MFA) を必要とするアプリ保護ポリシーを使用します。

アプリケーション管理を使用するデバイスでは、次のことができます。

- モバイル脅威防御サービスを使用して、デバイスのスキャン、脅威の検出、リスクの評価によってアプリ データを保護します。

- organizationデータが個人用アプリにコピーおよび貼り付けされないようにします。

- アプリと、サード パーティまたはパートナー MDM に登録されている管理されていないデバイスでアプリ保護ポリシーを使用します。

- 条件付きアクセスを使用して、電子メールとファイルorganizationアクセスできるアプリを制限します。

- アプリ内organizationデータを削除します。

詳細については、次を参照してください:

アクセスを簡略化する

Intune は、組織がどこからでも作業できる従業員をサポートするのに役立ちます。 ユーザーがどこにいても、organizationに接続できるように構成できる機能があります。

このセクションには、Intune で構成できる一般的な機能がいくつか含まれています。

パスワードの代わりにWindows Hello for Businessを使用する

Windows Hello for Businessは、フィッシング攻撃やその他のセキュリティ上の脅威から保護するのに役立ちます。 また、ユーザーがデバイスやアプリにすばやく簡単にサインインするのにも役立ちます。

Windows Hello for Businessは、パスワードを PIN や生体認証 (指紋や顔認識など) に置き換えます。 この生体認証情報はデバイスにローカルに保存され、外部デバイスやサーバーに送信されることはありません。

詳細については、次を参照してください:

- Windows Hello for Business の概要

- Intune に登録するときにデバイスのWindows Hello for Businessを管理する

- Microsoft Intuneを使用して ID を管理する

リモート ユーザー用の VPN 接続を作成する

VPN ポリシーを使用すると、ユーザーはorganization ネットワークへの安全なリモート アクセスを実現できます。

Check Point、Cisco、Microsoft Tunnel、NetMotion、Pulse Secure などの一般的な VPN 接続パートナーを使用して、ネットワーク設定で VPN ポリシーを作成できます。 ポリシーの準備ができたら、ネットワークにリモートで接続する必要があるユーザーとデバイスにこのポリシーを展開します。

VPN ポリシーでは、証明書を使用して VPN 接続を認証できます。 証明書を使用する場合、エンド ユーザーはユーザー名とパスワードを入力する必要はありません。

詳細については、以下をご覧ください。

- Intune で VPN プロファイルを作成して VPN サーバーに接続する

- Microsoft Intune で認証に証明書を使用する

- Microsoft Intune 用の Microsoft Tunnel

- MAM 用 Microsoft Tunnel

オンプレミス ユーザーの Wi-Fi 接続を作成する

オンプレミスのorganization ネットワークに接続する必要があるユーザーの場合は、ネットワーク設定を使用して Wi-Fi ポリシーを作成できます。 特定の SSID に接続したり、認証方法を選択したり、プロキシを使用したりできます。 デバイスが範囲内にあるときに Wi-Fi に自動的に接続するようにポリシーを構成することもできます。

Wi-Fi ポリシーでは、証明書を使用して Wi-Fi 接続を認証できます。 証明書を使用する場合、エンド ユーザーはユーザー名とパスワードを入力する必要はありません。

ポリシーの準備ができたら、オンプレミス のネットワークに接続する必要があるオンプレミスのユーザーとデバイスにこのポリシーを展開します。

詳細については、以下をご覧ください。

アプリとサービスへのシングル サインオン (SSO) を有効にする

SSO を有効にすると、ユーザーは、一部のモバイル脅威防御パートナー アプリなど、Microsoft Entra organization アカウントを使用してアプリやサービスに自動的にサインインできます。

特に次のような場合です。

Windows デバイスでは、SSO が自動的に組み込まれており、認証にMicrosoft Entra ID を使用するアプリや Web サイト (Microsoft 365 アプリなど) にサインインするために使用されます。 VPN および Wi-Fi ポリシーで SSO を有効にすることもできます。

iOS/iPadOS および macOS デバイスでは、Microsoft Enterprise SSO プラグインを使用して、認証にMicrosoft Entra ID を使用するアプリや Web サイト (Microsoft 365 アプリを含む) に自動的にサインインできます。

Android デバイスでは、Microsoft Authentication Library (MSAL) を使用して Android アプリへの SSO を有効にすることができます。

詳細については、次を参照してください:

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示