セキュリティの評価とパイロットMicrosoft Defender XDR

適用対象:

- Microsoft Defender XDR

この記事シリーズのしくみ

このシリーズは、試用版の XDR 環境をエンド ツー エンドで設定するプロセス全体をステップ実行するように設計されているため、Microsoft Defender XDRの機能を評価し、準備ができたら評価環境を運用環境に直接昇格することもできます。

XDR のセキュリティについて初めて考える場合は、このシリーズの 7 つのリンクされた記事をスキャンして、ソリューションの包括的さを確認できます。

- 環境を作成する方法

- この Microsoft XDR の各テクノロジを設定または学習する

- この XDR を使用して調査および対応する方法

- 試用版環境を運用環境に昇格させる

XDR とMicrosoft Defender XDRとは

XDR セキュリティは、かつて分離されたシステムから脅威データを受け取り、それらを統合してパターンを確認し、より迅速に対処できるため、サイバー セキュリティの一歩前進です。

たとえば、Microsoft XDR はエンドポイント (エンドポイントの検出と応答または EDR)、電子メール、アプリ、ID のセキュリティを 1 か所で統合します。

Microsoft Defender XDRは、エンドポイント、電子メール、アプリケーション、ID など、Microsoft 365 環境全体からシグナル、脅威、アラート データを自動的に収集、関連付け、分析する eXtended 検出および応答 (XDR) ソリューションです。 人工知能 (AI) と自動化を利用して、攻撃を自動的に停止し、影響を受ける資産を安全な状態に修復します。

Microsoft Defender XDR セキュリティを評価するための Microsoft の推奨事項

Microsoft では、Office 365の既存の運用サブスクリプションで評価を作成することをお勧めします。 これにより、現実世界の分析情報がすぐに得られ、環境内の現在の脅威に対して動作するように設定を調整できます。 経験を積み、プラットフォームに慣れた後は、各コンポーネントを一度に 1 つずつ運用環境に昇格するだけです。

サイバー セキュリティ攻撃の構造

Microsoft Defender XDRは、クラウドベースの統合された侵害前および侵害後のエンタープライズ防御スイートです。 エンドポイント、ID、アプリ、電子メール、コラボレーション アプリケーション、およびすべてのデータにわたって 、防止、 検出、 調査、 応答 を調整します。

この図では、攻撃が進行中です。 フィッシングメールは、organizationの従業員の受信トレイに届き、知らないうちにメールの添付ファイルを開きます。 これによりマルウェアがインストールされ、機密データの盗難で終わる可能性のある一連のイベントが発生します。 ただし、この場合、Defender for Office 365は動作しています。

この図について:

- Microsoft Defender for Office 365の一部であるExchange Online Protectionは、フィッシングメールを検出し、メール フロー ルール (トランスポート ルールとも呼ばれます) を使用して、受信トレイに届かないことを確認できます。

- Defender for Office 365は、安全な添付ファイルを使用して添付ファイルをテストし、有害であると判断するため、到着したメールはユーザーが操作できないか、ポリシーによってメールがまったく到着しないようにします。

- Defender for Endpoint は 、企業ネットワークに接続するデバイスを管理し、他の方法で悪用される可能性のあるデバイスとネットワークの脆弱性を検出します。

- Defender for Identity は、 特権のエスカレーションやリスクの高い横移動などの突然のアカウント変更をメモします。 また、セキュリティ チームによる修正のために、制約のない Kerberos 委任などの簡単に悪用された ID の問題についても報告します。

- Microsoft Defender for Cloud Appsは、旅行不可能、資格情報へのアクセス、異常なダウンロード、ファイル共有、メール転送アクティビティなどの異常な動作に気付き、セキュリティ チームに報告します。

デバイス、ID、データ、アプリケーションをセキュリティで保護するMicrosoft Defender XDRコンポーネント

Microsoft Defender XDRは、これらのセキュリティ テクノロジで構成され、連携して動作します。 XDR とMicrosoft Defender XDRの機能を利用するために、これらのコンポーネントがすべて必要なわけではありません。 1 つまたは 2 つを使用して、向上と効率を実現します。

| コンポーネント | 説明 | 参考資料 |

|---|---|---|

| Microsoft Defender for Identity | Microsoft Defender for Identityでは、Active Directory シグナルを使用して、高度な脅威、侵害された ID、およびorganizationに向けられた悪意のあるインサイダー アクションを特定、検出、調査します。 | Microsoft Defender for Identity とは? |

| Exchange Online Protection | Exchange Online Protectionは、スパムやマルウェアからorganizationを保護するのに役立つネイティブのクラウドベースの SMTP リレーおよびフィルタリング サービスです。 | Exchange Online Protection (EOP) の概要 - Office 365 |

| Microsoft Defender for Office 365 | Microsoft Defender for Office 365は、メール メッセージ、リンク (URL)、コラボレーション ツールによってもたらされる悪意のある脅威からorganizationを保護します。 | Microsoft Defender for Office 365 - Office 365 |

| Microsoft Defender for Endpoint | Microsoft Defender for Endpointは、デバイス保護、侵害後の検出、自動調査、推奨される対応のための統合プラットフォームです。 | Microsoft Defender for Endpoint - Windows セキュリティ |

| Microsoft Defender for Cloud Apps | Microsoft Defender for Cloud Appsは、深い可視性、強力なデータ制御、強化された脅威保護をクラウド アプリに提供する包括的なクロス SaaS ソリューションです。 | Defender for Cloud Apps とは |

| Microsoft Entra ID 保護 | Microsoft Entra ID 保護は、何十億ものサインイン試行のリスク データを評価し、このデータを使用して環境への各サインインのリスクを評価します。 このデータは、条件付きアクセス ポリシーの構成方法に応じて、アカウント アクセスを許可または禁止するために、Microsoft Entra IDによって使用されます。 Microsoft Entra ID 保護は、Microsoft Defender XDRとは別にライセンスされます。 それはMicrosoft Entra ID P2に含まれている。 | Identity Protection とは |

Microsoft Defender XDR アーキテクチャ

次の図は、主要なMicrosoft Defender XDRコンポーネントと統合のアーキテクチャの概要を示しています。 各 Defender コンポーネントの詳細なアーキテクチャとユース ケース シナリオについては、この一連の記事全体を通じて説明します。

この図について:

- Microsoft Defender XDRは、すべての Defender コンポーネントからの信号を組み合わせて、ドメイン間で拡張検出と応答 (XDR) を提供します。 これには、統合インシデント キュー、攻撃を停止するための自動応答、自己修復 (侵害されたデバイス、ユーザー ID、メールボックスの場合)、クロス脅威ハンティング、脅威分析が含まれます。

- Microsoft Defender for Office 365 は、電子メール メッセージ、リンク (URL) や共同作業ツールによって生じる悪意のある脅威から組織を保護します。 これらのアクティビティに起因するシグナルをMicrosoft Defender XDRと共有します。 Exchange Online Protection (EOP) は、受信メールと添付ファイルをエンドツーエンドで保護するために統合されています。

- Microsoft Defender for Identityは、Active Directory フェデレーション サービス (AD FS) とオンプレミスの Active Directory Domain Services (AD DS) を実行しているサーバーからシグナルを収集します。 これらのシグナルを使用してハイブリッド ID 環境を保護します。これには、侵害されたアカウントを使用してオンプレミス環境内のワークステーション間を横方向に移動するハッカーからの保護が含まれます。

- Microsoft Defender for Endpointは、organizationによって使用されるデバイスからの信号を収集し、保護します。

- Microsoft Defender for Cloud Appsは、organizationによるクラウド アプリの使用からシグナルを収集し、承認されたクラウド アプリと承認されていないクラウド アプリの両方を含め、環境とこれらのアプリの間を流れるデータを保護します。

- Microsoft Entra ID 保護は、何十億ものサインイン試行のリスク データを評価し、このデータを使用して環境への各サインインのリスクを評価します。 このデータは、条件付きアクセス ポリシーの構成方法に応じて、アカウント アクセスを許可または禁止するために、Microsoft Entra IDによって使用されます。 Microsoft Entra ID 保護は、Microsoft Defender XDRとは別にライセンスされます。 それはMicrosoft Entra ID P2に含まれている。

Microsoft SIEM と SOAR では、Microsoft Defender XDRからのデータを使用できます

この図に含まれていない追加の省略可能なアーキテクチャ コンポーネント:

- すべてのMicrosoft Defender XDRコンポーネントからの詳細な信号データを Microsoft Sentinel に統合し、他のログ ソースと組み合わせて、SIEM と SOAR の完全な機能と分析情報を提供できます。

- Microsoft Defender XDRを XDR として使用する Azure SIEM である Microsoft Sentinel の使用方法の詳細については、こちらの概要に関する記事と Microsoft Sentinel とMicrosoft Defender XDR統合手順を参照してください。

- Microsoft Sentinel の SOAR の詳細 (Microsoft Sentinel GitHub リポジトリのプレイブックへのリンクを含む) については、 こちらの記事を参照してください。

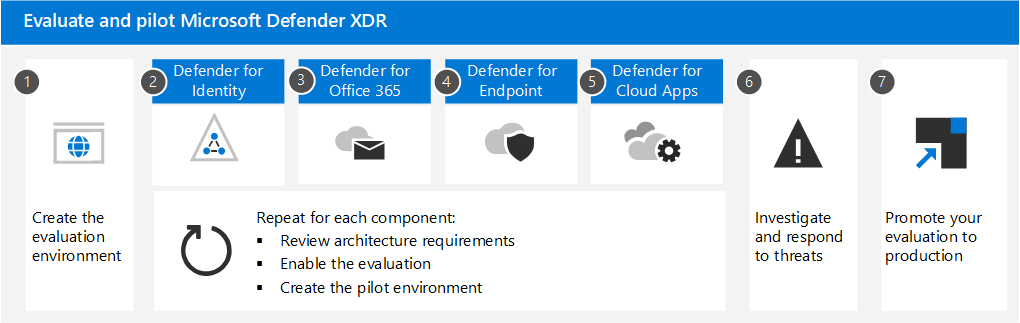

Microsoft Defender XDRサイバーセキュリティの評価プロセス

Microsoft では、次に示す順序で Microsoft 365 のコンポーネントを有効にすることをお勧めします。

次の表に、この図を示します。

| シリアル番号 | 手順 | 説明 |

|---|---|---|

| 1 | 評価環境を構築する | この手順により、Microsoft Defender XDRの試用版ライセンスが確保されます。 |

| 2 | Defender for Identity を有効にする | アーキテクチャの要件を確認し、評価を有効にし、さまざまな攻撃の種類を特定して修復するためのチュートリアルについて説明します。 |

| 3 | Defender for Office 365を有効にする | アーキテクチャ要件を満たしていることを確認し、評価を有効にしてから、パイロット環境を作成します。 このコンポーネントにはExchange Online Protectionが含まれているため、実際には両方をここで評価します。 |

| 4 | Defender for Endpoint を有効にする | アーキテクチャ要件を満たしていることを確認し、評価を有効にしてから、パイロット環境を作成します。 |

| 5 | Microsoft Defender for Cloud Appsを有効にする | アーキテクチャ要件を満たしていることを確認し、評価を有効にしてから、パイロット環境を作成します。 |

| 6 | 脅威の調査と対応 | 攻撃をシミュレートし、インシデント対応機能の使用を開始します。 |

| 7 | 試用版を製品版に昇格する | Microsoft 365 コンポーネントを 1 つずつ運用環境に昇格させます。 |

この順序は一般的に推奨され、機能のデプロイと構成に通常必要な労力に基づいて、機能の価値を迅速に活用するように設計されています。 たとえば、Defender for Office 365は、Defender for Endpoint にデバイスを登録するのにかかる時間よりも短い時間で構成できます。 もちろん、ビジネス ニーズを満たすためにコンポーネントに優先順位を付ける必要があり、これらを別の順序で有効にすることができます。

次の手順に進む

Microsoft Defender XDR評価環境について学習または作成する

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender XDR Tech Community の Microsoft Security コミュニティとEngageします。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示