Microsoft Defender for Office 365 の安全なリンク

ヒント

Microsoft Defender XDR for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 こちらからサインアップできるユーザーと試用版の使用条件の詳細について参照してください。

重要

この記事は、Microsoft Defender for Office 365 をご利用の法人のお客様を対象としています。 Outlook.com、Microsoft 365 Family、またはMicrosoft 365 Personalを使用していて、Outlook.com の Safelinks に関する情報を探している場合は、「Microsoft 365 サブスクライバー向けの高度な Outlook.com セキュリティ」を参照してください。

Microsoft Defender for Office 365を持つ組織では、安全なリンク スキャンによって、フィッシングやその他の攻撃で使用される悪意のあるリンクからorganizationが保護されます。 具体的には、安全なリンクは、メール フロー中の受信電子メール メッセージの URL スキャンと書き換え、電子メール メッセージ、Teams、およびサポートされているOffice 365 アプリ内の URL とリンクのクリック時検証を提供します。 安全なリンクスキャンは、通常の スパム対策 と マルウェア対策 保護に加えて行われます。

Microsoft Defender for Office 365 のセーフ リンクを使用して悪意のあるリンクから保護する方法について、この短いビデオをご覧ください。

注:

既定の安全なリンク ポリシーはありませんが、組み込みの保護プリセット セキュリティ ポリシーは、サポートされている Office アプリ内の安全なリンク保護を、少なくとも 1 つのDefender for Office 365 ライセンスを持つお客様 (標準または厳格な事前設定されたセキュリティ ポリシーまたはカスタムの安全なリンク ポリシーで定義されていないユーザー) のすべての受信者に対して、サポートされている Office アプリ内の安全なリンク保護を提供します。 詳しくは、「EOP と Microsoft Defender for Office 365 の事前設定されたセキュリティ ポリシー」を参照してください。 また、特定のユーザー、グループ、またはドメインに適用される安全なリンクポリシーを作成することもできます。 手順については、「Microsoft Defender for Office 365 で安全なリンク ポリシーを設定する」を参照してください。

安全なリンクによる安全なリンク保護ポリシーは、次の場所で使用できます。

Email メッセージ: 電子メール メッセージ内のリンクに対する安全なリンク保護。

メール メッセージの安全なリンク保護の詳細については、この記事で後述する「電子メール メッセージの安全なリンク設定」セクションを参照してください。

注:

安全なリンクは、メールが有効なパブリック フォルダーでは機能しません。

セーフ リンクでは、リッチ テキスト形式 (RTF) メール メッセージの URL を保護できません。

安全なリンクでは、HTTP 形式と FTP 形式のみがサポートされます。

Defender for Office 365の前に別のサービスを使用してリンクをラップすると、リンクのラップ、爆発、またはその他の方法でリンクの "悪意" の検証など、安全なリンクが処理されない可能性があります。

Microsoft Teams: Teams の会話、グループ チャット、またはチャネルからのリンクに対する安全なリンク保護。

Teams の安全なリンク保護の詳細については、この記事で後述する「Microsoft Teams の安全なリンク設定」セクションを参照してください。

Office アプリ: サポートされている Office デスクトップ、モバイル、Web アプリの安全なリンク保護。

Office アプリの安全なリンク保護の詳細については、この記事で後述する「Office アプリの安全なリンク設定」セクションを参照してください。

次の表では、Defender for Office 365 を含む Microsoft 365および Office 365 組織の安全なリンクのシナリオについて説明します (ライセンスの不足は、この例では問題になることはありません)。

| シナリオ | 結果 |

|---|---|

| Jean は、マーケティング部門のメンバーです。 Office アプリの安全なリンク保護が、マーケティング部門のメンバーに適用される安全なリンク ポリシーで有効になっています。 メール メッセージで [PowerPoint プレゼンテーション] を開き、[プレゼンテーションの URL] をクリックします。 | Safe は安全なリンクによって保護されています。 Jean は安全なリンク ポリシーに含まれており、そこでは Office アプリの安全なリンク保護が有効になっています。 Office アプリの安全なリンク保護の要件の詳細については、この記事で後述する「Office アプリの 安全なリンクの設定」セクションを参照してください。 |

| Chris の Microsoft 365 E5 組織には、安全なリンク ポリシーが構成されていません。 Chris は、悪意のある Web サイトへの URL を含む外部送信者から、最終的にクリックしたメールを受信します。 | Chris は安全なリンクによって保護されています。 組み込みの保護プリセット セキュリティ ポリシーは、すべての受信者 (標準または厳密な事前設定されたセキュリティ ポリシーまたはカスタムの安全なリンク ポリシーで定義されていないユーザー) に安全なリンク保護を提供します。 詳しくは、「EOP と Microsoft Defender for Office 365 の事前設定されたセキュリティ ポリシー」を参照してください。 |

| Pat の組織では管理者が Pat に適用する安全なリンク ポリシーを作成していますが、Office アプリの安全なリンク保護が無効になっています。 Pat が Word 文書を開き、ファイル内の URL をクリックします。 | Pat は安全なリンクによって保護されていません。 Pat はアクティブな安全なリンク ポリシーに含まれていますが、そのポリシーでは Office アプリの安全なリンク保護が無効になっているため、保護は適用されません。 |

| Jamie と Julia はどちらも contoso.com で働いています。 以前、管理者は Jamie と Julia の両方に適用される安全なリンク ポリシーを構成しました。 Jamie は、メールに悪意のある URL が含まれていることを知らずに、Julia にメールを送信します。 | 自分に適用される安全なリンク ポリシーが、内部受信者間のメッセージに適用されるように構成されている場合、Julia は安全なリンクによって保護されています。 詳細については、この記事で後述する「メール メッセージの安全なリンク設定」セクションを参照してください。 |

安全なリンク ポリシーの受信者フィルター

受信者フィルターでは、条件と例外を使用して、ポリシーが適用される内部受信者を識別します。 少なくとも 1 つの条件が必要です。 条件と例外には、次の受信者フィルターを使用できます。

- ユーザー: organization内の 1 つ以上のメールボックス、メール ユーザー、またはメール連絡先。

- グループ:

- 指定した配布グループまたはメールが有効なセキュリティ グループのメンバー (動的配布グループはサポートされていません)。

- 指定した Microsoft 365 グループ。

- ドメイン: Microsoft 365 で構成 されている承認済みドメインの 1 つ以上。 受信者のプライマリ メール アドレスは、指定したドメイン内にあります。

条件または例外は 1 回だけ使用できますが、条件または例外には複数の値を含めることができます。

同じ条件または例外の複数の値は、<OR ロジック (recipient1> や <recipient2> など) を使用します。

- 条件: 受信者が指定した値 のいずれかに 一致する場合、ポリシーが適用されます。

- 例外: 受信者が指定した値 のいずれかに 一致する場合、ポリシーは適用されません。

異なる種類の例外では、OR ロジック (recipient1 や <group1 のメンバー、domain1><>のメンバーなど) が使用されます。 <> 受信者が指定した例外値 のいずれかに 一致する場合、ポリシーは適用されません。

さまざまな 種類の条件で AND ロジックが使用されます。 受信者は、ポリシーを適用するために、指定 されたすべての 条件に一致する必要があります。 たとえば、次の値を使用して条件を構成します。

- ユーザー:

romain@contoso.com - グループ: エグゼクティブ

ポリシーは、エグゼクティブ グループのメンバーでもある場合にのみ適用

romain@contoso.comされます。 それ以外の場合、ポリシーは適用されません。- ユーザー:

メール メッセージの安全なリンク設定

安全なリンクは、受信メールをスキャンして、悪意のあるハイパーリンクを検出します。 スキャンされた URL は、Microsoft 標準 URL プレフィックス (https://nam01.safelinks.protection..com) を使用して書き換えられているか、ラップされます。 リンクを書き換えた後、潜在的な悪意のあるコンテンツがないか分析します。

安全なリンクが URL を書き換えた後、メッセージが 手動で 転送または返信された場合でも、URL が書き換えられます。 折り返しは、メッセージ受信者 (内部受信者と外部受信者の両方) ごとに行われます。 転送または返信されたメッセージに追加された追加のリンクも書き換えられます。

受信トレイルールまたは SMTP 転送による 自動 転送の場合、次のいずれかのステートメントが当てはまる 場合を除き 、最終的な受信者を対象としたメッセージ内の URL は書き換えられません。

- 受信者は、安全なリンクでも保護されます。

- URL は、以前の通信で既に書き換えられました。

安全なリンク保護が有効になっている限り、URL が書き換えられたかどうかに関係なく、メッセージ配信前にスキャンされます。 サポートされているバージョンの Outlook (Windows、Mac、Outlook on the web) では、ラップされていない URL は、クリック時にクライアント側の API 呼び出しによってセーフ リンクに対してチェックされます。

メール メッセージに適用される安全なリンク ポリシーの設定については、次のリストを参照してください。

オン: 安全なリンクは、ユーザーがメール内のリンクをクリックしたときに、既知の悪意のあるリンクのリストを確認します URL は既定で書き換えられます。: 電子メール メッセージの安全なリンクスキャンをオンまたはオフにします。 推奨値は選択 (オン) で、次のアクションが実行されます。

- Windows の Outlook (C2R) で安全なリンクのスキャンが有効になっています。

- URL は書き換えられ、ユーザーがメッセージ内の URL をクリックすると、安全なリンク保護によってルーティングされます。

- クリックすると、既知の悪意のある URL の一覧に対して URL がチェックされます。

- 有効な評価が指定されていない URL は、バックグラウンドで非同期に生成されます。

次の設定は、安全なリンクのスキャンがメール メッセージ内で有効になっている場合にのみ使用できます。

組織内で送信されるメール メッセージに安全なリンクを適用します: 同じ Exchange Online 組織内の内部送信者と内部受信者の間で送信されるメッセージに対する安全なリンクのスキャンを有効または無効にします。 推奨値は選択 (オン) です。

疑わしいリンクやファイルを指すリンクのリアルタイム URL スキャンを適用します: ダウンロード可能なコンテンツを指しているメール メッセージ内のリンクなど、リンクのリアルタイム スキャンを有効にします。 推奨値は選択 (オン) です。

- URL スキャンが完了するまで待ち、その後でメッセージを配信します:

- 選択 (オン): URL を含むメッセージは、スキャンが完了するまで保持されます。 メッセージは、URL が安全であることが確認された後にのみ配信されます。 これは推奨値です。

- 未選択 (オフ): URL スキャンを完了できない場合には、メッセージが配信されます。

- URL スキャンが完了するまで待ち、その後でメッセージを配信します:

URL を書き換えないでください。SafeLinks API のみを使用してチェックを行います。この設定がオンの場合、URL の折り返しは行われませんが、URL はメッセージ配信の前にスキャンされます。 サポートされているバージョンの Outlook (Windows、Mac、Outlook on the web) では、安全なリンクは URL クリック時に API 経由でのみ呼び出されます。

安全なリンク ポリシーの標準および厳格なポリシー設定の推奨値の詳細については、「セーフ リンク ポリシーの設定」を参照してください。

メール メッセージでの安全なリンクのしくみ

高レベルでは、メール メッセージ内の URL に対する安全なリンク保護は次のように機能します。

すべてのメールは EOP を通過します。この EOP では、メッセージが受信者のメールボックスに配信される前に、インターネット プロトコル (IP) とエンベロープ フィルター、署名ベースのマルウェア対策、スパム対策、マルウェア対策フィルターが適用されます。

ユーザーはメールボックスでメッセージを開き、メッセージ内の URL をクリックします。

安全なリンクは、Web サイトを開く前に URL をすぐに確認します。

URL が悪意のある Web サイトを指している場合、悪意のある Web サイトの警告 ページ (または別の警告ページ) が開きます。

URL がダウンロード可能なファイルを指し、不審なリンクや、ファイルを指しているリンクに対してリアルタイム URL スキャンを適用する 設定がユーザーに適用されるポリシーで有効になっている場合、ダウンロード可能なファイルがチェックされます。

URL が安全であると判断された場合は、その Web サイトが開きます。

Microsoft Teams の安全なリンク設定

安全なリンク ポリシーで Microsoft Teams の安全なリンク保護を有効または無効にします。 具体的には、ユーザーが Microsoft Teams でリンクをクリックすると、既知の悪意のあるリンクの一覧が [オン: セーフ リンク] で確認されます。[Teams] セクションの URL 設定は書き換えされません。 推奨される値はオン (選択) です。

注:

Teams の安全なリンク保護をオンまたはオフにすると、変更が有効になるまでに最大 24 時間かかる場合があります。

Teams の安全なリンク保護は、Teams デスクトップと Web インスタンスでサポートされています。

Teams の URL は、保護されたユーザーがリンク (クリック時の保護) をクリックすると、既知の悪意のあるリンクの一覧に対してチェックされます。 URL は書き換えられません。 悪意のあるリンクが見つかった場合、ユーザーには次のエクスペリエンスがあります。

- Teams の会話、グループ チャット、またはチャネルからリンクがクリックされた場合、スクリーンショットに示すように警告ページが既定の Web ブラウザーに表示されます。

- ピン留めされたタブからリンクがクリックされた場合は、そのタブ内の Teams インターフェイスに警告ページが表示されます。Web ブラウザーでリンクを開くオプションは、セキュリティ上の理由から無効になっています。

- ポリシーの [ユーザーが元の URL をクリックできるようにする ] 設定がどのように構成されているかに応じて、ユーザーは元の URL へのクリックが許可されているか 、許可されていません (スクリーンショットの [続行] (推奨されません) )。 [ユーザーが元の URL へクリック スルーするのを許可する] 設定を有効にすることをお勧めします。

リンクを送信したユーザーは Teams 保護が有効になっている安全なリンク ポリシーで保護されていない場合、自分のコンピューターまたはデバイス上の元の URL を自由にクリック スルーすることができます。

警告ページの [ 戻る ] ボタンをクリックすると、ユーザーは元のコンテキストまたは URL の場所に戻ります。 ただし、元のリンクをもう一度クリックすると、安全なリンクが URL を再スキャンするため、警告ページが再び表示されます。

Teams での安全なリンクのしくみ

高レベルでは、Microsoft Teams の URL に対する安全なリンク保護は次のように機能します。

ユーザーが Teams アプリを起動します。

Microsoft 365 は、ユーザーの組織に Microsoft Defender for Office 365 が含まれていること、およびユーザーが Microsoft Teams の保護が有効になっているアクティブな安全なリンク ポリシーに含まれていることを確認します。

URL は、チャット、グループ チャット、チャネル、タブでユーザーのクリック時に検証されます。

Office アプリの安全なリンク設定

Office アプリの安全なリンク保護では、メール メッセージ内のリンクではなく、Office ドキュメント内のリンクがチェックされます。 ただし、ドキュメントを開いた後は、メール メッセージ内の添付 Office ドキュメントのリンクを確認できます。

安全なリンク ポリシーで Office アプリの安全なリンク保護を有効または無効にします。 具体的には、[オン: 安全なリンク] を使用すると、ユーザーが Microsoft Office アプリのリンクをクリックしたときに既知の悪意のあるリンクの一覧が確認されます。URL は、[Office 365 アプリ] セクションの設定で書き換えられていません。 推奨される値はオン (選択) です。

Office アプリの安全なリンク保護には、次のクライアント要件があります。

Microsoft 365 AppsまたはMicrosoft 365 Business Premium:

- Windows、Mac、または Web ブラウザーでの Word、Excel、PowerPoint の現在のバージョン。

- iOS または Android デバイス上の Office アプリ。

- Windows 上の Visio。

- Web ブラウザーでの OneNote。

- 保存されたEMLまたはMSGファイルを開くときのWindows 用Outlook。

サポートされている Office アプリと Microsoft 365 サービスは、先進認証を使用するように構成されています。 詳細については、「Office 2013 クライアント アプリと Office 2016 クライアント アプリでの先進認証のしくみ」を参照してください。

ユーザーは職場または学校のアカウントを使用してサインインします。 詳細については、「Office へのサインイン」を参照してください。

Standard および Strict ポリシー設定の推奨値の詳細については、「 安全なリンクポリシー設定」を参照してください。

Office アプリでの安全なリンクのしくみ

高レベルでは、Office アプリの URL に対する安全なリンク保護は次のように機能します。 サポートされている Office アプリについては、前のセクションで説明されています。

ユーザーは、Microsoft 365 Apps または Microsoft 365 Business Premium を含む組織内の職場または学校アカウントを使用してサインインします。

ユーザーは、サポートされている Office アプリで Office ドキュメントのリンクを開いてクリックします。

安全なリンクは、ターゲット Web サイトを開く前に URL をすぐに確認します。

URL が悪意のある Web サイトを指している場合、悪意のある Web サイトの警告 ページ (または別の警告ページ) が開きます。

URL がダウンロード可能なファイルを指しており、ユーザーに適用される安全なリンク ポリシーがダウンロード可能なコンテンツへのリンクをスキャンするように構成されている場合 (ファイルを指す疑わしいリンクとリンクをリアルタイムで URL スキャンする)、ダウンロード可能なファイルがチェックされます。

URL が安全と見なされると、Web サイトに移動します。

安全なリンクのスキャンを完了できない場合、安全なリンク保護はトリガーされません。 Office デスクトップ クライアントでは、対象の Web サイトに進む前にユーザーに警告が表示されます。

注:

Office アプリの安全なリンクが利用できることを確認するため、各セッションの開始時で数秒かかる場合があります。

安全なリンク ポリシーで保護の設定をクリックする

これらの設定は、メール、Teams、Office アプリの安全なリンクに適用されます。

ユーザーのクリックを追跡する: クリックされた URL の安全なリンク クリック データの保存を有効または無効にします。 この設定はオンのままにすることをお勧めします。

Office アプリの安全なリンクでは、この設定はデスクトップ バージョンの Word、Excel、PowerPoint、Visio に適用されます。

この設定を選択すると、以下の設定が使用できます。

ユーザーが元の URL をクリックできるようにする: ユーザーが 警告ページ をクリックして元の URL をクリックできるかどうかを制御します。 推奨値が選択されていません (オフ)。

Office アプリの安全なリンクでは、この設定はデスクトップ バージョンの Word、Excel、PowerPoint、Visio で元の URL に適用されます。

組織のブランディングを通知と警告のページに表示します: このオプションは、組織のブランドを警告ページに表示します。 ブランド化は、ユーザーが正当な警告を識別するのに役立ちます。これは、既定の Microsoft 警告ページが攻撃者によってよく使用されるためです。 カスタマイズされたブランド化の詳細については、「組織で使用する Microsoft 365 のテーマをカスタマイズする」を参照してください。

安全なリンク ポリシーの優先度

複数のポリシーを作成した後、適用する順序を指定できます。 同じ優先度を持つポリシーは 2 つなく、最初のポリシーが適用された後にポリシー処理が停止します (その受信者の優先度が最も高いポリシー)。 組み込みの保護 ポリシーは常に最後に適用されます。 事前設定された 標準 セキュリティ ポリシーおよび 厳格 セキュリティ ポリシーに関連付けられている安全なリンク ポリシーは、常にカスタムセーフ リンク ポリシーの前に適用されます。

優先順位と複数のポリシーの評価と適用方法の詳細については、「事前設定されたセキュリティ ポリシーとその他のポリシーの優先順位」と「メール保護の順序と優先順位」を参照してください。

安全なリンクポリシーの「次の URL を書き換えない」リスト

注:

[次の URL を書き換えないでください] リストのエントリは、メール フロー中に安全なリンクによってスキャンまたはラップされませんが、クリックしてもブロックされる可能性があります。 URL を [ ブロックされていない必要があります (誤検知)] として報告し、[ Alow this URL ] を選択してテナント許可/ブロック リストに許可エントリを追加し、メール フロー中 や クリック時に安全なリンクによって URL がスキャンまたはラップされないようにします。 手順については、「 Microsoft に適切な URL を報告する」を参照してください。

各安全なリンク ポリシーには、安全なリンクスキャンによって 書き換えられていない URL を 指定するために使用できる[次の URL を書き換えない] リストが含まれています。 さまざまな安全なリンク ポリシーで、異なるリストを構成できます。 ポリシーの処理は、最初の (最も優先度が高い) ポリシーがユーザーに適用された後に停止します。 そのため、複数のアクティブな安全なリンク ポリシーに含まれているユーザーには、「次の URL を書き換えない」リストが 1 つだけ適用されます。

新規または既存の安全なリンク ポリシーのリストにエントリを追加するには、「安全なリンク ポリシーの作成」または「安全なリンクポリシーの変更」を参照してください。

注意:

次のクライアントは、安全なリンク ポリシーの 「次の URL を書き換えない」のリストを認識しません。 ポリシーに含まれるユーザーは、次のクライアントでの安全なリンク スキャンの結果に基づいて、URL へのアクセスをブロックできます。

- Microsoft Teams

- Office Web Apps

あらゆる場所で許可される URL の真のユニバーサル リストについては「テナントの許可/禁止リストの管理」を参照してください。 ただし、テナント許可/ブロック リストの URL 許可エントリは、安全なリンクの書き換えから除外されません。

ユーザー エクスペリエンスを向上させるために、一般的に使用される内部 URL をリストに追加することを検討してください。 たとえば、Skype for Business や SharePoint などのオンプレミス サービスがある場合は、それらの URL を追加してスキャンから除外できます。

既に「安全なリンク ポリシーの次の URL を書き換えない」エントリがある場合は、必ずリストを確認し、必要に応じてワイルドカードを追加してください。 たとえば、リストに

https://contoso.com/aのようなエントリがあり、後でhttps://contoso.com/a/bのようなサブパスを含めることにしたとします。 新しいエントリを追加する代わりに、既存のエントリにワイルドカードを追加して、https://contoso.com/a/*になるようにします。URL エントリごとに最大 3 つのワイルドカード (

*) を含めることができます。 ワイルドカードには、プレフィックスまたはサブドメインが明示的に含まれます。 たとえば、指定したドメイン内のサブドメインとパスにアクセスできるため*.contoso.com/*、エントリcontoso.comは と同じ*.contoso.com/*ではありません。URL で HTTP から HTTPS への自動リダイレクト (たとえば、

http://www.contoso.comからhttps://www.contoso.comへの 302 リダイレクト) を使用し、同じ URL の HTTP エントリと HTTPS エントリの両方をリストに入力しようとすると、2 番目の URL エントリが最初の URL エントリに置き換わる場合があります。 この動作は、URL の HTTP バージョンと HTTPS バージョンが完全に分離されている場合には発生しません。HTTP バージョンと HTTPS バージョンの両方を除外するために、http:// または https:// (つまり、contoso.com) を指定しないでください。

*.contoso.comは、contoso.com をカバーしないので、指定されたドメインと子ドメインの両方をカバーするには両方を除外する必要があります。contoso.com/*のみ contoso.com をカバーしているため、contoso.comとcontoso.com/*の両方を排除する必要はありません。contoso.com/*だけで十分です。ドメインのすべてのイテレーションを除外するには、

contoso.com/*と*.contoso.com/*、2 つの除外エントリが必要です。 これらのエントリを組み合わせて、HTTP と HTTPS、メイン ドメイン contoso.com、および任意の子ドメイン、および終了部分 (たとえば、contoso.com と contoso.com/vdir1 の両方が対象) を除外します。

「次の URL を書き換えない」のエントリ構文リスト

入力できる値とその結果の例を次の表に示します。

| 値 | 結果 |

|---|---|

contoso.com |

https://contoso.com へのアクセスを許可しますが、サブドメインやパスにはアクセスできません。 |

*.contoso.com/* |

ドメイン、サブドメイン、パスへのアクセスを許可します (例: https://www.contoso.com、 https://www.contoso.com、https://maps.contoso.com、 https://www.contoso.com/a)。 このエントリは、 *contoso.com* よりも本質的に優れています。これは、https://www.falsecontoso.com や https://www.false.contoso.completelyfalse.com などの不正なサイトを許可しないためです |

https://contoso.com/a |

https://contoso.com/aへのアクセスは許可されますが、https://contoso.com/a/bのようなサブパスは許可されません |

https://contoso.com/a/* |

https://contoso.com/a などのhttps://contoso.com/a/bやサブパスへのアクセスを許可します |

安全なリンクからの警告ページ

このセクションには、URL をクリックしたときに安全なリンク保護によってトリガーされるさまざまな警告ページの例が含まれています。

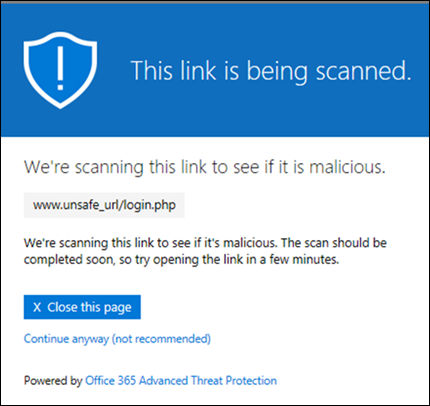

スキャンが進行中の通知

クリックされた URL は、安全なリンクによってスキャンされています。 リンクを再試行する前に、しばらく待つ必要がある場合があります。

疑わしいメッセージの警告

クリックされた URL は、他の疑わしいメッセージに似たメール メッセージに含まれています。 サイトに進む前に、メール メッセージを再確認することをお勧めします。

フィッシング詐欺の試行に関する警告

クリックされた URL は、フィッシング攻撃として識別されたメール メッセージに含まれています。 その結果、メール メッセージ内のすべての URL がブロックされます。 サイトに進まないことをお勧めします。

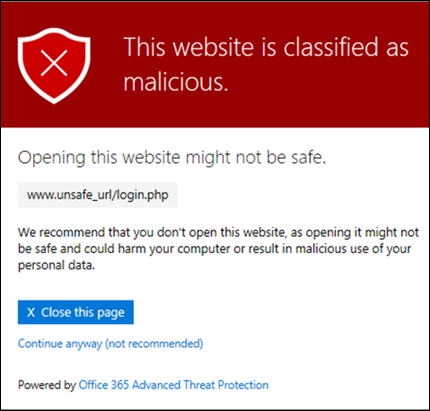

悪意のある Web サイトの警告

クリックされた URL は、悪意のあるサイトを指しています。 サイトに進まないことをお勧めします。

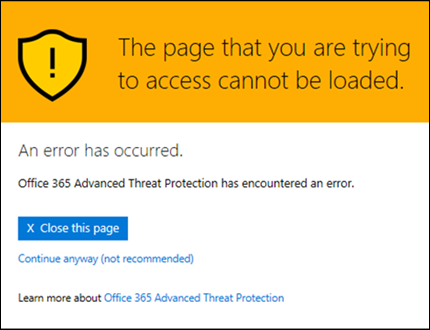

エラー警告

何らかのエラーが発生したため、URL を開くことができません。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![悪意のあるリンクを報告する Teams の [安全なリンク] ページ。](/ja-jp/defender/media/tp-safe-links-for-teams-malicious.png)