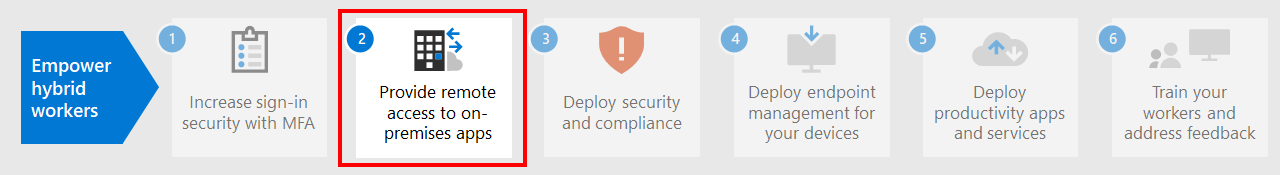

手順 1. MFA を使用してハイブリッド ワーカーのサインイン セキュリティを強化する

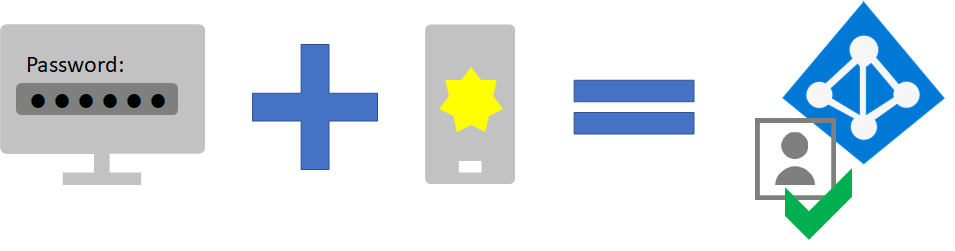

ハイブリッド ワーカーのサインインのセキュリティを強化するには、多要素認証 (MFA) を使用します。 MFA では、ユーザーのサインインは、ユーザー アカウントのパスワード以外に追加の検証を受ける必要があります。 悪意のあるユーザーがユーザー アカウントのパスワードを決定した場合でも、アクセスが許可される前にスマートフォンに送信されるテキスト メッセージなど、追加の検証に応答できる必要があります。

ハイブリッド ワーカー、特に管理者を含むすべてのユーザーに対して、Microsoft は MFA を強くお勧めします。

Microsoft 365 プランに基づいてユーザーに MFA の使用を要求する方法は 3 つあります。

| プラン | 推奨事項 |

|---|---|

| すべての Microsoft 365 プラン (Microsoft Entra ID P1 または P2 ライセンスなし) | Microsoft Entra ID でセキュリティの既定値を有効にします。 Microsoft Entra ID のセキュリティの既定値には、ユーザーと管理者の MFA が含まれます。 |

| Microsoft 365 E3 (Microsoft Entra ID P1 ライセンスを含む) | 一般的な条件付きアクセス ポリシーを使用して、次のポリシーを構成します。 - 管理者に MFA を要求する - すべてのユーザーに MFA を要求する - 従来の認証をブロックする |

| Microsoft 365 E5 (Microsoft Entra ID P2 ライセンスを含む) | Microsoft Entra ID の機能を利用して、次のような Microsoft の推奨される条件付きアクセスと関連ポリシーの実装を開始します。 - サインイン リスクが中程度または高い場合に MFA を要求する。 - 先進認証をサポートしていないクライアントをブロックする。 - リスクの高いユーザーにパスワードの変更を要求する。 |

セキュリティの既定値

セキュリティの既定値は、2019 年 10 月 21 日以降に作成された Microsoft 365 および Office 365 の有料または試用版サブスクリプションの新機能です。 これらのサブスクリプションにはセキュリティの既定値が有効になっています。これにより、 すべてのユーザーが Microsoft Authenticator アプリで MFA を使用する必要があります。

ユーザーは、スマートフォンから Microsoft Authenticator アプリを使用して MFA に 14 日間登録できます。これは、セキュリティの既定値が有効になった後、初めてサインインしたときから始まります。 14 日が経過すると、ユーザーは MFA 登録が完了するまでサインインできなくなります。

セキュリティの既定値では、すべての組織が、既定で有効になっているユーザー サインインの基本レベルのセキュリティを確保しています。 条件付きアクセス ポリシーを使用する MFA を優先して、または個々のアカウントに対して、セキュリティの既定値を無効にすることができます。

詳細については、こちらの「セキュリティの既定値の概要」を参照してください。

条件付きアクセス ポリシー

条件付きアクセス ポリシーは、サインインが評価および許可される条件を指定する一連のルールです。 たとえば、次のような条件付きアクセス ポリシーを作成できます。

- ユーザー アカウント名が Exchange、ユーザー、パスワード、セキュリティ、SharePoint、またはグローバル管理者の役割を割り当てられたユーザーのグループのメンバーである場合、アクセスを許可する前に MFA が必要です。

このポリシーを使用すると、これらの管理者の役割から割り当てられたり、または割り当てられなかったりした場合に、個別のユーザー アカウントを MFA 用に構成しようとするのではなく、グループ メンバーシップに基づいて MFA を要求することができるようになります。

条件付きアクセス ポリシーを使用して、Windows 11 または 10 を実行しているノート PC など、準拠したデバイスからサインインを行う必要があるなど、より高度な機能を提供することもできます。

条件付きアクセスには、Microsoft 365 E3 と E5 に含まれる MICROSOFT ENTRA ID P1 ライセンスが必要です。

詳細については、こちらの「条件付きアクセスの概要」を参照してください。

Microsoft Entra ID 保護サポート

Microsoft Entra ID 保護では、次を示す追加の条件付きアクセス ポリシーを作成できます。

- サインインのリスクが中または高であると判断された場合、MFA が必要です。

Microsoft Entra ID 保護には、Microsoft 365 E5に含まれる MICROSOFT ENTRA ID P2 ライセンスが必要です。

詳細については、「Risk-based Conditional Access (リスク ベースの条件付きアクセス)」を参照してください。

Microsoft Entra ID 保護では、ユーザーに MFA の登録を要求するポリシーを作成することもできます。 詳細については、「Microsoft Entra多要素認証登録ポリシーを構成する」を参照してください。

これらの方法を組み合わせて使用する

以下の点にご注意ください。

- 条件付きアクセス ポリシーを有効にしている場合、セキュリティの既定値を有効にすることはできません。

- セキュリティの既定値を有効にしている場合は、条件付きアクセス ポリシーを有効にすることはできません。

セキュリティの既定値が有効になっている場合、すべての新しいユーザーは MFA 登録と Microsoft Authenticator アプリの使用を求められます。

この表は、セキュリティの既定値と条件付きアクセス ポリシーで MFA を有効にした結果を示しています。

| メソッド | Enabled | 無効 | 追加の認証方法 |

|---|---|---|---|

| セキュリティの既定値 | 条件付きアクセス ポリシーを使用できない | 条件付きアクセス ポリシーを使用できる | Microsoft Authenticator アプリ |

| 条件付きアクセス ポリシー | いずれかが有効になっている場合、セキュリティの既定値を有効にすることはできません | すべてが無効になっている場合は、セキュリティの既定値を有効にすることができます | MFA 登録中にユーザーが指定 |

ユーザーが自分でパスワードをリセットできるようにする

セルフサービスによるパスワードのリセット (SSPR) は、IT スタッフに影響を与えることなく、ユーザーが自分のパスワードをリセットできるようにします。 ユーザーは、いつでもどこからでも自分のパスワードをすばやくリセットすることができます。 詳細については、「Microsoft Entraセルフサービス パスワード リセットのデプロイを計画する」を参照してください。

Microsoft Entra ID を使用して SaaS アプリにサインインする

ユーザーにクラウド認証を提供するだけでなく、Microsoft Entra ID を使用して、オンプレミス、Microsoft のクラウド、または別のクラウド内のすべてのアプリをセキュリティで保護する中心的な方法にもなります。 アプリを Microsoft Entra ID に統合することで、ハイブリッド ワーカーが必要なアプリケーションを簡単に検出し、安全にサインインできるようになります。

MFA と ID のための管理技術リソース

- Microsoft Entra ID がリモート作業を有効にするのに役立つ上位 5 つの方法

- Microsoft 365 の ID インフラストラクチャ

- Azure Academy Microsoft Entra ID トレーニング ビデオ

手順 1 の結果

MFA の展開後、ユーザーは次のことを行います。

- サインインに MFA を使用する必要があります。

- MFA 登録プロセスを完了し、すべてのサインインに MFA を使用します。

- SSPR を使用して自分のパスワードをリセットすることができます。

次のステップ

手順 2 に進み、オンプレミスのアプリとサービスへのリモート アクセスを提供します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示