手順 3. エンタープライズ テナント用の Microsoft 365 の ID

Microsoft 365 テナントには、サインインの ID と認証を管理するためのMicrosoft Entra テナントが含まれています。ID インフラストラクチャを正しく構成することは、organizationの Microsoft 365 ユーザー アクセスとアクセス許可を管理するために不可欠です。

クラウドのみのハイブリッドとハイブリッド

次に示すのは、2 種類の ID モデルとその最適な機能と利点です。

| モデル | 説明 | Microsoft 365 がユーザー資格情報を認証する方法 | 最適な | 最大の利点 |

|---|---|---|---|---|

| クラウド専用 | ユーザー アカウントは、Microsoft 365 テナントのMicrosoft Entra テナントにのみ存在します。 | Microsoft 365 テナントのMicrosoft Entra テナントは、クラウド ID アカウントで認証を実行します。 | オンプレミスの Active Directoryがない、または必要な組織。 | 使い方が簡単です。 追加のディレクトリ ツールやサーバーは必要ありません。 |

| ハイブリッド | ユーザー アカウントはオンプレミスの Active Directory Domain Services (AD DS) に存在し、コピーは Microsoft 365 テナントのMicrosoft Entra テナントにも存在します。 Microsoft Entra Connect はオンプレミス サーバーで実行され、AD DS の変更を Microsoft Entra テナントに同期します。 Microsoft Entra ID のユーザー アカウントには、既にハッシュされた AD DS ユーザー アカウント パスワードのハッシュバージョンが含まれている場合もあります。 | Microsoft 365 テナントのMicrosoft Entra テナントは、認証プロセスを処理するか、ユーザーを別の ID プロバイダーにリダイレクトします。 | AD DS または別の ID プロバイダーを使用している組織。 | ユーザーは、オンプレミスまたはクラウドベースのリソースにアクセスするときに、同じ資格情報を使用できます。 |

クラウドのみの ID の基本的なコンポーネントを次に示します。

この図では、オンプレミスユーザーとリモート ユーザーは、Microsoft 365 テナントのMicrosoft Entra テナント内のアカウントでサインインします。

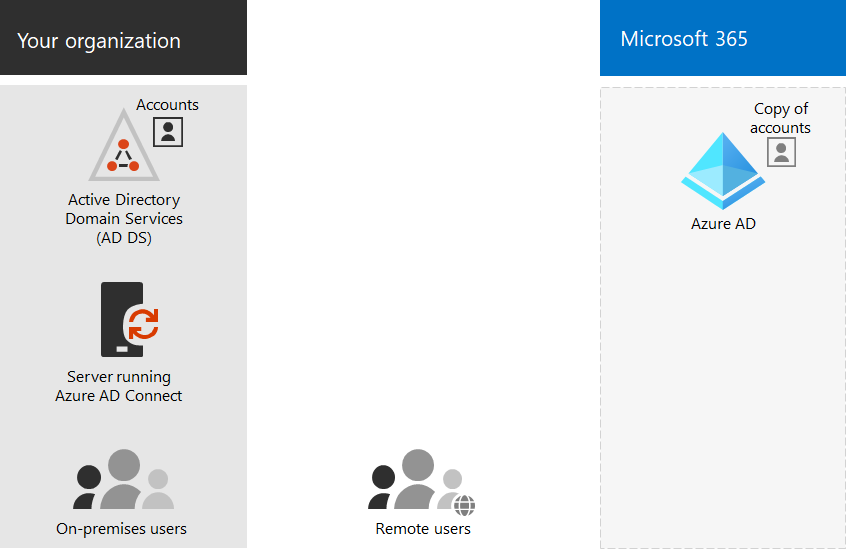

ハイブリッド ID の基本的なコンポーネントを次に示します。

この図では、オンプレミスおよびリモート ユーザーは、オンプレミスの AD DS からコピーされたMicrosoft Entra テナント内のアカウントを使用して Microsoft 365 テナントにサインインします。

オンプレミスの AD DS の同期

ビジネス ニーズと技術的要件に応じて、ハイブリッド ID モデルとディレクトリ同期は、Microsoft 365 を採用しているエンタープライズ顧客にとって最も一般的な選択肢です。 ディレクトリ同期を使用すると、AD DS の ID を管理でき、ユーザー アカウント、グループ、連絡先に対するすべての更新が Microsoft 365 テナントのMicrosoft Entra テナントに同期されます。

注:

AD DS ユーザー アカウントが初めて同期されると、Microsoft 365 ライセンスが自動的に割り当てられず、メールなどの Microsoft 365 サービスにアクセスできません。 最初に、使用場所を割り当てる必要があります。 次に、グループ メンバーシップを使用して、これらのユーザー アカウントに個別または動的にライセンスを割り当てます。

ハイブリッド ID モデルを使用する場合の認証の 2 種類を次に示します。

| 認証の種類 | 説明 |

|---|---|

| マネージド認証 | Microsoft Entra ID は、ローカルに保存されたハッシュされたバージョンのパスワードを使用して認証プロセスを処理するか、オンプレミスの AD DS によって認証されるオンプレミスのソフトウェア エージェントに資格情報を送信します。 マネージド認証には、パスワード ハッシュ同期 (PHS) とパススルー認証 (PTA) の 2 種類があります。 PHS では、Microsoft Entra ID によって認証自体が実行されます。 PTA では、Microsoft Entra ID に AD DS が認証を実行します。 |

| フェデレーション認証 | Microsoft Entra ID は、認証を要求するクライアント コンピューターを別の ID プロバイダーにリダイレクトします。 |

詳細については、 適切な認証方法の選択 に関するページを参照してください。

強力なサインインを強制する

ユーザー サインインのセキュリティを強化するには、次の表の機能を使用します。

| 機能 | 説明 | 詳細情報 | ライセンスの要件 |

|---|---|---|---|

| Windows Hello for Business | Windows デバイスで署名するときに、パスワードを強力な 2 要素認証に置き換えます。 この 2 要素認証は、デバイスと生体認証または PIN に関連付けられる新しい種類のユーザー資格情報です。 | Windows Hello for Business の概要 | Microsoft 365 E3 または E5 |

| Microsoft Entraパスワード保護 | 既知の脆弱なパスワードとそのバリエーションを検出してブロックし、organizationに固有の弱い用語を追加でブロックすることもできます。 | パスワード保護Microsoft Entra構成する | Microsoft 365 E3 または E5 |

| 多要素認証 (MFA) を使用する | MFA では、ユーザー のサインインには、スマートフォン アプリでの検証やスマートフォンに送信されたテキスト メッセージなど、ユーザー アカウントのパスワードを超える別の検証の対象であることが必要です。 ユーザーが MFA を設定する手順については、 このビデオ を参照してください。 | エンタープライズ向け Microsoft 365 の MFA | Microsoft 365 E3 または E5 |

| ID とデバイスのアクセス構成 | 推奨される前提条件の機能とその設定を条件付きアクセス、Intune、Microsoft Entra ID 保護 ポリシーと組み合わせて構成する設定とポリシー。特定のアクセス要求を許可するかどうか、およびどのような条件で許可するかを決定します。 | ID とデバイスのアクセス構成 | Microsoft 365 E3 または E5 |

| Microsoft Entra ID 保護 | 資格情報の侵害から保護します。攻撃者はユーザーのアカウント名とパスワードを判断して、organizationのクラウド サービスとデータにアクセスします。 | Microsoft Entra ID 保護 | Identity & Threat Protection アドオンを使用したMicrosoft 365 E5またはMicrosoft 365 E3 |

手順 3 の結果

Microsoft 365 テナントの ID については、以下を決定しました。

- 使用する ID モデル。

- 強力なユーザーとデバイスへのアクセスを強制する方法。

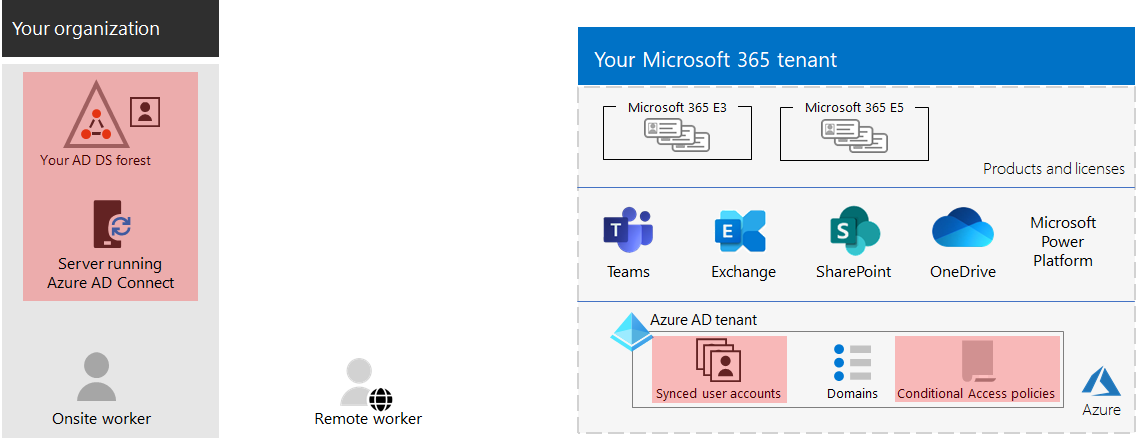

新しいハイブリッド ID 要素が強調表示されたテナントの例を次に示します。

この図では、テナントには次の情報があります。

- ディレクトリ同期サーバーと Microsoft Entra Connect を使用してMicrosoft Entra テナントと同期されている AD DS フォレスト。

- AD DS フォレストからの AD DS ユーザー アカウントとその他のオブジェクトのコピー。

- ユーザー アカウントに基づいてセキュリティで保護されたユーザー サインインとアクセスを適用するための条件付きアクセス ポリシーのセット。

ID の継続的なメンテナンス

継続的に、次の操作が必要になる場合があります。

- ユーザー アカウントとグループを追加または変更します。 クラウド専用 ID の場合は、Microsoft 365 管理センターや PowerShell などのMicrosoft Entra ツールを使用して、クラウドベースのユーザーとグループを維持します。 ハイブリッド ID の場合は、AD DS ツールを使用してオンプレミスのユーザーとグループを管理します。

- サインイン セキュリティ要件を適用するために、ID とデバイスのアクセス構成を追加または変更します。

次の手順

移行を続行して、オンプレミスの Office サーバーとそのデータを Microsoft 365 に移行します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示