手順 2. エンタープライズ テナント向けの Microsoft 365 の最適なネットワーク

Microsoft 365 for enterprise には、Teams やExchange Onlineなどのクラウド生産性アプリ、Microsoft Intune、および Microsoft Azure の多くの ID およびセキュリティ サービスが含まれています。 これらのクラウドベースのサービスはすべて、オンプレミス ネットワーク上のクライアント デバイスまたはインターネット上の任意の場所からの接続のセキュリティ、パフォーマンス、信頼性に依存します。

テナントのネットワーク アクセスを最適化するには、次の手順を実行する必要があります。

- オンプレミス ユーザーと Microsoft グローバル ネットワークに最も近い場所の間のパスを最適化します。

- リモート アクセス VPN ソリューションを使用しているリモート ユーザーの Microsoft グローバル ネットワークへのアクセスを最適化します。

- Network Insights を使用して、オフィスの場所のネットワーク境界を設計します。

- Office 365 CDN を使用して SharePoint サイトでホストされている特定の資産へのアクセスを最適化します。

- エンドポイントの一覧を使用して Microsoft 365 信頼されたトラフィックの処理をバイパスし、変更が加えられた場合にリストの更新を自動化するように、プロキシおよびネットワーク エッジ デバイスを構成します。

エンタープライズオンプレミスワーカー

エンタープライズ ネットワークの場合は、クライアントと最も近い Microsoft 365 エンドポイント間で最もパフォーマンスの高いネットワーク アクセスを有効にすることで、エンド ユーザー エクスペリエンスを最適化する必要があります。 エンド ユーザー エクスペリエンスの品質は、ユーザーが使用しているアプリケーションのパフォーマンスと応答性に直接関係します。 たとえば、Microsoft Teams は待機時間を短くして、ユーザーの電話、会議、共有画面のコラボレーションをグリッチフリーにします。

ネットワーク設計の主な目標は、クライアント デバイスから Microsoft Global Network へのラウンドトリップ時間 (RTT) を短縮することで待機時間を最小限に抑え、世界中に広がる低待機時間の高可用性クラウド アプリケーション エントリ ポイントで Microsoft のすべてのデータセンターを相互接続する Microsoft のパブリック ネットワーク バックボーンです。

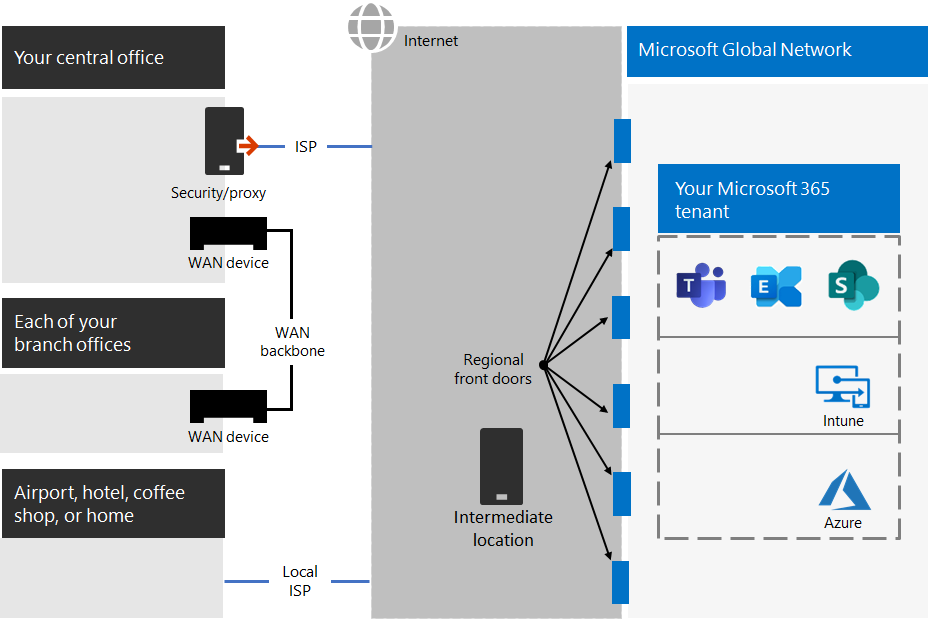

従来のエンタープライズ ネットワークの例を次に示します。

この図では、ブランチ オフィスは、ワイド エリア ネットワーク (WAN) デバイスと WAN バックボーンを介して中央オフィスに接続します。 インターネット アクセスは、中央オフィスとインターネット サービス プロバイダー (ISP) のネットワーク エッジにあるセキュリティまたはプロキシ デバイスを介して行われます。 インターネット上では、Microsoft Global Network は世界中のリージョンで一連のフロント ドアを備えています。 組織は、トラフィックの追加のパケット処理とセキュリティのために中間の場所を使用することもできます。 organizationの Microsoft 365 テナントは、Microsoft グローバル ネットワーク内にあります。

Microsoft 365 クラウド サービスのこの構成に関する問題は次のとおりです。

- ブランチ オフィスのユーザーの場合、トラフィックはローカル以外のフロント ドアに送信され、待機時間が長くなります。

- 中間の場所にトラフィックを送信すると、信頼されたトラフィックに対して重複パケット処理を実行するネットワーク ヘアピンが作成され、待機時間が長くなります。

- ネットワーク エッジ デバイスは、信頼されたトラフィックに対して不要なパケット処理と重複パケット処理を実行し、待機時間を長くします。

Microsoft 365 ネットワーク パフォーマンスの最適化は複雑である必要はありません。 いくつかの重要な原則に従うことで、可能な限り最高のパフォーマンスを得ることができます。

- Microsoft 365 ネットワーク トラフィックを特定します。これは、Microsoft クラウド サービス宛ての信頼されたトラフィックです。

- ユーザーが Microsoft 365 に接続する各場所からインターネットへの Microsoft 365 ネットワーク トラフィックのローカル ブランチ エグレスを許可します。

- ネットワーク ヘアピンは避けてください。

- Microsoft 365 トラフィックがプロキシとパケット検査デバイスをバイパスできるようにします。

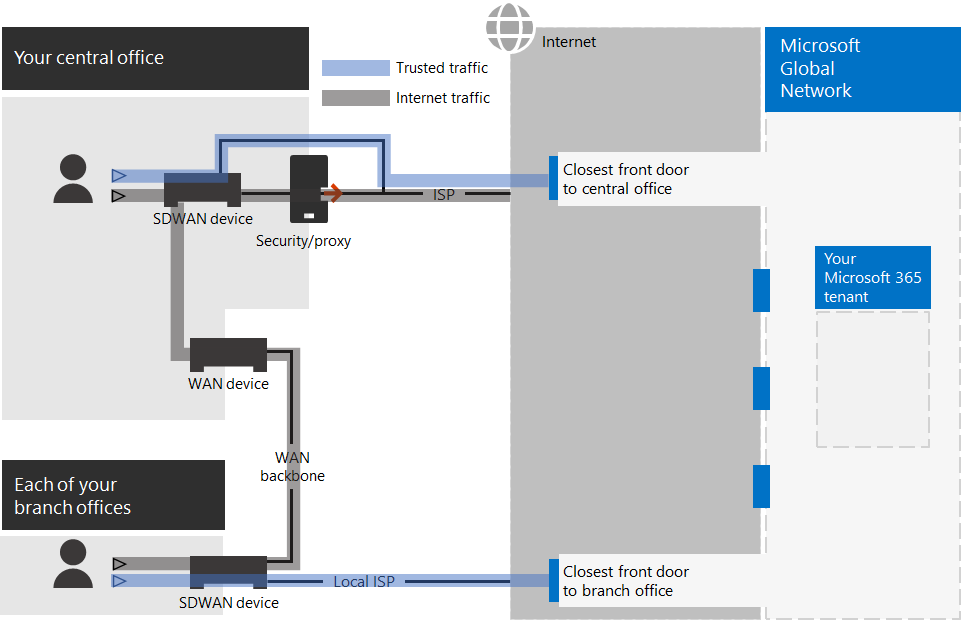

これらの原則を実装すると、Microsoft 365 用に最適化されたエンタープライズ ネットワークが得られます。

この図では、ブランチ オフィスはソフトウェア定義 WAN デバイス (SDWAN) デバイスを介して独自のインターネット接続を行い、信頼できる Microsoft 365 トラフィックをリージョン内で最も近いフロント ドアに送信します。 中央オフィスでは、信頼された Microsoft 365 トラフィックがセキュリティまたはプロキシ デバイスをバイパスし、中間デバイスは使用されなくなりました。

最適化された構成によって、従来のエンタープライズ ネットワークの待機時間の問題がどのように解決されるかを次に示します。

- 信頼された Microsoft 365 トラフィックは WAN バックボーンをスキップし、すべてのオフィスのローカル フロント ドアに送信されるため、待機時間が短縮されます。

- 重複パケット処理を実行するネットワーク ヘアピンは、Microsoft 365 の信頼されたトラフィックに対してスキップされ、待機時間が短縮されます。

- 不要なパケット処理と重複パケット処理を実行するネットワーク エッジ デバイスは、Microsoft 365 の信頼されたトラフィックに対してスキップされ、待機時間が短縮されます。

詳細については、「 Microsoft 365 ネットワーク接続の概要」を参照してください。

リモート ワーカー

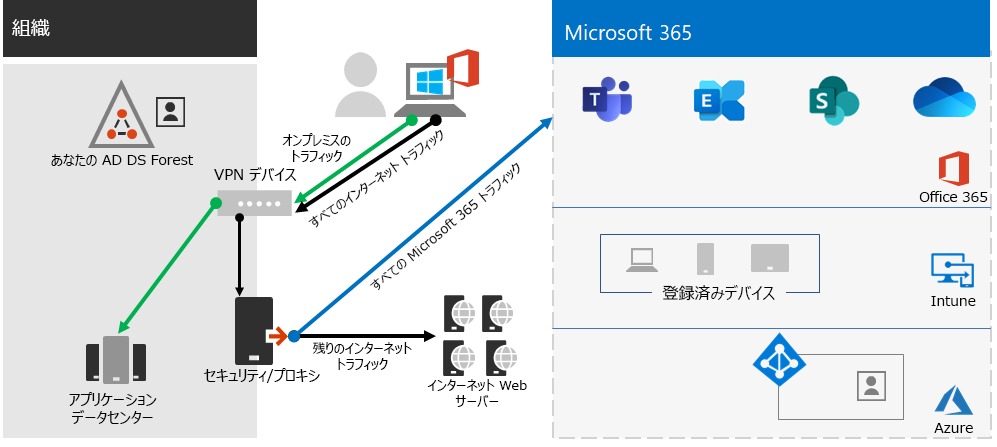

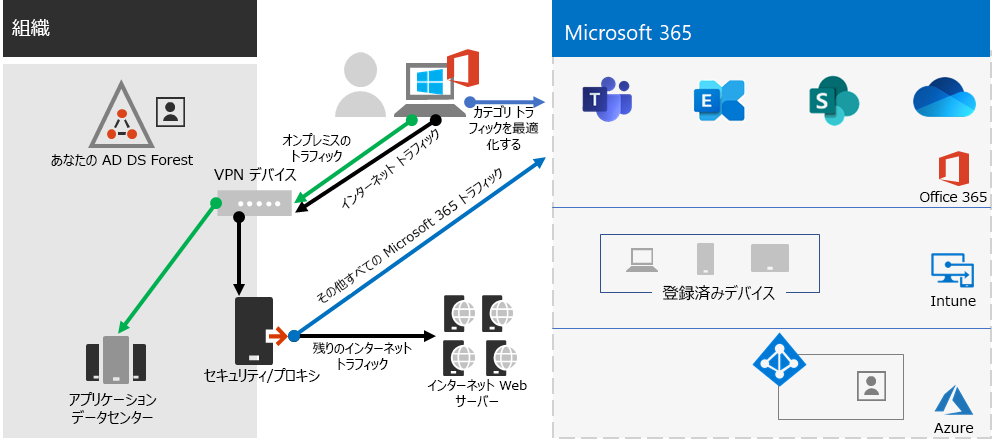

リモート ワーカーが従来の VPN クライアントを使用して組織ネットワークへのリモート アクセスを取得している場合は、VPN クライアントがスプリット トンネリング サポートを備えていることを確認してください。 スプリット トンネリングを行わないと、すべてのリモートワークトラフィックが VPN 接続を経由して送信されます。ここで、organizationのエッジ デバイスに転送し、処理してからインターネット上で送信する必要があります。 次に例を示します。

この図では、Microsoft 365 トラフィックは、VPN クライアントの物理的な場所から遠く離れた Microsoft Global Network フロント ドアに転送できる、organizationを経由する間接ルートを使用する必要があります。 この間接パスにより、ネットワーク トラフィックが遅延し、全体的なパフォーマンスを低下させます。

スプリッ トトンネリングを使用すると、VPN クライアントを構成して、特定の種類のトラフィックが VPN 接続を介して、組織ネットワークに送信されることを除外できます。

Microsoft 365 クラウドリソースへのアクセスを最適化するには、VPN 接続を介して、最適化カテゴリの Microsoft 365 エンドポイントへのトラフィックを除外するようにスプリット トンネリング VPN クライアントを構成します。 詳細については、「エンドポイント カテゴリのOffice 365」および「スプリット トンネリング用のカテゴリ エンドポイントの最適化」の一覧を参照してください。

分割トンネリングの結果のトラフィック フローを次に示します。このフローでは、Microsoft 365 クラウド アプリへのトラフィックのほとんどが VPN 接続をバイパスします。

この図では、VPN クライアントは、重要な Microsoft 365 クラウド サービス トラフィックをインターネット経由で直接送受信し、Microsoft グローバル ネットワークに最も近いフロント ドアに送信および受信します。

詳細とガイダンスについては、「VPN スプリット トンネリングを使用してリモート ユーザーの Office 365 の接続を最適化する」をご覧ください。

Network Insights の使用 (プレビュー)

ネットワーク分析情報は、オフィスの場所のネットワーク境界を設計するのに役立つ、Microsoft 365 テナントから収集されたパフォーマンス メトリックです。 各分析情報は、オンプレミス ユーザーがテナントにアクセスしている地理的な場所ごとに、指定された問題のパフォーマンス特性に関するライブの詳細を提供します。

テナントには、次の 2 つのテナント レベルのネットワーク分析情報が表示される場合があります。

オフィスの場所ごとに特定のネットワーク分析情報を次に示します。

- バックホールされたネットワーク エグレス

- お近くの顧客に対して検出されたパフォーマンスの向上

- 最適でないExchange Onlineサービス フロント ドアの使用

- 最適でない SharePoint Online サービス フロント ドアの使用

- SharePoint フロント ドアからのダウンロード速度が低い

- 中国ユーザーの最適なネットワーク エグレス

重要

Microsoft 365 管理 センターのネットワーク分析情報、パフォーマンスに関する推奨事項、評価は現在プレビュー状態です。 機能プレビュー プログラムに登録されている Microsoft 365 テナントでのみ使用できます。

詳細については、「 Microsoft 365 Network Insights」を参照してください。

Office 365 CDN での SharePoint のパフォーマンス

クラウドベースの Content Delivery Network (CDN) を使用すると、読み込み時間を短縮し、帯域幅を節約し、応答性を向上できます。 CDN は、グラフィックやビデオ ファイルなどの静的資産を要求するブラウザーの近くにキャッシュすることでパフォーマンスを向上させ、ダウンロードの高速化と待機時間の短縮に役立ちます。 Microsoft 365 E3と E5 に SharePoint に含まれる組み込みのOffice 365 コンテンツ配信ネットワーク (CDN) を使用して、静的資産をホストして SharePoint ページのパフォーマンスを向上させることができます。

Office 365 CDN は静的資産を複数の場所 (元の場所) でホストできる複数の CDN で構成されているため、静的資産をグローバルな高速ネットワークから提供することができます。 Office 365 CDN でホストするコンテンツの種類に応じて、パブリック配信元、プライベート配信元、またはその両方を追加できます。

デプロイおよび構成すると、Office 365 CDN はパブリックおよびプライベートの配信元から資産をアップロードし、インターネット経由でユーザーにすばやくアクセスできるようにします。

詳細については、「SharePoint Online でOffice 365 CDN を使用する」を参照してください。

エンドポイントの自動一覧

オンプレミスのクライアント、エッジ デバイス、およびクラウドベースのパケット分析サービスで信頼された Microsoft 365 トラフィックの処理をスキップするには、Microsoft 365 サービスに対応する一連のエンドポイント (IP アドレス範囲と DNS 名) で構成する必要があります。 これらのエンドポイントは、ファイアウォールやその他のエッジ セキュリティ デバイス、クライアント コンピューターがプロキシをバイパスするための PAC ファイル、ブランチ オフィスの SD-WAN デバイスで手動で構成できます。 ただし、エンドポイントは時間の経過と同時に変化するため、これらの場所でエンドポイント リストを手動でメンテナンスする必要があります。

クライアント PAC ファイルとネットワーク デバイス内の Microsoft 365 エンドポイントの一覧表示と変更管理を自動化するには、Office 365 IP アドレスと URL REST ベースの Web サービスを使用します。 このサービスは、Microsoft 365 ネットワーク トラフィックの識別と区別を向上させ、最新の変更を評価、構成、最新の状態に維持するのに役立ちます。

PowerShell、Python、またはその他の言語を使用して、時間の経過に伴うエンドポイントへの変更を判断し、PAC ファイルとエッジ ネットワーク デバイスを構成できます。

基本的なプロセスは次のとおりです。

- Office 365 IP アドレスと URL Web サービスと任意の構成メカニズムを使用して、PAC ファイルとネットワーク デバイスを現在の Microsoft 365 エンドポイントのセットで構成します。

- エンドポイントの変更をチェックするために毎日定期的に実行するか、通知メソッドを使用します。

- 変更が検出されたら、クライアント コンピューターの PAC ファイルを再生成して再配布し、ネットワーク デバイスに変更を加えます。

詳細については、「OFFICE 365 IP アドレスと URL Web サービス」を参照してください。

手順 2 の結果

最適なネットワークを持つ Microsoft 365 テナントについて、次の決定が行われます。

- すべてのブランチ オフィスにインターネット接続を追加し、ネットワーク ヘアピンを排除することで、オンプレミス ユーザーのネットワーク パフォーマンスを最適化する方法。

- クライアント ベースの PAC ファイルとネットワーク デバイスとサービス (進行中の更新プログラム (エンタープライズ ネットワークに最適) を含む) の自動信頼されたエンドポイント リストを実装する方法。

- リモート ワーカーからオンプレミス リソースへのアクセスをサポートする方法。

- Network Insights の使用方法

- Office 365 CDN をデプロイする方法。

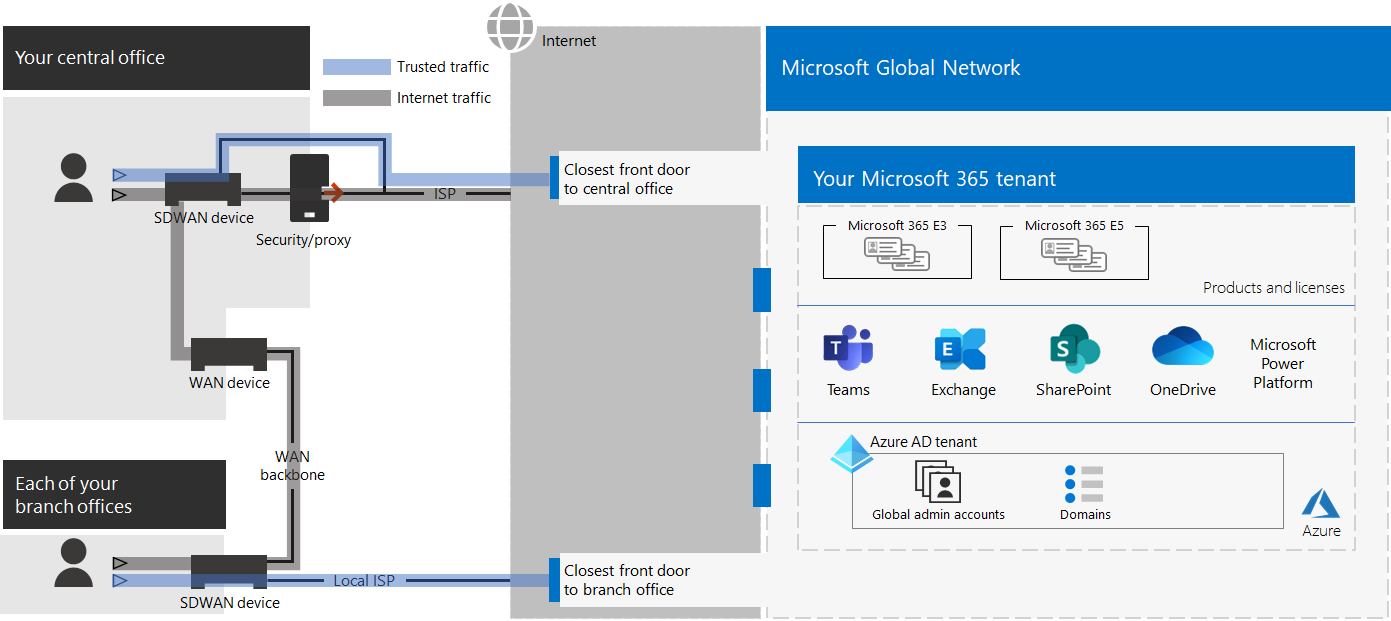

最適なネットワークを備えたエンタープライズ organizationとそのテナントの例を次に示します。

この図では、このエンタープライズ organizationのテナントには次のものが含まれます。

- 信頼された Microsoft 365 トラフィックをローカル フロント ドアに転送する SDWAN デバイスを使用した各ブランチ オフィスのローカル インターネット アクセス。

- ネットワーク ヘアピンなし。

- Microsoft 365 の信頼されたトラフィックをローカル フロント ドアに転送する中央オフィスセキュリティおよびプロキシ エッジ デバイス。

最適なネットワークのための継続的なメンテナンス

継続的に、次の操作が必要になる場合があります。

- エンドポイントの変更のためにエッジ デバイスと展開された PAC ファイルを更新するか、自動化されたプロセスが正しく動作することを確認します。

- Office 365 CDN で資産を管理します。

- VPN クライアントのスプリット トンネリング構成を更新して、エンドポイントの変更を行います。

次の手順

引き続き ID を 使用して、オンプレミスのアカウントとグループを同期し、セキュリティで保護されたユーザー サインインを適用します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示