Power Query デスクトップと Power Query Online サービスから SAP HANA サーバーへの接続は暗号化することをお勧めします。 SAP 独自の CommonCryptoLib (旧名 sapcrypto) ライブラリを使用して HANA 暗号化を有効にすることができます。 SAP では CommonCryptoLib の使用を推奨しています。

Note

SAP は OpenSSL をサポートしなくなり、その結果、Microsoft もサポートを中止しました。 代わりに CommonCryptoLib を使用してください。

この記事では、CommonCryptoLib を使用した暗号化の有効化の概要を説明し、SAP ドキュメントの特定の領域をいくつか参照します。 コンテンツとリンクは定期的に更新されますが、包括的な手順とサポートについては、常に SAP の公式ドキュメントを参照してください。 OpenSSL の代わりに CommonCryptoLib を使用して暗号化を設定します。 その手順については、「SAP HANA 2.0 で TLS/SSL を構成する方法」を参照してください。 OpenSSL から CommonCryptoLib に移行する手順については、SAP Note 2093286 (s-user が必要) を参照してください。

Note

この記事で詳しく説明する暗号化のセットアップ手順は、SAML SSO のセットアップおよび構成手順と重複します。 HANA サーバーの暗号化プロバイダーとして CommonCryptoLib を使用し、CommonCryptoLib の選択が、SAML の構成と暗号化の構成で一貫していることを確認してください。

SAP HANA の暗号化を有効にするには、4 つのフェーズがあります。 次にこれらのフェーズについて説明します。 詳細: SSL を使用した SAP HANA Studio と SAP HANA サーバー間の通信の保護

CommonCryptoLib を使用する

HANA サーバーが、その暗号化プロバイダーとして CommonCryptoLib を使用するように構成されていることを確認します。

証明書署名要求を作成します。

HANA サーバーの X509 証明書署名リクエストを作成します。

SSH を使用して、HANA サーバーが実行されている Linux マシンに <sid>adm として接続します。

ホーム ディレクトリ /usr/sap/<sid>/home/.ssl に移動します。 ルート CA がすでに作成されている場合、隠し .ssl ファイルはすでに存在します。

使用できる CA がまだない場合は、「SSL を使用した SAP HANA Studio と SAP HANA サーバー間の通信の保護」に概説されている手順に従って、ルート CA を自分で作成できます。

次のコマンドを実行します。

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<FQDN を持つホスト名> "CN=<FQDN を持つホスト名>"

このコマンドは、証明書署名リクエストと秘密キーを作成します。 <HOSTNAME with FQDN>にホスト名と完全修飾ドメイン名 (FQDN) を入力します。

証明書に署名してもらう

HANA サーバーへの接続に使用するクライアントによって信頼されている認証局 (CA) によって署名された証明書を取得します。

信頼された会社の CA (次の例では CA_Cert.pem および CA_Key.pem で表します) が既にある場合は、次のコマンドを実行して証明書の要求に署名します。

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

新しいファイル cert.pem をサーバーにコピーします。

HANA サーバー証明書チェーンを作成します。

sapgenpse import_own_cert -p cert.pse -c cert.pem

HANA サーバーを再起動します。

クライアントと、SAP HANA サーバーの証明書の署名に使用した CA の間の信頼関係を確認します。

クライアントのマシンから HANA サーバーへの暗号化接続を確立するには、クライアントは、HANA サーバーの X509 証明書の署名に使用された CA を信頼する必要があります。

Microsoft 管理コンソール (mmc) またはコマンド ラインを使用して、この信頼関係が存在することを確認するさまざまな方法があります。 必要に応じて、CA の X509 証明書 (cert.pem) を、接続を確立するユーザーの信頼されたルート証明機関フォルダ、またはクライアント マシン自体の同じフォルダにインポートできます。

![[信頼されたルート証明機関] フォルダー。](trusted-root-certification.png)

証明書を信頼されたルート証明機関フォルダーにインポートする前に、まず cert.pem を .crt ファイルに変換する必要があります。

接続をテストする

Note

このセクションの手順を使用する前に、管理者アカウントの資格情報を使用して Power BI にサインインする必要があります。

Power BI サービスでサーバー証明書をオンラインで検証するには、データ ソースが既にオンプレミス データ ゲートウェイ用に設定されている必要があります。 接続をテストするためにデータ ソースをまだ設定していない場合は、作成する必要があります。 ゲートウェイでデータ ソースを設定するには:

Power BI サービスから、

セットアップ アイコンを選択します。

セットアップ アイコンを選択します。ドロップダウン リストから、[ゲートウェイの管理] を選択します。

このコネクタで使用するゲートウェイの名前の横にある省略記号 (...) を選択します。

ドロップダウン リストから、[データ ソースの追加] を選択します。

[データ ソースの設定] で、この新しいソースを呼び出すデータ ソース名を [データ ソース名] テキストボックスに入力します。

[データ ソースの種類] で、[SAP HANA] を選択します。

[サーバー] にサーバー名を入力し、認証方法を選択します。

引き続き、次の手順の指示に従います。

Power BI Desktop または Power BI サービスで接続をテストします。

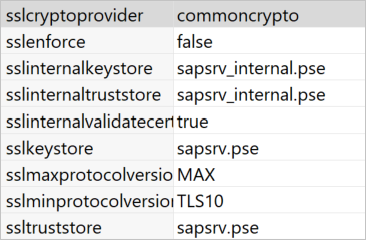

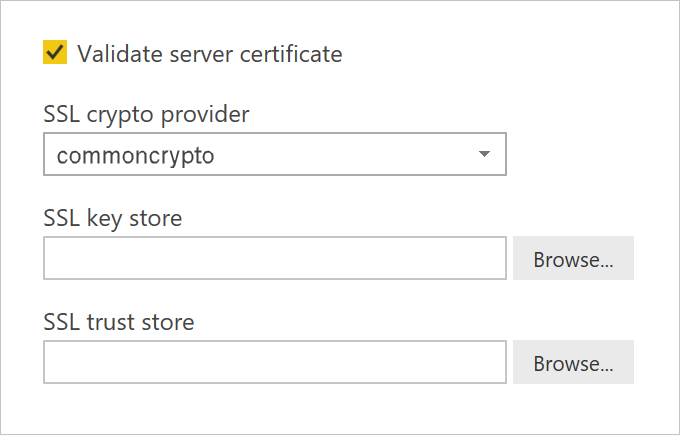

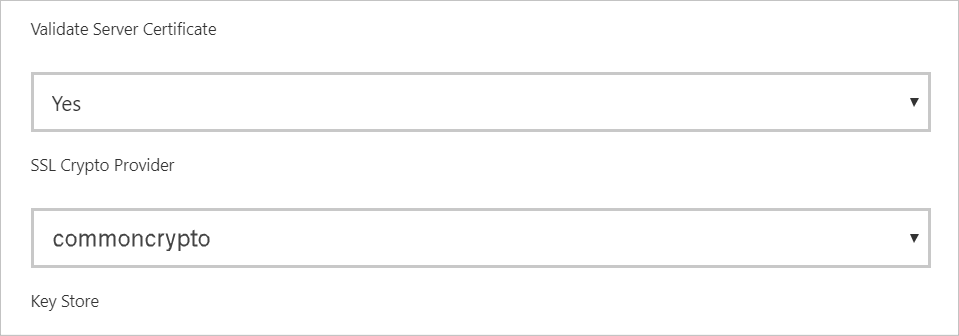

Power BI Desktop、または Power BI サービスの [データ ソースの設定] ページで、SAP HANA サーバーへの接続を確立する前に、[サーバー証明書の検証] が有効になっていることを確認します。 SSL 暗号化プロバイダ には、commoncrypto を選択します。 SSL キー ストアと SSL トラスト ストアのフィールドは空白のままにします。

Power BI Desktop

Power BI サービス

Power BI Desktop にデータを読み込むか、Power BI サービスで発行されたレポートを更新することにより、サーバー証明書の検証 オプションを有効にしてサーバーへの暗号化された接続を正常に確立できることを確認します。

SSL 暗号化プロバイダー情報だけが必要である点にご注意ください。 ただし、実装では、キー ストアと信頼ストアも使用する必要がある場合があります。 これらのストアとその作成方法の詳細については、「クライアント側 TLS/SSL 接続プロパティ (ODBC)」を参照してください。