すべてのorganizationでは、データ損失防止 (DLP) の計画と実装が異なります。 どうしてでしょうか? organizationのビジネス ニーズ、目標、リソース、状況はすべて一意であるためです。 ただし、成功したすべての DLP 実装に共通する要素があります。 この記事では、DLP 展開を計画するためのベスト プラクティスについて説明します。

ヒント

Microsoft Security Copilot の使用を開始して、AI の力を使用して、よりスマートかつ迅速に作業するための新しい方法を発見しましょう。 Microsoft Purview の Microsoft Security Copilot に関する詳細情報をご覧ください。

開始する前に

Microsoft Purview DLP を初めて使用する場合は、DLP を実装するときに必要なコア記事の一覧を次に示します。

- 管理単位

- Microsoft Purview データ損失防止の概要 - この記事では、データ損失防止の規範と Microsoft による DLP の実装について解説しています。

- データ損失防止 (DLP) の計画 - 現在読んでいる記事を使用して、次の作業を行います。

- データ損失防止ポリシー リファレンス - この記事では、DLP ポリシーのすべてのコンポーネントと、それぞれがポリシーの動作に与える影響を紹介しています。

- DLP ポリシーの設計 - この記事では、ポリシー インテント ステートメントを作成し、それを特定のポリシー構成にマッピングする方法について説明します。

- データ損失防止ポリシーの作成と展開 - この記事では、構成オプションにマップするいくつかの一般的なポリシー意図シナリオについて説明します。 次に、これらのオプションの構成について説明します。

- データ損失防止アラートの調査に関する詳細情報 - この記事では、アラートのライフサイクルについて、作成から最終的な修復とポリシーの調整までが解説されています。 また、アラートの調査に使用するツールも紹介されています。

複数の開始点

多くの組織は、さまざまな政府または業界の規制に準拠するために DLP を実装することを選択します。 たとえば、欧州連合の一般的なデータ保護規則 (GDPR)、医療保険の移植性と説明責任に関する法律 (HIPAA)、カリフォルニア州消費者プライバシー法 (CCPA) などです。 また、知的財産を保護するためにデータ損失防止も実装します。 ただし、DLP 体験の出発点と最終的な宛先は異なります。

組織は、いくつかの異なるポイントから DLP 体験を開始できます。

- Teams チャットおよびチャネル メッセージやWindows 10または 11 台のデバイスで情報を保護する場合など、プラットフォームに焦点を当てる

- 医療記録などの保護に優先順位を付ける必要がある機密情報を把握し、保護するポリシーを直接定義する

- 機密情報が何であるか、どこにあるのか、誰が何をしているのかを知らなくても。そのため、彼らは発見と分類から始まり、より方法論的なアプローチを取ります

- 機密情報が何であるか、どこにあるのか、誰が何をしているのかを知らずに、ポリシーを定義し、それらの結果を使用してそれらを絞り込みます

- 完全なMicrosoft Purview Information Protection スタックを実装する必要があることを理解し、より長期的で方法論的なアプローチを取る計画

これらは、お客様が DLP にアプローチする方法のほんの一例です。 どこから始めるかは関係ありません。DLP は、最初から完全に実現されたデータ損失防止戦略まで、さまざまな種類の情報保護の過程に対応するのに十分な柔軟性を備えています。

計画プロセスの概要

「Microsoft Purview データ損失防止について学習する」では、DLP 計画プロセスの 3 つの異なる側面について説明します。 ここでは、すべての DLP プランに共通する要素について詳しく説明します。

関係者の特定

実装すると、DLP ポリシーをorganizationの大部分に適用できます。 IT 部門は、負の結果を生じることなく、広範な計画を独自に開発することはできません。 次のことができます利害関係者を特定する必要があります。

- organizationが適用される規制、法律、業界標準を特定する

- 保護する機密性の高い項目のカテゴリを特定する

- で使用されているビジネス プロセスを特定する

- 制限する必要がある危険な動作を特定する

- 関連する項目とリスクの機密性に基づいて、最初に保護する必要があるデータを優先順位付けする

- DLP ポリシーの一致イベントレビューと修復プロセスの概要

一般に、これらのニーズは 85% の規制とコンプライアンス保護、および 15% の知的財産保護である傾向があります。 計画プロセスに含めるロールに関するいくつかの提案を次に示します。

- 規制およびコンプライアンス責任者

- 最高リスク責任者

- 法務責任者

- セキュリティおよびコンプライアンス責任者

- データ項目のビジネス所有者

- ビジネス ユーザー

- IT

保護する機密情報のカテゴリの定義

特定されると、関係者は保護する機密情報のカテゴリと、それらが使用されているビジネス プロセスについて説明します。 たとえば、DLP は次のカテゴリを定義します。

- 財務的

- 医療と健康に関する情報

- プライバシー

- カスタム

利害関係者は、機密情報を "Microsoft はデータ プロセッサであるため、データ主体の情報と財務情報にプライバシー保護を実装する必要があります" と識別される場合があります。

目標と戦略の設定

関係者を特定し、保護が必要な機密情報とその使用方法を把握したら、関係者は保護目標を設定し、IT 部門が実装計画を策定できます。

実装計画を設定する

実装計画には、次のものが含まれている必要があります。

- 開始状態、目的の終了状態、および一方から他方に取得する手順のマップ

- 機密性の高いアイテムの検出に対処する方法の計画

- ポリシーを開発するための計画と、ポリシーを実装する順序

- 前提条件に対処する方法の計画

- 適用のためにポリシーを実装する前にポリシーをシミュレートする方法の計画

- エンド ユーザーをトレーニングする方法の計画

- ポリシーを調整する方法の計画

- 規制、法律、業界標準、または知的財産の保護とビジネス ニーズの変化に基づいてデータ損失防止戦略を確認および更新する方法の計画

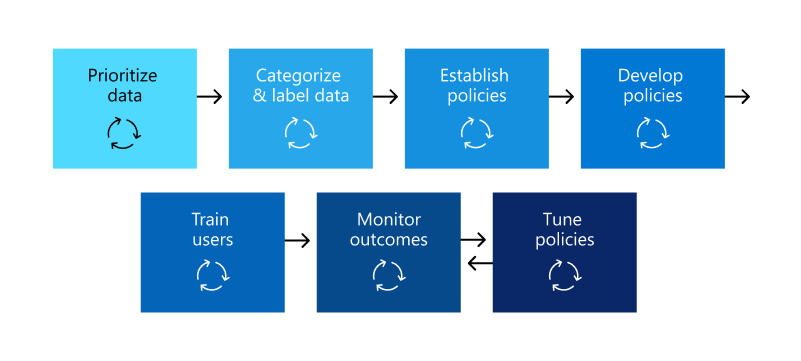

開始から目的の終了状態へのパスのマップアウト

organizationが開始状態から目的の終了状態に到達する方法を文書化することは、関係者とのコミュニケーションとプロジェクト スコープの設定に不可欠です。 DLP の展開に一般的に使用される一連の手順を次に示します。 グラフィック ショーよりも詳細な情報が必要になりますが、それを使用して DLP 導入パスを設定できます。

機密性の高い項目の検出

個々の機密性の高い項目とその場所を検出するには、複数の方法があります。 秘密度ラベルが既に展開されている場合や、アイテムのみを検出して監査するすべての場所に広範な DLP ポリシーを展開することにした場合があります。 詳細については、「 データを把握する」を参照してください。

ポリシー計画

DLP の導入を開始するときに、これらの質問を使用して、ポリシーの設計と実装の取り組みに重点を置くことができます。

organizationが遵守しなければならない法律、規制、業界標準は何ですか?

多くの組織が規制コンプライアンスを目標に DLP に参加しているため、この質問に回答することは、DLP の実装を計画するための自然な出発点です。 しかし、IT 実装者として、あなたはおそらくそれに答える立場にありません。 代わりに、法務チームとビジネスエグゼクティブに相談して回答を求める必要があります。

例お客様のorganizationは、英国の金融規制の対象となります。

organizationが漏れから保護する必要がある機密アイテムは何ですか?

規制コンプライアンスのニーズに関してorganizationがどこにあるかを知ると、漏洩から保護する必要がある機密アイテムについて何らかのアイデアが得られます。 また、これらの項目を保護するためにポリシーの実装に優先順位を付ける方法についても説明します。 この知識は、最も適切な DLP ポリシー テンプレートを選択するのに役立ちます。 Microsoft Purview には、財務、医療と健康、およびプライバシー ポリシー テンプレート用に構成済みの DLP テンプレートが付属しています。 さらに、カスタム テンプレートを使用して独自のビルドを行うことができます。 実際の DLP ポリシーを設計して作成する際に、保護する必要がある機密アイテムに関する実用的な知識を持つことは、適切な 機密情報の種類を選択するのに役立ちます。

例 すぐに作業を開始するには、事前構成済みの U.K. Financial Data ポリシー テンプレートを選択します。これには、 Credit Card Number、 EU Debit Card Number、機密情報の種類 SWIFT Code 含まれます。

ポリシーのスコープを設定する方法

organizationが管理単位を実装している場合は、管理単位で DLP ポリシーのスコープを設定するか、スコープを既定のままにして、ポリシーを完全なディレクトリに適用できます。 詳細については、「 ポリシー スコープ」を参照してください。

機密性の高い項目と、関連するビジネス プロセスはどこにありますか?

organizationの機密情報を含むアイテムは、ビジネスの過程で毎日使用されます。 その機密情報のインスタンスが発生する可能性がある場所と、使用されているビジネス プロセスを把握する必要があります。 これを知ることで、DLP ポリシーを適用するための適切な場所を選択できます。 DLP ポリシーは、次の場所に適用できます。

- Exchange オンライン メール

- SharePoint サイト

- OneDrive アカウント

- Teams チャットおよびチャネル メッセージ

- Windows 10、11、macOS デバイス

- Microsoft Defender for Cloud Apps

- オンプレミスのリポジトリ

例organizationの内部監査者は、クレジットカード番号のセットを追跡しています。 スプレッドシートは、セキュリティで保護された SharePoint サイトに保持されます。 従業員の中には、コピーを作成し、職場の OneDrive サイトに保存する従業員がいます。これは、Windows 10 デバイスに同期されます。 これらの従業員の 1 人は、14 件のクレジット カード番号のリストを電子メールに貼り付け、外部監査人に送信してレビューを試みます。 この場合は、セキュリティで保護された SharePoint サイト、すべての内部監査者の OneDrive アカウント、Windows 10 デバイス、Exchange メールにポリシーを適用する必要があります。

漏えいに対するorganizationの許容度は何ですか?

organization内の異なるグループには、許容されるレベルの機密性の高いアイテム漏えいと見なされるものに関して異なるビューが含まれる場合があります。 ゼロリークの完成度を達成すると、ビジネスにコストがかかりすぎる可能性があります。

例organizationのセキュリティ グループと法務チームはどちらも、組織外のユーザーとクレジット カード番号を共有してはならないと感じています。彼らはゼロリークを主張します。 ただし、信用カード番号活動の定期的な見直しの一環として、内部監査人は、一部の信用カード番号を第三者監査人と共有する必要があります。 DLP ポリシーで、組織外のすべてのクレジット カード番号の共有が禁止されている場合、内部監査人が追跡を完了するために、中断を軽減するための大幅なビジネス プロセスの中断とコストが追加されます。 この余分なコストは、エグゼクティブリーダーシップには受け入れられません。 この問題を解決するには、許容されるレベルのリークを決定するための内部会話が必要です。 決定されると、ポリシーは特定の個人が情報を共有するための例外を提供したり、監査専用モードで適用したりできます。

重要

ポリシー意図ステートメントを作成してポリシー構成にマップする方法については、「データ損失防止ポリシーを設計する」を参照してください。

前提条件の計画

一部の DLP の場所を監視する前に、満たす必要がある前提条件があります。 次の記事の「 始める前 に」セクションを参照してください。

- データ損失防止のオンプレミス スキャナーの使用を開始する

- エンドポイント データ損失防止を開始する

- Microsoft コンプライアンス拡張機能の概要

- Microsoft 以外のクラウド アプリにデータ損失防止ポリシーを使用する

ポリシーの展開

DLP ポリシーを作成するときは、それらを段階的にロールアウトすることを検討する必要があります。そのため、影響を評価し、完全に適用する前に効果をテストできます。 たとえば、新しい DLP ポリシーで何千ものドキュメントへのアクセスを意図せずにブロックしたり、既存のビジネス プロセスを中断したりしないようにします。

大きな影響を与える可能性が高い DLP ポリシーを作成している場合は、次の順序に従うことをお勧めします。

ポリシーヒントを使用せずに、シミュレーション モードでポリシーを実行 し、DLP レポートとインシデント レポートを使用してポリシーの影響を評価します。 DLP レポートを使用すると、ポリシー一致の回数、場所、種類、重要度を把握することができます。 結果に基づいて、必要に応じてポリシーを微調整できます。 シミュレーション モードでは、DLP ポリシーは、organizationで作業するユーザーの生産性に影響しません。 このステージを使用して、DLP イベント レビューと問題の修復のためにワークフローをテストすることもできます。

通知とポリシーヒントを使用してポリシーをシミュレーション モードで実行 して、コンプライアンス ポリシーについてユーザーに教え、ポリシーが適用されたときに準備できるようにします。 ポリシーヒントでポリシーの詳細を提供するorganizationポリシー ページへのリンクがあると便利です。 この段階では、ユーザーに誤検知の報告を依頼して、条件をさらに絞り込み、誤検知の数を減らすこともできます。 ポリシーを適用した結果が、利害関係者が念頭に置いていた内容と一致すると確信したら、この段階に進みます。

ルール内のアクションが適用され、コンテンツが保護されるように、ポリシーの完全な適用を開始します。 DLP レポートやインシデント レポート、通知を引き続き監視して、結果が意図したとおりであることを確認します。

エンドユーザー トレーニング

DLP ポリシーがトリガーされると、 電子メール通知が自動的に送信され、ポリシーヒントが管理者と エンド ユーザーに表示されるようにポリシーを構成できます。 ポリシーのヒントは、機密性の高い項目に対する危険な動作を認識し、将来これらの動作を回避するためにユーザーをトレーニングする便利な方法です。

DLP 要件と更新戦略を確認する

ORGANIZATIONが適用される規制、法律、業界標準は、DLP のビジネス目標と同様に、時間の経過と同時に変化します。 ORGANIZATIONがコンプライアンスを維持し、DLP の実装が引き続きビジネス ニーズを満たすことができるように、これらのすべての領域の定期的なレビューを必ず含めます。

デプロイのアプローチ

| 顧客ビジネス ニーズの説明 | 方法 |

|---|---|

|

Contoso Bank は規制の厳しい業界にあり、さまざまな場所にさまざまな種類の機密アイテムがあります。

Contoso: - 最優先事項である機密情報の種類を把握します。ポリシーが 展開されるため、ビジネスの中断を最小限に抑える必要があります。ビジネス プロセス所有者が関与 - IT リソースを持ち、 の計画、設計、展開を支援する専門家を雇うことができます。Microsoft との最高のサポート契約を締結しています |

- 遵守する必要がある規制と、準拠する方法については、時間をかけて理解してください。

- Microsoft Purview Information Protection スタック の "一緒により良い" 値を理解する時間がかかる - 優先順位付けされた項目の秘密度ラベル付けスキームを開発し、 適用する - ポリシーの設計とコード化、シミュレーション モードでの展開、ユーザーの のトレーニング - ポリシーの繰り返しと調整 |

| TailSpin Toys では、どの機密データがあるか、どこにあるかはわかりません。また、リソースの深さはほとんどありません。 Teams、OneDrive、Exchange を広範に使用します。 | - 優先順位付けされた場所に対する単純なポリシーから始めます。

- 識別された を監視する - に応じて秘密度ラベルを適用する - ポリシーを調整し、ユーザーをトレーニングする |

|

Fabrikam は小規模なスタートアップ企業です。 彼らは知的財産を保護したいと思っており、迅速に動かなければなりません。 彼らはいくつかのリソースを捧げる意思がありますが、外部の専門家を雇う余裕はありません。

その他の考慮事項: - 機密性の高い項目はすべて Microsoft 365 OneDrive/SharePoint - OneDrive と SharePoint の導入に時間がかかります。 多くの従業員がまだ DropBox と Google ドライブを使用してアイテムを保存および共有 - 従業員はデータ保護規範 よりも作業の速度を高める - 18 人の従業員全員が新しい Windows デバイスを持っています |

- Teams の既定の DLP ポリシーを利用する - SharePoint アイテムの "既定で制限されている" 設定を使用する - 外部共有を禁止するポリシーを展開する - 優先される場所へのポリシーの展開 - Windows デバイスへのポリシーの展開 - OneDrive 以外のクラウド ストレージ ソリューションへのアップロードをブロックする |

次の手順

重要

DLP ポリシーの展開の詳細については、「展開」を参照してください。