エンドポイント DLP 機能、および DLP ポリシーで表示される方法を把握するために、いくつかのシナリオをまとめてましたので、確認してください。

重要

これらのエンドポイント DLP シナリオは、DLP ポリシーの作成と調整に関する公式な手順ではありません。 一般的な状況で DLP ポリシーを使用する必要がある場合は、次のトピックを参照してください。

ヒント

Microsoft Security Copilot の使用を開始して、AI の力を使用して、よりスマートかつ迅速に作業するための新しい方法を発見しましょう。 Microsoft Purview の Microsoft Security Copilot に関する詳細情報をご覧ください。

開始する前に

SKU /サブスクリプションライセンス

ライセンスの詳細については、次を参照してください。

これらのシナリオでは、デバイスが既にオンで、アクティビティエクスプローラーに報告されている必要があります。 まだデバイスをオンにしていない場合は、エンドポイントのデータ損失防止 (プレビュー) を開始を参照してください。

重要

開始する前に、管理単位の説明を参照して、無制限の管理者と管理単位制限付き管理者の違いをよく理解しておいてください。

シナリオ 1: テンプレートからポリシーを作成 (監査のみ)

このシナリオは、無制限の管理者の作成と完全なディレクトリ ポリシーを対象とします。

[Microsoft Purview ポータル] にサインインします。 > データ損失防止>ポリシー。

[ + ポリシーの作成] を選択します。

[ 接続されたソースに格納されているデータ] を選択します。

このシナリオでは、[ カテゴリ] で [ プライバシー] を選択します。

[ 規制] で、[ 米国の個人を特定できる情報 (PII) データ拡張] を選択し、[ 次へ] を選択します。

新しいポリシーに [名前] と [説明] を指定し、[ 次へ] を選択します。

[管理 ユニット] の下の既定の [完全ディレクトリ] をそのまま使用します。 [次へ] を選択します。

[ デバイス の場所] を選択し、他のすべての場所の選択を解除し、[ 次へ] を選択します。

[ ポリシー設定の定義 ] ページで、[ 次へ] を選択します。

[ 保護する情報] ページで、[ 次へ] を選択します。

[ 保護アクション ] ページで、もう一度 [次へ ] を選択します。

[ アクセスのカスタマイズと設定のオーバーライド ] ページ で、[デバイスでのアクティビティの監査または制限 ] を選択し、[ 次へ] を選択します。

[ ポリシー モード ] ページで、既定の [シミュレーション モードでポリシーを実行する ] をそのまま使用し、[ シミュレーション モード中にポリシーヒントを表示する] を選択します。

[次へ]を選択します。

[送信] を選択します。

新しいポリシーが作成されたら、[完了] を選択 します。

次に、ポリシーをテストします。

[データ損失防止] ホーム ページで、アクティビティ エクスプローラーを開きます。

米国の個人を特定できる情報 (PII) データ条件をトリガーするコンテンツを含むエンドポイント DLP デバイスからテスト項目を共有してみてください。 これによって、ポリシーがトリガーされます。

アクティビティ エクスプローラーに戻り、このイベントのアクティビティの一覧をチェックします。

シナリオ 2: 既存のポリシーを変更し、通知を設定

このシナリオは、完全なディレクトリ スコープポリシーを変更する無制限の管理者向けです。

[Microsoft Purview ポータル]>[データ損失防止]>[ポリシー] にサインインします。

シナリオ 1 で作成 した米国の個人を特定できる情報 (PII) データ拡張 ポリシーを選択します。

[ ポリシーの編集] を選択します。

[高度な DLP ルールのカスタマイズ] ページに移動し、コンテンツ検出シナリオの量が少ない米国 PII データ拡張を編集します。

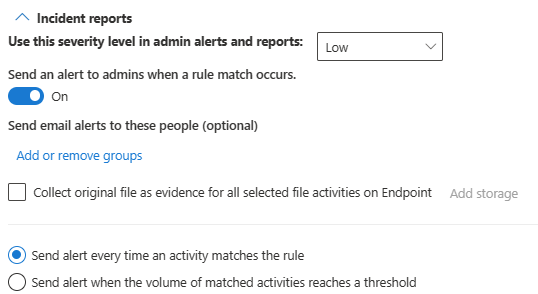

[ インシデント レポート ] セクションまで下にスクロールし、[ ルールの一致が発生したときに管理者にアラートを送信 する] を [オン] に切り替えます。 Emailアラートは、管理者と他のユーザーが受信者の一覧に追加したユーザーに自動的に送信されます。

このシナリオの目的で、アクティビティーがこのルールに一致する度に通知を送信を選択します。

[保存] を選択します。

ウィザードの残りの部分で [次へ ] を選択し、ポリシーの変更を 送信 して、以前のすべての設定を保持します。

米国の個人を特定できる情報 (PII) データ条件をトリガーするコンテンツを含むテスト 項目を共有してみてください。 これによって、ポリシーがトリガーされます。

アクティビティ エクスプローラーでイベントを確認します。

シナリオ 3: 既存のポリシーを変更し、上書きを許可する操作をブロック

このシナリオは、完全なディレクトリ ポリシーを変更する無制限の管理者向けです。

[Microsoft Purview ポータル]>[データ損失防止]>[ポリシー] にサインインします。

シナリオ 1 で作成 した米国の個人を特定できる情報 (PII) データ ポリシーを選択します。

[ ポリシーの編集] を選択します。

[高度な DLP ルールのカスタマイズ] ページに移動し、コンテンツ検出シナリオの量が少ない米国 PII データ拡張を編集します。

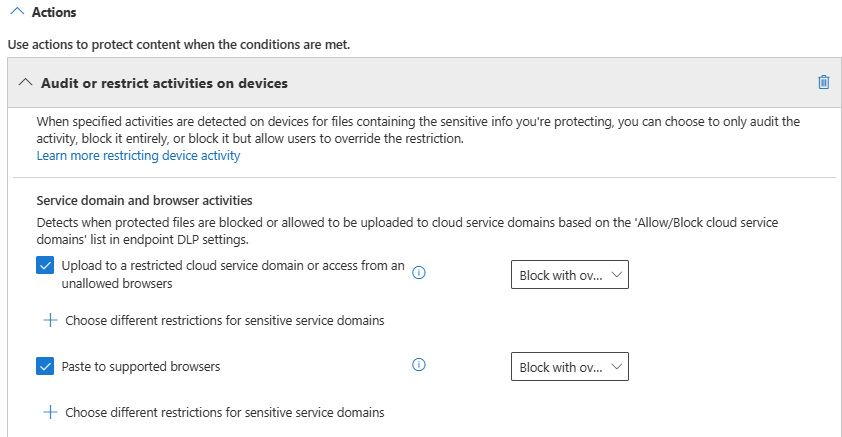

[アクション>Audit または Windows デバイスでのアクティビティを制限する] セクションまで下にスクロールし、[サービス ドメイン] と [ブラウザー アクティビティ] の両方のオプションを [オーバーライドでブロック] に設定します。

保存] を選択します。

大量 のコンテンツ検出シナリオ (米国 PII データ拡張) に対して手順 4 ~ 6 を繰り返します。

ウィザードの残りの部分で [次へ ] を選択し、[ポリシーの変更を 送信する] を選択して、以前のすべての設定を保持します。

米国の個人を特定できる情報 (PII) データ条件をトリガーするコンテンツを含むテスト 項目を、organization外のユーザーと共有しようとします。 これによって、ポリシーがトリガーされます。

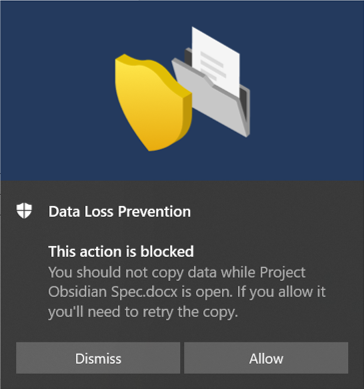

クライアント デバイスには、次のようなポップアップが表示されます。

アクティビティ エクスプローラーでイベントを確認します。

シナリオ 4: クラウド同期アプリからの DLP 通知をオートクォランチンでループしないようにする

このシナリオは、完全なディレクトリ ポリシーを作成する無制限の管理者向けです。

シナリオ 4 を開始する前に

このシナリオでは、非常に機密性の高い社外秘の秘密度ラベルを持つファイルの OneDrive への同期がブロックされます。 これは、複数のコンポーネントと手順からなる複雑なシナリオです。 あなたには必要です:

- ターゲットにするMicrosoft Entraユーザー アカウントと、ローカルの OneDrive フォルダーを OneDrive クラウド ストレージと既に同期しているオンボード Windows 10/11 または macOS コンピューター。

- 秘密度ラベルが構成され、発行されました。「秘密度ラベルの使用を開始する」および「秘密度ラベルとそのポリシーを作成して構成する」を参照してください。

3 つの手順があります。

- エンドポイント DLP オートクォランティン設定を構成します。

- 非常に機密性の高い社外秘の秘密度ラベルが付けられた機密性の高いアイテムをブロックするポリシーを作成します。

- ポリシーの対象となる Windows 10/11 または macOS デバイスにWord ドキュメントを作成し、ラベルを適用して、同期されているユーザー アカウントのローカル OneDrive フォルダーにコピーします。

エンドポイント DLP の未承認アプリとオートクォランティンの設定を構成する

Microsoft Purview ポータル>Data loss prevention>Settings (左上隅の歯車) >Data loss prevention>Endpoint 設定にサインインします。

[ 制限付きアプリとアプリ グループ] を展開します。

[ 制限付きアプリ グループ] で、[ 制限付きアプリ グループの追加] を選択します。 グループ名として 「Cloud Sync アプリ 」と入力します。

[ 自動検疫 ] ボックスを選択します。

[アプリ名] に「OneDrive」と入力します。 [Windows 実行可能ファイル名] に「 onedrive.exe」と入力し、[ + ] ボタンを選択します。 macOS 実行可能ファイル名に「 /Applications/OneDrive.app/Contents/MacOS/OneDrive」と入力し、[ + ] ボタンを選択します。 これにより、デバイス上の onedrive アプリケーションが 非常に機密性の高い ラベルを持つアイテムにアクセスできないようにします。

注:

macOS デバイス上の他の一般的なクラウド同期アプリを制限するには、次のパスを追加します

- 箱:

/Applications/Box Sync.app/Contents/MacOS/Box Sync - Dropbox:

/Applications/Dropbox.app/Contents/MacOS/Dropbox - Google ドライブ:

/Applications/Google Drive.app/Contents/MacOS/Google Drive - iCloud:

System/Library/PrivateFrameworks/CloudDocsDaemon.framework/Versions/A/Support/bird

- 箱:

保存] を選択します。

[自動検疫設定] で [自動検疫設定の編集] を選びます。

[許可されていないアプリへの自動検疫] を有効にします。

オリジナルの機密ファイルを移動させるローカル マシン上のフォルダーへのパスを入力します。 次に例を示します。

%homedrive%%homepath%\Microsoft DLP\Quarantineユーザー名 のイザヤ・ランガー は、移動された項目をという名前のフォルダーに配置します。C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

macOS デバイスの別のパスが必要です (例:

/System/Applications/Microsoft DLP/Quarantine

元のファイル名に日付と時刻のスタンプを追加します。

注:

DLP 自動検疫では、未適用のアプリごとにファイルのサブフォルダーが作成されます。 つまり、許可されていないアプリの一覧に Notepad と OneDrive の両方が入っている場合、\OneDrive 用のサブフォルダーと \Notepad 用のサブフォルダーが作成されます。

「ファイルを次のテキストを含む .txt ファイルに置き換える」を選択し、プレースホルダー ファイルに必要なテキストを入力します。 たとえば、 auto quar 1.docxという名前のファイルの場合は、次のように入力できます。

%%FileName%% には、データ損失防止 (DLP) ポリシー %%PolicyName%% でorganizationが保護している機密情報が含まれています。 検疫フォルダーに移動されました: %%QuarantinePath%%

は、以下のメッセージを含むテキスト ファイルを残します。

自動 quar 1.docx には、organizationがデータ損失防止 (DLP) ポリシーで保護している機密情報が含まれています。 検疫フォルダー C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx に移動されました。

保存] を選択します。

秘密度ラベル "極秘" を使用してファイルの OneDrive 同期をブロックするポリシーを構成する

[Microsoft Purview ポータル]>[データ損失防止]>[ポリシー] にサインインします。

[ポリシーの作成] を選択します。

接続されたソースに格納されているデータ。

このシナリオでは、[ カスタム]、[ カスタム ポリシー] の順に選択します。 [次へ]を選択します。

[名前] フィールドおよび [説明] フィールドに入力し、[次へ] を選択します。

[完全なディレクトリ] を [管理単位] で選択します。

状態 フィールドを デバイスを除くすべての場所でオフにします。 テストする特定のエンド ユーザー アカウントがある場合は、必ず範囲内で選択してください。 次へを選択します。

既定の[高度な DLP ルールの作成またはカスタマイズ] の選択を承諾し、[次へ] を選択します。

以下の値でルールを作成します。

- 名前>シナリオ 4 オートクォランティン。

- [ 条件 ] で [ 条件の追加] を選択し、[ コンテンツに含める] を選択します。

- グループ名 (機密性の 高いラベルなど) を入力し、[ 追加] を選択します。

- [ 秘密度ラベル ] を選択し、[ 機密性の高い] を選択し、[ 追加] を選択します。

- [ アクション] で 、[ アクションの追加] を選択します。

- [監査] または [デバイスでのアクティビティの制限] を選択します>制限されたアプリ グループ内のアプリのアクティビティを記録します。

- [ 制限付きアプリ グループの追加] を選択し、前に作成した Cloud Sync Apps グループを選択します。

- [ すべてのアクティビティに制限を適用する>Block] を選択します。 このシナリオでは、他のアクティビティをすべてクリアします。

- [ ユーザー通知] で、[ ユーザー通知 ] を [オン] に切り替え、[ エンドポイント デバイス ] で [アクティビティがまだ有効になっていない場合は ポリシー ヒント通知をユーザーに表示する ] を選択します。

[保存]、[次へ] を選択します。

[今すぐオンにする] を選択します。 [次へ] を選択します。

設定を確認し、送信を選択します。

注:

新しいポリシーが複製され、対象の Windows 10 コンピューターに適用されるまで 1 時間以上かかります。

新しい DLP ポリシーがポリシーの一覧に表示されます。

Windows 10/11 デバイスでオートクォランティンをテストする

秘密度ラベル 「機密性の高いファイルの OneDrive 同期をブロックするポリシーを構成する」で指定したユーザー アカウントを使用して、Windows 10/11 コンピューターにサインインします。手順 5.

コンテンツが OneDrive に同期されないフォルダーを作成します。 次に例を示します。

C:\auto-quarantine ソース フォルダー

Microsoft Wordを開き、オートクォランティン ソース フォルダーにファイルを作成します。 機密性の高い社外秘の秘密度ラベルを貼付します。「Office のファイルとメールに秘密度ラベルを適用する」を参照してください。

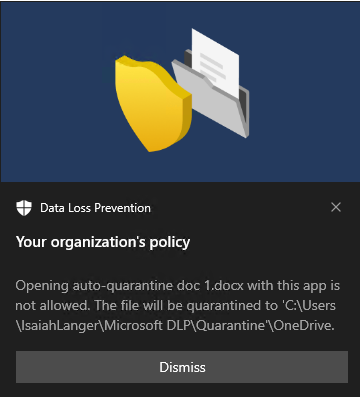

作成したファイルを OneDrive 同期フォルダーにコピーします。 アクションが許可されておらず、ファイルが検疫されることを示すユーザー通知トーストが表示されます。 たとえば、ユーザー名 Isaiah Langer と autoquarantine doc というタイトルのドキュメント 1.docx場合、次のメッセージが表示されます。

メッセージは以下のとおりです。

このアプリで自動検疫ドキュメント 1.docx を開くことはできません。 ファイルは C:\Users\IsaiahLanger\Microsoft DLP\OneDrive に検疫されます

[無視] を選択します。

プレース ホルダー テキスト ファイルを開きます。 自動 検疫ドキュメント 1.docx_date_time.txtという名前です。

検疫フォルダーを開き、元のファイルがそこにあることを確認します。

監視対象エンドポイントのデータのアクティビティエクスプローラーを確認します。 デバイスの場所フィルターを設定し、ポリシーを追加し、ポリシー名でフィルター処理して、このポリシーの効果を確認します。 アクティビティ エクスプローラーの使用については、「アクティビティ エクスプローラーの概要」を参照してください。

イベントのアクティビティエクスプローラーを確認します。

シナリオ 5: 意図しない共有を許可されていないクラウド アプリとサービスに制限する

このシナリオは、完全なディレクトリ ポリシーを作成する無制限の管理者向けです。

エンドポイント DLP とサポートされている Web ブラウザーを使用すると、機密アイテムの意図しない共有を、許可されていないクラウド アプリやサービスに制限できます。 Microsoft Edge は、項目がエンドポイント DLP ポリシーによって制限されるタイミングを理解し、アクセス制限を適用します。

注:

次の Web ブラウザーがサポートされています。

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS)- Chrome Windows 専用の Microsoft Purview 拡張機能

- Firefox (Win/macOS)- Firefox Windows 専用の Microsoft Purview 拡張機能

- Safari (macOS のみ)

適切に構成された DLP ポリシーの場所として [デバイス ] を選択し、サポートされている Web ブラウザーを使用すると、これらの設定で定義した許可されていないブラウザーは、DLP ポリシーコントロールに一致する機密項目にアクセスできなくなります。 代わりに、ユーザーは Microsoft Edge を使用するようにリダイレクトされます。これは、DLP によって課される制限を理解することで、DLP ポリシーの条件が満たされたときにアクティビティをブロックまたは制限できます。

この制限を使用するには、次の 3 つの重要な部分を構成する必要があります。

機密アイテムの共有を禁止する場所 (サービス、ドメイン、IP アドレス) を指定します。

DLP ポリシーが一致した場合に、特定の機密アイテムへのアクセスを許可しないブラウザーを追加します。

クラウドサービスへアップロード と 許可していないブラウザーからのアクセスの設定をオンにし、DLP ポリシーを構成してから、これらの場所でアップロードを制限する機密アイテムの種類を定義します。

新しいサービス、アプリ、およびポリシーを継続的に追加して、制限を拡張、強化しながら、ビジネスへのニーズを満たし機密データを保護できます。

この構成を使用すると、データの安全性を確保しながら、ユーザーが過敏でないアイテムにアクセスしたり共有したりできないようにする不要な制限を回避できます。

また、 機密サービス ドメインを介して、これらのユーザーが機密アイテムをクラウド アプリやサービスに監査、ブロック、またはブロックすることもできます。

Microsoft Purview ポータル>Data loss prevention>Settings (左上隅の歯車アイコン) >Data Loss Prevention>Endpoint DLP 設定>Browser、および機密データに対するドメイン制限>センシブ サービス ドメイン グループにサインインします。

[ 機密サービス ドメイン グループの作成] を選択します。

グループに名前を付けます。

グループの 機密サービス ドメイン を入力します。 複数の Web サイトをグループに追加し、ワイルドカードを使用してサブドメインをカバーできます。 たとえば、最上位の Web サイトの場合は

www.contoso.com、corp.contoso.com、hr.contoso.com、fin.contoso.com の場合は *.contoso.com。希望する [一致の種類] を選択します。 [URL]、[IP アドレス]、[IP アドレス範囲] から選択できます。

[保存] を選択します。

左側のナビゲーション ウィンドウで、[ データ損失防止>Policies] を選択します。

接続されたソースに格納されているデータ。

デバイスの場所にのみ適用されるポリシーを作成してスコープを設定します。 ポリシーを作成する方法の詳細については、「 データ損失防止ポリシーの作成と展開」を参照してください。 必ず、管理 ユニットのスコープを [完全なディレクトリ] に設定してください。

[ ポリシー設定の定義 ] ページで、[ 高度な DLP 規則の作成またはカスタマイズ ] を選択し、[ 次へ] を選択します。

次のようにルールを作成します。

- [ 条件] で [ + 条件の追加] を選択し、ドロップダウン メニューから [ コンテンツに含まれるコンテンツ ] を選択します。

- グループに名前を付けます。

- [ 追加] を選択し、[ 機密情報の種類] を選択します。

- ポップアップ ウィンドウから [機密情報の種類 ] を選択し、[ 追加] を選択します。

- [ デバイスでのアクティビティの監査または制限] アクションを追加します。

- [ サービス ドメインとブラウザー アクティビティ] で、[ 制限付きクラウド サービス ドメインにアップロードする] または [許可されていないブラウザーからのアクセス ] を選択し、アクションを [監査のみ] に設定します。

- [ + 機密性の高いサービス ドメインに異なる制限を選択 する] を選択し、[ グループの追加] を選択します。

- [ 機密性の高いサービス ドメイン グループの選択 ] ポップアップで、必要な機密サービス ドメイン グループを選択し、[ 追加 ] を選択し、[保存] を選択 します。

- [ すべてのアプリのファイル アクティビティ] で、監視または制限するユーザー アクティビティと、それらのアクティビティに応答して DLP が実行するアクションを選択します。

- ルールの作成を完了し、[ 保存] を選択し、[ 次へ] を選択します。

- 確認ページで、[完了] を選択 します。

- [ ポリシー モード ] ページで、[ すぐに有効にする] を選択します。 [ 次へ ] を選択し、[ 送信] を選択します。

シナリオ 6: 機密性の高いサービス ドメインでのユーザー アクティビティを監視または制限する

このシナリオは、完全なディレクトリ ポリシーを作成する無制限の管理者向けです。

Web サイトで次のユーザー アクティビティを監査またはブロックする場合は、このシナリオを使用します。

- Web サイトから印刷する

- Web サイトからデータをコピーする

- Web サイトをローカル ファイルとして保存する

注:

次の Web ブラウザーがサポートされています。

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS)- Chrome Windows 専用の Microsoft Purview 拡張機能

- Firefox (Win/macOS)- Firefox Windows 専用の Microsoft Purview 拡張機能

- Safari (macOS のみ)

機密性の高いサービス ドメインを構成する

Microsoft Purview ポータル>Data loss prevention>Settings (左上隅の歯車アイコン) >Data Loss Prevention>Endpoint 設定>Browser、および機密データに対するドメイン制限>Service ドメインにサインインします。

[サービス ドメイン] を[ブロック] に設定します。

機密ファイルを特定のドメインにアップロードできるかどうかを制御するには、[ クラウド サービス ドメインの追加] を選択します。

監査またはブロックするドメインを入力し、[ + ] ボタンを選択します。 追加のドメインに対して繰り返します。 保存] を選択します。

[ 機密サービス ドメイン グループ] で、[ 機密サービス ドメイン グループの作成] を選択します。

グループに名前を付け、必要な一致の種類 (URL、IP アドレス、IP アドレス範囲から選択できます) を選択し、監査またはブロックする URL、IP アドレス、または IP アドレス範囲を入力します。 URL を一致させる場合は、複数の Web サイトをグループに追加し、ワイルドカードを使用してサブドメインをカバーできます。 たとえば、最上位の Web サイトの場合は

www.contoso.com、corp.contoso.com、hr.contoso.com、fin.contoso.com の場合は *.contoso.com。[保存] を選択します。

左側のナビゲーション ウィンドウで、[ データ損失防止>Policies] を選択します。

接続されたソースに格納されているデータ。

デバイスの場所にのみ適用されるポリシーを作成してスコープを設定します。 ポリシーの作成方法の詳細については、「 データ損失防止ポリシーの作成と展開 」を参照してください。 必ず、管理 ユニットのスコープを [完全なディレクトリ] に設定してください。

ユーザーが Edge から機密性の高いサイトにアクセスした条件と、ユーザーが Windows デバイス上の Microsoft Edge ブラウザーの機密性の高いサイトにアクセスするときにアクティビティを監査または制限するアクションを使用するルールを作成します。

アクションの [ 機密サイトの制限] で、[ 機密サイト グループの追加または削除] を選択します。

必要な 機密サイト グループ を作成または選択します。 ここで選択したグループの下にある Web サイトは、Chrome または Firefox で開くと Microsoft Edge にリダイレクトされます (Microsoft Purview 拡張機能がインストールされている限り)。

[追加] を選択します。

監視または制限するユーザー アクティビティと、それらのアクティビティに応答して Microsoft Purview で実行するアクションを選択します。

ルールとポリシーの構成を完了し、[ 送信] を選択し、[完了] を 選択します。

シナリオ 7: 機密性の高いコンテンツをブラウザーに貼り付けるのを制限する

このシナリオでは、機密性の高いコンテンツをブラウザーの Web フォームまたはブラウザーのフィールドに貼り付けるのをユーザーに制限します。 評価は、貼り付け時に貼り付けるコンテンツに対して実行されます。 この評価は、コンテンツのソースアイテムの分類方法とは無関係です。 [ブラウザーに貼り付け] アクティビティは、サービス ドメイン エンドポイント DLP 設定では機能しません。 [ ブラウザーに貼り付け] 設定は、 機密サービス ドメイン グループ を使用するように規則が構成されている場合、 機密サービス ドメイン グループで機能します。 詳細については、「監視およびアクションを実行できるエンドポイント アクティビティ」を参照してください。

注:

次の Web ブラウザーがサポートされています。

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS)- Chrome Windows 専用の Microsoft Purview 拡張機能

- Firefox (Win/macOS)- Firefox Windows 専用の Microsoft Purview 拡張機能

- Safari (macOS のみ)

重要

デバイス上のファイル アクティビティの証拠収集を構成しており、デバイス上のマルウェア対策クライアント バージョンが 4.18.23110 より古い場合は、このシナリオを実装するときに、「機密コンテンツをブラウザーに貼り付ける制限」で、ソース ファイルをアラートの詳細で表示しようとするとランダムな文字が表示されます。 実際のソース ファイルのテキストを表示するには、ファイルをダウンロードする必要があります。

DLP ポリシーを作成する

ブラウザーにデータを貼り付けるのをブロックする場合は、さまざまなレベルの適用を設定できます。 これを行うには、別の URL グループを作成します。 たとえば、任意の Web サイトに米国社会保障番号 (SSN) を投稿しないようにユーザーに警告し、グループ A の Web サイトの監査アクションをトリガーするポリシーを作成できます。グループ B のすべての Web サイトに対して警告を表示することなく、貼り付けアクションを完全にブロックする別のポリシーを作成できます。

URL グループを作成する

Microsoft Purview ポータルにサインインし>データ損失防止>Settings (左上隅の歯車アイコン) >Data Loss Prevention>Endpoint 設定にサインインし、[ブラウザーとドメインの制限] まで下にスクロールして機密データを取得します。 セクションを展開します。

[機密サービス ドメイン グループ] まで下にスクロールします。

[ 機密性の高いサービス ドメイン グループの作成] を選択します。

- グループ名を入力します。

- [ 機密サービス ドメイン ] フィールドに、監視する最初の Web サイトの URL を入力し、[ サイトの追加] を選択します。

- このグループで監視する Web サイトの残りの部分の URL を引き続き追加します。

- すべての URL をグループに追加し終わったら、[保存] を選択 します。

必要な数の個別の URL グループを作成します。

ブラウザーへのコンテンツの貼り付けを制限する

[Microsoft Purview ポータル]>[データ損失防止]>[ポリシー] にサインインします。

接続されたソースに格納されているデータ。

デバイスを対象とした DLP ポリシーを作成 します。 DLP ポリシーを作成する方法については、「 データ損失防止ポリシーの作成と展開」を参照してください。

DLP ポリシー作成フローの [ ポリシー設定の定義] ページ で、[ 高度な DLP ルールの作成またはカスタマイズ ] を選択し、[ 次へ] を選択します。

[ 高度な DLP ルールのカスタマイズ ] ページで、[ ルールの作成] を選択します。

ルールの名前と説明を入力します。

[ 条件] を展開し、[ 条件の追加] を選択し、[ 機密情報の種類] を選択します。

[ コンテンツの内容] で下にスクロールし、以前に選択または作成した新しい機密情報の種類を選択します。

[ アクション] セクションまで下にスクロールし、[ アクションの追加] を選択します。

[ 監査] を選択するか、デバイスでのアクティビティを制限する

[ アクション ] セクションの [ サービス ドメインとブラウザーアクティビティ] で、[ サポートされているブラウザーに貼り付け] を選択します。

制限を [監査]、[ オーバーライドありブロック]、または [ブロック] に設定し、[ 追加] を選択します。

保存] を選択します。

[次へ] を選択します

ポリシーをテストするか、すぐに有効にするか、オフにするかを選択し、[ 次へ] を選択します。

[送信] を選択します。

重要

ユーザーが Web ページにテキストを貼り付けようとしたときと、システムがテキストの分類を完了して応答するまでの間に、短いタイム ラグが発生する可能性があります。 この分類の待機時間が発生した場合は、Chrome と Firefox の Edge またはポリシー評価トーストに、ポリシー評価とチェック完了通知の両方が表示される場合があります。 通知の数を最小限に抑えるためのヒントを次に示します。

- ターゲット Web サイトのポリシーが、そのユーザーのブラウザーへの貼り付けをオーバーライドしてブロックまたはブロックするように構成されている場合、通知がトリガーされます。 全体的なアクションを [監査 ] に設定し、例外を [ブロック] として使用してターゲット Web サイトを一覧表示するように構成できます。 または、例外を監査として使用して、全体的なアクションを [ブロック] に設定し、セキュリティで保護された Web サイトを一覧表示することもできます。

- 最新のマルウェア対策クライアント バージョンを使用します。

- 最新の Edge ブラウザー バージョン (特に Edge 120) を使用します。

- これらの Windows KB をインストールする

シナリオ 8: 承認グループ

このシナリオは、完全なディレクトリ ポリシーを作成する無制限の管理者向けです。

これらのシナリオでは、デバイスが既にオンで、アクティビティエクスプローラーに報告されている必要があります。 まだデバイスをオンにしていない場合は、エンドポイントのデータ損失防止 (プレビュー) を開始を参照してください。

承認グループは、主に許可リストとして使用されます。 グローバル ポリシー アクションとは異なるポリシー アクションをグループに割り当てた。 このシナリオでは、プリンター グループを定義し、グループ内のプリンターを除くすべての印刷アクティビティに対するブロック アクションを使用してポリシーを構成します。 これらの手順は、 基本的に、Removeable ストレージ デバイス グループと ネットワーク共有グループで同じです。

このシナリオでは、法務部門が印刷契約に使用するプリンターのグループを定義します。 他のプリンターへの印刷コントラクトはブロックされます。

プリンター グループを作成して使用する

Microsoft Purview ポータル>Data loss prevention>Settings (左上隅の歯車) >Data Loss Prevention>Endpoint 設定>Printer グループにサインインします。

[ プリンター グループの作成] を選択し、[ グループ名] を入力します。 このシナリオでは、

Legal printersを使用します。[ プリンターの追加] を選択し、名前を指定します。 プリンターは、次の方法で定義できます。

- フレンドリ プリンター名

- USB 製品 ID

- USB ベンダー ID

- IP 範囲

- ファイルに印刷する

- プリンターに展開されるユニバーサル印刷

- 会社のプリンター

- ローカルに印刷する

[閉じる] を選択します。

ポリシー印刷アクションを構成する

[Microsoft Purview ポータル] にサインインします。

[データ損失防止>ポリシー] に移動します。

[ポリシーの作成] を選択します。

接続されたソースに格納されているデータ。

[カテゴリ] から [カスタム] を選択し、[規制] から [カスタム ポリシー] テンプレートを選択します。

新しいポリシーに [名前] と [説明] を指定します。

[管理 ユニット] の下の既定の [完全ディレクトリ] をそのまま使用します。

場所のスコープを [デバイス ] の場所のみに設定します。

次の値を使用してルールを作成します。

- 条件の追加: コンテンツに含まれる = トレーニング可能な分類子、法務

- アクション = デバイスでのアクティビティの監査または制限

- 次に、すべてのアプリで [ファイル アクティビティ] を選択します

- [特定のアクティビティに制限を適用する] を選択します

- [印刷 = ブロック] を選択します

[ 別の印刷制限の選択] を選択します

[ プリンター グループの制限] で、[ グループの追加] を選択し、[ 法的なプリンター] を選択します。

アクション = Allow を設定します。

ヒント

[Allow action]\(アクションの許可\) は、監査ログへのレコードと監査イベントを使用しますが、アラートや通知は生成しません。

[ 保存] を選択 し、[ 次へ] を選択します。

既定の [シミュレーション モードでポリシーを実行する ] の値をそのまま使用し、[ Simulaiton モード時にポリシーヒントを表示する] を選択します。 [次へ] を選択します。

設定を確認し、送信を選択します。

新しい DLP ポリシーがポリシーの一覧に表示されます。

シナリオ 9: ネットワーク例外

このシナリオは、完全なディレクトリ ポリシーを作成する無制限の管理者向けです。

このシナリオでは、デバイスが既にオンボードされ、アクティビティ エクスプローラーにレポートされている必要があります。 まだデバイスをオンにしていない場合は、エンドポイントのデータ損失防止 (プレビュー) を開始を参照してください。

このシナリオでは、ハイブリッド ワーカーがリソースへのアクセスに使用する VPN の一覧organization定義します。

ネットワーク例外を作成して使用する

ネットワーク例外を使用すると、ユーザーがファイルにアクセスするネットワークに基づいて、ファイル アクティビティに対する許可、監査のみ、オーバーライドによるブロック、およびブロック アクションを構成できます。 定義した VPN 設定 の一覧から選択し、[ 企業ネットワーク ] オプションを使用できます。 アクションは、次のユーザー アクティビティに個別に、またはまとめて適用できます。

- クリップボードにコピーする

- USB リムーバブル デバイスにコピーする

- ネットワーク共有にコピーする

- 印刷

- 許可されていない Bluetooth アプリを使用したコピーまたは移動

- RDP を使用してコピーまたは移動する

サーバー アドレスまたはネットワーク アドレスを取得する

DLP 監視対象の Windows デバイスで、管理者としてWindows PowerShell ウィンドウを開きます。

次のコマンドレットを実行します。

Get-VpnConnectionこのコマンドレットを実行すると、複数のフィールドと値が返されます。

[ServerAddress] フィールドを見つけて、その値を記録します。 これは、VPN リストに VPN エントリを作成するときに使用します。

[名前] フィールドを見つけて、その値を記録します。 [名前] フィールドは、VPN リストに VPN エントリを作成するときに [ネットワーク アドレス] フィールドにマップされます。

デバイスが企業ネットワーク経由で接続されているかどうかを判断する

DLP 監視対象の Windows デバイスで、管理者としてWindows PowerShell ウィンドウを開きます。

次のコマンドレットを実行します。

Get-NetConnectionProfileNetworkCategory フィールドが DomainAuthenticated の場合、デバイスは企業ネットワークに接続されます。 それ以外の場合、デバイスの接続は企業ネットワーク経由ではありません。

VPN を追加する

[Microsoft Purview ポータル] にサインインします。

[設定>Data Loss Prevention>Endpoint 設定>VPN 設定を開きます。

[ VPN アドレスの追加または編集] を選択します。

Get-VpnConnection を実行する サーバー アドレス または ネットワーク アドレス を指定します。

[保存] を選択します。

アイテムを閉じます。

ポリシー アクションを構成する

[Microsoft Purview ポータル] にサインインします。

[データ損失防止]>[ポリシー] を開きます。

[ ポリシーの作成] を選択します

接続されたソースに格納されているデータ。

[カテゴリ] から [カスタム] を選択し、[規制] から [カスタム ポリシー] テンプレートを選択します。

新しいポリシーに名前を付け、説明を入力します。

[完全なディレクトリ] を [管理単位] で選択します。

場所のスコープを [デバイス] のみにします。

次のルールを作成します:

- コンテンツに含まれています = トレーニング可能な分類子、 法務

- アクション = デバイスでのアクティビティの監査または制限

- 次に、すべてのアプリで [ファイル アクティビティ] を選択します

- [特定のアクティビティに制限を適用する] を選択します

- ネットワーク例外を構成するアクションを選択します。

[ クリップボードにコピー] と [ 監査のみ ] アクションを選択します

[ クリップボードへの別のコピーの制限を選択する] を選択します。

[ VPN ] を選択し、 アクションを [オーバーライドありでブロック] に設定します。

重要

VPN 経由で接続されているユーザーのアクティビティを制御する場合は、VPN を選択し、[ネットワーク例外] 構成で VPN を最優先事項にする必要があります。 それ以外の場合、[ 企業ネットワーク ] オプションが選択されている場合は、 企業ネットワーク エントリに対して定義されているアクションが適用されます。

注意

[ すべてのアクティビティに適用] オプションを選択すると、ここで定義されているネットワーク例外がコピーされ、 印刷や ネットワーク共有へのコピーなど、構成されている他のすべての特定のアクティビティに適用されます。 これにより、他のアクティビティのネットワーク例外が上書きされます。最後に保存された構成が優先されます。

保存します。

既定の [シミュレーション モードでポリシーを実行する ] の値をそのまま使用し、[ シミュレーション モード中にポリシーヒントを表示する] を選択します。 [次へ]を選択します。

設定を確認し、[ 送信] を選択し、[ 完了] を選択します。

新しい DLP ポリシーがポリシーの一覧に表示されます。