Microsoft Purview Privileged Access Management では、Office 365の特権管理者タスクに対するきめ細かいアクセス制御が提供されます。 これは、機密データへの永続的なアクセスまたは重要な構成設定へのアクセスを持つ既存の特権管理者アカウントを使用する侵害からorganizationを保護するのに役立ちます。 特権アクセス管理では、ユーザーが Just-In-Time のアクセスを要求し、広範囲で時間に制約がある承認ワークフローを介して、昇格した特権タスクを完了する必要があります。 この構成では、機密性の高いデータや重要な構成の設定を危険にさらすことなくタスクが行えるように、ユーザーに十分なアクセス権が与えられます。 特権アクセス管理を有効にすると、organizationは常に特権を持たずに動作し、永続的な管理アクセスの脆弱性に対する防御層を提供します。

統合された Customer Lockbox と特権アクセス管理ワークフローの概要については、この Customer Lockbox と特権アクセス管理のビデオを参照してください。

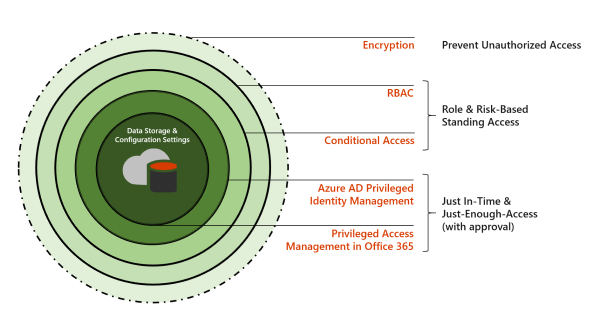

保護レイヤー

特権アクセス管理は、Microsoft 365 セキュリティ アーキテクチャ内の他のデータおよびアクセス機能保護を補完します。 セキュリティへの統合および階層化アプローチの一部として特権アクセス管理を含めると、機密情報と Microsoft 365 の構成設定の保護を最大化するセキュリティ モデルが実現されます。 図に示すように、特権アクセス管理は、Microsoft 365 データのネイティブ暗号化と Microsoft 365 サービスの役割ベースのアクセス制御セキュリティ モデルで提供される保護に基づいて構築されています。 Microsoft Entra Privileged Identity Managementで使用する場合、これら 2 つの機能は、さまざまなスコープで Just-In-Time アクセスを使用してアクセス制御を提供します。

特権アクセス管理は、タスク レベルで定義およびスコープ設定されますが、Microsoft Entra Privileged Identity Managementは、複数のタスクを実行する機能を持つロール レベルで保護を適用します。 Microsoft Entra Privileged Identity Managementは主に AD ロールとロール グループのアクセスを管理できます。一方、Microsoft Purview Privileged Access Management はタスク レベルでのみ適用されます。

Microsoft Entra Privileged Identity Managementを既に使用しているときに特権アクセス管理を有効にする: 特権アクセス管理を追加すると、Microsoft 365 データへの特権アクセスに対するさらに詳細な保護機能と監査機能が提供されます。

Microsoft Purview Privileged Access Management を既に使用しているときにMicrosoft Entra Privileged Identity Managementを有効にする: Microsoft Entra Privileged Identity Managementの追加を Microsoft Purview Privileged Access Management に指定すると、主にユーザー ロールまたは ID によって定義される Microsoft 365 以外のデータへの特権アクセスを拡張できます。

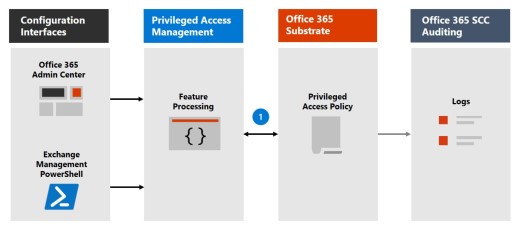

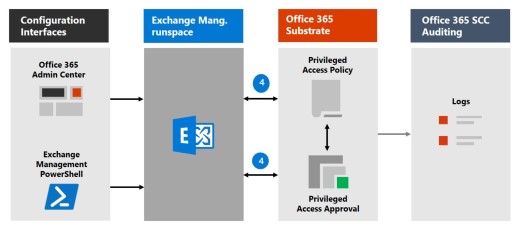

特権アクセス管理アーキテクチャとプロセス フロー

次の各プロセス フローでは、特権アクセスのアーキテクチャと、Microsoft 365 の基板、監査、および Exchange Management 実行空間との対話方法について説明します。

手順 1: 特権アクセス ポリシーを構成する

Microsoft 365 管理センターまたは Exchange Management PowerShell を使用して特権アクセス ポリシーを構成する場合は、ポリシーと特権アクセス機能プロセスとポリシー属性を Microsoft 365 基板で定義します。 監査ログにアクティビティが記録されます。 ポリシーが有効になり、承認の受信要求を処理する準備が整いました。

手順 2: アクセス要求

Microsoft 365 管理センターまたは Exchange Management PowerShell では、ユーザーは管理者特権または特権タスクへのアクセスを要求できます。 特権アクセス機能は、構成された特権アクセス ポリシーに対して処理する要求を Microsoft 365 基板に送信し、監査ログにアクティビティを記録します。

手順 3: アクセスの承認

特権アクセス機能は、承認要求を生成し、保留中の要求通知を電子メールで承認者に送信します。 承認者が承認を付与すると、特権アクセス機能によって特権アクセス要求が承認として処理され、タスクが完了する準備が整います。 承認者が要求を拒否した場合、特権アクセス機能はタスクをブロックし、要求者へのアクセスを許可しません。 要求者は、要求の承認または拒否を通知する電子メール メッセージを受信します。

手順 4: アクセスの処理

承認された要求の場合、Exchange Management 実行スペースによってタスクが処理されます。 Microsoft 365 基板は、特権アクセス ポリシーに対する承認をチェックし、それを処理します。 監査ログには、タスクのすべてのアクティビティが記録されます。

よく寄せられる質問

Office 365で特権アクセスを使用できる SKU は何ですか?

特権アクセス管理は、Microsoft 365 および Office 365 サブスクリプションとアドオンの幅広い選択のためにお客様が利用できます。 詳細については、「 特権アクセス管理の概要」を参照してください。

特権アクセス管理は、Exchange 以外のワークロードOffice 365いつサポートされますか?

特権アクセス管理サポートのタイムラインの詳細については、「Microsoft 365 ロードマップ」を参照してください。

organizationには、30 を超える特権アクセス ポリシーが必要です。 この制限は引き上げされますか?

はい。現在、organizationあたり 30 個の特権アクセス ポリシーの制限を増やすことに取り組んでいます。

Office 365で特権アクセスを管理するには、グローバル 管理である必要がありますか?

はい。Office 365で特権アクセスを管理するアカウントに割り当てられているグローバル 管理 ロールが必要です。 承認者のグループに含まれるユーザーは、PowerShell で要求を確認および承認するために、グローバル 管理ロールまたはロール管理ロールを割り当てる必要はありません。 ユーザーには、Microsoft 365 管理センターで特権アクセス要求を要求、確認、承認するための Exchange 管理者ロールが割り当てられている必要があります。

特権アクセス管理はカスタマー ロックボックスとどのように関連していますか?

カスタマー ロックボックス は、Microsoft がデータにアクセスするときに組織にアクセス制御を提供します。 特権アクセス管理では、すべての Microsoft 365 特権タスクに対して、organization内できめ細かいアクセス制御が提供されます。

始める準備はいいですか。

特権アクセス管理用のorganizationの構成を開始します。