![]()

ゼロ トラストのセキュリティ フレームワークの特徴であるパースペクティブの重要な変更点の 1 つは、既定で信頼から、例外的に信頼に変わっていることです。 ただし、信頼が必要になった場合に信頼を確立するための何らかの確実な方法が必要です。 要求が信頼できると見なされなくなったため、要求の信頼性を構成証明する手段を確立することは、特定の時点での信頼性を証明するために非常に重要です。 この構成証明には、要求に対する、および関するアクティビティを可視化する機能が必要です。

ゼロ トラストのその他のガイドでは、ID、エンドポイントとデバイス、データ、アプリ、インフラストラクチャ、およびネットワークにわたって、エンド ツー エンドのゼロ トラストの手法を実装する方法を定義しました。 これらのすべての投資により、可視性が強化され、信頼の決定を下すための優れたデータが得られます。 ただし、これらの 6 つの領域にゼロ トラスト手法を採用することで、セキュリティ オペレーション センター (SOC) アナリストが軽減する必要があるインシデントの数が必然的に増えます。 アナリストは、既に有能な人材が不足している中で、これまでになく多忙になります。 これがアラートによる慢性疲労を招き、アナリストが重要なアラートを見落とすことにつながる恐れがあります。

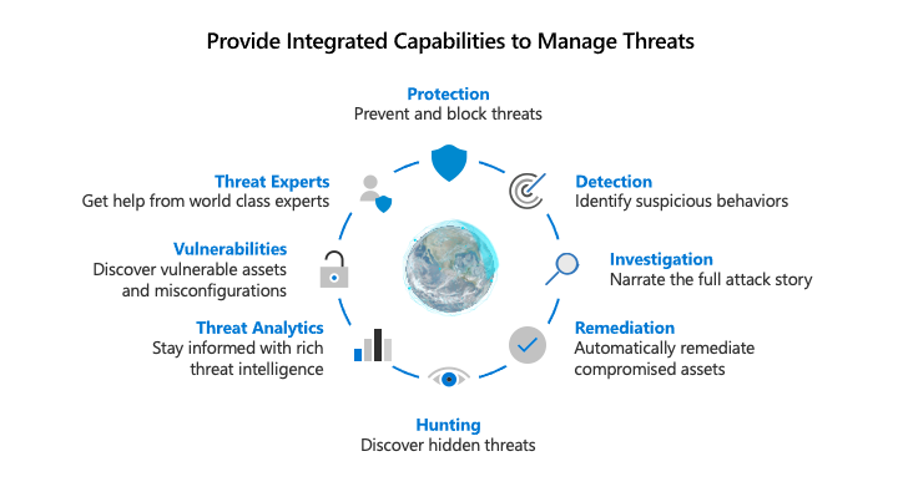

独自の関連アラートを生成するこれらの個々の領域に対応して、脅威に対する防御を強化してトランザクションでの信頼を検証するために、結果として得られるデータを管理する統合された機能が必要です。

次の機能が必要です。

- 脅威と脆弱性を検出する。

- 調査してください。

- 対応。

- Hunt.

- 脅威分析によって追加のコンテキストを提供する。

- 脆弱性を評価する。

- 国際的レベルの専門家からの支援を受ける

- イベントが柱をまたがって発生することを防止またはブロックする。

脅威の管理には、事後対応と事前対応の検出が含まれ、両方をサポートするツールが必要です。

事後対応の検出は、調査可能なインシデントが 6 本の柱のいずれかからトリガーされる場合です。 さらに、SIEM のような管理製品では、データの強化と関連付けを行う別の分析レイヤーがサポートされている可能性があり、インシデントに不良というフラグが付けられます。 次の手順は、調査して、攻撃の全容を把握することです。

事前対応の検出は、侵害されたという仮説を証明するためにデータにハンティングを適用する場合です。 脅威ハンティングは、侵害されているという前提で始めます。侵害が本当に発生しているという証拠を探します。

脅威ハンティングは、現在の脅威 (COVID-19 フィッシング攻撃など) に基づく仮説から始めます。 アナリストは、この架空の脅威から始めて、侵害の主要指標を特定し、データ内を探索して、環境が侵害されているという証拠があるかどうかを確認します。 指標が存在する場合、ハンティングのシナリオは、特定の指標が再度発生した場合に組織に通知するという分析結果になることがあります。

どちらの方法でも、インシデントが検出されたら、それを調査して、攻撃の完全なストーリーを組み立てる必要があります。 そのユーザーが他に何を実行したか? 他にどのシステムが関係していたか? どの実行可能ファイルが実行されたか?

調査の結果、アクションにつながる情報を得た場合は、修復手順を実行できます。 たとえば、ゼロ トラスト展開内でギャップが調査によって明らかになった場合は、これらのギャップに対処して今後の望ましくないインシデントを防止するためにポリシーを変更できます。 可能な限り、修復の手順を自動化することをお勧めします。これにより、SOC アナリストが脅威に対処して次のインシデントに進むまでにかかる時間が短縮されるためです。

脅威の評価におけるもう 1 つの重要な構成要素は、取り込まれたデータに対して既知の脅威インテリジェンスを組み込むことです。 IP、ハッシュ、URL、ファイル、実行可能ファイルなどが不良であることがわかっている場合は、それらを識別、調査、修復できます。

インフラストラクチャの柱では、脆弱性への対処に時間がかかっていました。 システムが脆弱であることがわかっていて、脅威がその脆弱性を悪用した場合、これは検出、調査、修復が可能なものです。

これらの戦術を使用して脅威を管理するには、中央コンソールを用意して、SOC 管理者が脅威インテリジェンスを検出、調査、修復、探索、利用し、既知の脆弱性の把握し、脅威の専門家に頼って 6 本の柱すべてにわたって脅威をブロックできるようにする必要があります。 これらのフェーズをサポートするために必要なツールは、1 つのワークフローに収束されると、最もうまく機能します。これにより、SOC アナリストの効率が上がるシームレスなエクスペリエンスが提供されます。

セキュリティ オペレーション センターでは、多くの場合、SIEM と SOAR のテクノロジの組み合わせを配置して、脅威の収集、検出、調査、および対応を行います。 Microsoft は、Microsoft Sentinel をサービスとしての SIEM オファリングとして提供しています。 Microsoft Sentinel により、Microsoft Defender for Identity とサードパーティのデータがすべて取り込まれます。

Azure Sentinel へのキー フィードである Microsoft 365 Defender では、すべての Microsoft 365 コンポーネントにわたってコンテキストを意識した保護、検出、対応を実現する、統合されたエンタープライズ防御スイートが提供されます。 コンテキストが意識され、調整されていることによって、Microsoft 365 を使用しているお客様は、エンドポイント、コラボレーション ツール、ID、およびアプリケーションにわたって可視性と保護を得ることができます。

この階層を通じて、お客様が実施対象を最大化できるようにします。 Microsoft 365 Defender は、コンテキスト認識と自動修復により、既に過度な負担がかかっている SOC 担当者にアラートによる疲労をさらに加えることなく、多くの脅威を検出および阻止できます。 Microsoft 365 Defender 内での高度なハンティングにより、そのコンテキストは、多くの主要な攻撃ポイントに集中するための探索に提供されます。 また、Azure Sentinel を通じたエコシステム全体でのハンティングとオーケストレーションによって、オペレーターによる認知の負担を最小限に抑えながら、異種環境のすべての側面を適切に可視化することができます。

可視性、自動化、オーケストレーションのゼロ トラスト展開の目的

|

可視性、自動化、およびオーケストレーションのためにエンド ツー エンドのゼロ トラスト フレームワークを実装する場合は、まずこちらの初回の展開の目的に焦点を当てることをお勧めします。 |

|

|

|

II.自動化を有効にします。 |

|

これらが完了したら、次の追加の展開目的に焦点を合わせます。 |

|

|

|

|

可視性、自動化、オーケストレーションのゼロ トラスト展開ガイド

このガイドでは、ゼロ トラスト セキュリティ フレームワークの原則に従って、可視性、自動化、およびオーケストレーションを管理するために必要な手順について説明します。

|

|

初期のデプロイの目的 |

I. 可視性を確立する

最初の手順は、Microsoft Threat Protection (MTP) を有効にして可視性を確立することです。

次の手順に従います。

- Microsoft 365 Defender ワークロードのいずれかにサインアップします。

- ワークロードを有効にし、接続を確立します。

- 環境で実行されているアクティビティをすぐに可視化できるように、デバイスとインフラストラクチャに対する検出を構成します。 これにより、非常に重要なデータのフローを開始するためのすべての重要な "ダイヤル トーン" が提供されます。

- Microsoft 365 Defender を有効にして、ワークロードをまたがった可視性とインシデントの検出を実現します。

II. 自動化を有効にする

可視性を確立したら、次の重要な手順は、自動化を有効にすることです。

調査と修復の自動化

Microsoft 365 Defender を使用して、調査と修復の両方を自動化しました。これにより、基本的に追加の階層 1 の SOC 分析が提供されます。

調査と修復の自動化 (AIR) は段階的に有効にすることができるため、実行されるアクションを含む快適なレベルを策定できます。

次の手順に従います。

- テスト グループの AIR を有効にします。

- 調査手順と対応アクションを分析します。

- すべてのデバイスに対して自動承認に段階的に移行し、検出と対応にかかる時間を短縮します。

Microsoft Purview データ コネクタと、関連するサードパーティ製品を Microsoft Sentinel にリンクする

ゼロ トラスト モデルを展開することによって生じるインシデントを可視化するには、Microsoft 365 Defender、Microsoft Purview データ コネクタ、および関連するサード パーティ製品を Azure Sentinel に接続して、インシデントの調査と対応のための一元化されたプラットフォームを提供することが重要です。

データ接続プロセスの一環として、インシデントをトリガーするために関連する分析を有効にでき、一定期間にわたるデータをグラフィカルに表示するためにブックを作成できます。

脅威インテリジェンス データを Microsoft Sentinel にリンクする

機械学習と融合の分析はすぐに利用できる状態で提供されますが、既知の不良のエンティティに関連するイベントを特定できるように、Microsoft Sentinel に脅威インテリジェンス データを取り込むことも有益です。

|

|

その他のデプロイの目的 |

III. 追加の保護および検出の制御を有効にする

追加の制御を有効にすると、Microsoft 365 Defender および Sentinel に送られるシグナルが改善され、応答を調整する機能と可視性が向上します。

攻撃面の減少の制御は、このような機会の 1 つを表します。 これらの保護の制御は、マルウェアに最も関連する特定のアクティビティをブロックするだけでなく、特定の手法の使用を試みます。これは、プロセスの早い段階でこれらの手法を利用する敵対者を検出するのに役立ちます。

このガイドで説明されている製品

Microsoft Azure

Microsoft Defender for Identity

Microsoft 365

ゼロ トラスト展開ガイド シリーズ