![]()

エンドポイントは、組織のリソースとアプリケーションにアクセスするデバイスです。 最新の職場には、企業ネットワークの内外からアクセスを要求するさまざまなデバイスが含まれています。

エンドポイントのゼロ トラスト ソリューションは、デバイスで実行されているアプリケーションを含め、作業データにアクセスするデバイスのセキュリティを検証することです。 パートナーは、Microsoft のエンドポイント ソリューションと統合して、デバイスとアプリのセキュリティを確認し、最小限の特権ポリシーを適用し、侵害に備えることができます。

このガイダンスは、Microsoft 製品と統合してエンドポイント セキュリティ ソリューションを強化したいソフトウェア プロバイダーとテクノロジ パートナーを対象としています。

エンドポイントのゼロ トラスト統合ガイド

この統合ガイドには、次の製品と統合するための手順が含まれています。

- Microsoft Defender for Endpoint。エンタープライズ ネットワークが高度な脅威を防止、検出、調査、対応するのに役立ちます。

- Microsoft Intune。従業員が使用するデバイスと、それらのデバイスで実行されるアプリケーションの保護とセキュリティを提供します。

- 運用テクノロジ (OT) ネットワーク全体のセキュリティを提供する Microsoft Defender for IoT。

Microsoft Defender for Endpoint(エンドポイント用マイクロソフトディフェンダー)

Microsoft Defender for Endpoint は、エンタープライズ ネットワークが高度な脅威の防止、検出、調査、対応を支援するように設計されたエンタープライズ エンドポイント セキュリティ プラットフォームです。 エンドポイント行動センサー、クラウド セキュリティ分析、脅威インテリジェンスの組み合わせを使用します。

Defender for Endpoint では、プラットフォームの 検出、調査、脅威インテリジェンス機能の強化に役立つ Microsoft 以外のアプリケーションがサポートされています。 さらに、パートナーは、オープン フレームワークと豊富で完全な API セットを基に 既存のセキュリティ オファリングを拡張 して、Defender for Endpoint との拡張機能と統合を構築できます。

Microsoft Defender for Endpoint パートナーの営業案件とシナリオに関するページでは、サポートされている統合のカテゴリについて説明しています。 さらに、統合シナリオに関するその他のアイデアを次に示します。

- 脅威の修復の合理化: Microsoft Defender for Endpoint は、アラートへの対処として、直ちに対応するか、オペレーターの支援を受けて対応することができます。 パートナーは、マシンの分離、ファイル検疫などのエンドポイント応答アクションを使用して、マネージド エンドポイント全体の IoC をブロックできます。

- ネットワーク アクセス制御とデバイス セキュリティの組み合わせ: リスクスコアまたは露出スコアを使用して、ネットワークとアプリケーションのアクセスに対するポリシーを実装および適用できます。

Defender for Endpoint ソリューション パートナーになるには、「 Microsoft Defender for Endpoint パートナーになる」の手順に従って完了する必要があります。

Microsoft Intune

Microsoft Intune は、Microsoft Intune サービスと Microsoft Configuration Manager を含み、従業員が使用するデバイスと、それらのデバイスで実行されるアプリケーションの保護とセキュリティを提供します。 Intune には、従業員が会社のセキュリティ ポリシーを満たすデバイスからアプリケーションとデータにアクセスすることを保証するデバイス コンプライアンス ポリシーが含まれています。 また、フル マネージドデバイスと従業員所有デバイスの両方にアプリケーションベースのセキュリティ制御を提供するアプリケーション保護ポリシーも含まれています。

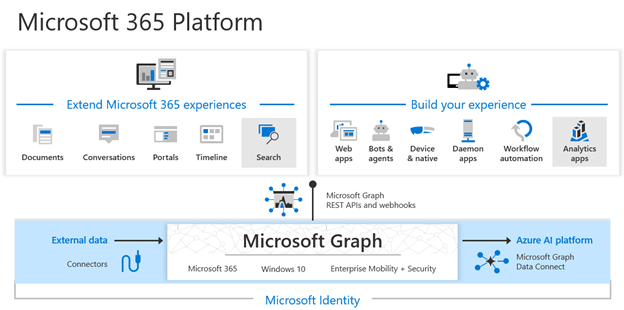

Microsoft Intune と統合するために、ISV は Microsoft Graph と Microsoft Intune アプリケーション管理 SDK を使用します。 Intune と Microsoft Graph API の統合により、Intune の管理者コンソールによって提供されるのと同じ機能を使用できます。 デバイスのコンプライアンス状態、コンプライアンス ポリシーの構成、アプリケーション保護ポリシーの設定などの情報は、Microsoft Graph API を使用して確認できます。 さらに、顧客のゼロ トラストストーリーをさらに強化する Intune のタスクを自動化できます。 Microsoft Graph での Intune の操作に関する一般的なガイダンスは、Microsoft Graph ドキュメント リポジトリで入手できます。 ここでは、ゼロ トラストに関連するシナリオに重点を置いて説明します。

デバイスがセキュリティとコンプライアンスの標準に従うことを確認する

ISV ソリューションでは、Intune のデバイス コンプライアンスとポリシー情報を使用して、明示的な検証のゼロ トラスト原則をサポートできます。 Intune のユーザーとデバイスに関するコンプライアンス データにより、ISV のアプリケーションは、アプリケーションの使用に関連するデバイスのリスク状態を判断できます。 これらの検証を行うことで、ISV は、サービスを使用するデバイスが、お客様のセキュリティとコンプライアンスの標準とポリシーに準拠していることを確認します。

Microsoft Graph API を使用すると、ISV は一連の RESTful API を介して Intune と統合できます。 これらの API は、Intune のすべてのアクション、データ、アクティビティを表示、作成、管理、展開、およびレポートするために Microsoft Intune 管理センターで使用される API と同じです。 ゼロ トラスト イニシアチブをサポートする ISV にとって特に関心のある項目は、デバイスのコンプライアンス状態を表示し、コンプライアンス 規則とポリシーを構成する機能です。 ゼロ トラストの構成とコンプライアンスのために Microsoft Entra ID と Intune を使用するための Microsoft の推奨事項を参照してください。 ゼロ トラストによるエンドポイントのセキュリティ保護。 Intune のコンプライアンス規則は、Microsoft Entra ID を介したデバイス ベースの条件付きアクセスのサポートの基礎となります。 ISV では、条件付きアクセス機能と API も表示して、ユーザーとデバイスのコンプライアンスと条件付きアクセスのシナリオを完了する方法を理解する必要があります。

ISV として理想的には、アプリケーションはクラウド アプリケーションとして Microsoft Graph API に接続し、サービス間接続を確立します。 マルチテナント アプリケーションは、一元化されたアプリケーション定義と制御を ISV に提供し、お客様がテナント データに対して動作する ISV アプリケーションに個別に同意できるようにします。 Microsoft Entra ID のテナンシーに関する情報を確認して、単一またはマルチテナントの Microsoft Entra アプリケーションを登録および作成してください。 アプリケーションの認証では、シングル サインオンに Microsoft Entra ID を使用できます。

アプリケーションを作成したら、Microsoft Graph API を使用してデバイスとコンプライアンス情報にアクセスする必要があります。 Microsoft Graph の使用に関するドキュメントは、 Microsoft Graph デベロッパー センターにあります。 Microsoft Graph API は、データ アクセスとクエリの ODATA 標準に従う RESTful API のセットです。

デバイスのコンプライアンス状態の取得

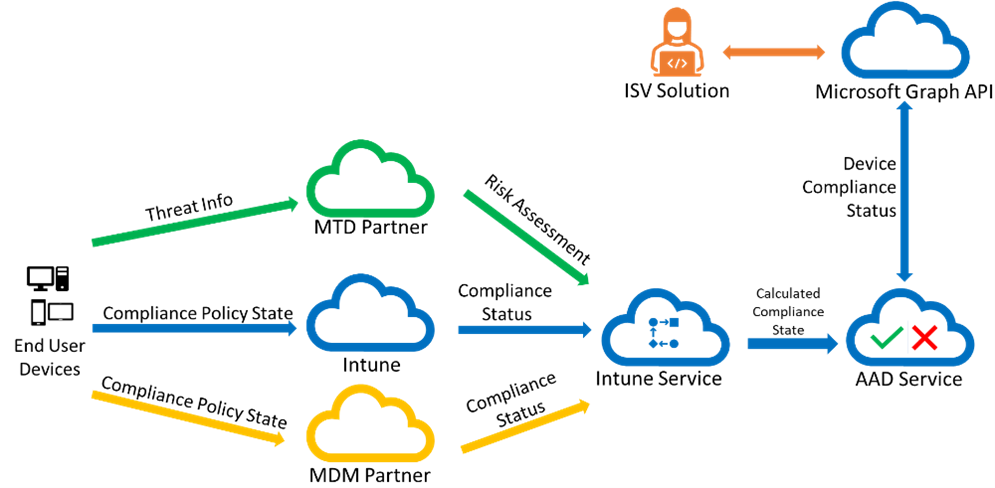

この図は、デバイスのコンプライアンス情報がデバイスから ISV ソリューションにどのように流れるかを示しています。 エンド ユーザー デバイスは、Intune、モバイル脅威防御 (MTD) パートナー、またはモバイル デバイス管理 (MDM) コンプライアンス パートナーからポリシーを受け取ります。 デバイスからコンプライアンス情報が収集されると、Intune は各デバイスの全体的なコンプライアンス状態を計算し、Microsoft Entra ID に格納します。 Microsoft Graph API を使用すると、ソリューションはデバイスのコンプライアンス状態を読み取って応答し、ゼロ トラストの原則を適用できます。

Intune に登録すると、デバイス のコンプライアンス状態など、他のデバイスの詳細と共にデバイス レコードが Intune に作成されます。 Intune は、デバイスのコンプライアンス状態を Microsoft Entra ID に転送します。Microsoft Entra ID には、各デバイスのコンプライアンス状態も格納されます。

https://graph.microsoft.com/v1.0/deviceManagement/managedDevicesで GET を作成すると、テナントに登録されているすべてのデバイスとそのコンプライアンス状態を確認できます。 または、 https://graph.microsoft.com/v1.0/devices クエリを実行して、Microsoft Entra に登録および登録されているデバイスとそのコンプライアンス状態の一覧を取得できます。

たとえば、次の要求があります。

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

戻り値:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

コンプライアンス ポリシーの一覧、展開、およびそれらのコンプライアンス ポリシーのユーザーとデバイスの状態を取得することもできます。 Graph を呼び出してコンプライアンス ポリシー情報を取得するための情報は、 deviceCompliancePolicy の取得 - Microsoft Graph v1.0 から始まります。 デバイス コンプライアンス ポリシーとその使用方法の背景には、 Microsoft Intune のデバイス コンプライアンス ポリシー - Azure があります。

特定のポリシーを特定したら、クエリを実行して、特定のコンプライアンス ポリシー設定のデバイスの状態を取得できます。 たとえば、ロック時にパスコードを要求するようにコンプライアンス ポリシーが展開された場合は、その設定の特定の状態について deviceComplianceSettingState を取得 するクエリを実行します。 このクエリは、デバイスがパスコード ロック設定に準拠しているか非準拠であるかを示します。 この方法は、お客様が展開した他のデバイス コンプライアンス ポリシーにも使用できます。

コンプライアンス情報は、Microsoft Entra ID の条件付きアクセス機能の基礎となります。 Intune では、コンプライアンス ポリシーに基づいてデバイスのコンプライアンスが決定され、コンプライアンスの状態が Microsoft Entra ID に書き込まれます。 その後、お客様は条件付きアクセス ポリシーを使用して、準拠していないデバイスから企業データにアクセスできないようにユーザーをブロックするなど、コンプライアンス違反に対してアクションが実行されるかどうかを判断します。

最小特権アクセス原則に従う

Intune と統合する ISV では、アプリケーションで、最小限の特権アクセスを適用するためのゼロ トラスト原則がサポートされていることを確認する必要があります。 Intune 統合では、委任されたアクセス許可またはアプリケーションのアクセス許可という 2 つの重要なアクセス制御方法がサポートされています。 ISV のアプリケーションでは、いずれかのアクセス許可モデルを使用する必要があります。 委任されたアクセス許可を使用すると、アプリケーションがアクセスできる Intune 内の特定のオブジェクトをきめ細かく制御できますが、管理者は資格情報を使用してサインインする必要があります。 これに対し、アプリケーションのアクセス許可により、ISV のアプリは、特定の個々のオブジェクトではなく、データとオブジェクトのクラスにアクセスまたは制御できますが、ユーザーがサインインする必要はありません。

アプリケーションをシングルテナントまたはマルチテナント (優先) アプリケーションとして作成するだけでなく、Intune 情報にアクセスし、Intune に対するアクションを実行するためにアプリケーションで必要な委任されたアクセス許可またはアプリケーションのアクセス許可を宣言する必要があります。 アクセス許可の概要に関する情報については、「 Web API のアプリのアクセス許可を構成する」を参照してください。

Microsoft Defender for IoT

運用テクノロジ (OT) ネットワーク アーキテクチャは、多くの場合、独自のプロトコルで独自のテクノロジを使用して、従来の IT インフラストラクチャとは異なります。 OT デバイスには、接続と電力が制限された老朽化したプラットフォームや、特定の安全要件、物理的な攻撃に対する固有の露出がある場合もあります。

Microsoft Defender for IoT を展開して、ゼロ トラスト原則を OT ネットワークに適用し、トラフィックがサイトとゾーンを越える際の異常または未承認の動作のトラフィックを監視します。 OT デバイスに固有の脅威と脆弱性を監視し、検出されたリスクを軽減します。

セキュリティ オペレーション センター (SOC) と組織の他の部分で Defender for IoT データを共有することで、操作を高速化します。 Microsoft Sentinel や Defender for Endpoint などの Microsoft サービス、または SIEM とチケット システムの両方を含む他のパートナー サービスと統合します。 例えば次が挙げられます。

オンプレミスのアラート データを Splunk、IBM QRadar などの SIEM に直接転送します。 Splunk と IBM QRadar では、Event Hubs のインジェストもサポートされています。これを使用して、 Defender for IoT からクラウド アラートを転送できます。

ServiceNow の Operational Technology Manager と統合 して、Defender for IoT データを ServiceNow にインポートし、運用プロセス コンテキストを使用してリスクベースのアクションを行います。

詳細については、以下を参照してください。