Azure Kubernetes Services (AKS) に AD モードで SQL Server ビッグ データ クラスターを展開する

SQL Server ビッグ データ クラスターでは、ID およびアクセス管理 (IAM) 用の Active Directory (AD) 展開モードをサポートしています。 Azure Kubernetes Service (AKS) 用の IAM は困難なものでした。これは、Microsoft ID プラットフォームで広くサポートされている OAuth 2.0 や OpenID Connect などの業界標準のプロトコルが SQL Server ではサポートされていないためです。

この記事では、Azure Kubernetes Service (AKS) にビッグ データ クラスターを展開するときに、AD モードで展開する方法について説明します。

重要

Microsoft SQL Server 2019 ビッグ データ クラスターのアドオンは廃止されます。 SQL Server 2019 ビッグ データ クラスターのサポートは、2025 年 2 月 28 日に終了します。 ソフトウェア アシュアランス付きの SQL Server 2019 を使用する既存の全ユーザーはプラットフォームで完全にサポートされ、ソフトウェアはその時点まで SQL Server の累積更新プログラムによって引き続きメンテナンスされます。 詳細については、お知らせのブログ記事と「Microsoft SQL Server プラットフォームのビッグ データ オプション」を参照してください。

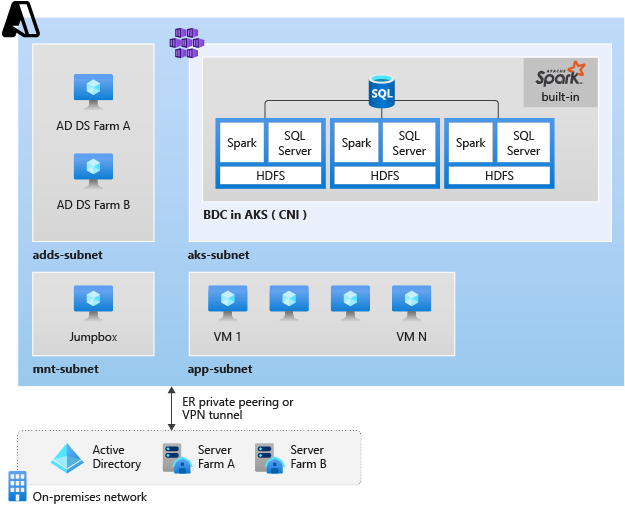

アーキテクチャ トポロジ

Active Directory Domain Services (AD DS) は、多くのオンプレミス インスタンスで実行される場合と同じ方法で、Azure 仮想マシン (VM) 上でも実行されます。 Azure 内で新しいドメイン コントローラーを昇格したら、仮想ネットワーク用のプライマリおよびセカンダリ DNS サーバーを設定し、オンプレミスの DNS サーバーをいずれも降格します (この場合はターシャリ以降に降格されます)。 AD 認証を使用すると、Linux 上のドメインに参加しているクライアントは、そのドメインの資格情報と Kerberos プロトコルを使用して SQL Server の認証を受けることができます。

ビッグ データ クラスターを AD モードで AKS に展開するには、いくつかの方法があります。 この記事では、実装および既存のエンタープライズレベルのアーキテクチャとの統合がより簡単な以下の 2 つの方法について説明します。

オンプレミスの Active Directory ドメインを Azure に拡張します。 この方法を使用すると、Active Directory Domain Services (AD DS) を Azure 上で使用することにより分散型の認証サービスを、ご利用の Active Directory 環境で実現することができます。 クラウドからオンプレミスの AD DS に認証要求を送り返すことによって発生する待機時間を短縮するには、オンプレミスの Active Directory Domain Services (AD DS) をレプリケートします。 このソリューションが一般的に使用されるのは、ご利用のアプリケーションにオンプレミスでホストされる部分と Azure でホストされる部分があり、かつ認証要求のやりとりが必要な場合となります。

Active Directory Domain Services (AD DS) リソース フォレストを Azure に拡張します。 このアーキテクチャでは、オンプレミスの AD フォレストによって信頼される新しいドメインを Azure 内に作成します。 このアーキテクチャは、Azure 内のドメインからオンプレミスのフォレストへの一方向の信頼を示しています。

前述の参照アーキテクチャを使用すれば、ランディング ゾーンを作成できます。これには、ゼロから展開されるすべてのリソース、または既存のアーキテクチャに基づいて適用される追加の対応策が含まれます。 これらの参照アーキテクチャに加えて、ご利用のターゲット VNet またはピアリングされた VNet に保持されている別個のサブネットの AKS クラスターにビッグ データ クラスターを展開する必要があります。

次の図は、一般的なアーキテクチャを表しています。

推奨事項

以下の推奨事項は、AKS に AD モードでビッグ データ クラスターを展開するほとんどの場合に適用されます。 各コンポーネントには、エンタープライズレベルのアーキテクチャとの統合を強化するためのガイダンスを提供するのに使用可能なオプションが記述されています。

ネットワークの推奨事項

いくつかの重要なコンポーネントを使用すれば、オンプレミスの環境を Azure に接続することができます。

- Azure VPN Gateway: VPN ゲートウェイは、特定の種類の仮想ネットワーク ゲートウェイで、パブリック インターネットを介して Azure 仮想ネットワークとオンプレミスの場所の間で暗号化されたトラフィックを送信するために使用されます。 Azure Virtual Network ゲートウェイとローカル Virtual Network ゲートウェイの両方を使用します。 構成方法については、「VPN ゲートウェイとは」を参照してください。

- Azure ExpressRoute: ExpressRoute 接続はパブリックなインターネットを経由しないため、インターネット経由の一般的な接続に比べて、安全性と信頼性が高く、待機時間も短く、高速です。 接続オプションを選択すると、SKU に応じて、ソリューションの待機時間、パフォーマンス、および SLA レベルに影響が及びます。 詳細については、「ExpressRoute の仮想ネットワーク ゲートウェイについて」をご覧ください。

ほとんどのお客様は、ジャンプボックスまたは Azure Bastion を使用して、他の Azure インフラストラクチャにアクセスします。 Azure Private Link を使用すると、ご利用の仮想ネットワーク内のプライベート エンドポイントを介して Azure PaaS Services (このシナリオの AKS など) やその他の Azure でホストされるサービスに安全にアクセスすることができます。 仮想ネットワークとサービスの間のトラフィックは、Microsoft のバックボーン ネットワークを経由するので、パブリック インターネットに公開されることがなくなります。 また、独自のプライベート リンク サービスを仮想ネットワークに作成し、そのサービスを顧客に非公開で配信することもできます。

Active Directory と Azure の推奨事項

オンプレミスの AD DS で、ユーザー アカウントに関する情報を格納し、同じネットワーク上の他の承認されたユーザーがこの情報にアクセスできるようにするには、セキュリティ境界に含まれているユーザー、コンピューター、アプリケーション、またはその他のリソースに関連付けられている ID を認証します。 大部分のハイブリッドのシナリオでは、ユーザー認証は、オンプレミスの AD DS 環境への VPN Gateway または ExpressRoute 接続を経由して実行されます。

AD モードでのビッグ データ クラスターの展開の場合、オンプレミスの Active Directory を Azure に統合するためのソリューションを使用するには、次の前提条件を満たす必要があります。

- ご利用のオンプレミスの Active Directory で提供されている組織単位 (OU) 内にユーザー、グループ、コンピューターの各アカウントを作成するための特定のアクセス許可が AD アカウントに用意されている。

- 内部 DNS を解決するための DNS サーバー。 これには、このドメイン内の名前を持つ DNS サーバー内の A (前方参照) および PTR (逆引き参照) レコードの両方が含まれている必要があります。 ビッグ データ クラスター展開プロファイルにドメイン DNS 設定を指定します。

次の手順

チュートリアル: Azure Kubernetes Services (AKS) に AD モードで SQL Server ビッグ データ クラスターを展開する