適用対象:SQL Server

Sql Server Connector for Azure Key Vault を使用すると、SQL Server 暗号化では、SQL Server 暗号化キーを保護するために 、拡張キー管理 (EKM) プロバイダーとして Azure Key Vault サービスを使用できます。

この記事では、SQL Server コネクタについて説明します。 詳細については、以下を参照してください。

- Azure Key Vault を使用した SQL Server TDE 拡張キー管理を設定する

- SQL 暗号化機能への SQL Server コネクタの使用

- SQL Server コネクタのメンテナンスとトラブルシューティング

拡張キー管理 (EKM) とは何ですか。その理由

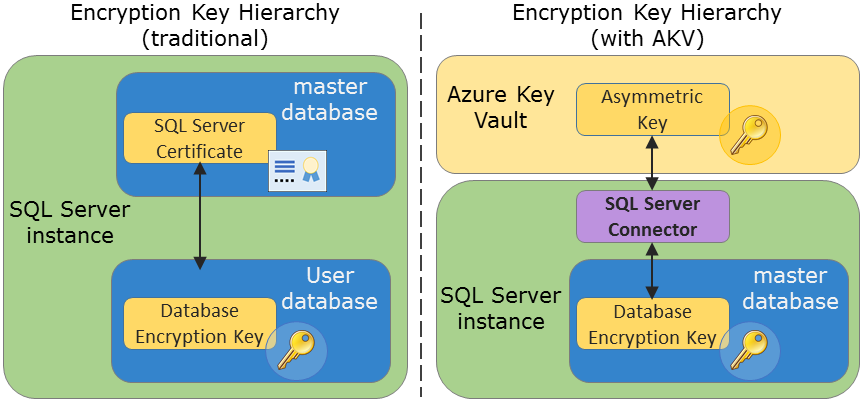

SQL Server には、透過的なデータ暗号化 (TDE)、データ列の暗号化 (CLE)、バックアップ暗号化など、機密データの保護に役立ついくつかの種類 の 暗号化が用意 されています。 いずれのケースも、この従来のキー階層では、対称データ暗号化キー (DEK) を使用してデータが暗号化されます。 対称データ暗号化キーは、SQL Server に格納されたキーの階層で暗号化することにより、さらに保護されます。

このモデルに代わるのが、EKM プロバイダー モデルです。 EKM プロバイダーのアーキテクチャでは、SQL Server の外側にある外部暗号化サービス プロバイダーに格納された非対称キーを使用して、SQL Server でデータの暗号化キーを保護することができます。 このモデルによって、セキュリティの層が拡充され、キーとデータの管理が分離されます。

次の図は、従来のサービスにおけるキー管理階層と Azure Key Vault システムとを比較したものです。

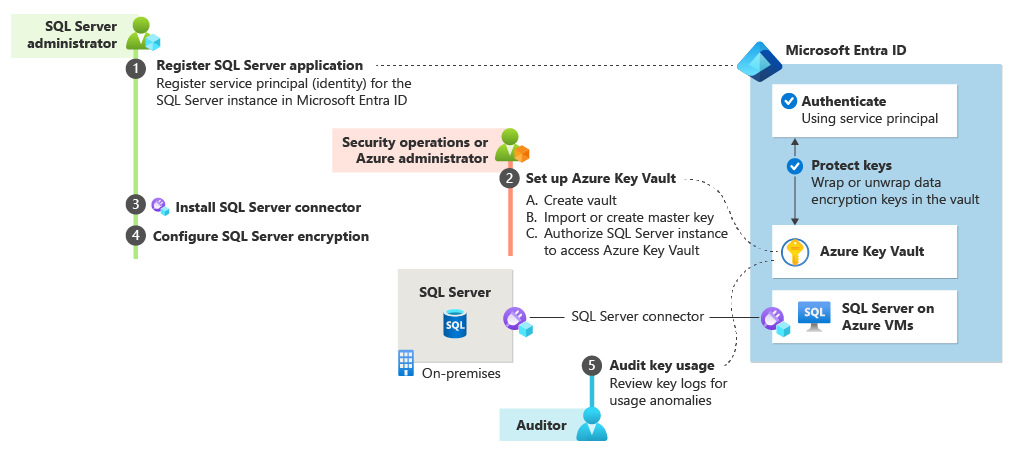

SQL Server コネクタは、SQL Server と Azure Key Vault の間のブリッジとして機能するため、SQL Server は Azure Key Vault サービスのスケーラビリティ、高パフォーマンス、高可用性を使用できます。 以下の図は、EKM プロバイダー アーキテクチャにおけるキーの階層がどのように、Azure Key Vault および SQL Server コネクタと連動するかを表しています。

Azure Key Vault は、Azure Virtual Machines およびオンプレミス サーバーへの SQL Server のインストールで使用できます。 また、資格情報コンテナー サービスでは、厳密な管理および監視下にあるハードウェア セキュリティ モジュール (HSM) を使用し、非対称暗号化キーをより高いレベルで保護するオプションも提供します。 資格情報コンテナーの詳細については、「 Azure Key Vault」を参照してください。

Note

Azure Key Vault と Azure Key Vault Managed HSM のみがサポートされています。 Azure Cloud HSM はサポートされていません。

次の図は、Key Vault を使用した EKM のプロセス フローについてまとためものです。 (イメージ内のプロセス ステップ番号は、イメージに続くセットアップ ステップ番号と一致するようには意図されていません)。

Note

バージョン 1.0.0.440 以前は、運用環境ではサポートされなくなりました。 Microsoft ダウンロード センターにアクセスし、[SQL Server コネクタのアップグレード] の [SQL Server コネクタのメンテナンスとトラブルシューティング] ページの手順を使用して、バージョン 1.0.1.0 以降のバージョンにアップグレードします。

次の手順については、「 Azure Key Vault を使用した SQL Server TDE 拡張キー管理の設定」を参照してください。

使用シナリオについては、「 SQL 暗号化機能への SQL Server コネクタの使用」を参照してください。