VMM ファブリックで SDN ネットワーク コントローラーを設定する

この記事では、System Center Virtual Machine Manager (VMM) ファブリックでソフトウェア定義ネットワーク (SDN) ネットワーク コントローラーを設定する方法について説明します。

SDN ネットワーク コントローラーは、ネットワーク デバイスの手動構成を実行する代わりに、ネットワーク インフラストラクチャの構成を自動化できる、スケーラブルで高可用性のサーバーロールです。 詳細情報。

VMM 2022 では、SDN ネットワーク コントローラーのデュアル スタックがサポートされています。

優れた概要については、ネットワーク コントローラーの展開の概要を説明するビデオ (最大 5 分) をします。

Note

- VMM 2019 UR1 から、 One Connected ネットワークの種類が Connected Network に変更されます。

- VMM 2019 UR2 以降では、IPv6 がサポートされています。

- VMM 2019 UR3 以降では、 Azure Stack Hyper Converged Infrastructure (HCI バージョン 20H2)がサポートされています。

Note

- VMM 2022 では、SDN コンポーネント用のデュアル スタック (Ipv4 + Ipv6) がサポートされています。

- サポートされているサーバー オペレーティング システムの完全な一覧については、「 システム要件 を参照してください。

前提条件

ソフトウェア定義ネットワーク (SDN) の計画。 詳細情報。

• SDN ネットワーク コントローラーのインストールと展開を計画する。 詳細情報。

開始する前に

VMM ファブリックで SDN を設定するには、次のものが必要です。

- サービス テンプレート: VMM はサービス テンプレートを使用してネットワーク コントローラーの展開を自動化します。 ネットワーク コントローラーのサービス テンプレートは、第 1 世代および第 2 世代の VM でのマルチノードデプロイをサポートします。

- 仮想ハード ディスク: サービス テンプレートには、VMM ライブラリにインポートされた準備済みの仮想ハード ディスクが必要です。 この仮想ハード ディスクは、ネットワーク コントローラー VM に使用されます。

- 仮想ハード ディスクは、最新のパッチがインストールされた該当する Windows Server バージョンを実行している必要があります。

- VHD または VHDX 形式にすることができます。

- 管理論理ネットワーク: VMM ホスト、ネットワーク コントローラー ホスト、テナント VM ホストに対する物理管理ネットワークの接続をモデル化します。

- 論理スイッチ: 管理論理ネットワークにネットワーク コントローラー VM への接続を提供します。

- SSL 証明書: VMM サーバーとネットワーク コントローラー間の通信を認証します。

- HNV プロバイダーの論理ネットワークとテナント VM ネットワーク: ネットワーク コントローラーのデプロイを検証します。

- その他の前提条件: Verify その他の要件。

デプロイメントの手順

SDN ネットワーク コントローラーを設定するために必要な操作を次に示します。

ホストと物理ネットワーク インフラストラクチャの構成: VLAN、ルーティングなどを構成するには、物理ネットワーク デバイスにアクセスする必要があります。 また、SDN インフラストラクチャとテナント VM をホストするために Hyper-V ホストも必要です。 詳細情報。

仮想ハード ディスクを準備する: 必要に応じて、選択したサービス テンプレートの生成用に、VHD または VHDX 形式のネットワーク コントローラー サービス テンプレート用の仮想ハード ディスクを準備できます。

サービス テンプレートのダウンロード: ネットワーク コントローラー サービス テンプレートをダウンロードし、VMM ライブラリにインポートします。

Active Directory セキュリティ グループを設定する: ネットワーク コントローラー管理用の Active Directory セキュリティ グループと、ネットワーク コントローラー クライアント用の別のセキュリティ グループが必要です。 各グループには、少なくとも 1 つのユーザー アカウントが必要です。

VMM ライブラリ共有を設定します。 診断ログを保持するためのオプションのライブラリ ファイル共有を持つことができます。 このライブラリ共有は、ネットワーク コントローラーによってアクセスされ、その有効期間を通じて診断情報が格納されます。

VMM ホスト グループの設定: すべての SDN Hyper-V ホストの専用ホスト グループを設定します。

Note

ホストは、最新のパッチがインストールされた該当する Windows Server を実行しており、Hyper-V ロールが有効になっている必要があります。

管理論理ネットワークの作成: VMM ホスト、ネットワーク コントローラー ホスト、テナント VM ホストの管理ネットワーク接続をミラーリングする論理ネットワークを作成します。 プールから静的 IP アドレスを割り当てる場合は、この論理ネットワーク上にプールを作成します。

管理論理スイッチを作成して展開する: 論理スイッチを作成し、ネットワーク コントローラー ホストに展開して、ネットワーク コントローラー VM の管理ネットワークへの接続を提供します。

証明書を設定する: ネットワーク コントローラーとのセキュリティで保護された HTTPS 通信用の SSL 証明書が必要です。

テンプレートのインポート: ネットワーク コントローラー サービス テンプレートをインポートしてカスタマイズします。

サービスのデプロイ: サービス テンプレートを使用してネットワーク コントローラー サービスをデプロイします。 次に、VMM サービスとして追加します。

仮想ハード ディスクを準備する

- 使用するテンプレートの種類に基づいて VHD または VHDX を準備します。

- ハード ディスクを準備したら、該当する最新の Windows Server 更新プログラムと、英語以外の環境がある場合に必要な言語パックをインストールします。

- VHD/VHDX ファイルを VMM ライブラリにインポートします。 詳細情報。

ネットワーク コントローラー サービス テンプレートをダウンロードする

Microsoft SDN GitHub リポジトリから SDN フォルダーをダウンロードしテンプレートを VMM>Templates>NC から VMM サーバー上のローカル パスにコピーします。

コンテンツをローカル コンピューター上のフォルダーに展開します。

ライブラリを更新します。後でサービス テンプレートをインポートします。

Note

カスタム リソース ファイルは、ネットワーク コントローラーとその他の SDN コンポーネント (ソフトウェア ロード バランサー、RAS ゲートウェイ) を設定するときに使用されます。

NC フォルダーには、4 つのサービス テンプレートと 5 つのカスタム リソース フォルダーが含まれています。 次の表に、これらの概要を示します。

テンプレートとリソース ファイル

| 名前 | Type | 詳細 |

|---|---|---|

| ネットワーク コントローラー運用第 1 世代VM.xml | Template | 第 1 世代 VM 用の 3 ノード ネットワーク コントローラー |

| ネットワーク コントローラー運用第 2 世代VM.xml | Template | 第 2 世代 VM 用の 3 ノード ネットワーク コントローラー |

| ネットワーク コントローラー スタンドアロン第 1 世代VM.xml | Template | 第 1 世代 VM の単一ノード ネットワーク コントローラー |

| ネットワーク コントローラー スタンドアロン第 2 世代VM.xml | Template | 第 2 世代 VM の単一ノード ネットワーク コントローラー |

| NcSetup.cr | カスタム リソース ファイル | ネットワークを設定するために使用するスクリプトを含むライブラリ リソース。 |

| ServerCertificate.cr | カスタム リソース ファイル | .pfx 形式のネットワーク コントローラーの秘密キーを含むライブラリ リソース。 |

| NcCertificate.cr | カスタム リソース ファイル | 信頼されたルート証明書を含むライブラリ リソース (.CER) を使用します。 これは、ネットワーク コントローラーと他のサブサービス (SLB MUXes など) 間のセキュリティで保護された通信に使用されます。 |

| TrustedRootCertificate.cr | カスタム リソース ファイル | SSL 証明書を検証するために、信頼されたルート証明書としてインポートされた CA 公開キー (.cer) を含むライブラリ リソース。 |

| EdgeDeployment.cr | Template | SLB MUX ロールとゲートウェイ ロール (VPN など) のインストールに使用されます。 |

Active Directory グループを設定する

ネットワーク コントローラーの管理とクライアントのセキュリティ グループを作成します。

Active Directory ユーザーとコンピューターで、ネットワーク コントローラー管理用のセキュリティ グループを作成します。

- グループに、ネットワーク コントローラーを構成するためのアクセス許可を持つすべてのユーザーを追加します。 たとえば、ネットワーク コントローラー管理者という名前のグループを作成します。

- このグループに追加するすべてのユーザーも、Active Directory のドメイン ユーザー グループのメンバーである必要があります。

- ネットワーク コントローラー管理のグループは、ドメイン ローカル グループである必要があります。 このグループのメンバーは、デプロイされたネットワーク コントローラー構成を作成、削除、および更新できます。

- このグループのメンバーであり、その資格情報にアクセスできるユーザー アカウントを少なくとも 1 つ作成します。 ネットワーク コントローラーを展開した後、VMM は、ユーザー アカウントの資格情報を使用してネットワーク コントローラーとの通信を確立するように構成できます。

ネットワーク コントローラー クライアント用の別のセキュリティ グループを作成します。

- ネットワーク コントローラーを使用してネットワークを構成および管理するためのアクセス許可を持つユーザーを追加します。 たとえば、ネットワーク コントローラー ユーザーという名前のグループを作成します。

- 新しいグループに追加するすべてのユーザーも、Active Directory のドメイン ユーザー グループのメンバーである必要があります。

- すべてのネットワーク コントローラーの構成と管理は、Representational State Transfer (DNS) を使用して実行されます。

- グループはドメイン ローカル グループである必要があります。 ネットワーク コントローラーがデプロイされると、このグループのすべてのメンバーに、REST ベースのインターフェイスを介してネットワーク コントローラーと通信するためのアクセス許可が付与されます。

- このグループのメンバーである少なくとも 1 つのユーザー アカウントを作成します。 ネットワーク コントローラーを展開した後、VMM は、ユーザー アカウントの資格情報を使用してネットワーク コントローラーとの通信を確立するように構成できます。

ログ記録用のライブラリ共有を作成する

- 必要に応じて、

VMM ライブラリにファイル共有を作成して診断ログを保持します。 - ネットワーク コントローラーが共有にアクセスできることを確認します。 ネットワーク コントローラーは、共有にアクセスして診断情報を格納します。 共有への書き込みアクセス権を持つアカウントの資格情報をメモします。

ホスト グループを設定する

- SDN によって管理される Hyper-V ホストの専用ホスト グループ を作成します。

- Hyper-V ホストで最新のパッチがインストールされた Windows Server 2016 が実行されていることを確認します。

管理論理ネットワークを作成する

VMM で管理論理ネットワークを作成して、物理管理ネットワークをミラーリングできます。

- 論理ネットワークは、VMM ホスト、ネットワーク コントローラー ホスト、テナント VM ホストのネットワーク接続設定を提供します。

- ネットワーク コントローラーによって管理されるインフラストラクチャ VM に接続を提供するために、この論理ネットワークを作成することをお勧めします。

- 仮想マシンがこの論理ネットワークに直接アクセスできるように同じ名前の VM ネットワークを作成する構成になっている VMM 論理ネットワークが既にある場合この論理ネットワークを再利用して、ネットワーク コントローラーへの管理接続を提供できます。

管理論理ネットワークを作成するには、次の手順に従います。

- Fabric>Networking を選択します。 論理ネットワーク>論理ネットワークの作成を右クリックします。

- Nameおよび省略可能な Description を指定します。

- Settingsで、[接続済みネットワークを選択。 すべての管理ネットワークには、そのネットワーク内のすべてのホスト間のルーティングと接続が必要です。 仮想マシンがこの論理ネットワークに直接アクセスできるようにするには、同じ名前の VM ネットワークを作成します管理ネットワーク用の VM ネットワークを自動的に作成します。

- Settingsで、[接続済みネットワークを選択。 すべての管理ネットワークには、そのネットワーク内のすべてのホスト間のルーティングと接続が必要です。 仮想マシンがこの論理ネットワークに直接アクセスできるようにするには、同じ名前の VM ネットワークを作成します管理ネットワーク用の VM ネットワークを自動的に作成します。

Note

VMM 2019 UR1,One Connected Network タイプは Connected Network に変更されます。

- [ Network Site>Add を選択します。 ネットワーク コントローラーによって管理されるホストのホスト グループを選択します。 管理ネットワーク IP サブネットの詳細を挿入します。 このネットワークは、物理スイッチに既に存在し、構成されている必要があります。

- Summary情報を確認し、Finish を選択して完了します。

IP アドレス プールを作成する

Note

VMM 2019 UR1 から、論理ネットワークの作成ウィザード 使用して IP アドレス プール 作成できます。

Note

[論理ネットワークの作成] ウィザードを使用して IP アドレス プールを作成できます。

ネットワーク コントローラー VM に静的 IP アドレスを割り当てる場合は、管理論理ネットワークに IP アドレス プールを作成します。 DHCP を使用している場合は、この手順をスキップできます。

VMM コンソールで、管理論理ネットワークを右クリックし、 [IP プールの作成を選択します。

プールの Name と省略可能な説明を指定し、論理ネットワークの管理ネットワークが選択されていることを確認します。

Network Site パネルで、この IP アドレス プールがサービスを提供するサブネットを選択します。

IP アドレス範囲パネルで、開始 IP アドレスと終了 IP アドレスを入力します。

IP を REST IP として使用するには、指定した範囲の IP アドレスの 1 つを、他の用途のために予約する IP アドレス ボックスに入力します。 REST エンドポイントを使用する場合は、この手順をスキップします。

- 使用可能なサブネットの最初の 3 つの IP アドレスは使用しないでください。 たとえば、使用可能なサブネットが .1 から .254 の場合は、範囲を .4 以上から開始します。

- ノードが同じサブネット内にある場合は、REST IP アドレスを指定する必要があります。 ノードが異なるサブネットにある場合は、REST DNS 名を指定する必要があります。

既定のゲートウェイ アドレスを指定し、必要に応じて DNS と WINS の設定を構成します。

Summary ページで、設定を確認し、[完了]を選択してウィザードを完了します。

管理論理スイッチを作成してデプロイする

管理論理ネットワークに論理スイッチを展開する必要があります。 スイッチは、管理論理ネットワークとネットワーク コントローラー VM 間の接続を提供します。

VMM コンソールで、 Fabric>Networking>Create Logical Switch を選択します。 [作業の開始] 情報を確認し、[次へを選択します。

Nameおよび省略可能な説明を指定します。 アップリンク チームを選択。 チーミングが必要な場合は、 Embedded Team を選択します。

Note

Teamを使用しないでください。

最小帯域幅モードの場合は、 Weight オプションを選択します。

Extensionsで、すべてのスイッチ拡張機能をクリアします。 This is important. この段階でスイッチ拡張機能のいずれかを選択すると、後でネットワーク コントローラーのオンボードがブロックされる可能性があります。

必要に応じて、仮想ポート プロファイルを追加し、ホスト管理用のポート分類を選択できます。

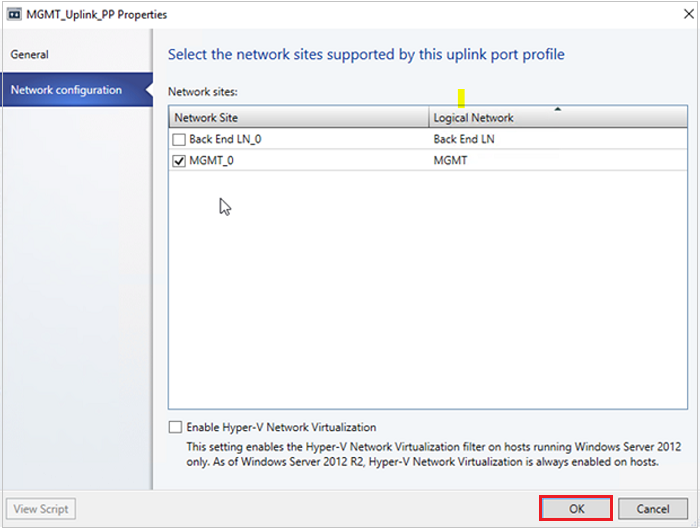

既存のアップリンク ポート プロファイルを選択するか、 追加>新しいアップリンク ポート プロファイルを選択します。 Nameおよび省略可能な説明を指定します。 負荷分散アルゴリズムとチーミング モードには既定値を使用します。 管理論理ネットワーク内のすべてのネットワーク サイトを選択します。

[新しいネットワーク アダプター 選択します。 これにより、論理スイッチとアップリンク ポート プロファイルにホスト仮想ネットワーク アダプター (vNIC) が追加されるため、論理スイッチをホストに追加すると、vNIC が自動的に追加されます。

vNIC の Name を指定します。 管理 VM ネットワークが Connectivity に一覧表示されていることを確認します。

[ このネットワーク アダプターは、ホスト アダプターからのホスト管理>Inherit 接続設定に使用されますを選択します。 これにより、ホストに既に存在するアダプターから vNIC アダプター設定を取得できます。 以前にポート分類と仮想ポート プロファイルを作成した場合は、ここで選択できます。

Summaryで情報を確認し、Finish を選択してウィザードを完了します。

論理スイッチを展開する

NC を展開するすべてのホストに管理論理スイッチを展開する必要があります。 これらのホストは、前に作成した VMM ホスト グループの一部である必要があります。 詳細情報。

セキュリティ証明書を設定する

ネットワーク コントローラーとのセキュリティで保護された HTTPS 通信に使用される SSL 証明書が必要です。 次の方法を使用できます。

- 自己署名証明書: 自己署名証明書を生成し、パスワードで保護されている秘密キーと共にエクスポートできます。

- 証明機関 (CA) 証明書: CA によって署名された証明書を使用できます。

自己署名証明書を使用する

次の例では、新しい自己署名証明書を作成し、VMM サーバーで実行する必要があります。

Note

- DNS 名として IP アドレスを使用できますが、ネットワーク コントローラーを 1 つのサブネットに制限するため、これはお勧めしません。

- ネットワーク コントローラーには任意のフレンドリ名を使用できます。

- マルチノードデプロイの場合、DNS 名は使用する REST 名である必要があります。

- 単一ノードデプロイの場合、DNS 名はネットワーク コントローラー名の後に完全なドメイン名が続く必要があります。

| デプロイ | 構文 | 例 |

|---|---|---|

| マルチノード | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCRESTName>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "MultiNodeNC" -DnsName @("NCCluster.Contoso.com") |

| 単一ノード | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCFQDN>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "SingleNodeNC" -DnsName @("SingleNodeNC.Contoso.com") |

自己署名証明書をエクスポートする

証明書とその秘密キーを .pfx 形式でエクスポートします。

Certificates スナップイン (certlm.msc) を開き、[個人用] または [証明書] で証明書を見つけます。

証明書を選択し、[すべてのタスク]>[エクスポート] の順に選択します。

Yes を選択し、秘密キーをエクスポートオプションを選択し、次へを選択します。

[Personal Information Exchange - PKCS #12 (.PFX)] を選択し、既定の [証明のパスにある証明書を可能であればすべて含む] を受け入れます。

ユーザー/グループとエクスポートする証明書のパスワードを割り当てます。次へを選択します。

エクスポートする File ページで、エクスポートしたファイルを配置する場所を参照し、名前を付けます。

同様に、証明書をエクスポートします。CER 形式

Note

エクスポートするCER 形式で、 Yes をオフにして、秘密キーをエクスポートします オプション。

PFX を ServerCertificate.cr フォルダーにコピーします。

.CER ファイルを NCCertificate.cr フォルダーにコピーします。

完了したら、これらのフォルダーを更新し、これらの証明書がコピーされていることを確認します。

CA を使用する

CA 署名付き証明書を要求します。 Windows ベースのエンタープライズ CA の場合は、証明書要求ウィザードを使用して証明書を します。

証明書に、OID 1.3.6.1.5.5.7.3.1 で指定された serverAuth EKU が含まれていることを確認します。 さらに、証明書のサブジェクト名は、ネットワーク コントローラーの DNS 名と一致する必要があります。

PFX を ServerCertificate.cr フォルダーにコピーします。

.CER ファイルを NCCertificate.cr フォルダーにコピーします。

で CA の公開キーをコピーします。TrustedRootCertificate.cr する CER 形式。

Note

エンタープライズ CA が証明書の自動登録用に構成されていることを確認します。

拡張キー使用法

Hyper-V ホスト上の個人用 (My – cert:\localmachine\my) 証明書ストアに、ホストの完全修飾ドメイン名 (FQDN) としてサブジェクト名 (CN) を持つ複数の X.509 証明書がある場合は、 SDN で使用される証明書には、OID 1.3.6.1.4.1.311.95.1.1.1 の追加のカスタム拡張キー使用法プロパティがあります。 そうでない場合、ネットワーク コントローラーとホスト間の通信が機能しない可能性があります。

南境界通信用に CA によって発行された証明書に、OID 1.3.6.1.4.1.311.95.1.1.1 の追加のカスタム拡張キー使用法プロパティがあることを確認します。

サービス テンプレートを設定する

テンプレートをインポートし、環境のパラメーターを更新します。

テンプレートをインポートする

サービス テンプレートを VMM ライブラリにインポートします。 この例では、第 2 世代テンプレートをインポートします。

Library>Import Template を選択します。

サービス テンプレート フォルダーを参照し、 Network Controller Production Generation 2 VM.xml ファイルを選択します。

サービス テンプレートをインポートするときに、環境のパラメーターを更新します。 詳細を確認し、 インポートを選択します。

- WinServer.vhdx 前に準備したベース仮想ハード ドライブ イメージを選択します。

- NCSetup.cr: VMM ライブラリの NCSetup.cr ライブラリ リソースにマップします。

- ServerCertificate.cr: VMM ライブラリの ServerCertificate.cr リソースにマップします。 さらに、先ほど準備した .pfx SSL 証明書をこのフォルダー内に配置します。 ServerCertificate.cr フォルダーに証明書が 1 つだけ存在することを確認します。

- TrustedRootCertificate.cr: VMM ライブラリ内の TrustedRootCertificate.cr フォルダーにマッピングします。 信頼されたルート証明書が必要ない場合でも、このリソースを CR フォルダーにマップする必要があります。 ただし、フォルダーは空のままにする必要があります。

完了したら、ジョブが完了していることを確認します。

テンプレートのカスタマイズ

プロダクト キー、IP 割り当て、DHCP、MAC スプーフィング、高可用性など、組織に関連する特定の要件を満たすようにサービス テンプレートをカスタマイズできます。 ホスト グループ、ホスト クラスター、サービス インスタンスなどのオブジェクトのプロパティをカスタマイズすることもできます。

例として、プロダクト キーを入力し、DHCP と高可用性を有効にする手順を次に示します。

VMM ライブラリで、サービス テンプレートを選択し、デザイナー モードで開きます。

コンピューター層をダブルクリックして、Windows Server ネットワーク コントローラーのプロパティ ページを開きます。

プロダクト キーを指定するには、 OS Configuration>Product Key を選択し、CCEP によって共有されるキーを指定します。

高可用性を有効にするには、 Hardware 構成>Availabilityを選択し、 仮想マシンの高可用性を作成する チェック ボックスをオンにします。

動的 IP 構成を有効にし、ネットワーク コントローラー管理に DHCP を使用するには、デザイナーでネットワーク アダプターを選択し、IPV4 アドレスの種類を Dynamic に変更します。

Note

- 高可用性のためにテンプレートをカスタマイズする場合は、クラスター化されたノードにデプロイしてください。

- ネットワーク コントローラーを構成し、REST 名として FQDN を指定するときに、DNS のプライマリ NC ノードの Host A レコードを事前に作成しないでください。 これは、プライマリ NC ノードが変更されると、ネットワーク コントローラーの接続に影響を与える可能性があります。 これは、SDN Express または VMM Express スクリプトを使用して NC を展開する場合でも適用できます。

ネットワーク コントローラーをデプロイする

まず、ネットワーク コントローラーのサービス テンプレートを選択し、[展開の構成] を選択します。 サービス名を入力し、サービス インスタンスの宛先を選択します。 宛先は、ネットワーク コントローラーによって管理されるホストを含む専用ホスト グループにマップする必要があります。

次の表に示すように、展開設定を構成します。

仮想マシン インスタンスが最初は赤色になるのは通常です。 Refresh Preview を選択すると、作成する仮想マシンに適したホストがデプロイ サービスによって自動的に見つかります。

これらの設定を構成したら、 [サービスのデプロイ] を選択して、サービスデプロイ ジョブを開始します。

Note

展開時間はハードウェアによって異なりますが、通常は 30 分から 60 分です。 ボリューム ライセンスの VHD\VHDX を使用していない場合、または VHD\VHDX が応答ファイルを使用してプロダクト キーを提供しない場合は、ネットワーク コントローラー VM のプロビジョニング中に Product Key ページでデプロイが停止します。 VM デスクトップに手動でアクセスし、プロダクト キーをスキップまたは入力する必要があります。

ネットワーク コントローラーのデプロイが失敗した場合は、ネットワーク コントローラーのデプロイを再試行する前に、失敗したサービス インスタンスを削除してください。 VM とサービス>すべてのホスト>Services を選択し、インスタンスを削除します。

展開の設定

| 設定 | 要件 | 説明 |

|---|---|---|

| ClientSecurityGroup | 必須 | ネットワーク コントローラー クライアント アカウントを含む、作成したセキュリティ グループの名前。 |

| DiagnosticLogShare | 省略可能 | 診断ログが定期的にアップロードされるファイル共有の場所。 これが指定されていない場合、ログは各ノードにローカルに格納されます。 |

| DiagnosticLogShareUsername | 省略可能 | 診断ログ共有へのアクセス許可を持つアカウントの完全なユーザー名 (ドメイン名を含む)。 [domain]\[username] の形式で指定します。 |

| DiagnosticLogSharePassword | 省略可能 | DiagnosticLogShareUsername パラメーターで指定されたアカウントのパスワード。 |

| LocalAdmin | 必須 | 環境内の実行アカウントを選択します。このアカウントは、ネットワーク コントローラー仮想マシンのローカル管理者として使用されます。 注: 実行アカウントの作成時に、ローカル アカウントを作成する場合は有効なドメイン資格情報オプションをオフにします。 ユーザー名は .\Administrator である必要があります (存在しない場合は作成します)。 |

| 管理 | 必須 | 前に作成した管理論理ネットワークを選択します。 |

| MgmtDomainAccount | 必須 | 環境内の実行アカウントを選択します。これは、ネットワーク コントローラーの準備に使用されます。 このユーザーは、ネットワーク コントローラーを管理する権限を持つ、以下で指定する管理セキュリティ グループのメンバーである必要があります。 |

| MgmtDomainAccountName | 必須 | これは、MgmtDomainAccount にマップされた実行アカウントの完全なユーザー名 (ドメイン名を含む) である必要があります。 展開中にドメイン ユーザー名が Administrators グループに追加されます。 |

| MgmtDomainAccountPassword | 必須 | MgmtDomainAccount にマップされた管理実行アカウントのパスワード。 |

| MgmtDomainFQDN | 必須 | ネットワーク コントローラー仮想マシンが参加する Active Directory ドメインの FQDN。 |

| MgmtSecurityGroup | 必須 | ネットワーク コントローラー管理アカウントを含む、以前に作成したセキュリティ グループの名前。 |

| RestEndPoint | 必須 | 証明書を準備するときに使用した RESTName を入力します。 このパラメーターは、スタンドアロン テンプレートには使用されません。 ノードが同じサブネット内にある場合は、REST IP アドレスを指定する必要があります。 ノードが異なるサブネットにある場合は、REST DNS 名を指定します。 |

| ServerCertificatePassword | 必須 | コンピューター ストアに証明書をインポートするためのパスワード。 |

Note

Windows Server 2019 以降では、Active Directory で SPN を登録および変更するためのアクセス許可がネットワーク コントローラー コンピューターに付与されている必要があります。 詳細については、「 Kerberos とサービス プリンシパル名」を参照してください。

ネットワーク コントローラー サービスを VMM に追加する

ネットワーク コントローラー サービスが正常に展開されたら、次の手順では、ネットワーク サービスとして VMM に追加します。

Fabric で、Networking>Network Service を右クリックし、 [ネットワーク サービスの追加] を選択します。

ネットワーク サービスの追加ウィザードが起動します。 名前と省略可能な説明を指定します。

製造元 Microsoft を選択し、モデルの場合はMicrosoftネットワークコントローラ 選択。

Credentialsで、ネットワーク サービスの構成に使用する実行アカウントを指定します。 これは、ネットワーク コントローラー クライアント グループに含まれているアカウントと同じである必要があります。

Connection 文字列の場合:

- マルチノードデプロイでは、 ServerURL は REST エンドポイントを使用し、 servicename はネットワーク コントローラー インスタンスの名前にする必要があります。

- 単一ノードデプロイでは、 ServerURL はネットワーク コントローラーの FQDN、 servicename はネットワーク コントローラー サービス インスタンス名である必要があります。 例:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM

Review 証明書では、証明書を取得するためにネットワーク コントローラー仮想マシンに接続されます。 表示されている証明書が想定した証明書であることを確認します。 [ 証明書が確認され、信頼された証明書ストア ボックスにインポートできることを確認。

次の画面で Scan Provider を選択してサービスに接続し、プロパティとその状態を一覧表示します。 これは、サービスが正しく作成されたかどうか、および適切な接続文字列を使用して接続していることを示す優れたテストでもあります。 結果を調べて、isNetworkController = true であることを確認します。 正常に完了したら、 Next を選択します。

ネットワーク コントローラーが管理するホスト グループを構成します。

[完了] を選択してウィザードを完了します。 サービスが VMM に追加されると、VMM コンソールの Network Services 一覧に表示されます。 ネットワーク サービスが追加されていない場合は、VMM コンソールで Jobs を確認してトラブルシューティングを行います。

デプロイの検証

必要に応じて、ネットワーク コントローラーのデプロイを検証できます。 手順は次のとおりです。

- テナント VM 接続用のネットワーク コントローラーによって管理 HNV プロバイダー ネットワーク (バックエンド ネットワーク) を作成します。 このネットワークは、ネットワーク コントローラーが正常にデプロイされていること、および同じ仮想ネットワーク内のテナント VM が相互に ping を実行できることを検証するために使用されます。 このネットワークは物理ネットワーク インフラストラクチャ内に存在する必要があり、すべての SDN ファブリック ホストには物理接続が必要です。

- HNV 提供ネットワークを作成したら、その上に 2 つのテナント VM ネットワークを構成します。 VM ネットワークと IP アドレス プールを作成し、テナント VM をデプロイします。 また、異なるホストにデプロイされた 2 つのテナント VM 間の接続をテストして、ネットワーク コントローラーが正しくデプロイされていることを確認することもできます。

HNV プロバイダー ネットワークを作成する

- 論理ネットワークの作成ウィザードを起動します。 このネットワークの名前と説明 (省略可能) を入力します。

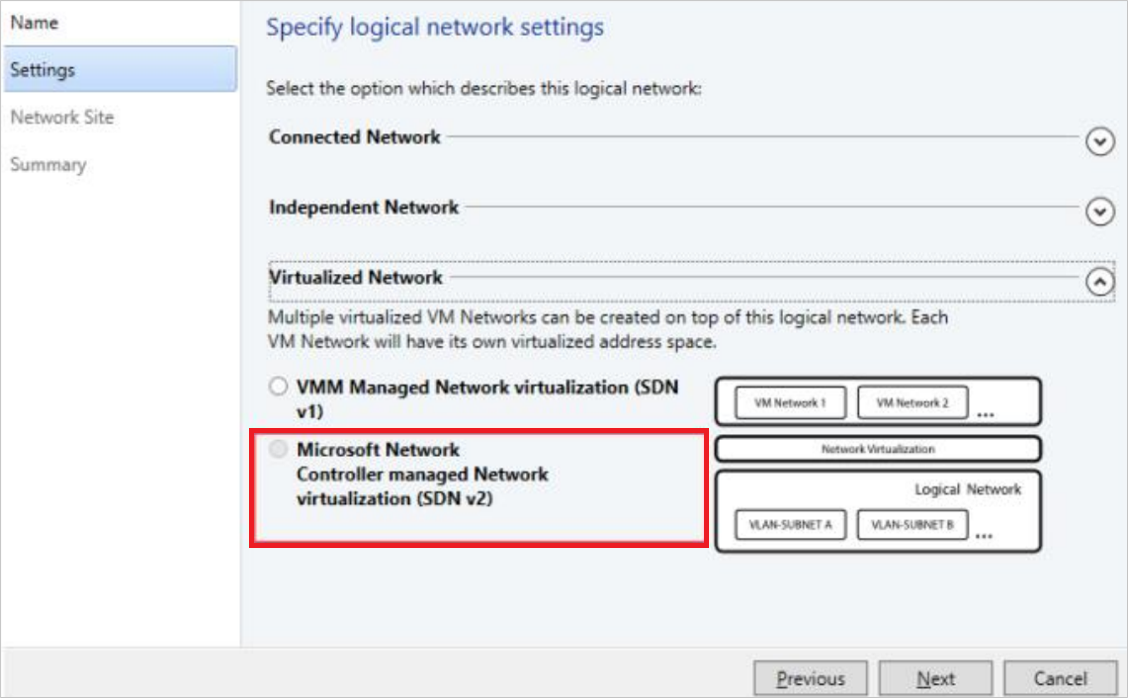

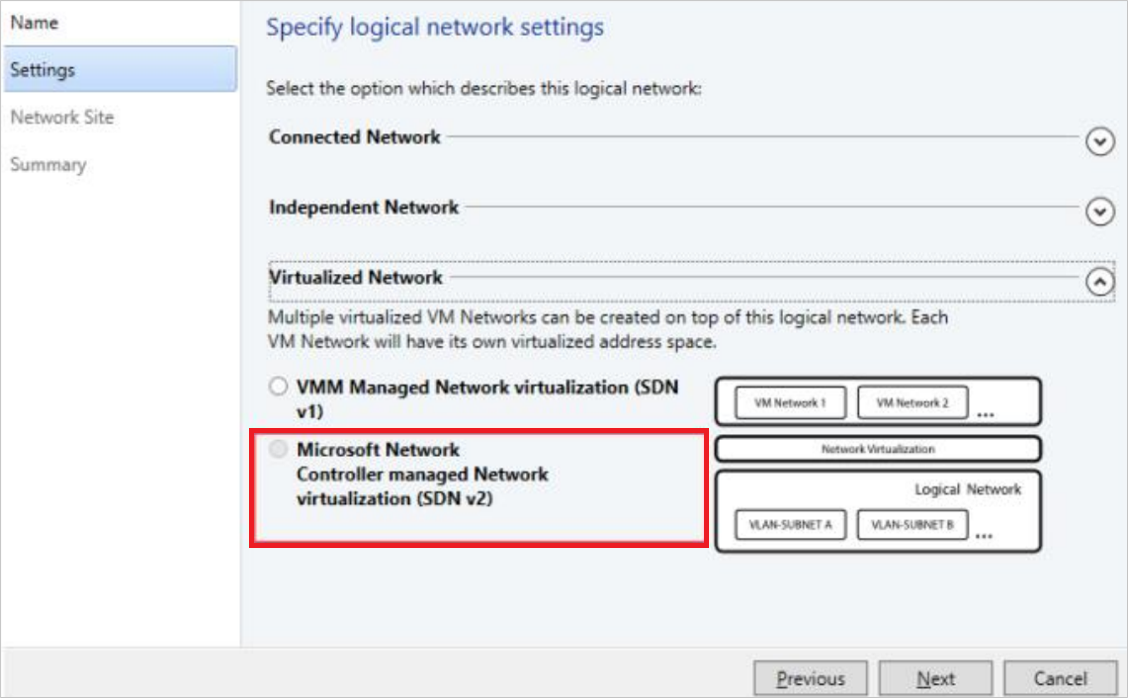

- Settingsで、すべての HNV プロバイダー ネットワークがそのネットワーク内のすべてのホスト間でルーティングと接続を行う必要があるため、One Connected Network が選択されていることを確認します。 ネットワーク仮想化を使用するには、この論理ネットワーク上に作成された新しい VM ネットワークを確認してください。 さらに、 ネットワーク コントローラーによって管理されていることを確認。

Settingsで、すべての HNV プロバイダー ネットワークがそのネットワーク内のすべてのホスト間でルーティングと接続を行う必要があるため、One Connected Network が選択されていることを確認します。 ネットワーク仮想化を使用するには、この論理ネットワーク上に作成された新しい VM ネットワークを確認してください。 さらに、 ネットワーク コントローラーによって管理されていることを確認。

Note

VMM 2019 UR1,One Connected Network タイプは Connected Network に変更されます。

すべての HNV プロバイダー ネットワークでは、そのネットワーク内のすべてのホスト間にルーティングと接続が存在する必要があるので、[設定] で、[接続されたネットワーク] が選ばれていることを確認します。 ネットワーク仮想化を使用するには、この論理ネットワーク上に作成された新しい VM ネットワークを確認してください。 さらに、 ネットワーク コントローラーによって管理されていることを確認。

- [ネットワーク サイト] で、HNV プロバイダー ネットワークに関するネットワーク サイト情報を追加します。 これには、ネットワークのホスト グループ、サブネット、および VLAN 情報が含まれている必要があります。

- Summary情報を確認し、ウィザードを完了します。

IP アドレス プールを作成する

Note

VMM 2019 UR1 から、論理ネットワークの作成ウィザード 使用して IP アドレス プール 作成できます。

Note

[論理ネットワークの作成] ウィザードを使用して IP アドレス プールを作成できます。

HNV 論理ネットワークの構成では、このネットワークで DHCP を使用できる場合でも、IP アドレス プールが存在する必要があります。 HNV の構成ネットワークに複数のサブネットがある場合は、サブネットごとにプールを作成します。

- [configure HNV logical network]\(HNV 論理ネットワークの構成\) を右クリックし、>[IP プールの作成] を選択します。

- 名前と省略可能な説明を指定し、論理ネットワークに対して HNV プロバイダー論理ネットワークが選択されていることを確認します。

- Network Site では、この IP アドレス プールがサービスを提供するサブネットを選択する必要があります。 HNV プロバイダー ネットワークの一部として複数のサブネットがある場合は、サブネットごとに静的 IP アドレス プールを作成する必要があります。 サイトが 1 つしかない場合 (たとえば、サンプル トポロジなど)、 [次へ]を選択するだけです。

- Network Site では、この IP アドレス プールがサービスを提供するサブネットを選択する必要があります。 HNV プロバイダー ネットワークの一部として複数のサブネットがある場合は、サブネットごとに静的 IP アドレス プールを作成する必要があります。 サイトが 1 つしかない場合 (たとえば、サンプル トポロジなど)、 [次へ]を選択するだけです。

Note

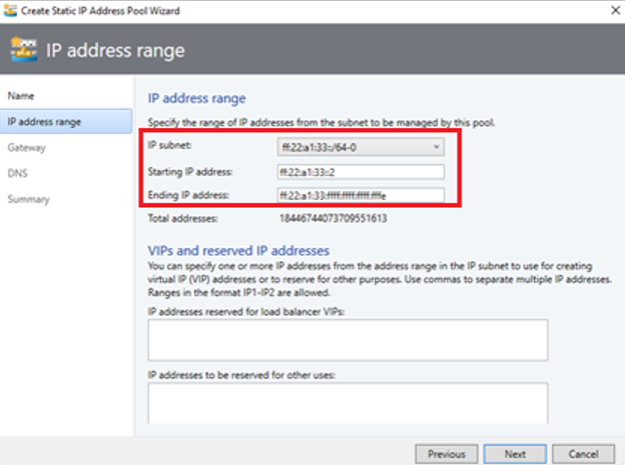

IPv6 のサポートを有効にするには、IPv6 サブネットを追加し、IPv6 アドレス プールを作成します。

Note

- IPv6 のサポートを有効にするには、IPv6 サブネットを追加し、IPv6 アドレス プールを作成します。

- IPv4 のサポートを有効にするには、IPv4 サブネットを追加し、IPv4 アドレス プールを作成します。

- IPv6 アドレス空間を使用するには、IPv4 と IPv6 の両方のサブネットをネットワーク サイトに追加します。

- デュアル スタック サポートを有効にするには、IPv4 と IPv6 の両方のアドレス空間を持つ IP プールを作成します。

[IP アドレスの範囲] で、開始と終了の IP アドレスを構成します。 使用可能なサブネットの最初の IP アドレスは使用しないでください。 たとえば、使用可能なサブネットが .1 から .254 の場合は、範囲を .2 以上から開始します。

次に、既定のゲートウェイ アドレスを構成します。 [既定のゲートウェイ]ボックスの横にある Insert を選択アドレスを入力し、既定のメトリックを使用します。 必要に応じて、DNS と WINS を構成します。

概要情報を確認し、 [完了] を選択してウィザードを完了します。

ネットワーク コントローラーのオンボードの一環として、管理論理ネットワーク接続のホストに展開したスイッチが SDN スイッチに変換されました。 このスイッチを使用して、HNV プロバイダー論理ネットワークを含むネットワーク コントローラーマネージド ネットワークを展開できるようになりました。 管理論理スイッチのアップリンク ポート プロファイル設定で、HNV プロバイダー論理ネットワークに対応するネットワーク サイトを選択していることを確認します。

HNV プロバイダーの論理ネットワークに、ネットワーク コントローラーのマネージド ホスト グループ内のすべてのホストからアクセスできるようになりました。

テナント VM ネットワークと IP プールを作成する

次に、接続をテストするために、SDN インフラストラクチャ内の 2 つのテナント用に 2 つの VM ネットワークと IP プールを作成します。

Note

- 使用可能なサブネットの最初の IP アドレスは使用しないでください。 たとえば、使用可能なサブネットが .1 から .254 の場合は、範囲を .2 以上から開始します。

- 現時点では、ネットワーク コントローラーによって管理される論理ネットワークに対して、 分離 を使用して VM ネットワークを作成することはできません。 HNV プロバイダーの論理ネットワークに関連付けられている VM ネットワークを作成する場合は、hyper-V ネットワーク仮想化分離オプションを使用してを選択する必要があります。

- ネットワーク コントローラーはまだ IPv6 でテストされていないため、VM ネットワークを作成するときに論理ネットワークと VM ネットワークの両方に IPv4 を使用します。

テナントごとに VM ネットワーク を作成します。

各 VM ネットワークの IP アドレス プール を作成します。

Note

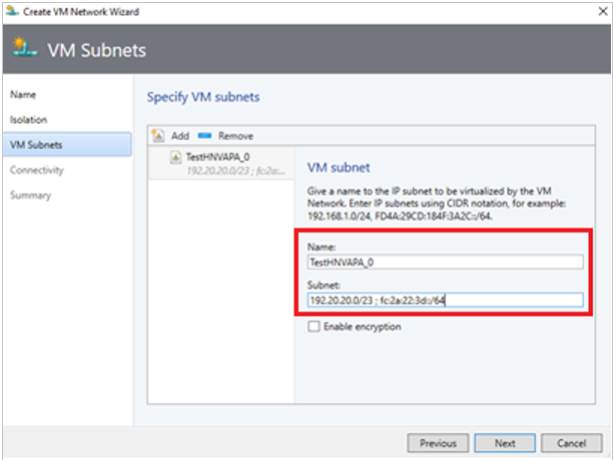

VM ネットワークを作成するときに、IPv6 のサポートを有効にするには、VM ネットワークの IP アドレス プロトコルから IPv6 ドロップダウン メニューを選択します。 VM ネットワークを作成するときに、デュアル スタックのサポートを有効にするには、VM ネットワークの IP アドレス プロトコル ドロップダウン メニュー (2022 以降に適用) から IPv4 と IPv6 を選択します。

VM サブネットを作成するときに、デュアル スタックのサポートを有効にするには、IPv4 サブネットと IPv6 サブネットの両方をセミコロン (;)で区切って指定します。 (2022 以降に適用可能)

テナント仮想マシンの作成

これで、テナント仮想ネットワークに接続されたテナント仮想マシンを作成できます。

- テナント仮想マシンがファイアウォール経由で IPv4 ICMP を許可していることを確認します。 既定では、Windows Server はこれをブロックします。

- ファイアウォール経由で IPv4 ICMP を許可するには、コマンド New-NetFirewallRule -DisplayName "Allow ICMPv4-In" –Protocol ICMPv4 を実行します。

- テナント仮想マシンがファイアウォール経由で IPv4/IPv6 ICMP を許可していることを確認します。 既定では、Windows Server はこれをブロックします。

- ファイアウォール経由で IPv4 ICMP を許可するには、コマンド New-NetFirewallRule -DisplayName "Allow ICMPv4-In" –Protocol ICMPv4 を実行します。

- ファイアウォールを介した IPv6 ICMP を許可するには、コマンド New-NetFirewallRule –DisplayName "Allow ICMPv6-In" –Protocol ICMPv6 を実行します

Note

IPv6 ICMP は、2019 UR2 以降に適用されます。

- 既存のハード ディスクから VM を作成する場合は、 次の手順に従います。

- ネットワークに接続されている 2 つ以上の VM をデプロイした後、もう一方のテナント仮想マシンから 1 つのテナント仮想マシンに ping を実行して、ネットワーク コントローラーがネットワーク サービスとして正常にデプロイされていること、およびテナント仮想マシンが相互に ping できるように HNV プロバイダー ネットワークを管理できることを検証できます。

Note

デュアル スタックのサポートを有効にするには、VM ネットワークに対して、ドロップダウン メニューから 2 つの IP サブネットを選択して 2 つの IP プールを作成します。

新しい VM を作成し、デュアル スタック VM ネットワークを展開して、IPv4 と IPv6 の両方のアドレスを仮想マシンに割り当てます。

SDN ファブリックからネットワーク コントローラーを削除する

これらの手順を使用して、SDN ファブリックからネットワーク コントローラーを削除します。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[デュアル スタックを有効にする] のスクリーンショット。](media/sdn-controller/enable-dual-stack-inline.png?view=sc-vmm-2022)