VMM を使用して SDN で暗号化されたネットワークを構成する

この記事では、System Center Virtual Machine Manager (VMM) を使用してソフトウェア定義ネットワーク (SDN) 内の VM ネットワークを暗号化する方法について説明します。

ネットワーク トラフィックは、ゲスト OS または IPSec や TLS などのテクノロジを使用してアプリケーションによって暗号化できます。 ただし、実装の性質上、システム間の相互運用性に関連する複雑さと課題があるため、これらのテクノロジの実装は困難です。

VMM で暗号化されたネットワーク機能を使用すると、ネットワーク コントローラー (NC) を使用して VM ネットワークでエンド ツー エンドの暗号化を簡単に構成できます。 この暗号化により、同じ VM ネットワーク上の 2 つの VM と同じサブネット間のトラフィックが読み取られ、操作されなくなります。

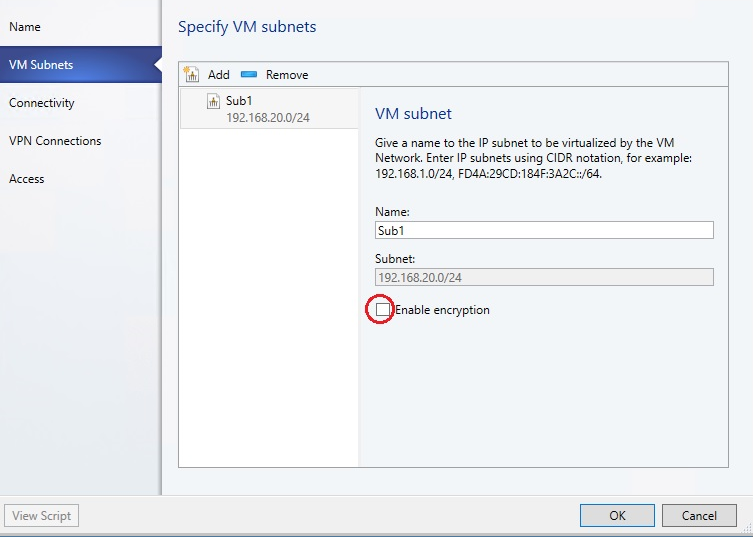

暗号化の制御はサブネット レベルであり、VM ネットワークのサブネットごとに暗号化を有効または無効にすることができます。

この機能は、SDN ネットワーク コントローラー (NC) を介して管理されます。 NC を使用するソフトウェア定義ネットワーク (SDN) インフラストラクチャがまだない場合は、SDN の展開を参照してください。

Note

この機能は現在、Microsoft 以外の管理者やネットワーク管理者からの保護を提供しており、ファブリック管理者に対する保護は提供していません。

開始する前に

次の前提条件が満たされていることを確認してください。

- テナント VM が暗号化を検証するための少なくとも 2 つのホスト。

- 暗号化が有効になっている HNV ベースの VM ネットワークと、ファブリック管理者が作成および配布できる証明書。

Note

証明書とその秘密キーは、(そのネットワークの) VM が存在するすべてのホストのローカル証明書ストアに格納する必要があります。

手順 - 暗号化されたネットワークを構成する

暗号化されたネットワークを構成するには、次の手順に従います。

証明書を作成し、この検証のためにテナント VM を配置する予定のすべてのホストのローカル証明書ストアに証明書を配置します。

自己署名証明書を作成するか、CA から証明書を取得できます。 自己署名証明書を生成し、使用する各ホストの適切な場所に配置する方法については、「仮想サブネットの暗号化の構成を参照してください。

Note

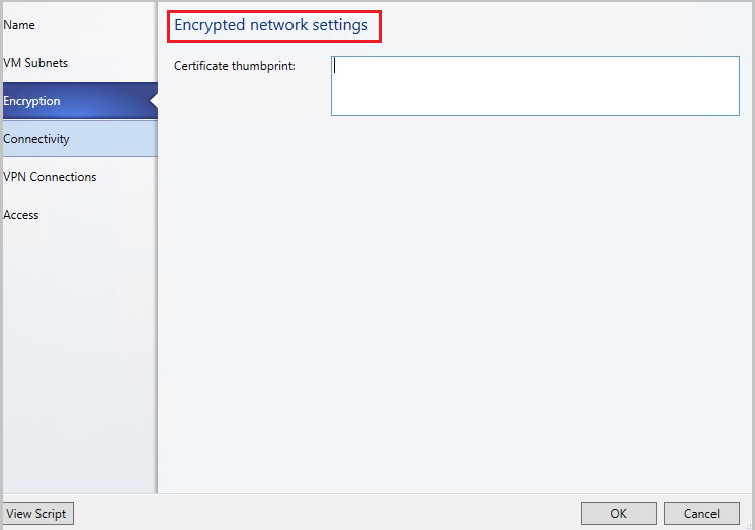

生成する証明書の Thumbprint をメモしておきます。 手順 2 の上記の記事では、「証明書資格情報の作成」および「暗号化用の仮想ネットワークの構成に関するページで詳しく説明されている操作を実行する必要はありません。 これらの設定は、次の手順で VMM を使用して構成します。

NC によって管理されるテナント VM 接続用の HNV プロバイダー ネットワークを設定します。 詳細情報。

テナント VM ネットワークとサブネットを作成します。 サブネットの作成時に、VM サブネットで Enable Encryption を選択します。 詳細情報。

次の手順では、作成した証明書の拇印を貼り付けます。

2 つの個別の物理ホストに 2 つの VM を作成し、上記のサブネットに接続します。 詳細情報。

テナント VM が配置されている 2 つのホストの 2 つのネットワーク インターフェイスにパケット スニッフィング アプリケーションをアタッチします。

2 つのホスト間でトラフィック、ping、HTTP、またはその他のパケットを送信し、パケット スニッフィング アプリケーションでパケットを確認します。 パケットには、HTTP 要求のパラメーターのような識別可能なプレーン テキストを含めてはなりません。