ユーザー認証

ユーザー認証と言えば、考えるべきこととしてまず思い浮かぶのは、セキュリティでしょう。 強力なセキュリティは不可欠です。 毎月のように、会社でデータ侵害が報告されています。 資格情報が盗まれるのは、会社のセキュリティ プロセスが機能を果たしていなかったり、または単に社内のデータ セキュリティ機能が最新ではなかったりすることが原因です。 ユーザー導入時に認証に時間がかかり、イライラする手順を強いられる場合、セキュリティで保護されたユーザー認証を確立することが困難な作業になる可能性があります。

GitHub Enterprise では、セキュリティで保護されたユーザー認証に推奨される 2 つの方法がサポートされています。

- SAML シングル サインオン (SSO)

- Two-Factor 認証 (2FA)

SAML SSO 認証

SAML(Security Assertion Markup Language) SSO は、GitHub を組織の ID プロバイダー (IdP) と統合し、一元的なアクセス制御とコンプライアンスの向上を可能にします。 有効にすると、GitHub は、組織のリソースへのアクセスを許可する前に、認証のためにユーザーを IdP にリダイレクトします。

SAML SSO の有効化と適用

必要な適用範囲に応じて、 組織 レベルまたは エンタープライズ レベルで SAML SSO を構成できます。

Organization-Level SAML SSO

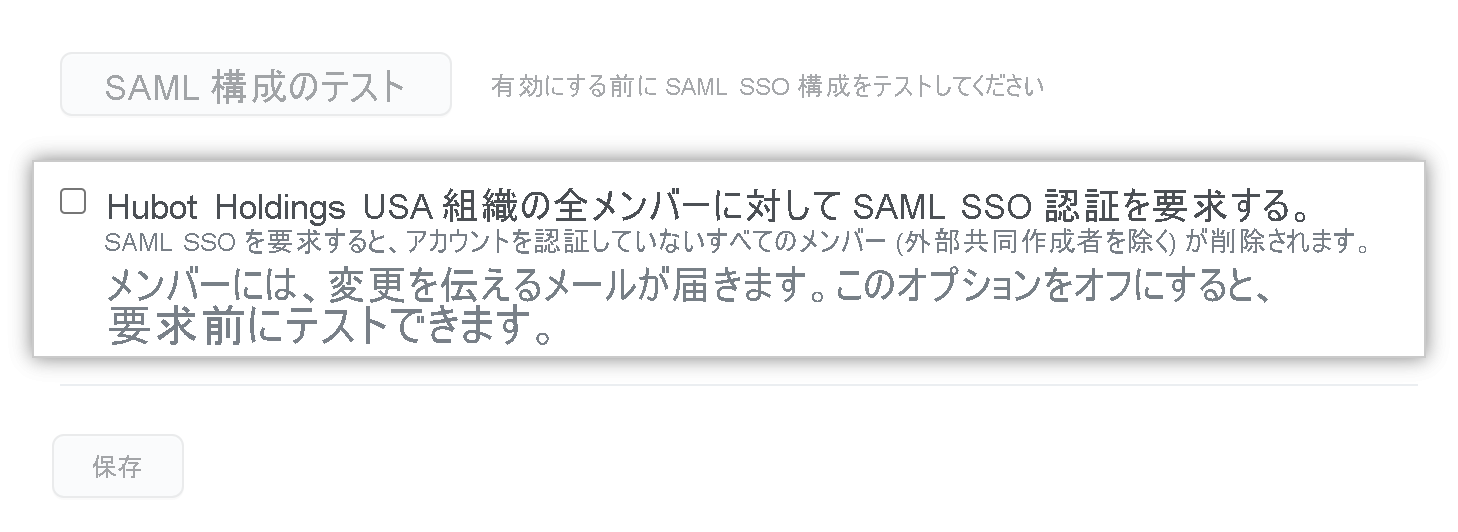

- セットアップ: 組織の設定の [ セキュリティ] で、IdP の SAML SSO URL とパブリック証明書を入力します。 構成をテストして保存します。

- 適用: 非準拠メンバーを自動的に削除するには、[ SAML SSO 認証が必要 ] を選択します。

- ユース ケース: 影響が限られた段階的なロールアウトやテストに最適です。

注

GitHub では、認証に失敗した組織メンバーのみが削除されます。 エンタープライズ メンバーは、次にリソースにアクセスするまで残ります。

Enterprise-Level SAML SSO

- セットアップ: エンタープライズ アカウントの設定で、組織レベルと同様に SAML SSO を有効にします。

- 適用: 企業内のすべての組織に SSO を適用します。

- 利点: 統合されたポリシーを確保し、断片化された構成によるリスクを軽減します。

- 注: GitHub では、準拠していないエンタープライズ メンバーは直ちに削除 されません 。 アクセス時に認証を求められます。

適切な SSO スコープの選択

| 条件 | Org-Level | Enterprise-Level |

|---|---|---|

| スコープ | 個々の組織 | 企業全体 |

| ユーザーの削除 | 強制の直後 | 次のアクセスまで延期 |

| ポリシーの整合性 | 組織によって異なります | 企業全体で統合 |

| セットアップの複雑さ | 下げる | 高 |

| ユースケース(事例) | パイロット/テスト | 広範なコンプライアンス |

ステップ バイ ステップ: SAML SSO の有効化と適用

| Scope | ステップス |

|---|---|

| 組織 | 1. 組織の [→設定] → [セキュリティ] に移動します。 2. IdP の詳細を使用して SAML を有効にします。 3. 構成をテストして保存します。 4. [ SAML SSO が必要] を選択し、準拠していないユーザーを削除します。 |

| エンタープライズ | 1. [設定] → [セキュリティ] →企業に移動します。 2. IdP の詳細を使用して SAML を有効にします。 3. 構成をテストして保存します。 4. すべての組織に SSO を適用し、準拠していないユーザーを確認します。 |

2 要素認証 (2FA)

2FA では、ユーザー名とパスワード以外の 2 番目の確認手順が追加されます。 組織のメンバー、外部のコラボレーター、および課金マネージャーには 2FA を要求できます。

警告

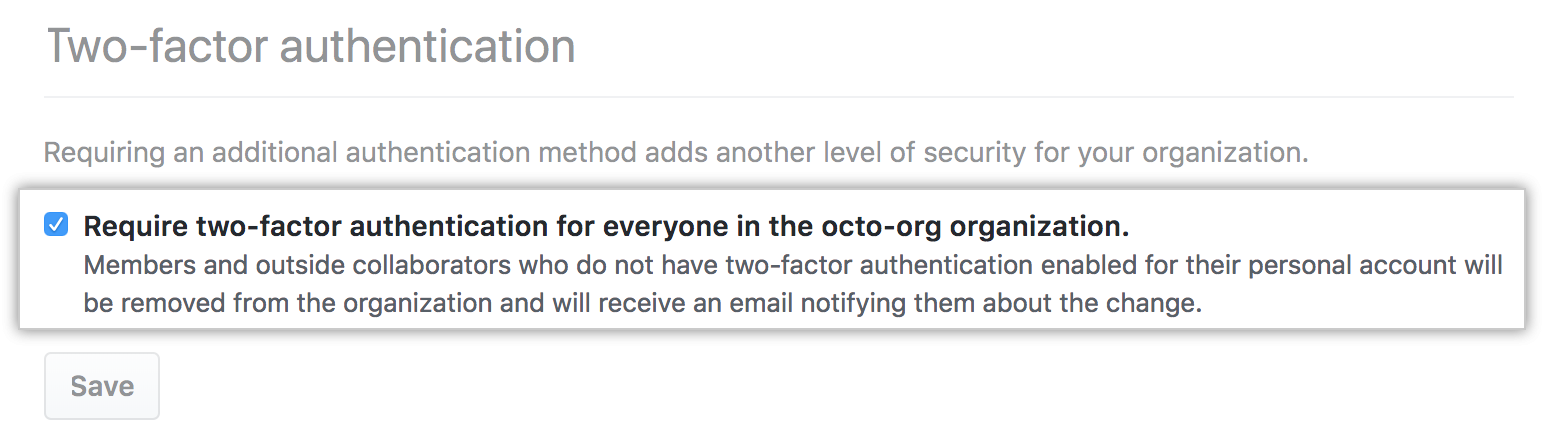

組織で 2 要素認証を使用する必要がある場合、2FA を使用しないすべてのアカウントは組織から削除され、そのリポジトリにアクセスできなくなります。 影響を受けるアカウントには、ボット アカウントが含まれます。

2FA の詳細については、「2 要素認証でアカウントを保護する」を参照してください。

2FA の適用

- 組織の セキュリティ 設定に移動します。

- [ 2 要素認証が必要] というラベルのチェックボックスをオンにします。

- アクセスの損失を防ぐために、事前に要件を伝えます。

GitHub の 2FA メソッド

| メソッド | 説明 |

|---|---|

| セキュリティ キー | 最も安全な方法。 フィッシング詐欺を防ぐ物理 USB または NFC デバイス。 TOTP (時間ベースのワンタイム パスワード) または SMS (ショート メッセージ サービス) を使用した事前セットアップが必要です。 |

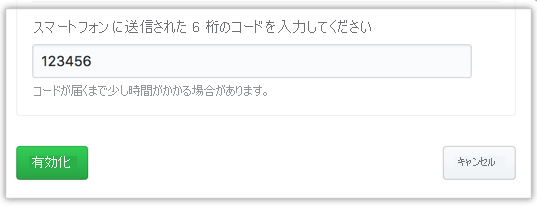

| TOTP アプリ | 推奨。 時間ベースのワンタイム パスワードを生成し、バックアップをサポートし、オフラインで動作します。 |

| SMS | 最も安全性が低い。 TOTP が実行できない場合にのみ使用する必要があります。 GitHub SMS のサポートはリージョンによって異なります。 |

時間ベースの 1 回限りのパスワード

GitHub SMS のサポート

注

セキュリティ キーは、資格情報をローカルに格納し、シークレットを公開しません。 GitHub では、FIDO2/U2F キーが推奨されています。

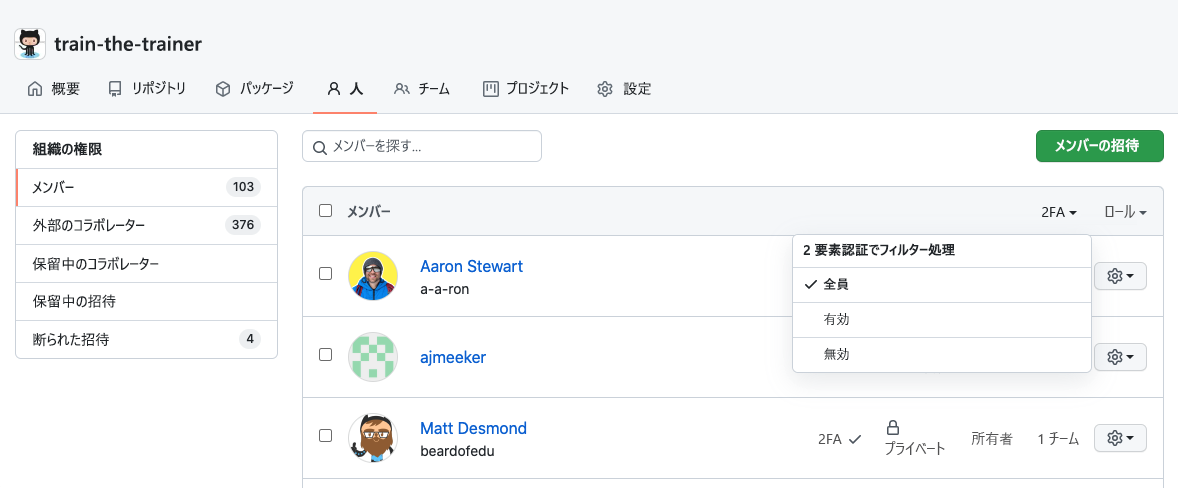

2FA コンプライアンスの監査

2FA を有効にしたユーザーを確認するには:

- [組織] に移動→、[組織] → [ユーザー] タブを選択します。

- 2FA フィルターを選択します。

ここから、非準拠ユーザーを特定し、GitHub の外部 (通常は電子メールで) フォローアップすることができます。