Microsoft Defender XDR でインシデントを調査する

適用対象:

- Microsoft Defender XDR

Microsoft Defender XDRは、関連するすべてのアラート、資産、調査、および証拠を、デバイス、ユーザー、メールボックス全体からインシデントに集約して、攻撃全体を包括的に調査します。

インシデント内では、ネットワークに影響を与えるアラートを分析し、その意味を理解し、証拠を照合して、効果的な修復計画を立てることができるようにします。

初期調査

詳細を確認する前に、プロパティとインシデントの攻撃ストーリー全体を見てみましょう。

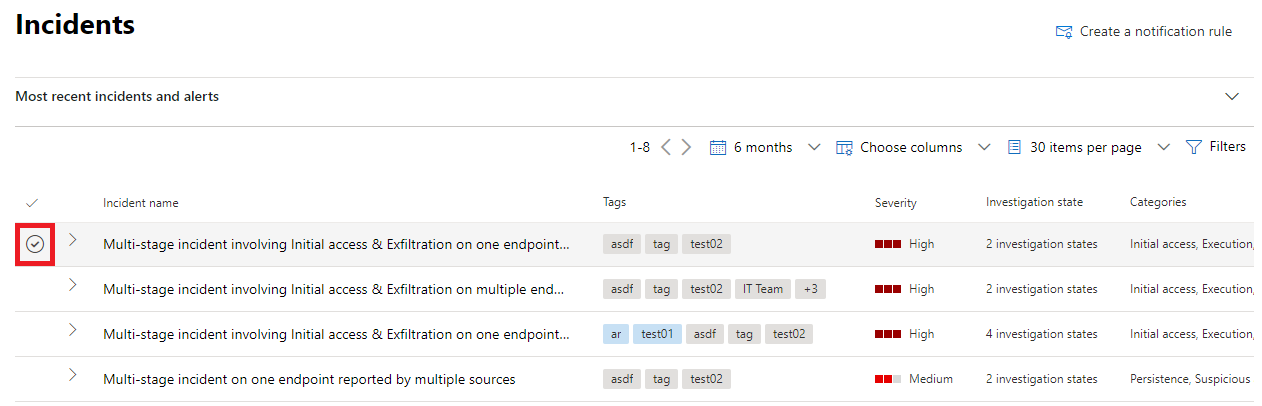

まず、[チェックマーク] 列からインシデントを選択します。 次に例を示します。

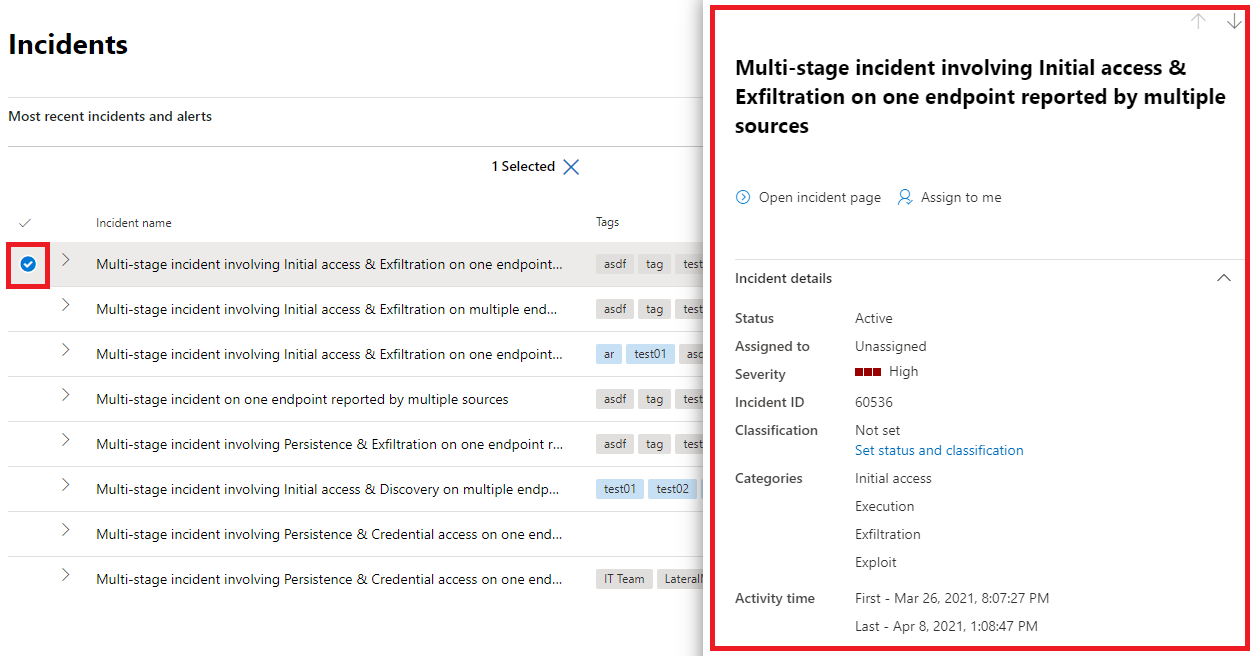

そうすると、インシデントに関する重要な情報 (重大度など) と、インシデントの CK™ カテゴリ&MITRE ATT が表示されます。 次に例を示します。

ここから、[ インシデント ページを開く] を選択できます。 これにより、インシデントのメイン ページが開き、アラート、デバイス、ユーザー、調査、証拠の完全な攻撃ストーリー情報とタブが表示されます。

インシデント キューからインシデント名を選択して、インシデントのメイン ページを開くこともできます。

攻撃ストーリー

攻撃ストーリーは、同じタブで攻撃の完全なストーリーを表示しながら、攻撃をすばやく確認、調査、修復するのに役立ちます。また、エンティティの詳細を確認し、ファイルの削除やコンテキストを失わずにデバイスを分離するなどの修復アクションを実行することもできます。

攻撃のストーリーについては、次のビデオで簡単に説明します。

攻撃ストーリー内で、アラート ページとインシデント グラフを見つけることができます。

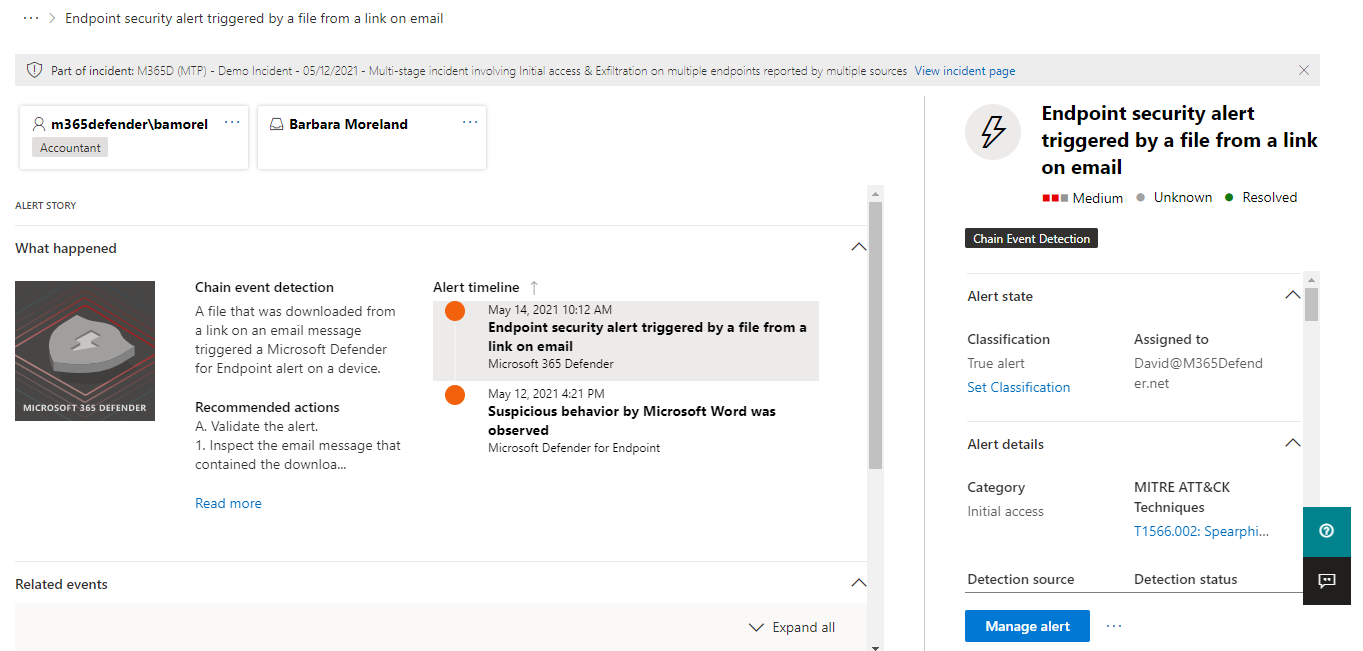

インシデント アラート ページには、次のセクションがあります。

アラート ストーリー。次のものが含まれます。

- どうされました

- 実行された処理

- 関連イベント

右側のウィンドウのアラート プロパティ (状態、詳細、説明など)

[ アラート ストーリー ] セクションに一覧表示されているすべてのサブセクションが、すべてのアラートに含まれるわけではないことに注意してください。

このグラフは、攻撃の完全な範囲、攻撃が時間の経過と同時にネットワークを通じてどのように広がっているか、攻撃が開始された場所、攻撃者がどれだけ遠くまで行ったかを示しています。 攻撃の一部であるさまざまな疑わしいエンティティを、ユーザー、デバイス、メールボックスなどの関連資産に接続します。

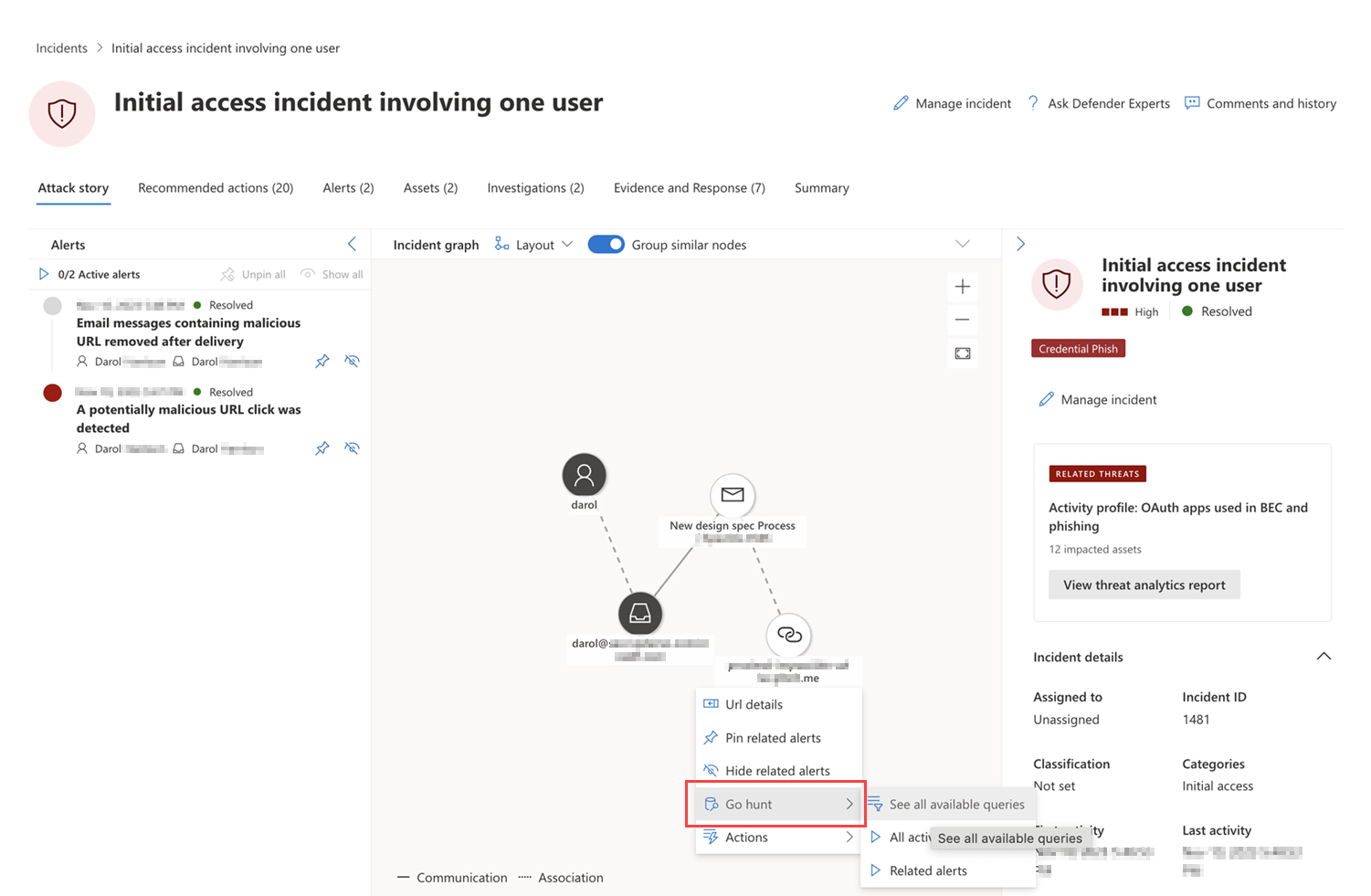

グラフから、次のことができます。

アラートとノードを時間の経過と同時にグラフ上で再生し、攻撃の年表を理解します。

エンティティ ウィンドウを開き、エンティティの詳細を確認し、ファイルの削除やデバイスの分離などの修復アクションに対処できます。

関連するエンティティに基づいてアラートを強調表示します。

デバイス、ファイル、IP アドレス、または URL のエンティティ情報を検索します。

go hunt オプションは、高度なハンティング機能を利用して、エンティティに関する関連情報を見つけます。 Go ハント クエリでは、調査中の特定のエンティティに関連するすべてのイベントまたはアラートについて、関連するスキーマ テーブルがチェックされます。 任意のオプションを選択して、エンティティに関する関連情報を見つけることができます。

- 使用可能なすべてのクエリを表示する - このオプションは、調査中のエンティティの種類に対して使用可能なすべてのクエリを返します。

- すべてのアクティビティ – クエリはエンティティに関連付けられているすべてのアクティビティを返し、インシデントのコンテキストの包括的なビューを提供します。

- 関連アラート – クエリは、特定のエンティティに関連するすべてのセキュリティ アラートを検索して返し、情報を見逃さないようにします。

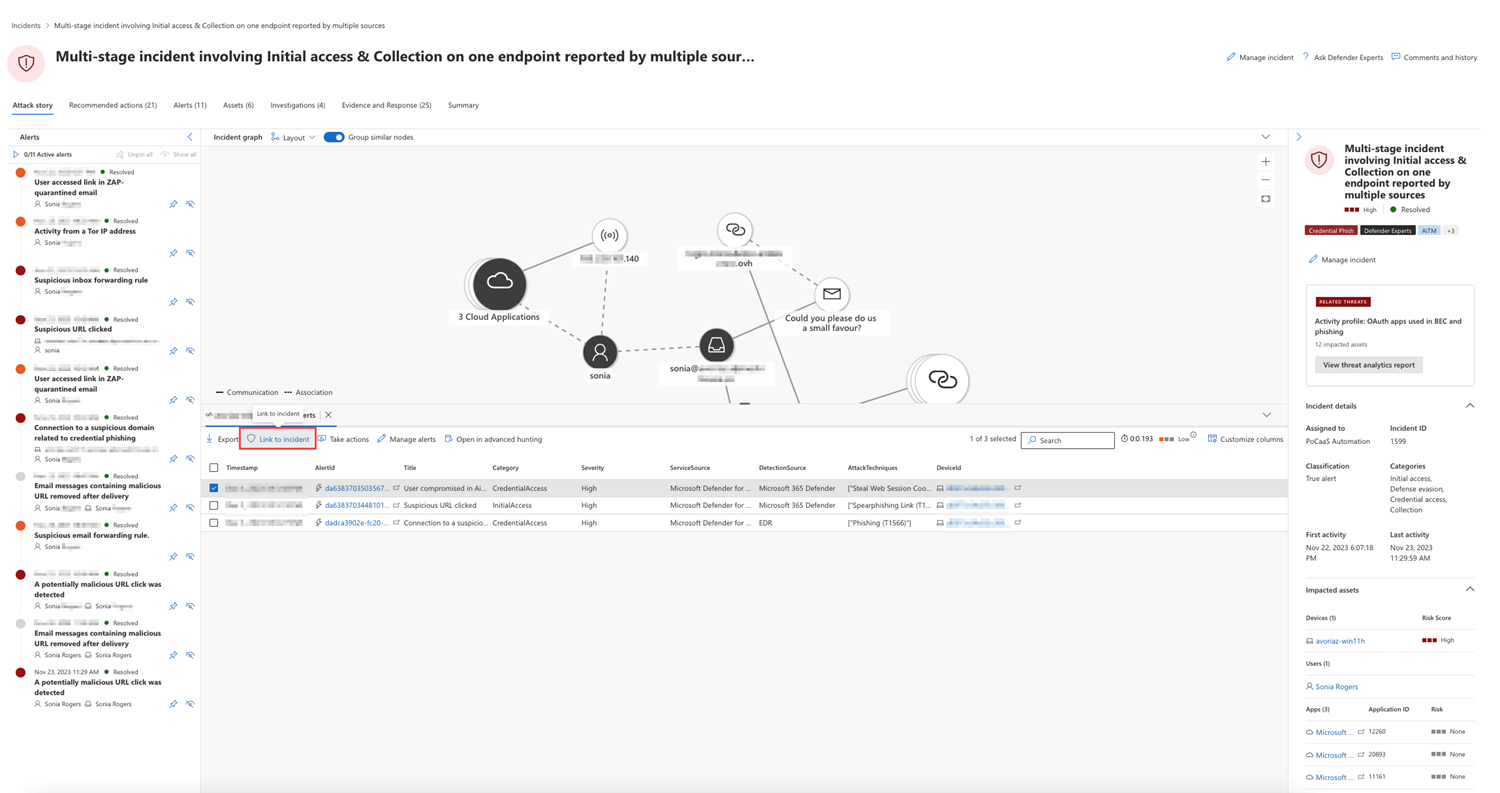

結果のログまたはアラートをインシデントにリンクするには、結果を選択し、[ インシデントにリンク] を選択します。

インシデントまたは関連するアラートが設定した分析ルールの結果である場合は、[ クエリの実行 ] を選択して、他の関連する結果を表示することもできます。

概要

[ 概要 ] ページを使用してインシデントの相対的な重要性を評価し、関連するアラートと影響を受けるエンティティにすばやくアクセスします。 [概要] ページでは、インシデントに関して注目すべき上位の点をスナップショット一目で確認できます。

情報は、これらのセクションで整理されています。

| Section | 説明 |

|---|---|

| アラートとカテゴリ | キル チェーンに対して攻撃がどのように進行したかを視覚的および数値的に表示します。 他の Microsoft セキュリティ製品と同様に、Microsoft Defender XDRは MITRE ATT&CK™ フレームワークに合わせて調整されます。 アラートタイムラインには、アラートが発生した時系列の順序と、それぞれの状態と名前が表示されます。 |

| 範囲 | 影響を受けたデバイス、ユーザー、メールボックスの数を表示し、リスク レベルと調査の優先順位の順にエンティティを一覧表示します。 |

| 証拠 | インシデントの影響を受けるエンティティの数を表示します。 |

| インシデント情報 | タグ、状態、重大度など、インシデントのプロパティを表示します。 |

アラート

[ アラート ] タブでは、インシデントに関連するアラートとその他の情報 (次のようなアラート) のアラート キューを表示できます。

- 重要度。

- アラートに関与したエンティティ。

- アラートのソース (Microsoft Defender for Identity、Microsoft Defender for Endpoint、Microsoft Defender for Office 365、Defender for Cloud Apps、およびアプリ ガバナンス アドオン)。

- 彼らが一緒にリンクされた理由。

次に例を示します。

既定では、アラートは時系列に並べ替えられます。これにより、時間の経過に伴う攻撃の再生方法を確認できます。 インシデント内でアラートを選択すると、Microsoft Defender XDRはインシデント全体のコンテキストに固有のアラート情報を表示します。

アラートのイベントを確認できます。その他のトリガーされたアラートによって現在のアラートが発生し、影響を受けるすべてのエンティティとアクティビティ (デバイス、ファイル、ユーザー、メールボックスなど) が攻撃に関連します。

次に例を示します。

アラートの調査でアラート キューとアラート ページを使用 する方法について説明します。

資産

新しい [アセット] タブを使用して、すべての資産を 1 か所で簡単に表示 および 管理できます。この統合ビューには、デバイス、ユーザー、メールボックス、アプリが含まれます。

[資産] タブには、その名前の横に資産の合計数が表示されます。 [資産] タブを選択すると、そのカテゴリ内の資産の数を含むさまざまなカテゴリの一覧が表示されます。

デバイス

[ デバイス] ビューには、インシデントに関連するすべてのデバイスが一覧表示されます。 次に例を示します。

一覧からデバイスを選択すると、選択したデバイスを管理できるバーが開きます。 すばやくエクスポートしたり、タグを管理したり、自動調査を開始したりできます。

デバイスのチェックマークを選択すると、デバイス、ディレクトリ データ、アクティブなアラート、ログオンしているユーザーの詳細を表示できます。 デバイスの名前を選択して、Defender for Endpoint デバイス インベントリにデバイスの詳細を表示します。 次に例を示します。

デバイス ページから、すべてのアラート、タイムライン、セキュリティに関する推奨事項など、デバイスに関する追加情報を収集できます。 たとえば、[タイムライン] タブから、デバイスタイムラインをスクロールし、発生したアラートに散在する、コンピューターで観察されたすべてのイベントと動作を時系列で表示できます。 例を次に示します

ヒント

デバイス ページでオンデマンド スキャンを実行できます。 Microsoft Defender ポータルで、[エンドポイント] > [デバイス インベントリ] を選択します。 アラートがあるデバイスを選択し、ウイルス対策スキャンを実行します。 ウイルス対策スキャンなどのアクションは追跡され、[ デバイス インベントリ ] ページに表示されます。 詳細については、「デバイスでMicrosoft Defenderウイルス対策スキャンを実行する」を参照してください。

ユーザー

[ ユーザー ] ビューには、インシデントの一部またはインシデントに関連していると特定されたすべてのユーザーが一覧表示されます。 次に例を示します。

ユーザーのチェックマークを選択すると、ユーザー アカウントの脅威、公開、連絡先情報の詳細を表示できます。 ユーザー名を選択すると、追加のユーザー アカウントの詳細が表示されます。

ユーザーを調査する際に、追加のユーザー情報を表示し、インシデントのユーザーを管理する方法について説明 します。

メールボックス

[メールボックス] ビューには、インシデントの一部またはインシデントに関連していると特定されたすべてのメールボックスが一覧表示されます。 次に例を示します。

メールボックスのチェック マークを選択すると、アクティブなアラートの一覧を表示できます。 メールボックス名を選択すると、Defender for Office 365の [エクスプローラー] ページに追加のメールボックスの詳細が表示されます。

アプリ

[アプリ] ビューには、インシデントの一部またはインシデントに関連すると特定されたすべてのアプリが一覧表示されます。 次に例を示します。

アプリのチェックマークを選択して、アクティブなアラートの一覧を表示できます。 アプリ名を選択すると、Defender for Cloud Appsの [エクスプローラー] ページに追加の詳細が表示されます。

調査

[ 調査 ] タブには、このインシデントのアラートによってトリガーされたすべての 自動調査 が一覧表示されます。 自動調査では、Defender for Endpoint とDefender for Office 365で実行するように自動調査を構成した方法に応じて、修復アクションが実行されるか、アナリストによるアクションの承認が待機されます。

調査と修復の状態に関する詳細については、調査を選択してその詳細ページに移動します。 調査の一環として承認待ちのアクションがある場合は、[ 保留中のアクション履歴 ] タブに表示されます。インシデント修復の一環としてアクションを実行します。

次を示す [調査グラフ ] タブもあります。

- organizationの影響を受ける資産へのアラートの接続。

- どのエンティティがどのアラートに関連し、それらが攻撃のストーリーの一部であるかを示します。

- インシデントのアラート。

調査グラフは、攻撃の一部であるさまざまな疑わしいエンティティを、ユーザー、デバイス、メールボックスなどの関連資産と接続することで、攻撃の完全な範囲をすばやく理解するのに役立ちます。

詳細については、「Microsoft Defender XDRでの自動調査と対応」を参照してください。

証拠と対応

[ 証拠と応答 ] タブには、インシデント内のアラートでサポートされているすべてのイベントと疑わしいエンティティが表示されます。 次に例を示します。

Microsoft Defender XDRは、アラート内のすべてのインシデントでサポートされているイベントと疑わしいエンティティを自動的に調査し、重要なメール、ファイル、プロセス、サービス、IP アドレスなどに関する情報を提供します。 これにより、インシデント内の潜在的な脅威をすばやく検出してブロックできます。

分析された各エンティティは、判定 (悪意のある、疑わしい、クリーン) と修復状態でマークされます。 これは、インシデント全体の修復状態と、次に実行できる手順を理解するのに役立ちます。

修復アクションの承認または拒否

修復状態が [承認待ち] のインシデントの場合は、インシデント内から修復アクションを承認または拒否できます。

- ナビゲーション ウィンドウで、[インシデント & アラート>Incidents] に移動します。

- 自動調査状態の保留中アクションをフィルター処理します (省略可能)。

- インシデント名を選択してサマリー ページを開きます。

- [証拠と応答] タブを選択します。

- リストから項目を選択して、ポップアップ ウィンドウを開きます。

- 情報を確認し、次のいずれかの手順を実行します:

- 保留中のアクションを開始するには、[保留中のアクションの承認] オプションを選択します。

- 保留中のアクションが実行されないようにするには、[保留中のアクションを拒否する] オプションを選択します。

次の手順

必要に応じて:

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。

![Microsoft Defender ポータルのインシデントの [アラート] ウィンドウ](/ja-jp/defender/media/investigate-incidents/incident-alerts.png)

![Microsoft Defender ポータルのインシデントの [資産] ページ](/ja-jp/defender/media/investigate-incidents/incident-assets.png)

![Microsoft Defender ポータルのインシデントの [デバイス] ページ](/ja-jp/defender/media/investigate-incidents/incident-devices2.png)

![Microsoft Defender ポータルの [資産] ページの [デバイス] オプション。](/ja-jp/defender/media/investigate-incidents/incident-devicebar.png)

![Microsoft Defender ポータルの [デバイス] ページのデバイスの詳細。](/ja-jp/defender/media/investigate-incidents/incident-devices-details.png)

![Microsoft Defender ポータルの [ユーザー] ページ。](/ja-jp/defender/media/investigate-incidents/incident-users2.png)

![Microsoft Defender ポータルのインシデントの [メールボックス] ページ。](/ja-jp/defender/media/investigate-incidents/incident-mailboxes2.png)

![Microsoft Defender ポータルのインシデントの [アプリ] ページ。](/ja-jp/defender/media/investigate-incidents/incident-apps.png)

![Microsoft Defender ポータルのインシデントの [調査] ページ](/ja-jp/defender/media/investigate-incidents/incident-investigations.png)

![Microsoft Defender ポータルのインシデントの [証拠と応答] ページ](/ja-jp/defender/media/investigate-incidents/incident-evidence.png)

![Microsoft Defender ポータルのインシデントの [証拠と応答] 管理ウィンドウの [承認]\[拒否] オプション。](/ja-jp/defender/media/defender/m365-defender-approve-reject-action.png)