Microsoft Entra Internet Access をデプロイして構成する

Microsoft Entra Internet Access を社内にデプロイするには、4 つの主要な手順があります。 これら 4 つの手順を完了した後、Windows デバイスにグローバル セキュア アクセス クライアントがインストールされているユーザーは、どこからでも Microsoft リソースに安全にアクセスできます。 条件付きアクセス ポリシーでは、ユーザーが Exchange Online や SharePoint Online などのリソースにアクセスするときに、グローバル セキュア アクセス クライアントまたは構成されたリモート ネットワークを使用する必要があります。

手順

| 手順 | 説明 |

|---|---|

| 1. Microsoft トラフィック転送プロファイルを有効にします。 | Microsoft プロファイルを有効にすると、Microsoft Entra Internet Access は、Exchange Online や SharePoint Online などの Microsoft サービスに送信されるトラフィックを取得する。 |

| 2. エンドユーザー デバイスにグローバル セキュア アクセス クライアントをインストールします。 | クライアント アプリをダウンロードしてインストールし、クライアントからのアクセスを取り込んで制御します。 |

| 3. テナント制限を有効にします。 | 許可またはブロックするテナント/組織を構成する |

| 4. 強化されたグローバル セキュア アクセス シグナリングと条件付きアクセスを有効にします。 | 条件付きアクセスとグローバル セキュア アクセスを使用して攻撃を阻止します。 |

Microsoft トラフィック転送プロファイルを有効にする

- グローバル セキュア アクセス管理者として Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス] > [接続] > [トラフィック転送] に移動します。

- Microsoft トラフィック プロファイルを有効にします。

Microsoft トラフィック転送を有効にし、Microsoft Entra で次の構成を作成します。

| 構成のセットアップ | 説明 |

|---|---|

| ポリシー (ネットワーク ルーティング) | 1. Exchange Online、2. SharePoint Online と OneDrive for Business、3. Entra ID と MSGraph - これらは、完全修飾ドメイン名または IP サブネットを使用してネットワーク トラフィックを管理します。 |

| 条件付きアクセス ポリシー | リンクされた条件付きアクセス ポリシー - Microsoft サービスへのすべてのトラフィックを取り込み、条件が満たされている場合は前に定義したネットワーク ポリシーにルーティングします。 |

| ユーザーとグループ | このトラフィック転送が適用される特定のユーザーまたはグループを指定します。 |

詳細については、「 Microsoft トラフィック転送を有効にして管理する」を参照してください。

Windows (または Android) 用のグローバル セキュア アクセス クライアントをデプロイする

クライアントは迅速かつ簡単にインストールできます。 Microsoft Intune などのモバイル デバイス管理ツールを使用してデプロイすることも、各デバイスに手動でインストールすることもできます。 Microsoft Entra 管理センターからクライアントをダウンロードし、選択したデプロイ方法を使用する必要があります。

クライアントをダウンロードする

- グローバル セキュア アクセス管理者として Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス] > [接続] > [クライアント ダウンロード] に移動します。

- [クライアントのダウンロード] を選択します。

クライアントをインストールする

- グローバル セキュア アクセス クライアント セットアップ ファイルをクライアント コンピューターにコピーします。

- GlobalSecureAccessClient.exeセットアップ ファイルを実行します。 ソフトウェア ライセンス条項に同意します。

- クライアントがインストールされ、ユーザーは Microsoft Entra 資格情報を使用してサインインするように求められます。

- ユーザーがサインインすると、接続アイコンが緑色に変わります。 接続アイコンをダブルクリックすると、接続状態を示すクライアント情報を含む通知が開きます。

代わりに、Android 上の Microsoft Intune または Microsoft Defender for Endpoint を使用して Android クライアントをインストールできます。 プロセスは似ていますが、Android ストアからクライアント アプリを取得します。

テナント制限を構成する

管理者は、テナント制限を使用して、ネットワーク上の外部テナントへのユーザー アクセスを制御します。 テナント間アクセス設定を使用するテナント制限では、テナントレベルの制限が追加され、個々のユーザー、グループ、アプリケーションの制御などの細分性が高くなります。 テナント制限は、ネットワーク プロキシからクラウドベースのポータルにポリシー管理を移動します。 従業員などの内部 ID で、マネージド ネットワーク上の特定の外部テナントにアクセスできるようにします。 内部 ID に関して、許可されていないテナントへのアクセスをブロックします。 請負業者やベンダーなどの外部 ID で、すべての外部テナントにアクセスできないようにします。

テナント制限を設定する

Microsoft Entra 管理センターにセキュリティ管理者以上でサインインします。

[ID] > [External Identities] > [テナント間アクセス設定] に移動し、[組織の設定] を選択します。

[組織の追加] を選択します。

[組織の追加] ウィンドウで、組織の完全なドメイン名 (またはテナント ID) を入力します。

検索結果で組織を選んでから、[追加] を選択します。

その組織が [組織の設定] の一覧に表示されます。 この時点で、この組織のすべてのアクセス設定は既定の設定から継承されます。 この組織の設定を変更するには、[受信アクセス] または [送信アクセス] 列の下にある [既定値から継承] リンクを選択します。

組織の設定を変更します。

グローバル セキュア アクセスを有効にする

テナント制限ポリシーを作成したら、グローバル セキュア アクセスを利用して、テナント制限のタグ付けを適用できます。 グローバル セキュア アクセス管理者とセキュリティ管理者の両方のロールを持つ管理者は、以下の手順を行って、グローバル セキュア アクセスでの適用を有効にする必要があります。

- グローバル セキュア アクセス管理者として Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス] > [グローバル設定] > [セッション管理] > [テナント制限] を参照します。

- [タグ付けを有効にする] トグルを選択して、ネットワークにテナント制限を適用します。

- [保存] を選択します。

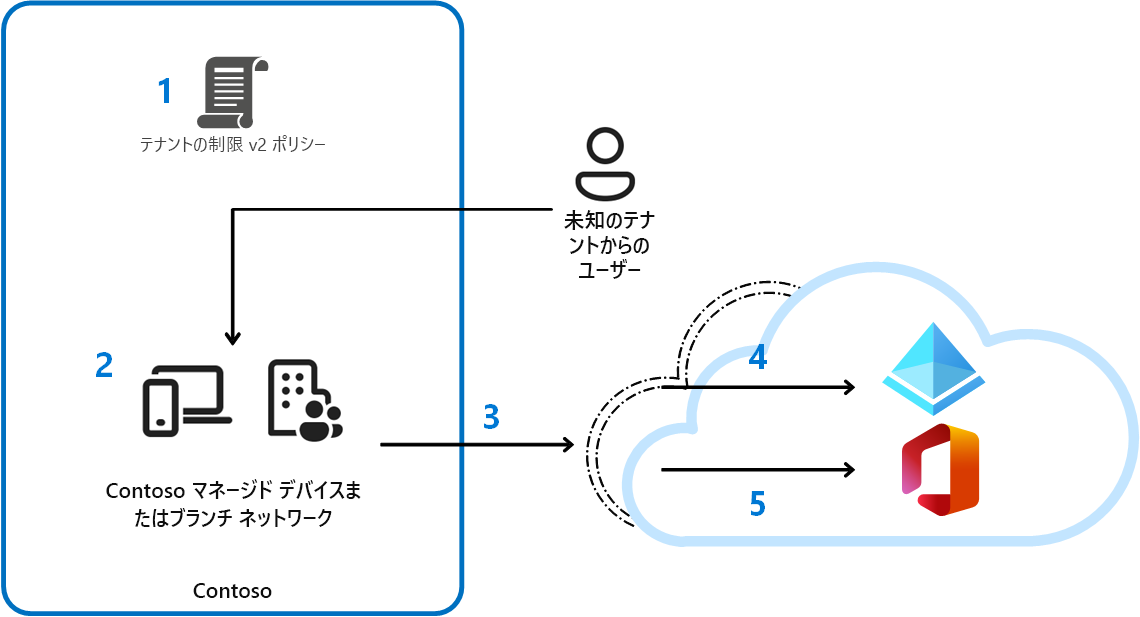

しくみ

| 手順 | 説明 |

|---|---|

| 1. | Contoso は、テナント間アクセス設定で テナント制限 v2 ポリシーを構成して、すべての外部アカウントと外部アプリをブロックします。 Contoso は、グローバル セキュア アクセスのユニバーサル テナント制限を使用してポリシーを適用します。 |

| 2. | Contoso が管理するデバイスを持つユーザーは、承認されていない外部 ID を使用して Microsoft Entra 統合アプリにアクセスしようとします。 |

| 3. | 認証プレーン保護: Contoso のポリシーを使用した Microsoft Entra ID では、承認されていない外部アカウントが外部テナントにアクセスするのをブロックします。 |

| 4. | データ プレーン保護: Contoso のネットワークの外部で取得した認証応答トークンをコピーしてデバイスに貼り付けることで、ユーザーが承認されていない外部アプリケーションに再度アクセスしようとすると、ユーザーはブロックされます。 トークンの不一致によって再認証がトリガーされ、アクセスがブロックされます。 SharePoint Online の場合、リソースに匿名でアクセスしようとするとブロックされます。 |

強化されたグローバル セキュア アクセス シグナリングと条件付きアクセスを有効にする

条件付きアクセスをグローバル セキュア アクセスと共に使用する組織は、Microsoft アプリ、SaaS アプリ、プライベート基幹業務 (LoB) アプリへの悪意のあるアクセスを防ぐことができます。 多層防御を提供するように複数の条件を構成できます。 これらの条件には、ユーザー ID やトークンの盗難に対する保護を提供するために、デバイスのコンプライアンスや場所などが含まれる場合があります。 グローバル セキュア アクセスには、条件付きアクセス内の準拠ネットワークの概念が導入されています。 この準拠ネットワーク チェックにより、ユーザーは検証済みのネットワーク接続から確実に接続できます。

構成されたリモート ネットワークの背後にあるデバイスまたはユーザーにインストールされたグローバル セキュア アクセス クライアントを使用すると、管理者は、高度な条件付きアクセス制御を使って、準拠ネットワークの背後にあるリソースをセキュリティで保護できます。 この準拠ネットワーク機能により、管理者は、組織のすべての場所の IP アドレスの一覧を維持しなくても、管理と保守が容易になります。 管理者は、セキュリティを確保するために組織の VPN エグレス ポイントを介してトラフィックをプッシュする必要はありません。 現在、SharePoint Online では、準拠ネットワーク機能を使用した継続的アクセス評価 (CAE) がサポートされています。 CAE を使用すると、トークンの盗難リプレイ保護を使って多層防御を適用できます。

グローバル セキュア アクセス シグナリングを有効にする

グローバル セキュア アクセス管理者として Microsoft Entra 管理センターにサインインします。

[グローバル セキュリティで保護されたアクセス] > [セッション管理] > [アダプティブ アクセス > グローバル設定] を参照します。

条件付きアクセスでグローバル セキュア アクセス シグナリングを有効にするトグルを選択します。

[保護] > [条件付きアクセス] > [名前付きの場所] に移動します。

場所の種類が [ネットワーク アクセス] の [すべての準拠ネットワークの場所] という場所があることを確認します。 必要に応じて、組織はこの場所を信頼済みとしてマークできます。

ネットワークの条件付きアクセス ポリシーを作成する

- Microsoft Entra 管理センターに、少なくとも条件付きアクセス管理者としてサインインします。

- [保護] > [条件付きアクセス] に移動します。

- [新しいポリシーの作成] を選択します。

- ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

- [割り当て] で、[ユーザーまたはワークロード ID] を選択します。

- [対象] で [すべてのユーザー] を選択します。

- [対象外] で [ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- [ターゲット リソース] > [含める] を確認し、[アプリの選択] を選択します。

- Office 365 Exchange Online、Office 365 SharePoint Online、任意の SaaS アプリ、またはそのうちのいくつかを選択します。

- アプリ ピッカーの特定の Office 365 クラウド アプリでは現在サポートされていないため、このクラウド アプリを選択しないでください。

- [条件] > [場所] を確認します。

- [構成] を [はい] に設定します。

- [対象] で、[任意の場所] を選択します。

- [対象外] で、[選択された場所] を選択します。

- [すべての準拠ネットワークの場所] を選択します。

- [選択] を選びます。

- アクセス制御を調べます。

- [許可] で、[アクセスのブロック] を選択し、[選択] を選びます。

- 設定を確認し、[ポリシーを有効にする] を [オン] に設定します。

- [作成] ボタンを選択して作成し、ポリシーを有効にします。