ポイント対サイト VPN 接続を使用してデバイスをネットワークに接続する

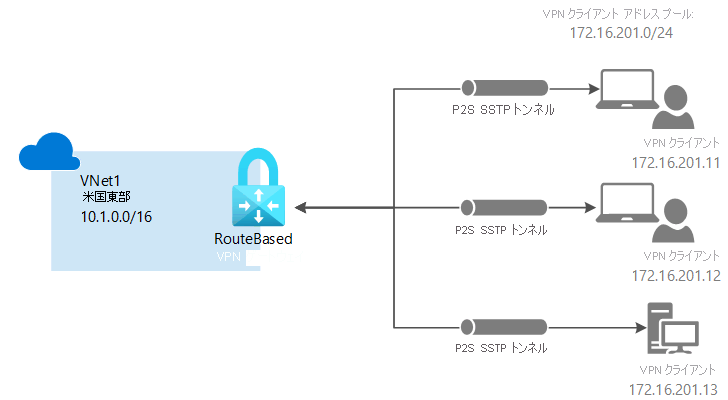

ポイント対サイト (P2S) VPN ゲートウェイ接続を使用すると、個々のクライアント コンピューターから仮想ネットワークへのセキュリティで保護された接続を作成できます。

P2S 接続は、クライアント コンピューターから接続を開始することによって確立されます。 このソリューションは、在宅勤務者が自宅や会議室など、遠隔地から Azure VNet に接続する場合に便利です。 P2S VPN は、VNet への接続を必要とするクライアントが数台である場合に、S2S VPN の代わりに使用するソリューションとしても便利です。

ポイント対サイト プロトコル

ポイント対サイト VPN では、次のいずれかのプロトコルを使用できます。

- SSL/TLS ベースの VPN プロトコルである OpenVPN® プロトコル。 ほとんどのファイアウォールは、TLS で使用されるアウトバウンド TCP ポート 443 を開いているため、TLS VPN ソリューションはファイアウォールを通過できます。 OpenVPN は、Android、iOS (バージョン 11.0 以上)、Windows、Linux、および Mac デバイス (macOS バージョン 10.13 以上) から接続する際に使用できます。

- Secure Socket トンネリング プロトコル (SSTP)。これは、TLS ベースの独自の VPN プロトコルです。 ほとんどのファイアウォールは、TLS で使用されるアウトバウンド TCP ポート 443 を開いているため、TLS VPN ソリューションはファイアウォールを通過できます。 SSTP は、Windows デバイスでのみサポートされます。 Azure では、SSTP を備えたすべてのバージョンの Windows (Windows 7 以降) がサポートされています。

- IKEv2 VPN。これは、標準ベースの IPsec VPN ソリューションです。 IKEv2 VPN は、Mac デバイス (macOS バージョン 10.11 以上) から接続する際に使用できます。

ポイント対サイト認証方法

Azure が P2S VPN 接続を受け入れる前に、ユーザーを認証する必要があります。 最も一般的な認証方法は、Entra ID 認証とオンプレミス Active Directory Domain Services 認証の 2 つです。

ネイティブ Microsoft Entra ID 認証を使用して認証する

ネイティブ認証では、ユーザーは Microsoft Entra ID 資格情報を使用して Azure に接続できます。 ネイティブ認証は、OpenVPN プロトコルと Windows でのみサポートされており、Azure VPN クライアントを使用する必要があります。 この認証では、VPN の条件付きアクセスと多要素認証 (MFA) 機能を使用できます。

Active Directory Domain Services を使用して認証する

この認証は、一般的なオプションであるといえます。ユーザーは組織のドメイン資格情報を使用して Azure に接続できるためです。 これには、サーバーと統合する RADIUS サーバーが必要です。 また、組織は既存の RADIUS デプロイを利用することもできます。

RADIUS サーバーは、オンプレミスまたは Azure VNet にデプロイされます。 認証中に、Azure VPN Gateway は、RADIUS サーバーと接続デバイスの間で認証メッセージがやり取りされます。 そのため、Gateway は RADIUS サーバーと通信できる必要があります。 RADIUS サーバーがオンプレミスに存在する場合、アクセスのために、Azure からオンプレミス サイトへの VPN サイト間接続が必要になります。