演習 - インシデントを調査する

あなたは Contoso のセキュリティ エンジニアであり、Contoso Azure サブスクリプションからの仮想マシン (VM) の削除を分析し、今後同様のアクティビティが発生した場合にアラートを受け取る必要があります。 あなたは、既存の VM をだれかが削除したときにインシデントを作成するための分析ルールを実装することにします。 その後、インシデントを調査して詳細を特定し、終わったらインシデントを終了できます。

この演習では、VM の削除時を検出する Microsoft Sentinel 分析ルールを作成します。 次に、このモジュールの最初に作成した VM を削除し、ルールによって作成されたインシデントを調査して解決します。

この演習を完了するには、モジュールの最初のセットアップ演習を完了し、Azure アクティビティ コネクタに "接続済み" の状態が表示されていることを確認します。

ウィザードから分析ルールを作成する

Contoso Azure サブスクリプション内の VM が削除されたときにインシデントを作成する分析ルールを作成します。

- Azure portal で、Microsoft Sentinel を検索して選び、作成した Microsoft Sentinel ワークスペースを選びます。

- Microsoft Sentinel ページの左側のメニューで、[構成] の下にある [分析] を選びます。

- [分析] ページで、[作成]>[スケジュール済みクエリ ルール] を選びます。

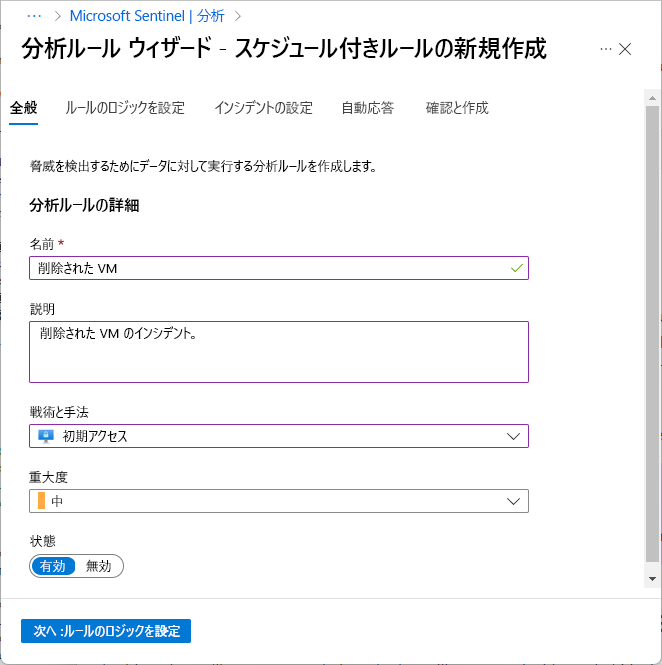

[全般] タブ

ウィザードの [全般] タブで、次の情報を指定します。

- 名前: 「Deleted VMs」(削除された VM) と入力します。

- 説明: ルールの内容を他のユーザーが理解できるように説明を入力します。

- Tactics and techniques (戦術と手法): [Initial Access] (初期アクセス) を選びます。

- 重大度:[中] を選択します。

- 状態: [有効にする] を選びます。

ルール ロジックを設定 を選択します。

[ルールのロジックを設定] タブ

[ルールのロジックを設定] タブの [ルール クエリ] セクションに次のクエリを入力します。

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddress下にスクロールして、次の構成オプションを表示または設定します。

- [Entity mapping] (エンティティ マッピング) セクションを展開して、クエリ ルールの一部として返すエンティティを定義します。これは詳細な分析に使用できます。 この演習では、既定値を使います。

- [クエリのスケジュール設定] セクションで、クエリを実行する頻度と、どれだけさかのぼって履歴に表示するかを構成します。 [クエリの実行間隔] を [5 分] に設定します。

- [アラートのしきい値] セクションでは、ルールに対して陽性の結果が何回返されたらアラートが生成されるかを指定できます。 既定値の [is greater than 0] (0 より大きい) を使います。

- [イベント グループ化] セクションで、既定の選択である [すべてのイベントを単一のアラートにグループ化する] をそのまま使用します。

- [抑制] セクションの [Stop running the query after the alert is generated] (アラート生成後にクエリの実行を停止する) は、既定値の [オフ] のままにします。

- [結果のシミュレーション] セクションで [Test with current data] (現在のデータでテスト) を選び、結果を確認します。

[Next: Incident settings] (次へ: インシデントの設定) を選びます。

[インシデントの設定] タブ

- [インシデントの設定] タブで、[この分析ルールによってトリガーされるアラートからインシデントを作成する] が [有効] に設定されていることを確認します。

- [アラートのグループ化] セクションで [有効] を選択して、関連するアラートをインシデントにグループ化します。 [すべてのエンティティが一致した場合にアラートを 1 つのインシデントにグループ化する (推奨)] が選択されていることを確認します。

- [Reopen closed matching incidents] (終了した一致するインシデントを再度開く) が [無効] であることを確認します。

- [Next: Automated response] (次へ: 自動応答) を選びます。

確認と作成

- 確認\) をクリックします。

- [確認および作成] タブで検証に問題がなければ、[作成] を選びます。

VM を削除する

ルールの検出とインシデントの作成をテストするために、セットアップ時に作成した VM を削除します。

- Azure portal で、[仮想マシン] を検索して選択します。

- [仮想マシン] ページで simple-vm の横のチェックボックスをオンにして、ツール バーから [削除] を選びます。

- [リソースの削除] ペインの [削除を確認するために、'delete' を入力してください] フィールドに「delete」と入力し、[削除] を選びます。

- 再度 [Delete] を選択します。

この操作が完了するまで数分待ってから、次の手順に進んでください。

インシデントを調査する

この手順では、VM を削除したときに Microsoft Sentinel によって作成されたインシデントを調査します。 インシデントが Microsoft Sentinel に表示されるまでに最長 30 分かかる場合があります。

- Azure portal で、Microsoft Sentinel を検索して選び、Microsoft Sentinel ワークスペースを選びます。

- Microsoft Sentinel ページで、左側のナビゲーションにある[脅威の管理] の下の [インシデント] を選びます。

- [インシデント] ページで、Deleted VMs というタイトルのインシデントを選択します。

- 右側の [Deleted VMs] (削除された VM) 詳細ウィンドウで、[所有者]、[状態]、[重大度] などのインシデントの詳細を確認します。 次の更新を適用します。

- [所有者]>[Assign to me](自分へ割り当て)>[適用] を選択します。

- [状態]>[アクティブ]>[適用] を選択します。

- [View full details](完全な詳細を表示) を選択します。

- [インシデント] ページの左ペインにある [証拠] セクションで、[イベント]、[アラート]、[ブックマーク] の合計を確認します。

- ウィンドウの下部にある [調査] を選びます。

- [調査] ページで、調査グラフの以下の項目を選びます。

- ページの中央にある [Deleted VMs] (削除された VM) インシデント項目。インシデントの詳細が表示されます。

- あなたのユーザー アカウントを表すユーザー エンティティ。あなたが VM を削除したことを示します。

- [調査] ページの上部にある [状態]>[解決済み] を選びます。

- [分類の選択] ドロップダウン メニューで、[Benign Positive - suspicious but expected] (無害な陽性 - 疑わしいが想定されたもの) を選びます。

- [コメント] フィールドに「Testing incident creation and resolution steps」と入力し、[適用] を選択します。

- 閉じるアイコンを選んで [調査] と [インシデント] のページを閉じます。

- [インシデント] ページで、[Open incidents] (未解決のインシデント) と [アクティブなインシデント] の値が 0 になっていることを確認します。

これで Microsoft Sentinel 分析ルールを作成し、VM を削除してインシデントを作成し、ルールによって作成されたインシデントを調査して解決することができました。

リソースをクリーンアップする

コストが発生しないように、終わったら、このモジュールで作成した Azure リソースを削除します。 リソースを削除するには、次の手順を完了してください。

- Azure portal で [リソース グループ] を検索します。

- [リソース グループ] ページで azure-sentinel-rg を選びます。

- azure-sentinel-rg ページで、上部のメニュー バーの [リソース グループの削除] を選びます。

- [リソース グループの削除] ページの [Enter resource group name to confirm deletion] (削除を確認するために、リソース グループ名を入力してください) の下に「azure-sentinel-rg」と入力します。

- [削除] を選び、もう一度 [削除] を選びます。