仮想ネットワーク トラフィックのルーティングを実装する

- 12 分

Azure では、Azure 仮想ネットワーク内のサブネットごとにルート テーブルが自動的に作成されます。 ルート テーブルには、既定のシステム ルートと、必要なユーザー定義ルートがあります。

システム 経路

Azure では、システム ルートが自動的に作成され、仮想ネットワークの各サブネットに割り当てられます。 システム ルートを作成または削除することはできませんが、システム ルートをカスタム ルートでオーバーライドすることはできます。 Azure では、サブネットごとに既定のシステム ルートが作成されます。また、Azure の特定の機能を使用するときは、特定のサブネットまたはすべてのサブネットにその他のオプションの既定のルートが追加されます。

既定のシステム ルート

仮想ネットワークが作成されるたびに、Azure は仮想ネットワーク内のサブネットごとに次の既定のシステム ルートを自動的に作成します。 各システム ルートには、アドレス プレフィックスと次ホップの種類が含まれています。

| ソース | アドレス プレフィックス | 次ホップの種類 |

|---|---|---|

| 既定値 | 仮想ネットワークに固有 | 仮想ネットワーク |

| 既定値 | 0.0.0.0/0 | インターネット |

| 既定値 | 10.0.0.0/8 | なし |

| 既定値 | 172.16.0.0/12 | なし |

| 既定値 | 192.168.0.0/16 | なし |

| 既定値 | 100.64.0.0/10 | なし |

ルーティング用語では、ホップは全体のルート上の中継点です。 したがって、ネクスト ホップは、最終的な宛先までの過程でトラフィックが転送される次の通過点です。 ネクスト ホップの種類は、次のように定義されます。

- 仮想ネットワーク: 仮想ネットワークのアドレス空間内のアドレス範囲の間でトラフィックをルーティングします。 Azure によって、仮想ネットワークのアドレス空間に定義された各アドレス範囲に対応するアドレス プレフィックスを含むルートが作成されます。 アドレス範囲ごとに作成されたルートを使用して、サブネット間でトラフィックが自動的にルーティングされます。

- インターネット: アドレス プレフィックスによって指定されたトラフィックをインターネットにルーティングします。 既定のシステム ルートでは、アドレス プレフィックス 0.0.0.0/0 が指定されています。 Azure では、宛先アドレスが Azure サービスものである場合を除き、仮想ネットワーク内のアドレス範囲で指定されていないすべてのアドレスへのトラフィックは、インターネットにルーティングされます。 Azure のサービス宛てのすべてのトラフィックは、インターネットにルーティングされるのではなく、Azure によって、バックボーン ネットワーク経由でサービスに直接ルーティングされます。 アドレス プレフィックスが 0.0.0.0/0 の Azure の既定のシステム ルートは、カスタム ルートでオーバーライドできます。

- なし: 「なし」のネクストホップタイプにルーティングされたトラフィックは、サブネット外にルーティングされずに破棄されます。

オプションのデフォルトシステム経路

ユーザーが有効にした Azure 機能については、Azure によって既定のシステム ルートが追加されます。 機能に応じて、仮想ネットワークの特定のサブネットまたはすべてのサブネットにオプションの既定のルートが追加されます。

| ソース | アドレス プレフィックス | 次ホップの種類 | ルートの追加先となる仮想ネットワークのサブネット |

|---|---|---|---|

| 既定値 | 仮想ネットワークに固有 (例: 10.1.0.0/16 | 仮想ネットワーク ピアリング | 全て |

| 仮想ネットワーク ゲートウェイ | BGP 経由でオンプレミスからアナウンスされるプレフィックス、またはローカル ネットワーク ゲートウェイで設定されたプレフィックス。 | 全て | |

| 既定値 | 複数 | VirtualNetworkServiceエンドポイント | サービス エンドポイントが有効になっているサブネットのみ。 |

- 仮想ネットワーク (VNet) ピアリング: 2 つの仮想ネットワーク間に仮想ネットワーク ピアリングを作成すると、各仮想ネットワークのアドレス空間内のアドレス範囲ごとに、ルートが追加されます。

- 仮想ネットワーク ゲートウェイ: 仮想ネットワークに仮想ネットワーク ゲートウェイを追加すると、ネクスト ホップの種類が仮想ネットワーク ゲートウェイである 1 つ以上のルートが、Azure によって追加されます。 ゲートウェイによってサブネットにルートが追加されるため、ソースは仮想ネットワーク ゲートウェイとして一覧に表示されます。

- VirtualNetworkServiceEndpoint: 特定のサービスへのサービス エンドポイントを有効にすると、Azure によって、そのサービスに対するパブリック IP アドレスがルート テーブルに追加されます。 サービス エンドポイントは、仮想ネットワークの個々のサブネットで有効になるので、サービス エンドポイントが有効になっているサブネットのルート テーブルにのみルートが追加されます。 Azure サービスのパブリック IP アドレスは定期的に変更され、必要に応じて Azure によりルーティング テーブルの更新が管理されます。

ユーザー定義のルート

ユーザー 定義ルート (UDR) を使用して Azure によって作成される既定のルートをオーバーライドできます。 この手法は、2 つのサブネット間のトラフィックがファイアウォール アプライアンスを通過するようにする場合に役立ちます。 これらのカスタム ルートは、Azure の既定のシステム ルートをオーバーライドします。 Azure では、各サブネットに 0 個または 1 個のルート テーブルを関連付けることができます。 ユーザーがルート テーブルを作成してサブネットに関連付けると、Azure によってサブネットに追加された既定のルートは、テーブル内のルートと結合されるか、またはそれによってオーバーライドされます。

ユーザー定義ルートを作成するときは、次のネクストホップの種類を指定できます。

- 仮想アプライアンス: 仮想アプライアンスとは、一般にネットワーク アプリケーション (ファイアウォールなど) が実行されている仮想マシンです。 仮想アプライアンスのホップの種類でルートを作成するときは、次ホップのIPアドレスも指定します。

- [仮想ネットワーク ゲートウェイ] :特定のアドレス プレフィックス宛てのトラフィックを仮想ネットワーク ゲートウェイにルーティングする場合に指定します。 種類が VPN の仮想ネットワーク ゲートウェイを作成する必要があります。

- なし:アドレス プレフィックスへのトラフィックを宛先に転送するのではなく破棄する場合に指定します。

- 仮想ネットワーク:仮想ネットワーク内の既定のルーティングをオーバーライドする場合に指定します。

- インターネット:アドレス プレフィックス宛てのトラフィックをインターネットに明示的にルーティングする場合に指定します。

Azure Route Server を検討する

Azure Route Server を使うと、ネットワーク仮想アプライアンス (NVA) と仮想ネットワークの間の動的ルーティングが簡単になります。 Azure Route Server は高可用性を使用して構成されたフル マネージド サービスです。 Azure Route Server を使用すると、仮想ネットワークでの NVA の構成、管理、デプロイが簡単になります。

- 仮想ネットワーク アドレスが更新されるたびに、NVA のルーティング テーブルを手動で更新する必要がなくなりました。

- NVA が新しいルートをアナウンスしたり、古いルートを取り消したりするたびに、ユーザー定義のルートを手動で更新する必要がなくなりました。

- NVA の複数のインスタンスを Azure Route Server にピアリングすることができます。

- NVA と Azure Route Server 間のインターフェイスは、共通の標準プロトコルに基づいています。 NVA で BGP がサポートされている限り、Azure Route Server とピアリングすることができます。

- Azure Route Server は、新規または既存の仮想ネットワークのいずれかにデプロイできます。

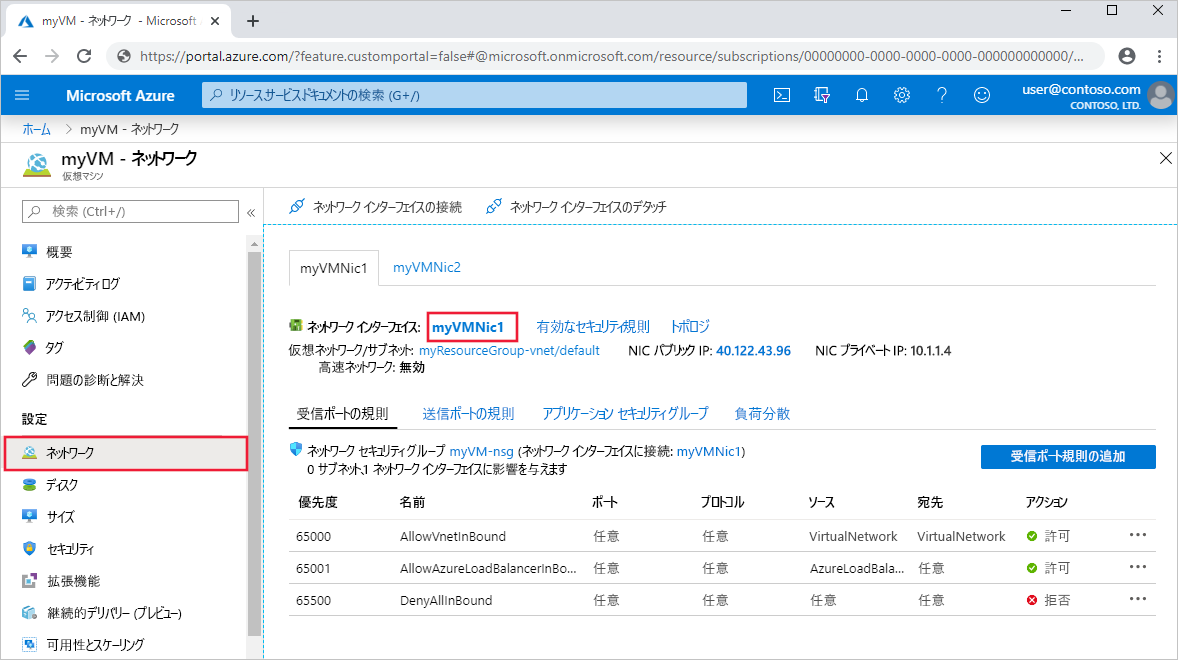

有効なルートを使用したトラブルシューティング

Azure 仮想ネットワーク内の特定の仮想マシン (VM) に接続しようとすると、一貫して失敗するとします。 仮想マシンのネットワーク インターフェイスの有効なルートを表示することで、ルーティングの問題を診断できます。 Azure portal を使用して、各ネットワーク インターフェイスの 有効なルート を表示できます。