データ損失防止

データ損失防止 (DLP) ポリシーは、ユーザーが誤って組織データを漏洩しないための防御柵の役割を果たし、テナント内の情報セキュリティを保護します。 DLP ポリシーを使用して、各環境でどのコネクタを有効にするか、あるいはどのコネクタを組み合わせて使用するかを決定するルールを適用できます。

DLP は、不正なデータ アクセスや Microsoft Power Platform からのデータの漏洩を防止します。 ソリューション アーキテクトが DLP を考慮すべき理由には、次のようなものがあります。

- 組織のポリシーに従って組織内のデータ フローが適正化される。

- 計画に DLP が含まれていない場合、開発したソリューションが正しく機能しない可能性がある。

- 開発および展開が終わった後に DLP を追加すると、ソリューションが破損する可能性がある。

重要なポイント

データ損失防止 (DLP) ポリシーの重要なポイントには、次のようなものが含まれます。

- DLP によって、どのコネクタを組み合わせて使用するかの判断に規則が適用される。

- コネクタはいくつかのグループに分類される。

- コネクタを組み合わせて使用する場合は、アプリやフロー内の同じグループに分類されたコネクタどうしでなくてはならない。

- テナント管理者は、すべての環境に適用するポリシーを定義できる。

- 既定では、テナントに DLP ポリシーは実装されていない。

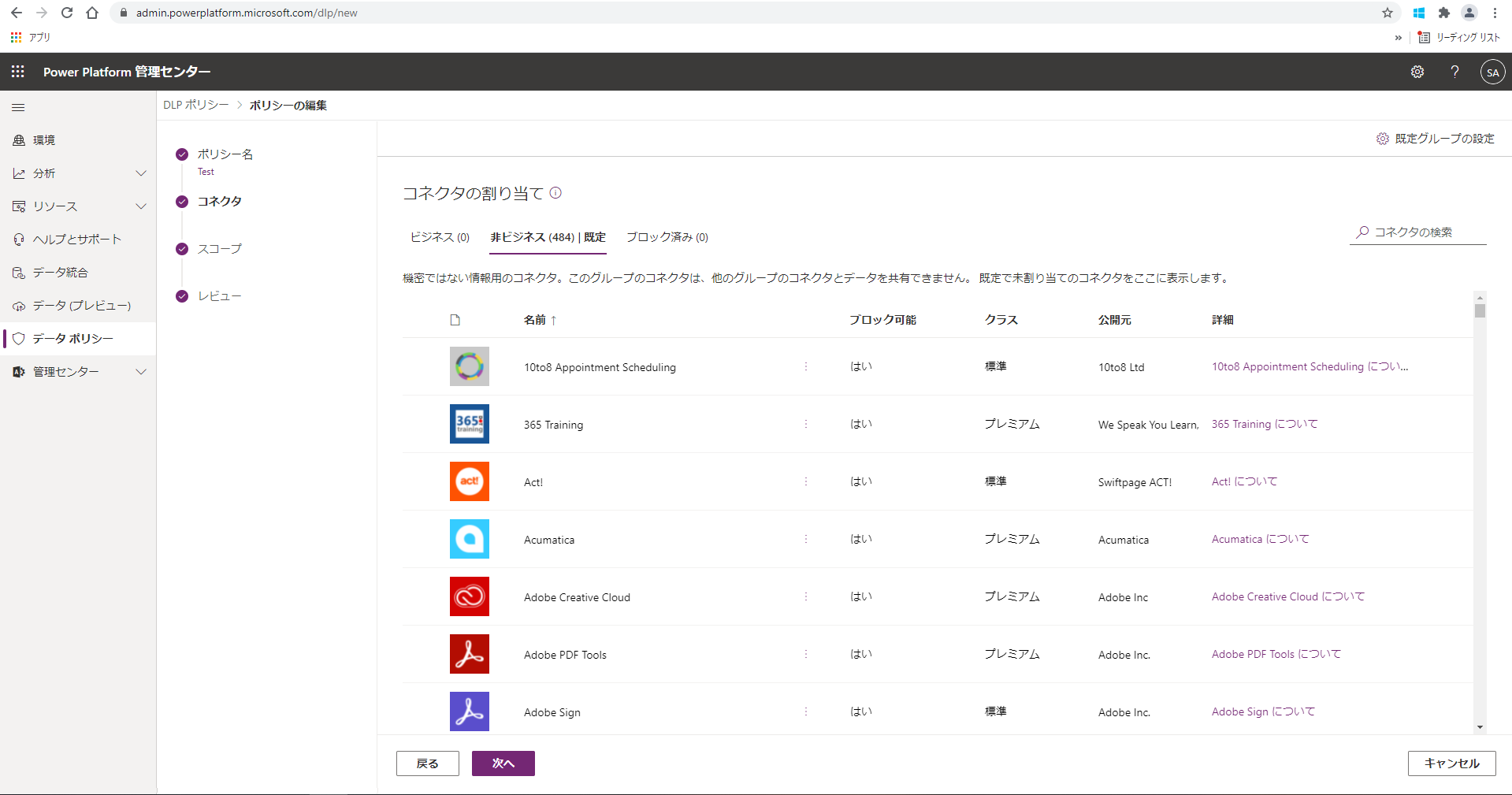

コネクタは、「ビジネス データのみ」、「ビジネス データを許可しない」、または「ブロック」のいずれかに分類されます。 「ビジネス データのみ」のグループに分類されるコネクタは、同じアプリやフローに含まれる「ビジネス データのみのグループ」のコネクタ以外とは一緒に使用できません。 「ビジネス」と「非ビジネス」は単なるラベルであり、特に意味はありません。 コネクタがグループ分けされることが重要であり、グループに付けられた名前はあまり重要ではありません。 ブロックされているコネクタは使用できません。

メモ

Dataverse コネクタをブロックすることはできません。

DLP と環境

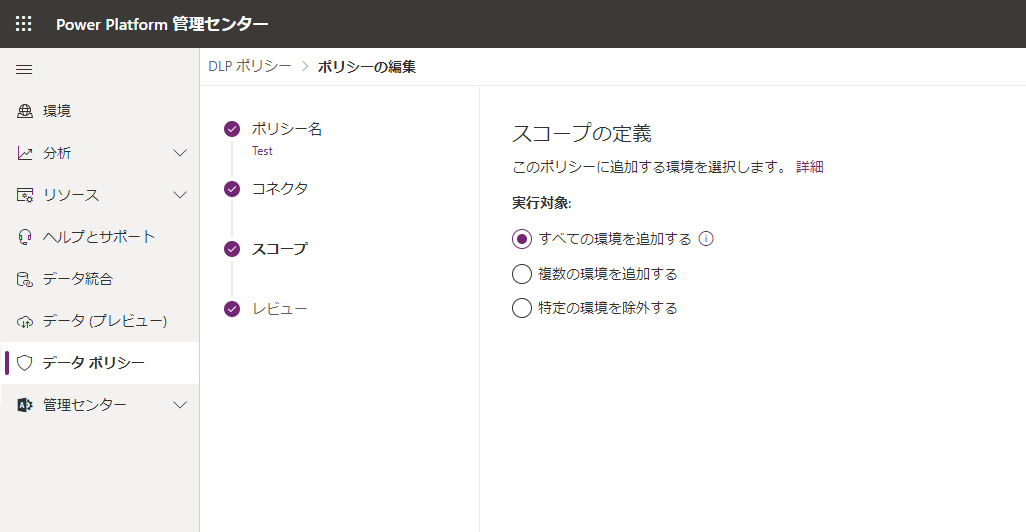

DLP ポリシーのスコープは、テナント レベルおよび環境レベルで定義できます。

1 つの環境に複数の DLP ポリシーを適用することができます。 デザイン時や実行時に、アプリやフローが存在している環境に適用されたすべてのポリシーについて評価が行われ、リソースが DLP ポリシーに準拠しているか、それとも違反しているかが判断されます。 1 つの環境に複数のポリシーが構成されている場合は、最も制限の厳しいポリシーがコネクタの組み合わせに適用されます。

メモ

環境の DLP ポリシーによって、テナント全体の DLP ポリシーがオーバーライドされることはありません。

ソリューション アーキテクトは、ポリシーの数をできるだけ減らして定義し、1 つの環境に複数のポリシーを適用することは、できれば避ける必要があります。

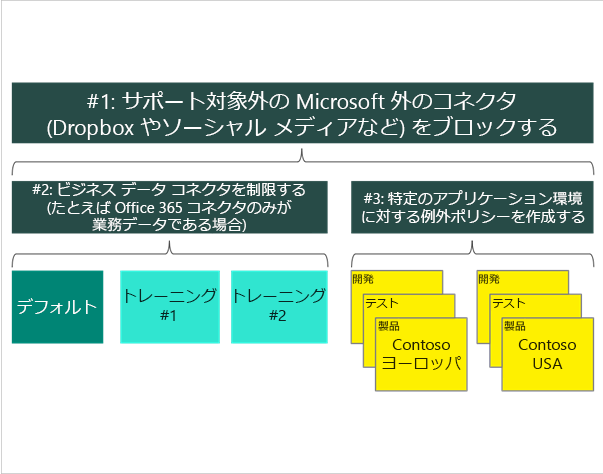

ポリシーを作成する際は、次のアプローチを推奨します。

- すべての環境をカバーするポリシーを作成してください。サポートされない非 Microsoft コネクタをすべてブロックし、Microsoft コネクタを「ビジネス データ」として分類してください。

- 既定の環境 (および他のトレーニング環境) に対してポリシーを作成し、どの Microsoft コネクタを「ビジネス データ」に分類するかを制限してください。

- 前のポリシーから環境を除外するか、他のポリシーを作成して、特定の環境で使用されるコネクタを許可します。

ポリシーの展開

ソリューション アーキテクトは、データ損失防止ポリシーについて次の要素を考慮する必要があります。

- 既定のポリシーを早い段階で定義し、その後で例外を許可するのが望ましい。

- 制限を追加または変更すると、既存のアプリやフローの機能が損なわれる可能性がある。

- 変更が適用されるまで数分かかる場合がある。

- ポリシーをユーザー レベルで適用することはできない。テナントまたは環境レベルで適用する必要がある。

- Microsoft PowerShell や管理者コネクタを使用してポリシーを管理できる。

- 環境内のリソースのユーザーは、適用されるポリシーを確認できる。

既存のテナントに展開する際に、ソリューション アーキテクトは、IT 部門の他のグループと連携し、次の点について考慮する必要があります。

- DLP ポリシーが他のグループによる展開をサポートするよう構成されていることを確認する。

- 変更が承認および実装されるまでに必要なリード タイムを調べる。

- 自分たちができることと、他のグループに依頼すべきことを区別する。

- Microsoft Entra ID のセキュリティ グループを使用して、環境およびリソースへのアクセスを制御する。