Azure Firewall のトラブルシューティング

Azure Firewall アプリケーション ルールのトラブルシューティング

Azure Firewall を使用すると、Azure サブネットから送信ネットワーク アクセスを制御する助けとなります。 Azure Firewall を使用して、次の規則を構成できます。

アプリケーション ルール: サブネットからアクセスできる完全修飾ドメイン名 (FQDN) を定義します。

ネットワーク ルール: 送信元アドレス、プロトコル、宛先ポート、送信先アドレスを定義します。

ハブアンドスポーク モデルは、ファイアウォールが独自の VNet 内にある運用環境のデプロイに推奨されます。 ワークロード サーバーは、1 つ以上のサブネットを含む同じリージョン内のピアリングされた VNet に配置されます。

AzureFirewallSubnet - このサブネットにファイアウォールがあります。

Workload-SN - このサブネットにワークロード サーバーがあります。 このサブネットのネットワーク トラフィックは、ファイアウォールを通過します。

「Azure portal を使用して Azure Firewall をデプロイして構成する」は次の方法を学習する上で役立ちます。

テスト ネットワーク環境を設定する。

ファイアウォールをデプロイする。

既定のルートを作成します。

www.google.com へのアクセスを許可するようにアプリケーション ルールを構成する。

外部 DNS サーバーへのアクセスを許可するようにネットワーク ルールを構成する。

テスト サーバーへのリモート デスクトップ接続を許可するように NAT ルールを構成する。

ファイアウォールをテストする。

Azure Firewall のログとメトリックを監視する

ファイアウォール ログを使用すると、Azure Firewall を監視できます。 また、アクティビティ ログを使用して、Azure Firewall リソースを監査することもできます。 ポータルでパフォーマンス カウンターを表示するには、メトリックを使用します。

ログは、Azure Monitor ログ、Storage、Event Hubs に送信できます。 これらは、Azure Monitor ログで分析することも、Excel と Power BI を使用して分析することもできます。

アクティビティ ログの表示と分析

次のいずれかの方法を使用して、アクティビティ ログのデータを表示および分析できます。

Azure Tools: Azure PowerShell、Azure CLI、Azure REST API、または Microsoft Azure Portal を使用して、アクティビティ ログから情報を取得できます。

Power BI: Power BI 用 Azure アクティビティ ログ コンテンツ パックを使用すると、事前に構成されたダッシュボードでデータを分析できます。ダッシュボードは、そのまま使用することも、カスタマイズすることもできます。

Microsoft Sentinel: Azure Firewall ログを Microsoft Sentinel に接続すると、ブック内でログ データを表示し、それを使用してカスタム アラートを作成し、さらにそれを組み込んで調査を改善することができます。

Azure Firewall の監視機能の詳細については、次のビデオをご覧ください。

ネットワークおよびアプリケーション ルール ログの表示と分析

Microsoft Azure Portal 内の Azure Firewall ブックは、対話型の方法で Azure Firewall のデータ分析を使用できるプラットフォームです。 たとえば、ビジュアル レポートを作成するために、Azure 全体にデプロイされた複数のファイアウォールを結合するといったことです。

アクセス ログとパフォーマンス ログについては、自身のストレージ アカウントに接続して JSON ログ エントリを取得できます。 JSON ファイルをダウンロードした後、それらを CSV に変換し、Excel、Power BI などのデータ視覚化ツールで表示できます。

詳細については、「Azure Firewall ブックを使用してログを監視する」をご覧ください。

Azure Firewall ネットワーク ルールのトラブルシューティング

Azure Firewall では、すべてのトラフィックが既定で拒否されます。 トラフィックを許可するには、ルールを手動で構成する必要があります。 従来の規則か Firewall Policy を使用して、Azure Firewall で NAT 規則、ネットワーク規則、アプリケーション規則を設定できます。

従来の規則を使用した規則の処理

ルール コレクションはルールの種類の優先順位に基づいて処理されます。優先順位は 100 から 65,000 まであり、数字の低い順から高い順に処理されます。 ルール コレクションの名前に使用できるのは、文字、数字、アンダースコア、ピリオド、ハイフンのみです。 先頭は文字または数字、末尾は文字、数字、またはアンダースコアでなければなりません。 名前の最大長は 80 文字です。

必要に応じてルール コレクションをさらに追加するための余地を残すには、最初にルール コレクションの優先順位番号を 100 間隔で配置することをお勧めします (100、200、300 など)。

Firewall Policy を使用した規則の処理

ファイアウォール ポリシーを使用する場合、ルールは、ルール コレクションとルール コレクション グループ内にまとめられます。 Rule Collection Group には 0 個以上の Rule Collection が含まれます。 ルール コレクションの種類には NAT 型、ネットワーク型、またはアプリケーション型があります。 単一の Rule Group に複数の Rule Collection を指定することもできます。 ルール コレクションには 0 個以上のルールを指定できます。 1 つの Rule Collection に属する Rule は、同じ種類 (NAT、Network または Application) である必要があります。

ルールは、ルール コレクション グループとルール コレクションの優先度に基づいて処理されます。 優先度は、100 (最高優先度) から 65,000 (最低優先度) までのいずれかの数字とすることができます。

ファイアウォール ポリシーが親ポリシーから継承された場合は、子ポリシーの優先度に関わりなく、親ポリシーに属するルール コレクション グループが常に優先されます。

ファイアウォール ポリシーの例を次に示します。

| 名前 | 型 | 優先順位 | ルール | 継承元 |

|---|---|---|---|---|

| BaseRCG1 | ルール コレクション グループ | 200 | 8 | 親ポリシー |

| DNATRC1 | DNAT ルール コレクション | 600 | 7 | 親ポリシー |

| DNATRC3 | DNAT ルール コレクション | 600 | 7 | 親ポリシー |

| NetworkRc1 | ネットワーク ルール コレクション | 800 | 1 | 親ポリシー |

| BaseRCG2 | ルール コレクション グループ | 300 | 3 | 親ポリシー |

| AppRCG2 | アプリケーション ルール コレクション | 1200 | 2 | 親ポリシー |

| NetworkRC2 | ネットワーク ルール コレクション | 1300 | 1 | 親ポリシー |

| ChildRCG1 | ルール コレクション グループ | 300 | 5 | - |

| ChAppRC1 | アプリケーション ルール コレクション | 700 | 3 | - |

| ChNetRC1 | ネットワーク ルール コレクション | 900 | 2 | - |

| ChildRCG2 | ルール コレクション グループ | 650 | 9 | - |

| ChNetRC2 | ネットワーク ルール コレクション | 1100 | 2 | - |

| ChAppRC2 | アプリケーション ルール コレクション | 2000 | 7 | - |

| ChDNATRC3 | DNAT ルール コレクション | 3000 | 2 | - |

規則の処理は次の順序で行います: DNATRC1、DNATRC3、ChDNATRC3、NetworkRC1、NetworkRC2、ChNetRC1、ChNetRC2、AppRC2、ChAppRC1、ChAppRC2。

ファイアウォール ポリシー ルール セットの詳細については、「Azure Firewall ポリシー ルール セット」を参照してください。

Note

アプリケーション ルールは常にネットワーク ルールより後で処理され、ネットワーク規則は常に DNAT ルールより後で処理されます。これは、ルール コレクション グループやルール コレクションの優先度およびポリシー継承とは関係ありません。

脅威インテリジェンスベースのフィルター処理を有効にした場合は、それらのルールの優先順位が最も高くなり、常に最初に処理されます。 詳細については、「Azure Firewall の脅威インテリジェンスベースのフィルター処理」を参照してください。

IDPS

IDPS がアラート モードに構成されている場合は、受信フローと送信フローのシグネチャが一致すると IDPS でアラートが生成されます。 IDPS シグネチャへの一致が見付かった場合、ファイアウォールのログに警告を記録します。 ただし、アプリケーション/ネットワーク ルールによって拒否/許可されるトラフィックに対して生成された別のログ エントリが存在する可能性があります。 これは、IDPS エンジンがルール処理エンジンと並行して動作するためです。

Azure Firewall インフラストラクチャ ルールのトラブルシューティング

Azure Firewall には、インフラストラクチャの完全修飾ドメイン名 (FQDN) の組み込みルール コレクションが既定で用意されています。 プラットフォーム固有の FQDN を他の目的に使用することはできません。

組み込みのルール コレクションは次のサービスで構成されます。

ストレージのプラットフォーム イメージ リポジトリ (PIR) への Compute アクセス。

マネージド ディスク状態ストレージ アクセス。

Azure Diagnostics とログ記録 (MDS)。

オーバーライド

オーバーライド機能を使用すると、すべてを拒否するアプリケーション ルール コレクションを作成できます。これは最後に処理されます。 これにより、組み込みのインフラストラクチャ ルール コレクションがオーバーライドされ、常にその前に処理されます。 インフラストラクチャ ルール コレクションに含まれていないものは既定で拒否されます。

Azure Firewall ネットワーク アドレス変換 (NAT) 規則のトラブルシューティング

ネットワーク ルールでは、ネットワーク レイヤー (L3) とトランスポート レイヤー (L4) に基づいて、受信、送信、および East-West のトラフィックを許可または拒否します。 ネットワーク ルールは、IP アドレス、任意のポート、任意のプロトコルに基づくトラフィック フィルタリングを容易にします。

DNAT を構成すると、NAT ルール コレクションの動作が DNAT に設定されます。 その後、NAT ルール コレクション内の各ルールを使用して、ファイアウォールのパブリック IP アドレスおよびポートをプライベート IP アドレスおよびポートに変換できます。

次のチュートリアル: ポータルを使用し、Azure Firewall DNAT ポリシーで受信インターネット トラフィックをフィルター処理すると、次の方法を学習できます。

テスト ネットワーク環境を設定する。

ファイアウォールをデプロイする。

既定のルートを作成します。

DNAT ルールを構成する。

ファイアウォールをテストする。

Azure Firewall 分散ネットワーク アドレス変換 (DNAT) ルールのトラブルシューティング

Azure Firewall 宛先ネットワーク アドレス変換 (DNAT) では、サブネットで受信するインターネット トラフィックの変換とフィルタ処理を行います。 これは、ファイアウォールのパブリック IP アドレスを介して受信トラフィックを許可または拒否します。 DNAT ルールでは、パブリック IP アドレスをプライベート IP アドレスに変換します。

セキュリティ上の理由から、ネットワークへの DNAT アクセスを許可するために特定のインターネット ソースを追加し、ワイルドカードは使用しないようにすることをお勧めします。

ファイアウォールを含むネットワーク レベルの保護に関する問題のトラブルシューティング

仮想マシン (VM) ネットワークにセキュリティ レイヤーを追加すると、ユーザーとの間で送受信されるフローが保護されます。 ファイアウォール ポリシーを使用して、Azure Firewall がトラフィックのフィルター処理に使用するルール セットを管理できます。

送信接続

ネットワーク ルールとアプリケーション ルール

ネットワーク ルールは、アプリケーション ルールの前に優先順位に従って適用されます。 そのため、ネットワーク ルールとの一致が見付かった場合は、他の規則の処理は行われません。 IDPS では、疑わしいトラフィックを警告したりブロックしたりします。

一致するネットワーク ルールが存在せず、プロトコルが HTTP、HTTPS、または MSSQL の場合は、優先順位に従い、パケットがアプリケーション ルールによって評価されます。

HTTP の場合は、Azure Firewall で、ホスト ヘッダーに従ってアプリケーション ルールへの一致が調べられます。 HTTPS については、Azure Firewall で Application 規則への一致を調べるとき、SNI のみを使用します。

HTTP、および TLS インスペクション機能を備えた HTTPS の場合、ファイアウォールでは、パケットの宛先 IP アドレスではなく、ホスト ヘッダーから DNS で解決された IP アドレスが使用されます。 ファイアウォールがホスト ヘッダーのポート番号を取得しない場合は、標準ポート 80 であると見なされます。 実際の TCP ポートとホスト ヘッダーのポートが一致しない場合、そのトラフィックは遮断されます。 ファイアウォールで有効にしてある場合、Azure DNS またはカスタム DNS で DNS 解決を行います。

受信接続

DNAT ルールとネットワーク ルール

受信インターネット接続は、宛先ネットワーク アドレス変換 (DNAT) を構成して有効にします。 NAT 規則は、ネットワーク ルールよりも優先的に適用されます。

一致が見つかると、変換されたトラフィックを許可する対応ネットワーク ルールが追加されます。

受信接続にはアプリケーション ルールが適用されないため、受信 HTTP/S トラフィックをフィルター処理するには Web Application Firewall (WAF) を使用する必要があります。

一部のルールの組み合わせの結果を表示するには、「Azure Firewall のルール処理ロジック」を参照してください。

Azure Firewall Manager の構成ミスに関する問題のトラブルシューティング

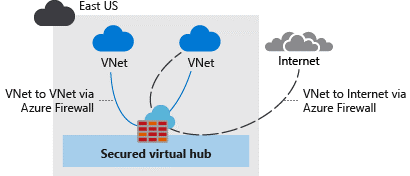

Azure Firewall Manager はセキュリティ管理サービスです。 これを使用してセキュリティ保護付き仮想ハブを作成し、プライベート IP アドレス、Azure PaaS、インターネット宛てのクラウド ネットワーク トラフィックをセキュリティで保護できます。

| セキュリティ保護付き仮想ハブ |

|---|

|

次の「チュートリアル: Azure Firewall Manager を使用して仮想ハブをセキュリティで保護する」では、次の方法を学習できます。

スポーク仮想ネットワークを作成する。

セキュリティ保護付き仮想ハブを作成する。

ハブ アンド スポーク仮想ネットワークを接続する。

ハブにトラフィックをルーティングする。

サーバーをデプロイする。

ファイアウォール ポリシーを作成してハブをセキュリティで保護する。

ファイアウォールをテストする。