Windows Server に証明書を登録しようとすると、"RPC サーバーは使用できません" 0x800706baエラーで失敗します。この記事では、この問題を解決する手順について説明します。

適用対象: サポートされているバージョンの Windows Server

元の KB 番号: 4042719、4516764、5021150

問題を特定する

この問題が発生すると、次の 1 つ以上の現象が表示されることがあります。

Note

問題が発生した場合、証明機関 (CA) のローカル管理者グループに証明書を要求するために使用されるユーザー アカウントを追加すると、ユーザー ベースのテンプレートの登録は成功します。 ただし、マシン ベースのテンプレートに対する登録でも、同じエラーが返されます。

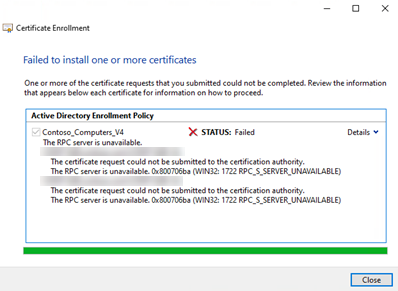

エラー メッセージ

証明書の登録中に、次のようなエラー メッセージが表示されます。

エラー 1

証明書の登録中にエラーが発生しました。 証明書要求を証明機関に送信できませんでした。

URL: <certificate サーバー FQDN>\MyPKI

エラー: RPC サーバーは使用できません。 0x800706ba (WIN32: 1322 RPC_S_SERVER_UNAVAILABLE)

エラー 2

エラー 3

ネットワーク キャプチャ

ネットワーク トレースは、Active Directory の構成パーティションに対するライトウェイト ディレクトリ アクセス プロトコル (LDAP) クエリの成功を示します。使用可能なテンプレートがトレースに表示されます。

次に、要求側サーバーは CA へのリモート プロシージャ コール (RPC) を実行し、応答 "ACCESS DENIED" を取得します。

例えば次が挙げられます。

10167 <time> <requesting server IP address> <CA IP address> ISystemActivator 918 RemoteCreateInstance request

10174 <time> <CA IP address> <requesting server IP address> DCERPC 86 Fault: call_id: 3, Fragment: Single, Ctx: 1, status: nca_s_fault_access_denied

さらに、Microsoft リモート プロシージャ コール (MSRPC) バインドの試行とエラーを確認できます。

1093 <time> 92.5590216 (0) SourceIP 52237 (0xCC0D) DestIP 135 (0x87) MSRPC MSRPC:c/o Bind: IRemoteSCMActivator(DCOM) UUID{000001A0-0000-0000-C000-000000000046} Call=0x3 Assoc Grp=0x8A9E Xmit=0x16D0 Recv=0x16D0

1097 <time> 92.5940283 (652) SourceIP 135 (0x87) DestIP 52237 (0xCC0D) MSRPC MSRPC:c/o Bind Nack: Call=0x3 Reject Reason: invalid_checksum

ネットワーク トレースでは、次のエラーが発生します。

Status : MSRPC:c/o Fault: Call=0x3 Context=0x1 Status=0x5 (アクセスが拒否されました)

例えば次が挙げられます。

<Certificate_Server> <Client> DCOM DCOM:RemoteCreateInstance Request, DCOM Version=5.7 Causality Id={7CFF2CD3-3165-4098-93D6-4077D1DF7351}

<Client> <Certificate_Server> MSRPC MSRPC:c/o Fault: Call=0x3 Context=0x1 Status=0x5 Cancels=0x0

イベント ログ

監査が有効になっている場合、CA サーバーで分散コンポーネント オブジェクト モデル (DCOM) エラーが発生し、 ANONYMOUS LOGON 試行が詳細に表示されます。

Log Name: System

Source: Microsoft-Windows-DistributedCOM

Date: <date>

Event ID: 10027

Task Category: None

Level: Warning

Keywords: Classic

User: ANONYMOUS LOGON

Computer: <CA FQDN>

Description:

The machine wide limit settings do not grant Remote Activation permission for COM Server applications to the user NT AUTHORITY\ANONYMOUS LOGON SID (S-1-5-7) from address <IP address> running in the application container Unavailable SID (Unavailable). This security permission can be modified using the Component Services administrative tool.

Note

自動登録が同じエラーで失敗した場合、イベント ID 82 はアプリケーション ログに記録されます。

その他の症状とログ

- 呼び出しは、認証メカニズムとして Kerberos または New Technology LAN Manager (NTLM) を適用する RPC 整合性レベル dce_c_authn_level_pkt_integrity 使用する必要があります。 この動作は、既定で 6B.22 KB5004442 以降に適用されます。Windows DCOM Server セキュリティ機能バイパスの変更の管理 (CVE-2021-26414)。

- クライアントがKRB_AP_REQ要求を送信すると、サーバー側によって拒否されます。

- サーバーは、Kerberos チケット付与サービス (TGS) を提示したユーザーのアクセス トークンを調達しようと試み、エラー 0xc000015b "STATUS_LOGON_TYPE_NOT_GRANTED" で失敗します。

原因 1: グループ ポリシーの構成が正しくない

この問題は、次のいずれかの理由で発生する可能性があります。

- グループ ポリシー ネットワークからこのコンピューターにアクセスします が設定され、証明書の登録に使用されるユーザー アカウントは追加されません。 既定では、ポリシーはグループによって設定されます: Administrators、 Backup Operators、 Everyone、および Users。

- グループ ポリシー ネットワークからこのコンピューターへのアクセス権 が設定され、 Everyone、 Users 、またはユーザーが属するセキュリティ グループが追加されます。

これらのグループ ポリシーは、 Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment にあります。

Note

whoami /groupsを実行してユーザー アカウントのグループを識別したり、Active Directory ユーザーとコンピューターを使用して、ユーザーまたはコンピューター アカウントに属するグループを識別したりできます。

証明書登録に使用されるユーザー アカウントは Kerberos を使用した認証に失敗するため、認証メカニズムは "匿名ログオン" にダウングレードされます。ログオンは DCOM レベルで失敗します。

特定する方法

証明書サーバーで管理者特権のコマンド プロンプトを開きます。

gpresult /hコマンドを実行します。 たとえば、gpresult /h appliedgpo.htmlのようにします。生成された.html ファイルを開き、セクションを確認します。

設定 \ ポリシー \ Windows 設定 \ ローカル ポリシー \ ユーザー権利の割り当て- ネットワークからこのコンピューターにアクセスする

- ネットワークからこのコンピューターへのアクセスを拒否

Winning GPO 名をメモします。

この問題を解決するには、 Winning GPO を編集します。

Note

グループ ポリシー オブジェクト (GPO) に構成されている設定は理由があるため、変更を加える前にセキュリティ チームに問い合わせてください。

適切なユーザー グループを ネットワークからこのコンピューターにアクセス グループ ポリシーに追加します。 例えば次が挙げられます。

![[ネットワークからこのコンピューターにアクセスする] グループ ポリシーのプロパティ ウィンドウを示すスクリーンショット。](media/error-0x800706ba-certificate-enrollment/properties-of-access-this-computer-from-the-network.png)

次に、ユーザー アカウントまたはコンピューター アカウントが属しているグループを、ネットワークグループ ポリシーからこのコンピューターへの Deny アクセスから削除します。

詳細については、「 ネットワークからこのコンピューターにアクセスする - セキュリティ ポリシー設定を参照してください。

原因 2: 証明書サーバーまたはその他の既定のアクセス許可の "Users" グループに "NT Authority\Authenticated Users" が存在しない

既定のアクセス許可を次に示します。

- Contoso\Domain Users

- NT AUTHORITY\Authenticated Users

- NT AUTHORITY\INTERACTIVE

この問題を解決するには、証明書サーバーで ローカル ユーザーとグループ を開き、 Users グループを見つけて、不足しているグループを追加します。

原因 3: 証明書サーバーの "証明書サービス DCOM アクセス" ローカル グループに "NT AUTHORITY\Authenticated Users" が見つからない

この問題を解決するには、次の手順に従ってください。

- 証明書サーバー ユーザーとグループ を開きます。

- Certificate Service DCOM Access グループを見つけます。

- NT AUTHORITY\Authenticated usersを追加します。

原因 4: クライアントと CA サーバーで EnableDCOM が Y に設定されていない

この問題を解決するには、次の手順に従ってください。

- このレジストリ キーの

HKEY_LOCAL_MACHINE\Software\Microsoft\OLEを見つけます。 - EnableDCOM レジストリ値のデータが Y に設定されているかどうかを確認します。

- N の場合Yに変更し、コンピューターを再起動します。

原因 5: リモート プロシージャ コールの制限が証明書サーバーに適用されない

問題を特定するには、GPO が証明書サーバーに適用されていることを確認します。 次のステップを実行します。

証明書サーバーで管理者特権のコマンド プロンプトを開きます。

gpresult /hコマンドを実行します。 たとえば、gpresult /h appliedgpo.htmlのようにします。.html ファイルを開き、認証されていない RPC クライアントの Restrictions グループ ポリシーが 未構成に構成されている、適切な GPO を特定します。

グループ ポリシーは、 Administrative Templates \ System \ Remote Procedure Call \ Restrictions for unauthenticated RPC Client にあります。

原因 6: COM セキュリティ アクセス許可または起動とアクティブ化のアクセス許可から "証明書サービス DCOM アクセス" が見つからない

Active Directory 証明書サービスの役割がサーバーにインストールされている場合、ローカル Certificate Service DCOM Access グループには、コンポーネント サービス管理ツールに対する権限が自動的に付与されます。 これらの既定のアクセス許可が削除されている場合は、この記事で説明されている現象が発生する可能性があります。 適切なアクセス許可が設定されていることを確認するには、次の手順に従います。

- Windows 管理ツールの下にある Microsoft 管理コンソール (MMC) スナップイン開きます。

- 左側のウィンドウで、 Component Services>Computers を展開します。

- [マイ コンピューター] 右クリックしPropertiesを選択し、[

COM セキュリティ ] タブを選択します。 - [アクセス許可で、[制限編集] を選択。

- ローカル Certificate Service DCOM Access グループが Group またはユーザー名 リストに表示され、 Local Access と Remote Access アクセス許可の両方が付与されていることを確認します。 そうでない場合は、追加し、適切なアクセス許可を付与します。 [ OK を選択して、 Access アクセス許可 ダイアログを閉じます。

- [ 起動とライセンス認証のアクセス許可で、[制限 編集] を選択。

- ローカル Certificate Service DCOM Access グループが Group またはユーザー名 リストに表示され、 ローカル ライセンス認証 と Remote Activation アクセス許可の両方が付与されていることを確認します。 そうでない場合は、追加し、適切なアクセス許可を付与します。 OKを選択して起動とアクティブ化のアクセス許可ダイアログを閉じます。

リファレンス

詳細については、「 認証されていない RPC クライアントの機能: 顔にドメインをパンチするグループ ポリシーを参照してください。