この記事では、更新された Active Directory 管理センターとその Active Directory ごみ箱、きめ細かいパスワード ポリシー、Windows PowerShell 履歴ビューアーについて詳しく説明します。これには、アーキテクチャ、一般的なタスクの例、トラブルシューティング情報が含まれます。 概要については、「Active Directory 管理センターの強化概要 (レベル 100)」を参照してください。

Active Directory 管理センターのアーキテクチャ

Active Directory 管理センターの実行可能ファイルと DLL

Active Directory 管理センターのモジュールと基になるアーキテクチャは、ごみ箱、きめ細かいパスワード ポリシー、履歴ビューアーの機能では変更されていません。

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

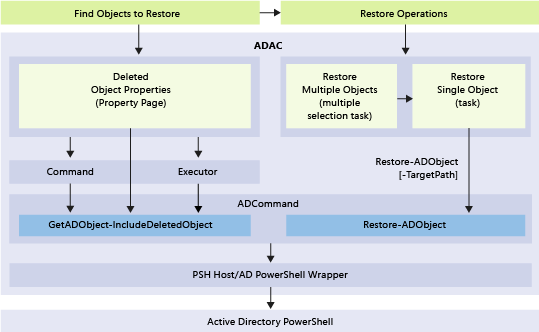

基になる Windows PowerShell とごみ箱機能の操作のレイヤーを次に示します。

Active Directory 管理センターを使用した Active Directory のごみ箱の有効化と管理

機能

- Windows Server 2012 以降の Active Directory 管理センターを使用すると、フォレスト内のドメイン パーティションの Active Directory のごみ箱を構成および管理できます。 Active Directory のごみ箱を有効にしたり、ドメイン パーティション内のオブジェクトを復元したりするために、Windows PowerShell または Ldp.exe を使用する必要はなくなりました。

- Active Directory 管理センターは高度なフィルター条件を備えており、大規模な環境で意図的に削除された多数のオブジェクトがある場合でも、必要なオブジェクトを簡単に復元できます。

制限事項

Active Directory 管理センターではドメイン パーティションのみを管理できるため、削除されたオブジェクトを構成、ドメイン DNS、またはフォレスト DNS パーティションから復元することはできません。 (スキーマ パーティションからオブジェクトを削除することはできません)。非ドメイン パーティションからオブジェクトを復元するには、 Restore-ADObject を使用します。

Active Directory 管理センターでは、1 回の操作でオブジェクトのサブツリーを復元することはできません。 たとえば、入れ子になった OU、ユーザー、グループ、およびコンピューターを含む OU を削除した場合、ベース OU を復元しても、子オブジェクトは復元されません。

注

Active Directory 管理センターのバッチ復元操作では、 選択範囲内の削除されたオブジェクトの "ベスト エフォート" 並べ替えが行われます。そのため、親は復元リストの子の前に並べ替えられます。 単純なテスト ケースでは、オブジェクトのサブツリーを 1 つのアクションで復元できます。 ただし、部分的なツリーを含む選択 (削除された親ノードの一部が存在しないツリー) や、親の復元が失敗した場合の子オブジェクトのスキップなどのエラー ケースなど、コーナー ケースは想定どおりに機能しない可能性があります。 このため、親オブジェクトを復元した後は、常にオブジェクトのサブツリーを別のアクションとして復元する必要があります。

Active Directory のごみ箱には Windows Server 2008 R2 フォレストの機能レベルが必要であり、Enterprise Admins グループのメンバーである必要があります。 Active Directory のごみ箱を有効にした後は、無効にすることはできません。 Active Directory のごみ箱は、Active Directory データベース (NTDS) のサイズを増やします。DIT) は、フォレスト内のすべてのドメイン コントローラーに対して実行されます。 ごみ箱によって使用されるディスク領域は、オブジェクトとそのすべての属性データを保存するため、時間と共に増加し続けます。

Active Directory 管理センターを使用して Active Directory のごみ箱を有効にする

Active Directory のごみ箱を有効にするには、 Active Directory 管理センター を開き、ナビゲーション ウィンドウでフォレストの名前を選択します。 [タスク] ウィンドウで、[ごみ箱の有効化]を選択します。

Active Directory 管理センターに [ごみ箱の確認を有効化] ダイアログ ボックスが表示されます。 このダイアログ ボックスには、ごみ箱を有効化すると元に戻せないことを警告するメッセージが表示されます。 [ OK] を 選択して Active Directory のごみ箱を有効にします。 Active Directory 管理センターには、すべてのドメイン コントローラーが構成変更をレプリケートするまで、Active Directory のごみ箱が完全には機能しないことを通知する別のダイアログが表示されます。

重要

Active Directory のごみ箱を有効にするオプションは、次の場合に使用できません。

- フォレストの機能レベルが Windows Server 2008 R2 より小さい。

- 既に有効になっています。

同等の Active Directory Windows PowerShell コマンドレットは、次のとおりです。

Enable-ADOptionalFeature

Windows PowerShell を使用して Active Directory のごみ箱を有効にする方法の詳細については、 Active Directory のごみ箱の詳細なガイドを参照してください。

Active Directory 管理センターを使用した Active Directory のごみ箱の管理

このセクションでは、corp.contoso.com という名前の既存ドメインの例を使用します。 このドメインでは、ユーザーを UserAccounts という名前の親 OU にまとめています。

UserAccounts OU には、部門によって指定された 3 つの子 OU が含まれています。 これらの子 OU にはそれぞれ、さらに OU、ユーザー、およびグループが含まれています。

ストレージとフィルター処理

Active Directory のごみ箱には、フォレスト内で削除されたすべてのオブジェクトが保持されます。 これらのオブジェクトは msDS-deletedObjectLifetime 属性に基づいて保存されます。既定では、この属性はフォレストの tombstoneLifetime 属性と同じ値に設定されています。 Windows Server 2003 SP1 以降を使用して作成されたフォレストでは、tombstoneLifetime の値は、既定では 180 日に設定されています。 Windows 2000 からアップグレードされたフォレスト、または Windows Server 2003 (サービス パックなし) でインストールされているフォレストでは、既定の tombstoneLifetime 属性は設定されず、Windows では内部既定値の 60 日間が使用されます。 これらはすべて構成可能です。 Active Directory 管理センターを使用して、フォレストのドメイン パーティションから削除された任意のオブジェクトを復元できます。 構成パーティションなど、他のパーティションで削除されたオブジェクトを復元するには、引き続き Restore-ADObject コマンドレットを使用する必要があります。 Active Directory のごみ箱を有効にすると、Active Directory 管理センターのすべてのドメイン パーティションの下に 削除済みオブジェクト コンテナーが表示されます。

![[削除済みオブジェクト] コンテナーが強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_deletedobjectscontainer.png)

削除済みオブジェクト コンテナーには、そのドメイン パーティション内のすべての復元可能なオブジェクトが表示されます。 msDS-deletedObjectLifetime より古い削除されたオブジェクトは、リサイクル オブジェクトと呼ばれます。 Active Directory 管理センターには、リサイクルされたオブジェクトは表示されません。また、Active Directory 管理センターを使用してこれらのオブジェクトを復元することはできません。

ごみ箱のアーキテクチャと処理規則の詳細については、「 Active Directory のごみ箱: 理解、実装、ベスト プラクティス、トラブルシューティング」を参照してください。

Active Directory 管理センターでは、コンテナーから返される既定のオブジェクト数を 20,000 に制限しています。 この上限を 100,000 オブジェクトまで引き上げるには、[ 管理 ] メニューを選択し、[ 管理リスト オプション] を選択します。

![[管理リスト オプション] メニュー オプションを選択して、コンテナーから返されるオブジェクトの数の制限を増やす方法を示すスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_mgmtlist.png)

復元

フィルター処理

Active Directory 管理センターは、強力な条件およびフィルター オプションを備えています。実際の復元作業で使用する前に、これらのオプションについて理解しておく必要があります。 ドメインは、有効期間が過ぎたオブジェクトを削除します。 削除されたオブジェクトの有効期間はおそらく 180 日であるため、事故が発生したときにすべてのオブジェクトを復元することはできません。

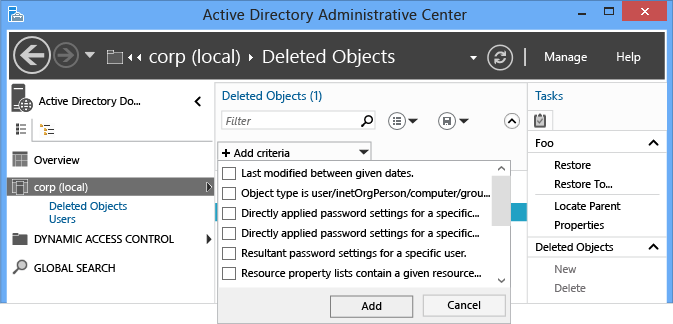

複雑な LDAP フィルターを作成し、UTC 値を日付と時刻に変換する代わりに、基本および詳細な [フィルター] メニューを使用して、関連するオブジェクトのみを一覧表示します。 削除した日、オブジェクトの名前、またはキーとなるその他のデータがわかっている場合、フィルターを作成する際にそれらのデータが役立ちます。 検索ボックスの右側にあるシェブロンを選択して、高度なフィルター オプションを切り替えます。

他の検索と同様に、復元操作では標準のフィルター条件オプションがすべてサポートされています。 組み込みのフィルターのうち、一般にオブジェクトを復元する際に重要となるフィルターを次に示します。

- ANR (あいまいな名前解決 - メニューには表示されませんが、[ フィルター ] ボックスに入力すると使用されます)

- 最後の変更が指定の期間内

- オブジェクトの種類が、ユーザー/inetOrgPerson/コンピューター/グループ/組織単位

- 名前

- 削除するとき

- 最後に確認された親

- タイプ

- 説明

- City

- 国/地域

- Department

- 従業員 ID

- 名

- 役職

- 姓

- SAM アカウント名

- 都道府県

- 電話番号

- UPN

- 郵便番号

複数の条件を追加できます。 たとえば、2012 年 9 月 24 日にイリノイ州シカゴから削除されたすべてのユーザー オブジェクトを、マネージャーの役職で検索できます。

列ヘッダーの追加、変更、並べ替えを行って、どのオブジェクトを復旧するかを判断する際に詳しい情報を表示することもできます。

ANR の詳細については、「 ANR 属性」を参照してください。

単一オブジェクト

削除済みオブジェクトの復旧は、常に 1 回の操作で行われていました。 Active Directory 管理センターでは、この操作がさらに簡単になります。 単一ユーザーなど、1 つの削除済みオブジェクトを復旧するには、次の手順を実行します。

- Active Directory 管理センターのナビゲーション ウィンドウで、ドメイン名を選択します。

- 管理の一覧で、[削除済みオブジェクト] をダブルクリックします。

- オブジェクトを右クリックして [復元] をクリックするか、[タスク] ウィンドウの [復元] を選択します。

オブジェクトが元の場所に復元されます。

[復元先] を選択して復元の場所を変更します。 このオプションは、削除されたオブジェクトの親コンテナーも削除されたが、親を復元したくない場合に便利です。

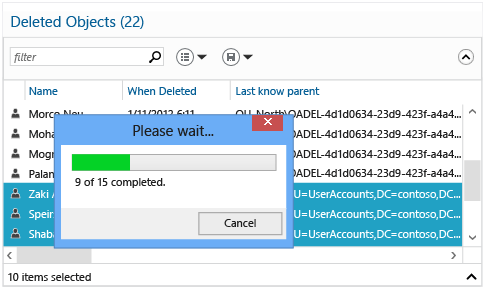

複数のピア オブジェクト

OU 内のすべてのユーザーなど、複数のピア レベル オブジェクトを復元できます。 Ctrl キーを押しながら、復元する削除済みオブジェクトを 1 つ以上選択します。 [タスク] ウィンドウの [復元] を選択します。 Ctrl キーと A キーを押しながらすべての表示オブジェクトを選択することも、Shift キーを使用してクリックしてオブジェクトの範囲を選択することもできます。

複数の親オブジェクトと子オブジェクト

Active Directory 管理センターでは、削除済みオブジェクトの入れ子になっているツリーを 1 回の操作では復元できないため、複数の親/子オブジェクトの復元プロセスを理解しておくことが重要です。

- ツリーの最上位にある削除済みオブジェクトを復元します。

- その親オブジェクトの直下にある子オブジェクトを復元します。

- それらの子オブジェクトが親となっている、直下の子オブジェクトを復元します。

- 必要に応じて、すべてのオブジェクトが復元されるまで繰り返します。

親オブジェクトを復元する前に、その子オブジェクトを復元することはできません。 そのような復元を試行すると、次のエラーが返されます。

The operation could not be performed because the object's parent is either uninstantiated or deleted.

[最後に確認された親] 属性には、各オブジェクトの親との関係が表示されます。 親オブジェクトを復元した後に Active Directory 管理センターを更新すると、[最後に確認された親] 属性の値が、削除された場所から復元された場所に変更されます。 したがって、親オブジェクトの場所に削除されたオブジェクトのコンテナーの識別名が表示されなくなった場合は、その子オブジェクトを復元できます。

管理者が誤って Sales OU を削除してしまった場合を考えてみましょう。Sales OU には、子 OU およびユーザーが含まれています。

まず、削除されたすべてのユーザーの Last Known Parent 属性の値と、OU=Sales\0ADEL:<guid+ deleted オブジェクトのコンテナー識別名の読み取り方法を確認します>

![[Last Known Parent]\(最後の既知の親\) 属性の値が強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_lastknownparent.gif)

あいまいな名前「Sales」でフィルターすると、削除済みの OU が返されるので、これを復元します。

![[復元] メニュー オプションを示すスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_lastknownparentsales.png)

Active Directory 管理センターを更新すると、削除済みのユーザー オブジェクトの [最後に確認された親] 属性が、復元された Sales OU の識別名に変わっていることがわかります。

![復元された Sales OU 識別名に対する削除されたユーザー オブジェクトの [最後に確認された親] 属性の変更を確認できる場所を強調表示したスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_lastknownparentsalesrestored.gif)

すべての Sales ユーザーでフィルターします。 Ctrl キーを押しながら A キーを押して、削除済みの Sales ユーザーをすべて選択します。 [復元] 選択すると、選択したオブジェクトが [削除済みオブジェクト] コンテナーから Sales OU に移動します。オブジェクトのグループ メンバーシップと属性は保持されます。

Sales OU に独自の子 OU が含まれている場合は、子 OU を最初に復元してから、その子を復元する必要があります。

削除済みの親コンテナーを指定して、入れ子になっている削除済みオブジェクトをすべて復元するには、「 付録 B:、複数の削除された Active Directory オブジェクトを復元する (サンプル スクリプト)」を参照してください。

次の Active Directory Windows PowerShell コマンドレットは、削除済みオブジェクトを復元します。

Restore-ADObject

Restore-ADObject コマンドレットの機能は、Windows Server 2008 R2 と Windows Server 2012 の間で違いはありません。

サーバー側のフィルター処理

時間の経過と同時に、Deleted Objects コンテナーは、中規模および大企業で 20,000 (または 100,000) を超えるオブジェクトを蓄積し、すべてのオブジェクトを表示するのが困難になる可能性があります。 Active Directory 管理センターのフィルター メカニズムはクライアント側のフィルター処理に依存するため、これらの追加オブジェクトを表示することはできません。 この制限を回避するには、次の手順に従ってサーバー側の検索を実行します。

- [削除済みオブジェクト] コンテナーを右クリックし、[このノード配下の検索]を選択します。

- シェブロンを選択して条件の [+ 追加] メニューを表示し、[+ 追加] を選択して [最後の変更が指定の期間内] を追加します。 最終変更時刻 ( whenChanged 属性) は、削除時間の近似値です。 ほとんどの環境では、これらは同じです。 このクエリでは、サーバー側の検索が実行されます。

- さらに表示フィルター処理や並べ替えなどを使用して、復元する削除されたオブジェクトを結果内で見つけ、通常どおりに復元します。

Active Directory 管理センターを使用したきめ細かなパスワード ポリシーの構成と管理

きめ細かなパスワード ポリシーの構成

Active Directory 管理センターを使用すると、きめ細かなパスワード ポリシー (FGPP) オブジェクトを作成および管理できます。 Windows Server 2008 では FGPP 機能が導入されましたが、Windows Server 2012 には最初のグラフィカル管理インターフェイスがあります。 ドメイン レベルできめ細かなパスワード ポリシーを適用すると、Windows Server 2003 で必要な単一ドメイン パスワードをオーバーライドできます。 異なる設定で異なる FGPP を作成する場合、個々のユーザーまたはグループは、ドメイン内で異なるパスワード ポリシーを取得します。

詳細なパスワード ポリシーの詳細については、「 AD DS Fine-Grained パスワードとアカウント ロックアウト ポリシーのステップ バイ ステップ ガイド (Windows Server 2008 R2)」を参照してください。

ナビゲーション ウィンドウでツリー ビューを選択し、ドメインを選択し、[システム] を選択して、[パスワード設定コンテナー] を選択します。 [タスク] ウィンドウで、[新規] を選択し、[パスワード設定] を選択します。

きめ細かいパスワード ポリシーの管理

新しい FGPP を作成するか、または既存の FGPP の編集を選択すると、[パスワードの設定] エディターが表示されます。 この画面で、必要なすべてのパスワード ポリシーを構成します。Windows Server 2008 や Windows Server 2008 R2 で行うのと同様の内容ですが、ここでは専用のエディターを使用するという点のみ異なります。

すべての必須フィールド (赤いアスタリスク付き) 入力し、必要に応じて省略可能なフィールドに入力します。次に、[追加] を選択し、このポリシーを適用するユーザーまたはグループを設定します。 FGPP は、指定されたセキュリティ プリンシパルの既定のドメイン ポリシー設定をオーバーライドします。 前のスクリーンショットでは、セキュリティ侵害を防ぐために、制限付きポリシーが組み込みの管理者アカウントにのみ適用されます。 このポリシーは、通常のユーザーに適用するには複雑すぎる内容ですが、IT プロフェッショナルのみが使用する危険度の高いアカウントには最適です。

また、優先順位を設定し、指定したドメイン内でポリシーを適用するユーザーおよびグループも設定します。

きめ細かなパスワード ポリシー用の Active Directory Windows PowerShell コマンドレットは次のとおりです。

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

Windows Server 2008 R2 と Windows Server 2012 の間で、きめ細かいパスワード ポリシー コマンドレットの機能が変更されませんでした。 次の図は、コマンドレットに関連付けられている引数を示しています。

Active Directory 管理センターを使用して、特定のユーザーに適用された FGPP の結果セットを参照することもできます。 任意のユーザーを右クリックし、[ 結果のパスワード設定の表示 ] を選択して、暗黙的または明示的な割り当てを通じてそのユーザーに適用される [パスワード設定] ページを開きます。

メニュー オプションが強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_rsop.png)

任意のユーザーまたはグループの [プロパティ] を確認すると、[直接関連付けられたパスワードの設定] が表示されます。これは、明示的に割り当てられた FGPP です。

セクションが強調表示されているスクリーンショット。](media/advanced-ad-ds-management-using-active-directory-administrative-center--level-200-/adds_adac_tr_fgppsettings.gif)

暗黙的な FGPP 割り当てはここに表示されません。 そのためには、[ 結果のパスワード設定の表示 ] オプションを使用する必要があります。

Active Directory 管理センターの Windows PowerShell 履歴ビューアーを使用する

今後の Windows 管理で基盤となるのは、Windows PowerShell です。 タスク自動化フレームワークの上にグラフィカル ツールを重ねて配置すると、最も複雑な分散システムの管理が一貫して効率的になります。 管理能力を最大限に発揮し、コンピューティング環境への投資を最大限に活用するには、Windows PowerShell の動作について理解する必要があります。

Active Directory 管理センターでは、実行されるすべての Windows PowerShell コマンドレットと、その引数と値についての完全な履歴を提供できるようになりました。 コマンドレットの履歴を別の場所にコピーして、学習に役立てたり、変更および再利用できます。 タスク ノートを作成して、Active Directory 管理センター コマンドの Windows PowerShell の結果を分離できます。 また、履歴をフィルターして関心のある部分を見つけ出すこともできます。

Active Directory 管理センターの Windows PowerShell 履歴ビューアーの目的は、実際のエクスペリエンスを通じて学習することです。

矢印を選択すると、Windows PowerShell 履歴ビューアーが表示されます。

次に、ユーザーを作成するか、グループのメンバーシップを変更します。 履歴ビューアーは継続的に更新され、Active Directory 管理センターが実行した各コマンドレットと指定された引数が、折りたたまれたビューに表示されます。

関心のある行の項目を展開すると、コマンドレットの引数に指定されたすべての値が表示されます。

Active Directory 管理センターを使用してオブジェクトを作成、変更、または削除する前に、手動表記を作成するには、[ タスクの開始] を選択します。 実行する内容を入力します。 Active Directory 管理センターによる作業が完了したら、[タスクの終了] を選択します。 タスク ノートは、実行されたすべてのアクションを折りたたみ可能なメモにグループ化し、理解を深めるのに使用できます。

たとえば、ユーザーのパスワードを変更し、グループからユーザーを削除するために使用される Windows PowerShell コマンドを表示するには、次のようにします。

[ すべて表示 ] ボックスを選択すると、データのみを取得する Get-* 動詞 Windows PowerShell コマンドレットも表示されます。

履歴ビューアーには、Active Directory 管理センターによって実行されるリテラル コマンドが表示されます。 一部のコマンドレットは不必要に実行されているように見えることがあります。 たとえば、次のコマンドレットを使用して、新しいユーザーを作成できます。

New-ADUser

Active Directory 管理センターの設計では、最小限のコード使用とモジュール性が必要です。 そのため、Active Directory 管理センターでは、新しいユーザーを作成する機能セットや既存のユーザーを変更する別の機能セットを実行する代わりに、最小限の各機能を実行し、コマンドレットを使用してそれらをつなぎ合わせています。 Active Directory Windows PowerShell について学習する際は、この点に注意してください。 1 つのタスクを完了するためにどれだけ単純な Windows PowerShell を使用できるかを確認することで、学習に役立てることもできます。

Active Directory 管理センターで異なるドメインを管理する

Active Directory 管理センターを開くと、現在このコンピューター (ローカル ドメイン) にログオンしているドメインが Active Directory 管理センターのナビゲーション ウィンドウ (左側のウィンドウ) に表示されます。 現在のサインイン資格情報のセットの権限に応じて、このローカル ドメインの Active Directory オブジェクトを表示または管理できます。

同じサインイン資格情報のセットと Active Directory 管理センターの同じインスタンスを使用して、同じフォレスト内の他のドメイン、またはローカル ドメインとの信頼関係が確立されている別のフォレスト内のドメイン内の Active Directory オブジェクトを表示または管理することもできます。 一方向の信頼と双方向の信頼の両方がサポートされます。 この手順を完了するために最低限必要なグループ メンバーシップはありません。

注

ドメイン A のユーザーがドメイン B のリソースにアクセスできるドメイン A とドメイン B の間に一方向の信頼がある場合、ドメイン B のユーザーはドメイン A のリソースにアクセスできません。ドメイン A がローカル ドメインであるコンピューターで Active Directory 管理センターを実行している場合は、現在のサインイン資格情報のセットと Active Directory 管理センターの同じインスタンスでドメイン B に接続できます。

ただし、ドメイン B がローカル ドメインであるコンピューターで Active Directory 管理センターを実行している場合、Active Directory 管理センターの同じインスタンス内の同じ資格情報セットを使用してドメイン A に接続することはできません。

Windows Server 2012: 現在のサインイン資格情報のセットを使用して、Active Directory 管理センターの選択したインスタンスで外部ドメインを管理するには

Active Directory 管理センターを開くには、 サーバー マネージャーで [ツール] を選択し、[ Active Directory 管理センター] を選択します。

ナビゲーション ノードの追加を開くには、[ 管理] を選択し、[ ナビゲーション ノードの追加] を選択します。

[ナビゲーション ノードの追加] で、[他のドメインに接続] を選択します。

[接続先] で、管理する外部ドメインの名前 (

contoso.comなど) を入力し、[OK] を選択します。外部ドメインに正常に接続したら、[ナビゲーション ノードの追加] ウィンドウの列を参照し、Active Directory 管理センターのナビゲーション ウィンドウに追加する 1 つまたは複数のコンテナーを選択して、[OK] を選択します。

Windows Server 2008 R2: 現在のサインイン資格情報のセットを使用して、Active Directory 管理センターの選択したインスタンスで外部ドメインを管理するには

Active Directory 管理センターを開くには、[ スタート] を選択し、[ 管理ツール] を選択して、[ Active Directory 管理センター] を選択します。

ヒント

Active Directory 管理センターを開くもう 1 つの方法は、[ スタート] を選択して [実行] を選択し、「dsac.exe」と入力 することです 。

次に、[ナビゲーション ノードの追加] を開き、[Active Directory 管理センター] ウィンドウの上部にある [ ナビゲーション ノードの追加] を選択します。

ヒント

ナビゲーション ノードの追加を開くもう 1 つの方法は、[Active Directory 管理センター] ナビゲーション ウィンドウの空き領域の任意の場所を右クリックし、[ ナビゲーション ノードの追加] を選択することです。

[ナビゲーション ノードの追加] で、[他のドメインに接続] を選択します。

[接続先] で、管理する外部ドメインの名前 (

contoso.comなど) を入力し、[OK] を選択します。外部ドメインに正常に接続したら、[ナビゲーション ノードの追加] ウィンドウの列を参照し、Active Directory 管理センターのナビゲーション ウィンドウに追加する 1 つまたは複数のコンテナーを選択して、[OK] を選択します。

現在のサインイン資格情報のセットとは異なるサインイン資格情報を使用してドメインを管理する

コマンド プロンプトで Active Directory 管理センターを開くには、次のコマンドを入力し、Enter キーを 押します。

runas /user:<domain\user> dsac

<domain\user> は Active Directory 管理センターを開く資格情報のセットで、 dsac は Active Directory 管理センターの実行可能ファイル名です。

Active Directory 管理センターが開いたら、ナビゲーション ウィンドウを参照して Active Directory ドメインを表示または管理します。

AD DS 管理のトラブルシューティング

トラブルシューティング オプション

ログ オプション

Active Directory 管理センターに、トレース構成ファイルの一部として、組み込みのログが含まれるようになりました。 dsac.exe と同じフォルダーに次のファイルを作成するか、ファイルが存在する場合は以下の手順に従って変更します。

dsac.exe.config

次の内容を作成します。

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

DsacLogLevel の詳細レベルは、None、Error、Warning、Info、および Verbose です。 出力ファイル名は構成可能で、dsac.exe と同じフォルダーに書き込まれます。 出力では、Active Directory 管理センターの動作状況、接続したドメイン コントローラー、実行された Windows PowerShell コマンド、応答の内容、詳細を確認できます。

たとえば、 情報 レベルを使用すると、トレース レベルの詳細度を除くすべての結果が返されます。

DSAC.exe が開始されます。

ログ記録が開始されます。

ドメイン コントローラーは、初期ドメイン情報を返すように要求されます。

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullドメイン コントローラー DC1 がドメイン Corp. から返されました。

PS Active Directory 仮想ドライブが読み込まれました。

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49ドメイン ルート DSE 情報を取得します。

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49ドメイン Active Directory のごみ箱情報を取得します。

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50Active Directory フォレストを取得します。

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50サポートされている暗号化の種類、FGPP、および特定のユーザー情報のスキーマ情報を取得します。

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50ドメイン ヘッドをクリックした管理者に表示されるドメイン オブジェクトに関するすべての情報の取得

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

詳細レベルを設定すると、各関数の .NET スタックも表示されますが、アクセス違反やクラッシュが発生した後に dsac.exe のトラブルシューティングを行う場合を除き、これらの関数には役立つ十分なデータは含まれません。 この問題の原因として、次の 2 つが考えられます。

- Active Directory Web サービスは、アクセス可能なドメイン コントローラーで実行されていません。

- Active Directory 管理センターを実行しているコンピューターから Active Directory Web サービスへのネットワーク通信がブロックされます。

重要

また、Windows Server 2008 SP2 および Windows Server 2003 SP2 で実行される 、Active Directory 管理ゲートウェイと呼ばれるアウトオブバンド バージョンのサービスもあります。

使用できる Active Directory Web Services インスタンスがない場合は、次のエラーが表示されます。

| Error | オペレーション |

|---|---|

| "どのドメインにも接続できません。 接続できるようになったら、更新するか、再試行してください" | Active Directory 管理センター アプリケーションの開始時に表示されます |

| "Active Directory Web サービス (ADWS) を実行しているドメイン <NetBIOS ドメイン名> で、利用可能なサーバーが見つかりません" | Active Directory 管理センター アプリケーションでドメイン ノードを選択しようとしたときに表示されます |

この問題のトラブルシューティングを行うには、次の手順に従います。

Active Directory Web サービスが、ドメイン内の少なくとも 1 つのドメイン コントローラー (およびフォレスト内のすべてのドメイン コントローラーで可能) で開始されていることを確認します。 すべてのドメイン コントローラーで自動的に起動するように設定されていることを確認します。

Active Directory 管理センターを実行しているコンピューターから、次の NLTest.exe コマンドを実行して、Active Directory Web サービスを実行しているサーバーを見つけることができることを確認します。

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceActive Directory Web サービスが実行されているにもかかわらずこれらのテストが失敗した場合、問題は名前解決または LDAP であり、Active Directory Web サービスや Active Directory 管理センターでは問題ありません。 ただし、Active Directory Web サービスがドメイン コントローラーで実行されていない場合、このテストはエラー "1355 0x54B ERROR_NO_SUCH_DOMAIN" で失敗するため、結論に達する前に再確認してください。

Nltest によって返されたドメイン コントローラーで、次のコマンドを使用してリッスン ポートの一覧をダンプします。

Netstat -anob > ports.txtports.txt ファイルを調べて、Active Directory Web サービス サービスがポート 9389 でリッスンしていることを確認します。 例えば次が挙げられます。

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]サービスがリッスンしている場合は、Windows ファイアウォール規則を検証し、9389 TCP 受信が許可されていることを確認します。 既定では、ドメイン コントローラーはファイアウォール規則 "Active Directory Web Services (TCP-in)" を有効にします。サービスがリッスンしていない場合は、このサーバーで実行されていることを再度検証し、再起動します。 ポート 9389 で既にリッスン中である他のプロセスがないことを確認してください。

NetMon または別のネットワーク キャプチャ ユーティリティを、Active Directory 管理センターを実行しているコンピューターと、Nltest によって返されたドメイン コントローラーにインストールします。 両方のコンピューターからネットワーク キャプチャを同時に収集し、その状態で Active Directory 管理センターを起動して、エラーを確認したらキャプチャを停止します。 クライアントが TCP ポート 9389 でドメイン コントローラーと送受信できることを確認します。 パケットが送信されても到着しない場合、または到着してドメイン コントローラーが応答してもクライアントに到達しない場合は、ネットワーク上のコンピューターの間にファイアウォールが存在し、そのポートにパケットがドロップされている可能性があります。 このファイアウォールは、ソフトウェアまたはハードウェアであり、Microsoft 以外のエンドポイント保護 (ウイルス対策) ソフトウェアの一部として使用できます。